The UAC-0099 Hacker-Kollektiv, das seit der zweiten Hälfte des Jahres 2022 gezielte Cyber-Spionage-Angriffe gegen die Ukraine gestartet hat, taucht in der Cyber-Bedrohungslandschaft wieder auf. Das CERT-UA-Team hat im November-Dezember 2024 einen Anstieg der bösartigen Aktivitäten der Gruppe gegen ukrainische Regierungseinrichtungen beobachtet, die den Phishing-Angriffsvektor nutzen und LONEPAGE-Malware verbreiten.

Erkennung von UAC-0099-Angriffen im CERT-UA#12463-Alarm abgedeckt

Die zunehmenden Mengen an Cyber-Spionage Kampagnen gegen Regierungsbehörden in der Ukraine und ihren Verbündeten heben sich als ein bedeutender Aspekt der aktuellen Cyber-Bedrohungslandschaft ab. Die neueste CERT-UA#12463-Warnung beobachtet eine Reihe neuer nachrichtendienstlicher Operationen, die sich gegen Organisationen des öffentlichen Sektors in der Ukraine richten, und unterstreicht die Notwendigkeit, die Verteidigung zu verbessern, um das Risiko von Infektionen durch die Ausnutzung von CVE-2023-38831 und die Verbreitung der LONEPAGE-Malware zu minimieren.

Klicken Erkundung von Erkennungen um die kuratierte Liste von SOC-Inhalt für die Erkennung von UAC-0099-Angriffen in der entsprechenden CERT-UA-Warnung zu erreichen, die sich auf die gegnerischen Operationen der Gruppe im November und Dezember 2024 konzentriert. Alle Erkennungen sind dem MITRE ATT&CK® Framework zugeordnet und bieten relevanten Cyber-Bedrohungskontext, um die Bedrohungsforschung zu verbessern, einschließlich CTI und anderer wichtiger Metadaten. Sicherheitsteams können auch die automatisierten Übersetzungsfunktionen nutzen und den Erkennungscode in über 30 SIEM-, EDR- und Data-Lake-Formate umwandeln, um ihre spezifischen Sicherheitsanforderungen zu erfüllen.

Sicherheitsingenieure können auch TTPs erkunden, die mit den Cyber-Spionage-Angriffen des Akteurs verbunden sind, indem sie auf den umfassenden Erkennungsstapel über das entsprechende „UAC-0099„-Tag basierend auf der Gruppenkennung zugreifen.

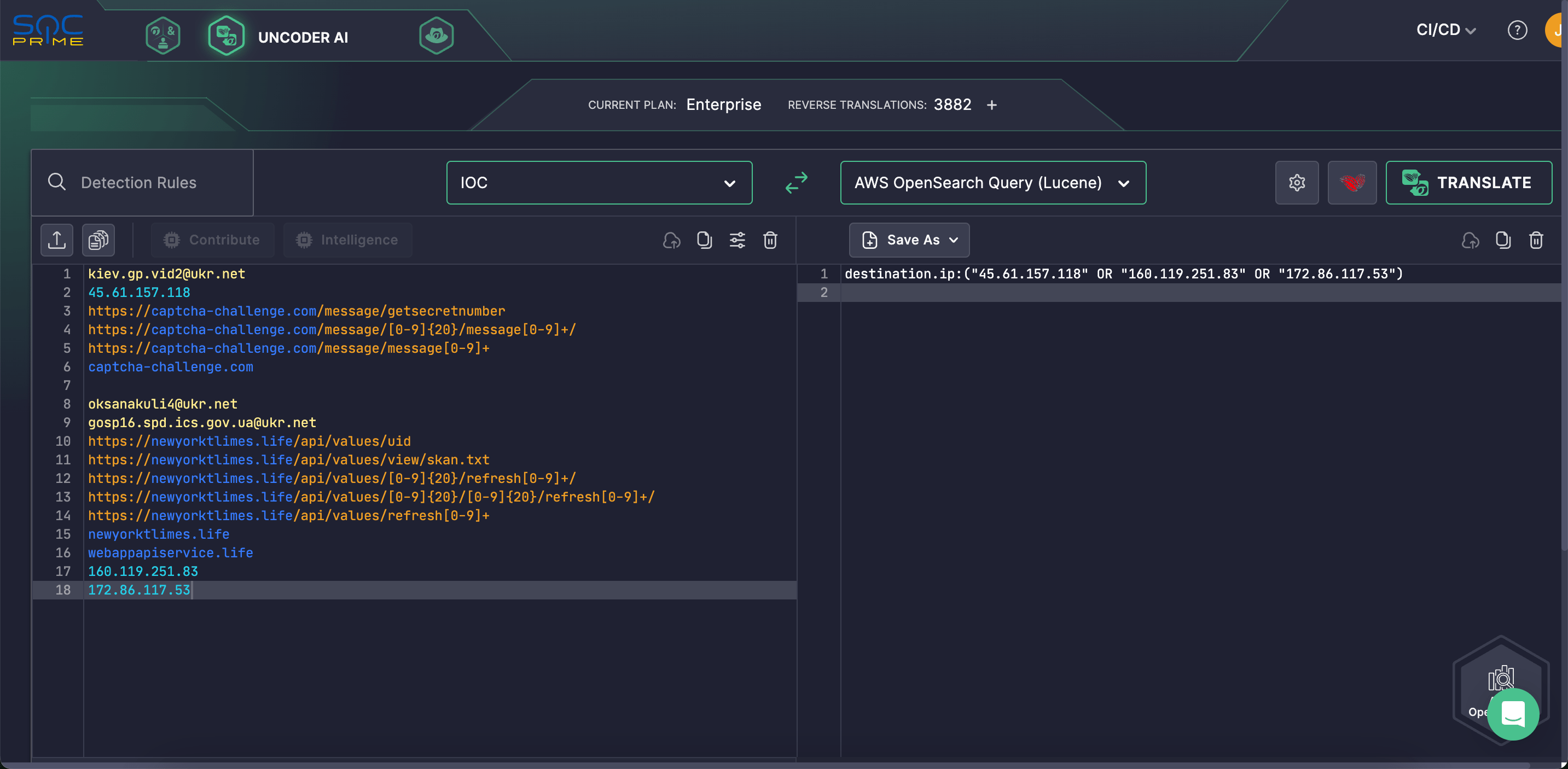

Darüber hinaus können Teams die Verpackung von IOCs beschleunigen und eine rückblickende Jagd auf die TTPs der Gruppe durchführen. Nutzen Sie Uncoder AI um IOCs aus der neuesten CERT-UA-Forschung sofort in kuratierte Jagdanfragen umzuwandeln, die mit mehreren Sprachformaten kompatibel sind.

UAC-0099-Angriffsanalyse

Am 14. Dezember 2024 gab CERT-UA eine neue Warnung aus, die als CERT-UA#12463 markiert ist und Sicherheitsteams über einen Anstieg der Cyber-Spionage-Aktivitäten von UAC-0099-Akteuren informiert. Zwischen November und Dezember 2024 führten Gegner eine Reihe von Cyber-Angriffen auf staatliche Stellen durch, darunter Forstämter, forensische Institutionen, Fabriken und andere öffentliche Sektoren in der Ukraine.

Die Angreifer wendeten ihre üblichen Verhaltensmuster über Phishing-E-Mails mit Anhängen in Form von Doppelsearchiven mit LNK- oder HTA-Dateien an. Einige dieser Archive enthielten auch einen Exploit für die bekannte WinRAR-Schwachstelle CVE-2023-38831. Bei erfolgreicher Kompromittierung wird die LONEPAGE-Malware auf den betroffenen Maschinen ausgeführt, die Befehlsausführung ermöglicht. Diese Malware führt bösartige PowerShell-Befehle aus, um das System zu infizieren und gestohlene Daten über eine HTTP-POST-Anfrage an den Server zu übertragen.

Im Juni 2023 wurde die Gruppe UAC-0099 auch hinter einer Langzeitkampagne gegen ukrainische Medien und Regierungsbehörden beobachtet, die auf die Informationsbeschaffung abzielte. In diesen Cyber-Spionage-Operationen nutzen Angreifer ähnlich Phishing-E-Mails mit bösartigen Anhängen und in einigen Fällen dieselbe kritische Schwachstelle in der WinRAR-Software aus, um LONEPAGE-Malware bereitzustellen.

Trotz Ähnlichkeiten im offensiven Werkzeugkasten, den Gegner nutzten, beobachteten Forscher Veränderungen in den TTPs der Gruppe in der neuesten Kampagne. Bemerkenswert ist, dass LONEPAGE zuvor als VBS-Datei implementiert wurde, die in einem der Systemverzeichnisse gespeichert war. Im Dezember 2024 wurde die beschriebene Funktionalität mit zwei Dateien ausgeführt – einer 3DES-verschlüsselten Datei und einer .NET-Anwendung, die diese Datei entschlüsselt und den resultierenden PowerShell-Code im Speicher ausführt.

Gegner bleiben weiterhin unentdeckt und sichern die Infrastrukturresilienz, indem sie Cloudflare-Dienste missbrauchen. Der erweiterte Umfang der Cyber-Spionage-Kampagnen von UAC-0099 zusammen mit seinen wechselnden Methoden, Werkzeugen und Zielen unterstreicht die entscheidende Notwendigkeit für eine verbesserte Cyber-Vigilanz, um die Anpassungsfähigkeit der Gruppe effektiv zu bekämpfen. Durch den Einsatz der SOC Prime Plattform für kollektive Cyberverteidigungkönnen Organisationen proaktiv Angriffe jeder Größenordnung vereiteln, um ihre Cybersecurity-Haltung zu stärken, ohne Daten preiszugeben.

MITRE ATT&CK-Kontext

Die Nutzung des MITRE ATT&CK hilft Sicherheitsteams, detaillierte Einblicke in die von UAC-0099 verwendeten TTPs in einer Cyber-Spionage-Kampagne gegen die Ukraine zu gewinnen, die im neuesten CERT-UA-Bericht behandelt wird. Im Folgenden finden Sie eine umfassende Liste von Sigma-Regeln, die relevante ATT&CK-Taktiken, Techniken und Subtechniken adressieren.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Scheduled Task/Job (T1053) | |

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell | ||

Defense Evasion | Obfuscated Files or Information (T1027) | |

Obfuscated Files or Information: Command Obfuscation (T1027.010) | ||

System Binary Proxy Execution (T1218) | ||

Hide Artifacts (T1564) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Exfiltration | Automated Exfiltration (T1020) | |