Vor nur ein paar Wochen hat CERT-UA die globale Gemeinschaft von Cyber-Verteidigern auf eine laufende Cyber-Spionagekampagne aufmerksam gemacht, die sich gegen die Ukraine und Organisationen in Zentralasien richtet, die mit der Gruppe UAC-0063 in Verbindung stehen.

Anfang Juni gaben CERT-UA-Forscher eine weitere Warnung heraus, die die langfristige Cyber-Spionage-Aktivität abdeckt, die hauptsächlich den E-Mail-Angriffsvektor ausnutzt und sich gegen ukrainische Regierungsbehörden und Redaktionsagenturen richtet, um Informationen zu sammeln. Die hinter diesen Cyberangriffen stehende Hackergruppe, identifiziert als UAC-0099, führt seit der zweiten Hälfte des Jahres 2022 gezielte Cyber-Spionage-Operationen gegen die Ukraine durch.

Analyse der Cyber-Spionage-Aktivität von UAC-0099

Der neueste CERT-UA#6710 Alert deckt die laufende bösartige Aktivität ab, die der Hacking-Gruppe UAC-0099 zugeschrieben wird und sich gegen die ukrainische Regierung und Medienagenturen richtet. Im Zeitraum 2022—–2023 haben Bedrohungsakteure unbefugten Fernzugriff auf Dutzende von Computern erlangt, die mit ukrainischen Organisationen in Verbindung stehen, um Informationen aus den kompromittierten Systemen zu sammeln.

Laut den Forschern verteilen Bedrohungsakteure massiv bösartige Links, ausführbare Dateien, Archive und HTML-Dokumente per E-Mail und Messenger. Diese können, sobald sie gestartet werden, die Zielsysteme mit der LONEPAGE-Malware infizieren. Letztere ist eine auf PowerShell basierende Malware, die üblicherweise JavaScript- oder VBScript-Code verwendet, um die Datei „upgrade.txt“ vom entfernten Server herunterzuladen und später bösartige PowerShell-Befehle auszuführen, um das System zu kompromittieren und die gestohlenen Daten über eine HTTP-POST-Anfrage an den Server zu senden.

Darüber hinaus können Angreifer andere bösartige Strains in der betroffenen Umgebung herunterladen, wie beispielsweise THUMBCHOP-Informationsdiebstahlsoftware für Chrome- und Opera-Browser, einen CLOGFLAG-Keylogger sowie TOR- und SSH-Software, um einen verdeckten Dienst für den Fernzugriff auf den kompromittierten Computer zu erstellen. Auch in der Phase der Incident Response entdeckten CERT-UA-Forscher weitere auf GO basierende Malware-Beispiele wie SEAGLOW und OVERJAM.

Basierend auf der Untersuchung wurden UAC-0099-Hacker auch beobachtet, wie sie sich seitlich von der kompromittierten Umgebung fortbewegten, das lokale Computernetzwerk scannten, privilegierte Konten kompromittierten und Zugriff auf die Unternehmensinformationssysteme erlangten.

Um Organisationen bei der Schadensbegrenzung zu unterstützen, empfehlen Cyber-Verteidiger, die Möglichkeit einzuschränken, bestimmte legitime Komponenten auf den Arbeitsstationen der Benutzer auszuführen, einschließlich wscript.exe, cscript.exe, powershell.exe, mshta.exe, die von Angreifern ausgenutzt werden können.

Erkennung der UAC-0099 Cyber-Spionagekampagne, abgedeckt im CERT-UA#6710 Alert

Um Organisationen bei der Erkennung potenziell bösartiger Aktivitäten im Zusammenhang mit der UAC-0099-Cyber-Spionage-Aktivität zu unterstützen, bietet die SOC Prime Plattform für kollektive Cyber-Verteidigung eine breite Sammlung relevanter Sigma-Regeln. Um die Inhaltssuche zu optimieren, können Sicherheitsexperten die Erkennungen mithilfe entsprechender benutzerdefinierter Tags „CERT-UA#6710“ und „UAC-0099“ basierend auf dem CERT-UA-Alarm und der Gruppenkennung filtern.

Klicken Sie auf die Erkunden Sie Erkennungen Schaltfläche unten, um die vollständige Liste der dedizierten Sigma-Regeln anzuzeigen, die die neueste UAC-0099-Kampagne erkennen. Alle Regeln sind mit dem MITRE ATT&CK® Framework v12 abgestimmt, mit tiefgreifendem Cyber-Bedrohungskontext angereichert und mit über 28 SIEM-, EDR- und XDR-Lösungen kompatibel, um bestimmten Sicherheitsbedürfnissen gerecht zu werden.

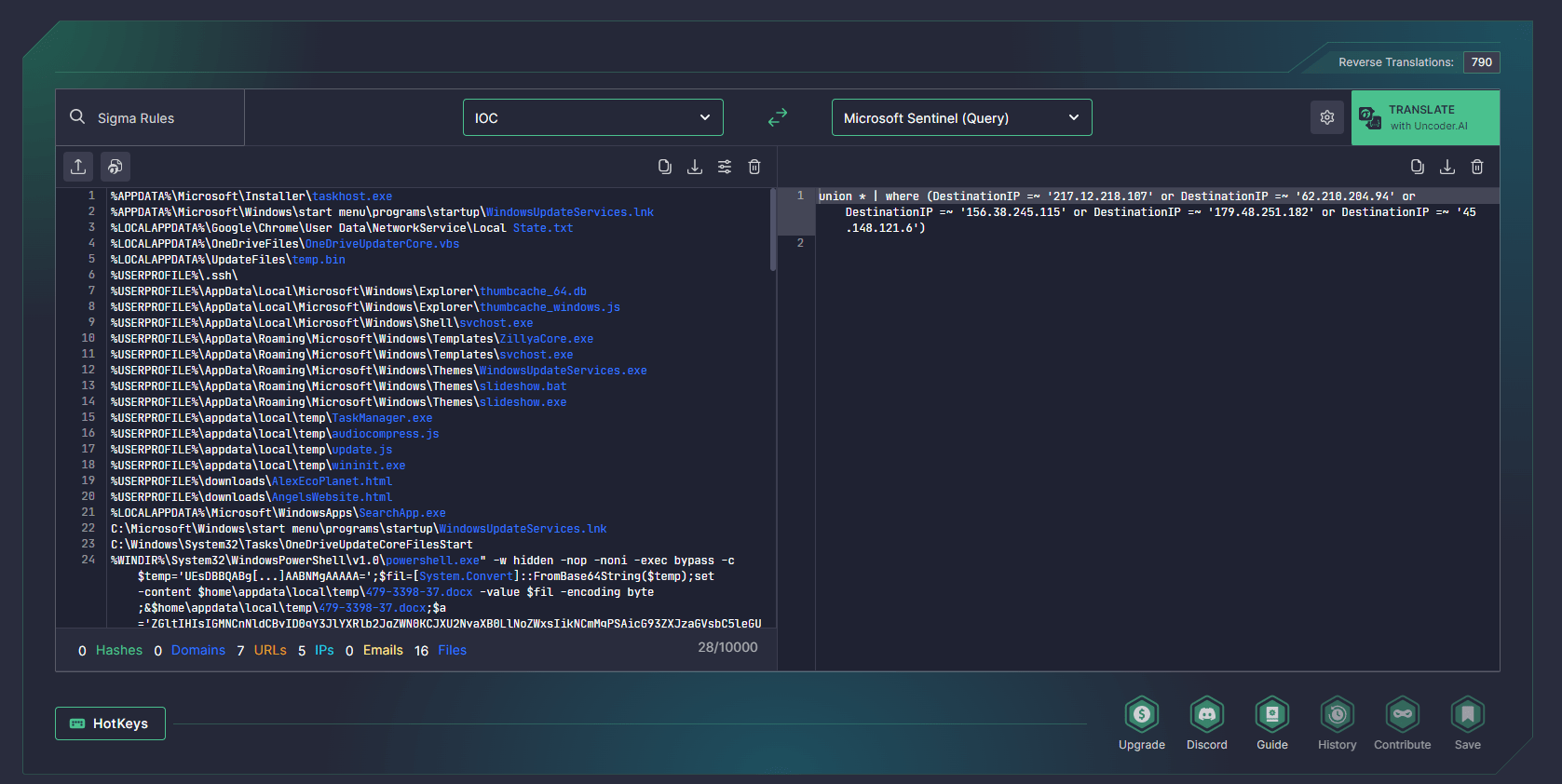

SOC-Teams können ihre Bedrohungsjagdgeschwindigkeit erhöhen, indem sie nach Kompromittierungsindikatoren suchen, die im Zusammenhang mit der UAC-0099-Cyber-Spionage-Aktivität stehen, mit Hilfe von Uncoder AI. Fügen Sie einfach die Datei, den Host oder das Netzwerk- IOCs, bereitgestellt von CERT-UA in das Tool ein und wählen Sie den Inhaltstyp Ihrer Zielabfrage aus, um sofort performante IOC-Abfragen zu erstellen, die in der gewählten Umgebung bereit zur Ausführung sind.

MITRE ATT&CK Kontext

Um einen umfassenderen Kontext hinter den neuesten UAC-0099-Cyber-Spionageangriffen, die im CERT-UA#6710 Alert abgedeckt sind, zu überprüfen, sind alle verwandten Sigma-Regeln mit ATT&CK v12 getaggt, die die relevanten Taktiken und Techniken ansprechen: Tactics Techniques Sigma Rule Initial Access Phishing (T1566) Defense Evasion System Script Proxy Execution (T1216) Hide Artifacts (T1564) Masquerading (T1036) System Binary Proxy Execution (T1218) Execution Command and Scripting Interpreter (T1059) Scheduled Task/Job (T1053) Discovery System Information Discovery (T1082) System Network Configuration Discovery (T1016) Persistence Boot or Logon Autostart Execution (T1547) Command and Control Ingress Tool Transfer (T1105)