Seit dem Ausbruch des umfassenden Krieges in der Ukraine haben Cyber-Verteidiger die zunehmenden Volumina von Cyber-Spionage-Kampagnen identifiziert, die darauf abzielen, Informationen von ukrainischen Staatsorganen zu sammeln.

Am 22. Mai 2023 haben CERT-UA-Forscher einen neuen Alarm herausgegeben und die globale Cyber-Verteidigungsgemeinschaft vor einer laufenden Cyber-Spionage-Kampagne gewarnt, die auf das Informations- und Kommunikationssystem eines der ukrainischen Staatsorgane abzielt. In diesen Angriffen verbreiten Hacker ein paar gefälschte E-Mails, die den Absender als die Botschaft der Republik Tadschikistan in der Ukraine ausgeben und den E-Mail-Angriffsvektor nutzen. Die feindliche Aktivität wird der Cyber-Spionage-Hackergruppe UAC-0063 zugeschrieben, die auch dafür bekannt ist, Organisationen in Zentralasien, Israel und Indien ins Visier zu nehmen.

Analyse der UAC-0063-Cyber-Spionage-Angriffe im CERT-UA#6549-Alarm abgedeckt

Der neueste CERT-UA#6549-Alarm weist auf die laufende Cyber-Spionage-Kampagne hin, die mit den Aktivitäten der UAC-0063-Bedrohungsakteure verbunden ist und auf ukrainische Staatsorgane abzielt. Laut Forschern steht dieses Hacker-Kollektiv seit 2021 im Fokus der schädlichen Arena, indem es hauptsächlich gezielte Cyber-Intelligence- und subversive Aktivitäten durchführt. In der neuesten Kampagne nutzten die Gegner einen E-Mail-Angriffsvektor, um Opfer dazu zu verleiten, einen Anhang mit einem schädlichen Makro zu öffnen oder einem direkten Link zum schädlichen Dokument zur Informationsbeschaffung zu folgen.

Die Infektionskette wird durch das Herunterladen eines Dokuments und das Aktivieren eines schädlichen Makros ausgelöst, was zur Erstellung und zum Öffnen einer DOCX-Datei führt. Letztere enthält ebenfalls ein Makro, das ein weiteres Makro erstellt, das für die Generierung der schädlichen Datei „SoftwareProtectionPlatform“ bestimmt ist, die als mit VBScript kodierter Loader HATVIBE identifiziert wurde, zusammen mit einer geplanten Aufgabe für deren Start.

Weitere Untersuchungen ergaben, dass am 25. April 2023 die kompromittierten Systeme auch mit zusätzlicher schädlicher Software infiziert wurden, einschließlich des LOGPIE-Keyloggers und der CHERRYSPY-Backdoor, wobei letztere für die Ausführung von Python-Code vom Remote-Server vorgesehen ist. Die Bedrohungsakteure wandten fortgeschrittene Codeverschlüsselungs- und Verschleierungstechniken an, einschließlich PyArmor und Themida, um Anti-Analyse-Schutz zu gewährleisten. Darüber hinaus nutzten die Angreifer den C++-Dateidieb STILLARCH zur Dateisuche und Exfiltration, wie etwa zur Verarbeitung der Ergebnisse des LOGPIE-Keyloggers.

Basierend auf der Analyse ähnlicher Verhaltensmuster und verwandter Dateien hat die Cyber-Spionage-Gruppe UAC-0063 auch Organisationen in Zentralasien, einschließlich Kasachstan, Kirgisistan und der Mongolei sowie israelische und indische Unternehmen ins Visier genommen.

Um die Angriffsfläche zu reduzieren, empfehlen CERT-UA-Forscher die Konfiguration von Einschränkungen für Benutzerkonten in Bezug auf die Nutzung von „mshta.exe“ und das Starten von Windows Script Host und Python-Interpreter.

Erkennung von schädlichen Aktivitäten im Zusammenhang mit der UAC-0063-Cyber-Spionage-Kampagne

Mit zunehmenden Volumina von Cyber-Spionage-Kampagnen, die auf die Ukraine und ihre Alliierten abzielen, benötigen Cyber-Verteidiger die Quelle der relevanten Informationen und Erkennungsinhalte, um russisch unterstützten Eindringlingen proaktiv standhalten zu können. Um Organisationen dabei zu helfen, potenziell schädliche Aktivitäten rechtzeitig zu identifizieren, kuratiert SOC Prime eine Reihe von Sigma-Regeln, die die Tools, Techniken und Verfahren von Gegnern abdecken, die in CERT-UA-Untersuchungen behandelt werden. Alle Erkennungen sind mit über 25 SIEM-, EDR- und XDR-Lösungen kompatibel und nach dem MITRE ATT&CK-Framework v12 abgebildet, um SOC-Teams dabei zu helfen, die Untersuchung und Bedrohungssuche zu verbessern.

Klicken Sie auf die Explore Detections Schaltfläche unten, um das Sigma-Regelset zu durchsuchen, das darauf abzielt, die neueste Kampagne von UAC-0063 zu erkennen. Um die Inhaltsuche zu vereinfachen, unterstützt die SOC Prime-Plattform das Filtern nach dem benutzerdefinierten Tag „CERT-UA#6549“ und einem breiteren Tag „UAC-0063“ basierend auf den Alarm- und Gruppenkennungen.

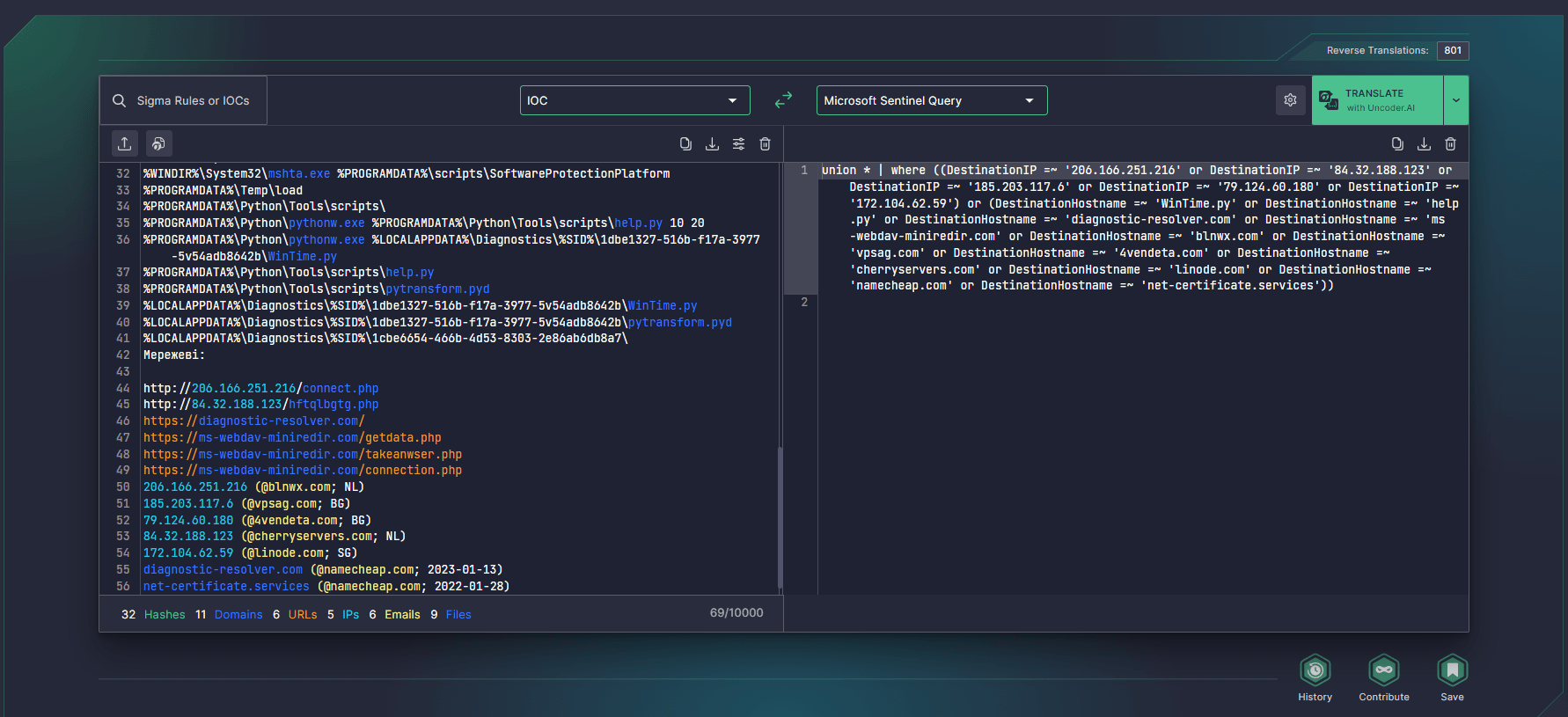

Um die Bedrohungsuntersuchung zu vereinfachen, können Cyber-Verteidiger auch nach relevanten Indikatoren für Kompromittierungen (IoCs) suchen, die mit der neuesten UAC-0063-Kampagne verbunden sind, indem sie Uncoder.IOverwenden. Fügen Sie einfach die von CERT-UA bereitgestellten Datei-, Host- oder Netzwerk- IoCs in das Tool ein, um sofort leistungsoptimierte IoC-Abfragen zu erstellen, die in der gewählten Umgebung ausgeführt werden können.

MITRE ATT&CK-Kontext

Um tiefer in den Kontext der schädlichen Kampagne von UAC-0063 einzutauchen, sind alle oben genannten Sigma-Regeln mit ATT&CK v12 getaggt, die die relevanten Taktiken und Techniken adressieren: