Seit der umfassenden Invasion Russlands in die Ukraine haben die offensiven Streitkräfte des Aggressors Tausende gezielte Cyberangriffe gegen die Ukraine gestartet. Eine der beharrlichsten Bedrohungen gehört zur berüchtigten Cyber-Spionage-Gruppe, die als UAC-0010 (Armageddon)verfolgt wird. Dieser Artikel bietet einen Überblick über die gegnerischen Aktivitäten der Gruppe gegen die Ukraine, die hauptsächlich den Phishing-Angriffsvektor ausnutzen, Stand Juli 2023, basierend auf den entsprechenden CERT-UA-Forschungen.

Beschreibung des UAC-0010 (Armageddon APT) Angriffs

Mit dem stetig wachsenden Volumen an Cyberangriffen, die auf ukrainische Beamte abzielen und darauf abzielen, die IT-Infrastruktur der Organisationen lahmzulegen, werden von den Verteidigern effektive Maßnahmen ergriffen, um verwandte Bedrohungen zu verhindern, zu identifizieren und rechtzeitig zu beheben. Laut den CERT-UA-Untersuchungen, bleibt Armageddon alias Gamaredon , auch identifiziert als UAC-0010, eine der beharrlichsten Bedrohungen an der ukrainischen Cyber-Frontlinie, wobei Cyber-Spionage-Aktivitäten gegen die Sicherheits- und Verteidigungskräfte der Ukraine das Hauptziel des Gegners sind. Ehemalige Beamte der Hauptabteilung des Sicherheitsdienstes der Ukraine auf der Krim, die den Militäreid gebrochen und 2014 dem russischen Föderalen Sicherheitsdienst gedient haben, werden als Drahtzieher der offensiven Kampagnen der Gruppe angesehen.

Basierend auf den untersuchten Vorfällen kann die Anzahl der infizierten Geräte innerhalb der Informations- und Kommunikationssysteme der ukrainischen Organisationen des öffentlichen Sektors mehrere Tausend betragen. UAC-0010 verwendet hauptsächlich E-Mail-Verteilung oder Telegram, WhatsApp und Signal-Messenger als anfänglichen Angriffsvektor durch die Nutzung bereits kompromittierter Konten. Eine der häufigsten Methoden der anfänglichen Kompromittierung besteht darin, ein Archiv zu senden, das eine bösartige HTM- oder HTA-Datei enthält, an die Zielnutzer. Das Öffnen der Datei führt dazu, dass ein Archiv generiert wird, das eine Verknüpfungsdatei enthält, die eine Infektionskette auslöst.

Für die Malware-Verteilung nutzt Armageddon APT anfällige Wechseldatenspeichergeräte, legitime Dateien, einschließlich LNK-Dateien, und modifizierte Microsoft Office Word-Vorlagen, die es Hackern ermöglichen, alle auf den Zielsystemen erstellten Dokumente durch Hinzufügen der entsprechenden Makros zu infizieren.

In weiteren Angriffsphasen sind die Gegner in der Lage, Dateien und benutzersensible Daten über GammaLoad oder GammaSteel-Malwarezu stehlen. Infolge einer Infektion kann das anfällige Gerät über 100 kompromittierte Dateien enthalten. Darüber hinaus, falls nach der Bereinigung der Betriebsregistrierung oder der Entfernung von Dateien und geplanten Aufgaben eine der infizierten Dateien auf dem betroffenen System verbleibt, ist es sehr wahrscheinlich, dass das Computersystem erneut infiziert wird. Stand Juli 2023 verwendet UAC-0010 PowerShell-Befehle zur Datensammlung und Ferncodeausführung sowie die Anydesk-Dienstprogramme für den Echtzeit-Fernzugriff.

Gegner bereichern ständig ihre offensiven Fähigkeiten, um die Erkennung zu umgehen und Sicherheitsvorkehrungen zu umgehen. Beispielsweise setzen sie ein spezifisches PowerShell-Szenario ein, um die Zwei-Faktor-Authentifizierung zu umgehen. Um die Verwendung des DNS-Subsystems zu vermeiden, verwenden sie Drittanbieter-Telegramm-Dienste, um die IP-Adressen der Verwaltungsserver zu identifizieren, und neigen dazu, die IP-Adressen der Zwischenkontrollknoten mehrmals täglich zu ändern.

Als potenzielle Minderungsmaßnahmen empfehlen CERT-UA-Forscher, Beschränkungen für das Starten bestimmter Dienstprogramme auf dem System der Organisation zu verhängen, wie mshta.exe, wscript.exe, cscript.exe und powershell.exe. Geräte, die Starlink zum Herstellen einer Internetverbindung verwenden, könnten stärker den Bedrohungen ausgesetzt sein, die der UAC-0010 bösartigen Aktivität zugeschrieben werden.

Erkennung laufender Kampagnen der russischen APT UAC-0010 alias Armageddon gegen die Ukraine

Die wachsende Zahl von Offensivoperationen, die von der UAC-0010, einer russlandbezogenen Hacking-Gruppe, gestartet werden, erfordert sofortige Aufmerksamkeit der Verteidiger, die nach Möglichkeiten suchen, der Ukraine und ihren Verbündeten effektiv bei der Abwehr der Angriffe des Aggressors zu helfen. Die SOC Prime Platform für kollektive Cyberverteidigung pflegt eine umfassende Liste von Sigma-Regeln für die proaktive UAC-0010-Angriffserkennung, gefiltert nach dem entsprechenden Tag „UAC-0010“.

Um zu den oben genannten überprüften Alarme und Jagdabfragen zu gelangen, klicken Sie auf die Erkunden-Detektionen Schaltfläche und wählen Sie Sigma-Regeln, die Ihren aktuellen Sicherheitsanforderungen entsprechen und Ihre organisationsspezifischen Protokollquellen abdecken. Alle Erkennungsalgorithmen sind mit dem MITRE ATT&CK-Framework v12 abgestimmt, das die entsprechenden TTPs adressiert und über Dutzende von in Ihrer Organisation eingesetzten SIEM-, EDR- und XDR-Technologien verwendet werden kann.

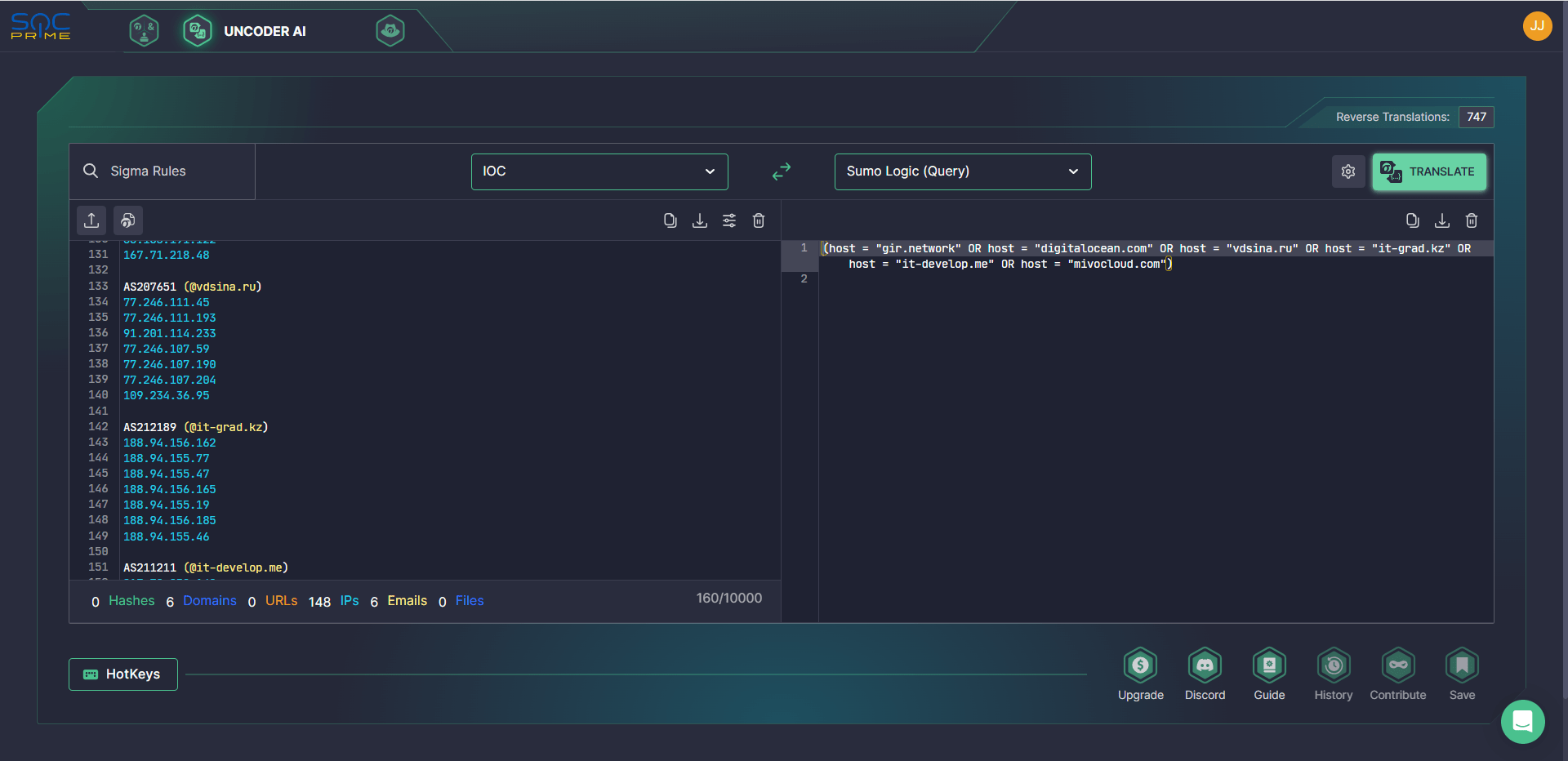

Verteidiger können auch Sofortjagden durchführen, bei denen die im entsprechenden CERT-UA-Bericht und SOC Prime’s aufgeführten Anzeichen für Kompromittierung im Zusammenhang mit UAC-0010-Bedrohungen genutzt werden Uncoder AI , das den Teams ermöglicht, benutzerdefinierte IOC-Abfragen in wenigen Klicks zu erstellen und automatisch in der ausgewählten SIEM- oder EDR-Umgebung mit ihnen zu arbeiten.

Registrieren Sie sich für die SOC Prime Platform , um die auf Ihre aktuelle Cyber-Verteidigung zugeschnittenen Werkzeuge zu wählen. Erkunden Sie die weltweit größte Sammlung von Sigma-Regeln für bestehende und aufkommende Bedrohungen mit Threat Detection Marketplace, tauchen Sie in den Cyber-Bedrohungskontext hinter dem ausgewählten Inhalt ein, passen Sie Erkennungen an Ihr eigenes Datenschema an und übersetzen Sie sie in Echtzeit in das Sprachformat Ihrer Wahl mit Uncoder AI, oder validieren Sie Ihren gesamten Erkennungsstapel in Sekunden, um nahtlos Blindspots in Ihrer Erkennungsabdeckung zu identifizieren und Bedrohungsscan-Durchläufe basierend auf Ihren Inhaltsprioritäten zu starten.