Unmittelbar nach der Entdeckung des BQTLOCK-Ransomware, das über ein vollständiges RaaS-Modell verbreitet wurde, haben Sicherheitsexperten eine weitere größere Ransomware-Kampagne festgestellt. Eine bisher unbekannte Gruppe, genannt The Gentlemen, erregte schnell Aufmerksamkeit durch den Einsatz hochspezialisierter Werkzeuge und gründlicher Aufklärung, um kritische Infrastrukturen in über 17 Regionen und mehreren Sektoren anzugreifen. Ihre Kampagne kombiniert legitimen Treiber-Missbrauch, Manipulation von Gruppenrichtlinien, maßgeschneiderte Anti-AV-Tools, Kompromittierung privilegierter Konten und verschlüsselte Datenexfiltrationskanäle.

Gentlemen Ransomware-Erkennung

Im ersten Quartal 2025 verzeichnete Check Point einen Anstieg von Ransomware-Angriffen um 126 % gegenüber dem Vorjahr, wobei Organisationen durchschnittlich 275 Vorfälle pro Tag erlebten. Der State of Ransomware 2025-Bericht von Sophos hebt die Hauptursachen für diese Angriffe hervor: 40,2 % der betroffenen Organisationen verfügten nicht über ausreichende interne Expertise, 40,1 % hatten nicht identifizierte Sicherheitslücken und 39,4 % litten unter begrenztem Personal oder Kapazitäten, was sie zunehmend fortgeschrittenen Bedrohungen aussetzte.

Während weiterhin neue Ransomware-Varianten wie Gentlemen auftauchen, müssen Cyber-Defender auf zeitnahen, hochwertigen Detection-Content und fortschrittliche Cybersicherheits-Tools zurückgreifen, um mit der sich schnell entwickelnden Bedrohungslandschaft Schritt zu halten.

Registrieren Sie sich für die SOC Prime Plattform, um zeitnahe Bedrohungsinformationen und umsetzbaren Detection-Content zu erhalten, unterstützt durch eine vollständige Produktsuite für KI-gestützte Detection-Entwicklung, automatisiertes Threat Hunting und erweiterte Bedrohungserkennung. Klicken Sie auf die Schaltfläche Detektionen Erkunden unten, um einen kuratierten Satz von Sigma-Regeln zu erhalten, die zur Erkennung und Reaktion auf Aktivitäten des Gentlemen-Ransomware entwickelt wurden.

Alle Regeln auf der SOC Prime Plattform sind mit mehreren SIEM-, EDR- und Data-Lake-Lösungen kompatibel und an das MITRE ATT&CK® Framework angelehnt. Jede Regel enthält zudem ausführliche Metadaten, einschließlich CTI-Referenzen, Angriffstimeline, Triage-Empfehlungen und weitere Informationen.

Optional können Cyber-Defender das umfassendere Tag „Ransomware“ anwenden, um auf ein breiteres Spektrum an Regeln zuzugreifen, die globale Ransomware-Angriffe abdecken.

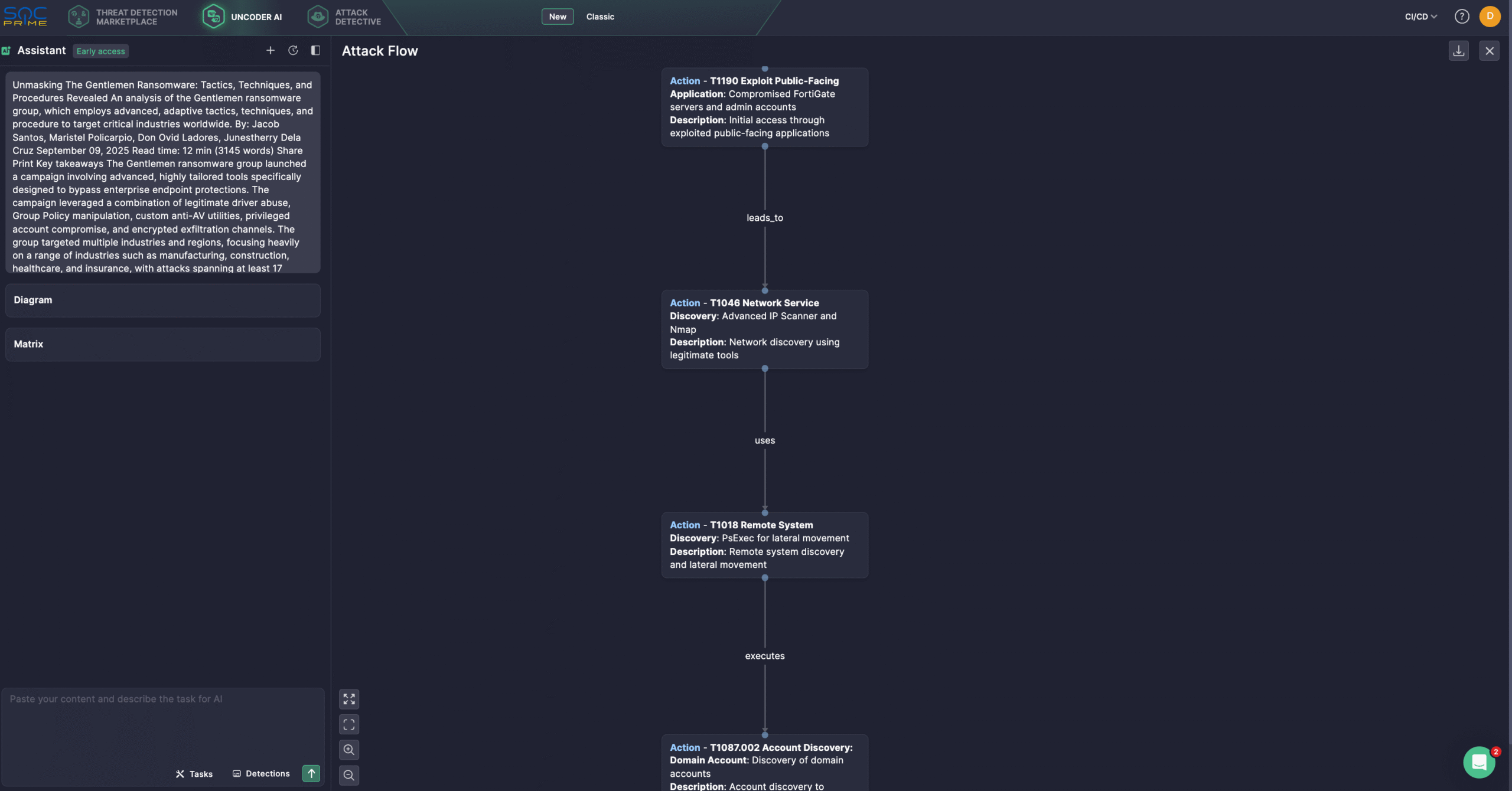

Sicherheitsexperten können die Bedrohungsanalyse mit Uncoder AI optimieren, einer privaten IDE und Co-Pilot für Detection-Engineering. Das neueste Update von Uncoder AI führt einen neuen KI-Chat-Bot-Modus und MCP-Tools ein, um Cyber-Defender bei der vollständigen Verwaltung von Detection-Engineering-Aufgaben zu unterstützen. Benutzer können individuelle Prompts in jeder Sprache eingeben oder aus vorgefertigten Aufgaben in einer dialogbasierten, benutzerfreundlichen Oberfläche wählen, wobei die KI stets auf die eigene Umgebung und Bedrohungslage abgestimmt bleibt. Beispielsweise können Cyber-Defender den aktuellen Bericht von Trend Micro über das Gentlemen-Ransomware nutzen, um den Angriffsfluss mit einem Klick zu generieren.

Analyse des Gentlemen-Ransomware

Im August 2025 untersuchten Trend Micro-Forscher eine neue Ransomware-Kampagne, die von The Gentlemen, einer bisher unbekannten Bedrohungsgruppe, gestartet wurde. Die Akteure hinter dieser Kampagne machten schnell auf sich aufmerksam, indem sie Unternehmensumgebungen systematisch kompromittierten und fortgeschrittene operative Fähigkeiten zeigten. Bemerkenswert ist, dass die Gentlemen-Ransomware ihre Werkzeuge während der Kampagne anpasste, von generischen Anti-AV-Dienstprogrammen zu maßgeschneiderten, hochspezifischen Varianten wechselte und damit ihre Vielseitigkeit und Hartnäckigkeit unter Beweis stellte.

Die Gentlemen griffen hauptsächlich Organisationen in den Bereichen Fertigung, Bau, Gesundheitswesen und Versicherungen an und führten Angriffe in mindestens 17 Ländern durch. Sie nutzten privilegierte Domain-Konten für die Ransomware-Bereitstellung und entwickelten ausgeklügelte Evasionstechniken, um Sicherheitskontrollen zu umgehen und Persistenz zu gewährleisten.

Die Gentlemen-Gruppe nutzte wahrscheinlich exponierte, internetseitige Dienste oder kompromittierte Anmeldeinformationen, um sich Zugang zu verschaffen. Frühe Anzeichen von Netzwerk-Reconnaissance, wie der Einsatz von Advanced IP Scanner, deuten auf eine gezielte, geplante Strategie hin, anstatt auf opportunistische Ausnutzung. Die Angreifer nutzten das Tool, um die Infrastruktur zu kartieren und Active Directory abzufragen, mit besonderem Fokus auf Domain- und Enterprise-Administratorkonten sowie benutzerdefinierte privilegierte Gruppen wie itgateadmin.

Ein Batch-Skript (1.bat) wurde ausgeführt, um über 60 Benutzerkonten im Domain-Umfeld zu enumerieren. Die Angreifer fragten zudem Standard-Administrationsgruppen sowie Virtualisierungs-bezogene Gruppen (z. B. VMware) ab, was auf Vorbereitung für laterale Bewegungen in hybriden Umgebungen hinweist.

Für die anfängliche Abwehrumgehung setzte die Gruppe All.exe zusammen mit ThrottleBlood.sys ein und missbrauchte einen signierten, legitimen Treiber, um geschützte Sicherheitsprozesse auf Kernel-Ebene zu terminieren. Nach Erkennen der Einschränkungen führte die Gentlemen-Gruppe detaillierte Erkundungen bestehender Endpunktschutzmaßnahmen durch und verwendete PowerRun.exe für Privilegieneskalation, um Sicherheitsdienste zu deaktivieren. Anschließend setzten sie ein maßgeschneidertes Tool (Allpatch2.exe) ein, das speziell dafür entwickelt wurde, Sicherheitsagentenprozesse zu beenden, was ihre Fähigkeit zur Anpassung an die Umgebung des Opfers demonstriert. Für laterale Bewegungen nutzten die Angreifer PsExec und manipulierten kritische Registrierungswerte, um Authentifizierungs- und Remotezugangskontrollen zu schwächen, während sie persistente C2-Zugänge über legitime Remote-Tools aufrechterhielten, wodurch ihr Know-how im Kombinieren von “Living-off-the-Land”-Techniken mit individuellen Evasion-Utilities deutlich wird.

Die Gentlemen-Ransomware greift gezielt kritische Dienste wie Backup-, Datenbank- und Sicherheitsprozesse an und beendet diese systematisch, um maximale Schäden zu verursachen. Zusätzliche Befehle erschweren Wiederherstellung und forensische Analyse. Ein abschließendes Bereinigungsskript verzögert kurz via Ping-Befehl, löscht das Ransomware-Binary und entfernt sich selbst, wodurch alle Spuren nach Abschluss der Verschlüsselung beseitigt werden.

Die Gentlemen-Ransomware-Kampagne zeigt die schnelle Evolution moderner Bedrohungen, indem sie fortgeschrittene Techniken mit persistierenden, gezielten Operationen kombiniert. Durch den Einsatz maßgeschneiderter Abwehrumgehungs-Tools, die Anpassung an bestehende Sicherheitskontrollen und die Ausnutzung legitimer wie verwundbarer Komponenten umgehen die Angreifer effektiv mehrschichtige Sicherheitsmechanismen. Der Fokus auf kritische Infrastrukturen und die Nutzung von Doppel-Erpressung verdeutlichen den Trend von generischen Ransomware-Angriffen hin zu hochgradig gezielten Attacken, was die Anforderungen an Erkennung, Prävention und Reaktion erheblich erhöht. Aufgrund der Nutzung von internet-exponierten Systemen und VPNs durch die Gentlemen-Ransomware ist die Implementierung von Zero Trust entscheidend, um initialen Zugang zu blockieren und potenzielle Schäden zu begrenzen. Mögliche Gegenmaßnahmen umfassen die Einschränkung und Überwachung des Zugriffs auf Domain-Controller-Freigaben, automatische Isolierung von Hosts bei Anzeichen von Treiber-Exploits oder Anti-AV-Aktivitäten, zeitlich begrenzten privilegierten Zugriff mit automatischem Downgrade, Erkennung massiver Active-Directory-Abfragen und Gruppenänderungen sowie den Einsatz von Täuschungstechnologien auf kritischen Freigaben, um Reconnaissance frühzeitig zu erkennen. SOC Prime stellt eine vollständige Produktsuite für unternehmensgerechten Schutz bereit, unterstützt durch KI, Automatisierung, Echtzeit-Bedrohungsinformationen und Zero-Trust-Prinzipien, um Organisationen weltweit dabei zu helfen, ihre Sicherheitslage im großen Maßstab zu verbessern.