SOC Prime strebt ständig danach, die Unterstützung für die beliebtesten SIEM, EDR, NSM und andere Sicherheitswerkzeuge, einschließlich cloud-nativer Lösungen, zu erweitern, um mehr Flexibilität in den Threat Detection Marketplace zu bringen. Dies ermöglicht es Sicherheitsexperten, die Werkzeuge zu verwenden, die sie am meisten bevorzugen, und löst das Problem der Migration zu einer anderen Backend-Umgebung.

Wir freuen uns, die Veröffentlichung unserer Integration mit Sumo Logic, einem cloud-nativen SIEM, anzukündigen, die erweiterte Such- und Bereitstellungsfunktionen bietet, die es Sicherheitsexperten ermöglichen, direkt zu Ihrer Sumo Logic oder Cloud Security Enterprise (CSE) Instanz zu gelangen.

Sumo Logic ist eine cloud-native Plattform, die hilft, Ihre Sicherheitsanalysen zu verbessern und die Reduzierung von MTTI und MTTR durch Echtzeitüberwachung ermöglicht.

Die Integration mit der cloud-nativen Plattform von Sumo Logic ist ein weiterer Schritt in Richtung proaktive Cybersicherheit, indem die Echtzeitanalysen der Plattform mit maschinellen Lern- und Bedrohungsintelligenzfähigkeiten genutzt werden.

Threat Detection Marketplace bietet derzeit über 6.000 Inhalte für Sumo Logic und Sumo Logic CSE, die die neuesten Exploits, CVE, Malware und TTPs abdecken und 216 von 249 MITRE ATT&CK®-Techniken behandeln:

- Abfragen

- CSE-Abfragen

- CSE-Regeln

Konfiguration der Sumo Logic-Integration

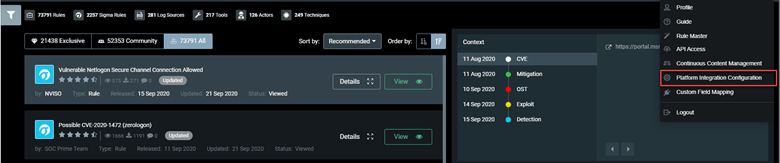

SeDas Durchsuchen oder Bereitstellen von Bedrohungserkennungsinhalten, die speziell für diese cloud-native Lösung zugeschnitten sind, erfordert eine ordnungsgemäße Sumo Logic-Konfiguration. Um die Sumo Logic-Integration einzurichten, wählen Sie Plattform-Integrationskonfiguration aus dem Benutzereinstellungsmenü.

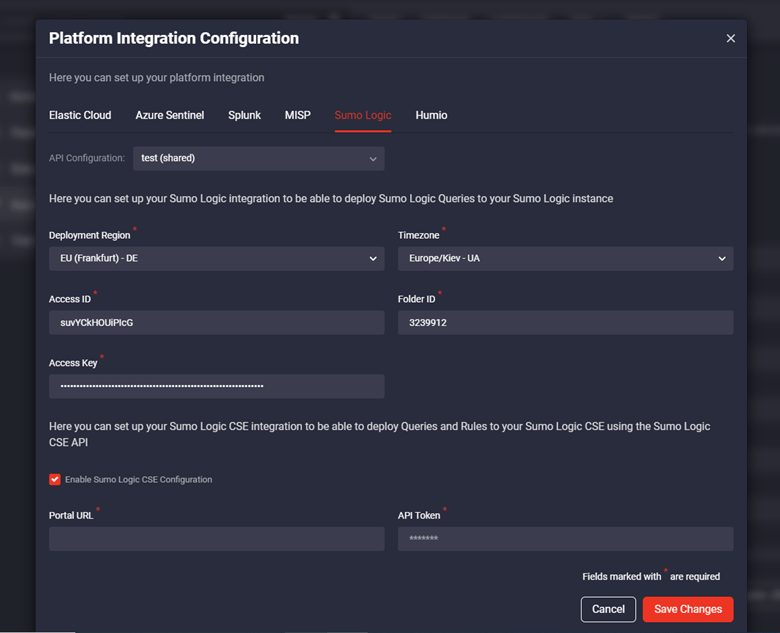

In den Plattform-Integrationskonfiguration Einstellungen können Sie zwei verschiedene Integrationen einrichten, abhängig vom Sumo Logic-Inhaltstyp, den Sie bereitstellen möchten:

- Für Abfragen müssen Sie die Sumo Logic-Integration einrichten

- Für CSE-Abfragen und -Regeln müssen Sie die Integration mit Sumo Logic CSE einrichten

Um die Integration für Sumo Logic CSE einzurichten, wählen Sie das Konfigurationskästchen Sumo Logic CSE aktivieren und füllen Sie die erforderlichen Portal-URL and API-Token Felder aus und klicken Sie dann auf die Änderungen speichern Schaltfläche.

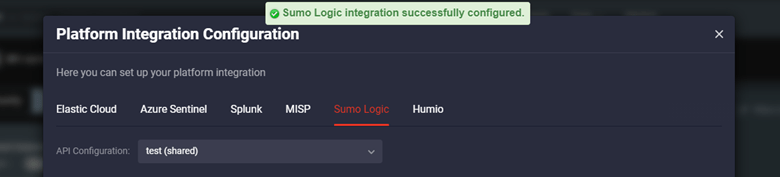

Sobald die Konfiguration abgeschlossen ist, sehen Sie die Erfolgsmeldung und sind bereit, Ihr Bedrohungserkennungserlebnis zu starten!

Bereitstellen von Sumo Logic-Inhalten, CSE-Regeln und Abfragen für Ihre Instanz

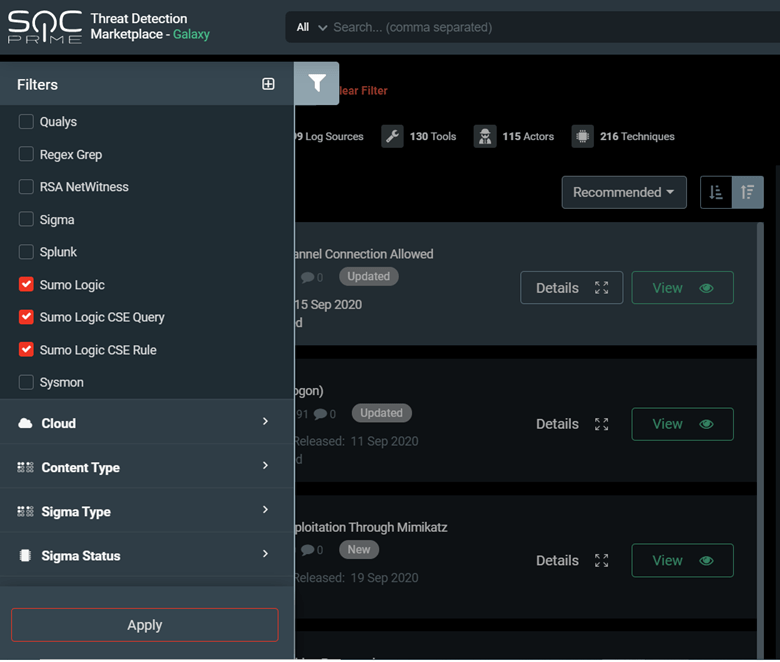

Sie können alle Inhalte des Threat Detection Marketplace nach Sumo Logic-Abfragen und CSE-Regeln und -Abfragen filtern, indem Sie das Einfachfilter Panel verwenden, um mehr zielgerichtete plattformspezifische Inhalte zu erhalten.

Indem Sie die spezifische Regel auswählen, die an das Sumo Logic oder Sumo Logic CSE SIEM Format angepasst werden kann, können Sie den größtmöglichen Nutzen aus der optimierten Inhaltsbereitstellung direkt in Ihrer SIEM-Instanz ziehen.

Suchen und Bereitstellen von Abfragen

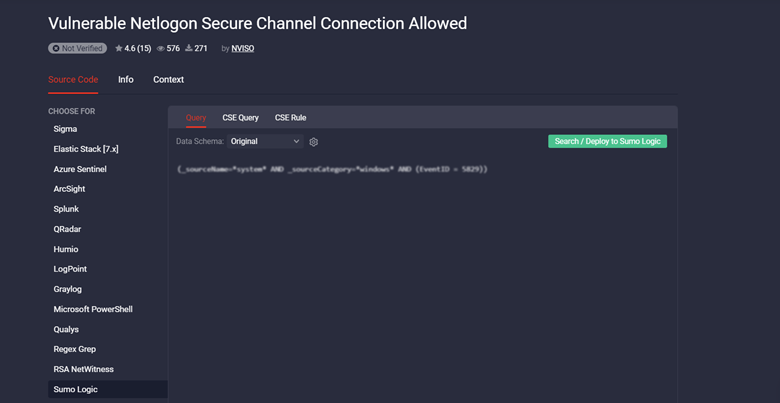

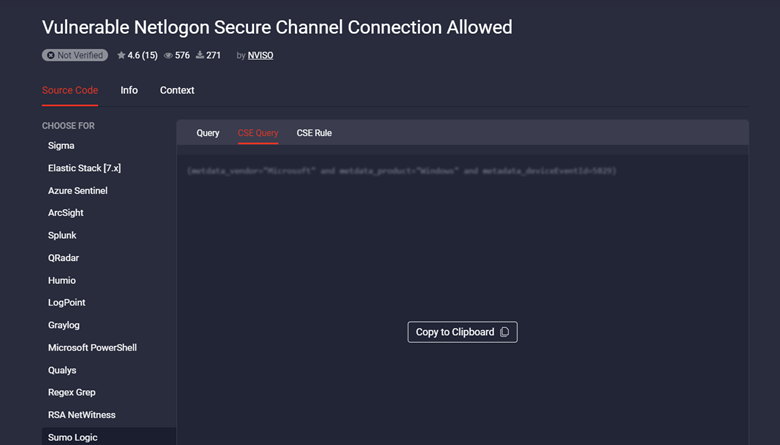

Threat Detection Marketplace ermöglicht das Suchen oder Bereitstellen von Sigma-Abfragen in Ihrer Sumo Logic-Instanz. Wählen Sie die Abfrage Registerkarte auf der Regelseite und klicken Sie dann auf die Suchen/Bereitstellen zu Sumo Logic Schaltfläche.

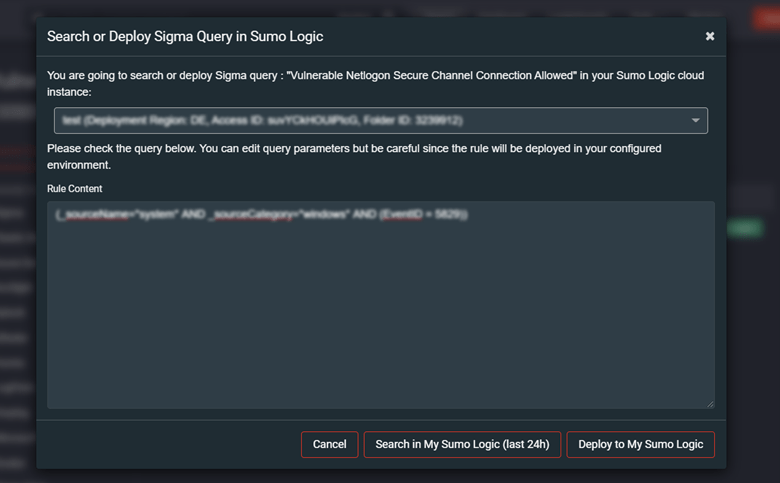

Im erscheinenden Pop-up-Fenster überprüfen Sie die Abfrage, die Sie suchen oder bereitstellen möchten, und nehmen Sie bei Bedarf Änderungen daran vor. Wählen Sie die Aktion, die Sie mit der Abfrage durchführen möchten, indem Sie auf die entsprechende Schaltfläche klicken:

- In meinem Sumo Logic suchen (deckt den Zeitraum von 24 Stunden ab)

- In meinem Sumo Logic bereitstellen

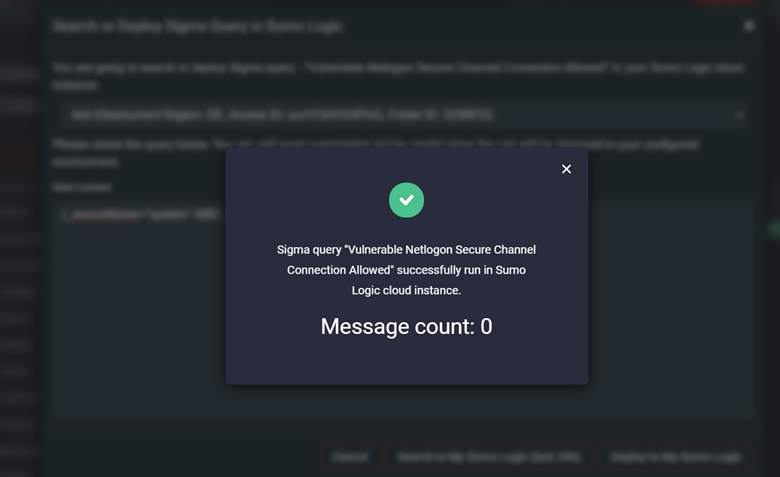

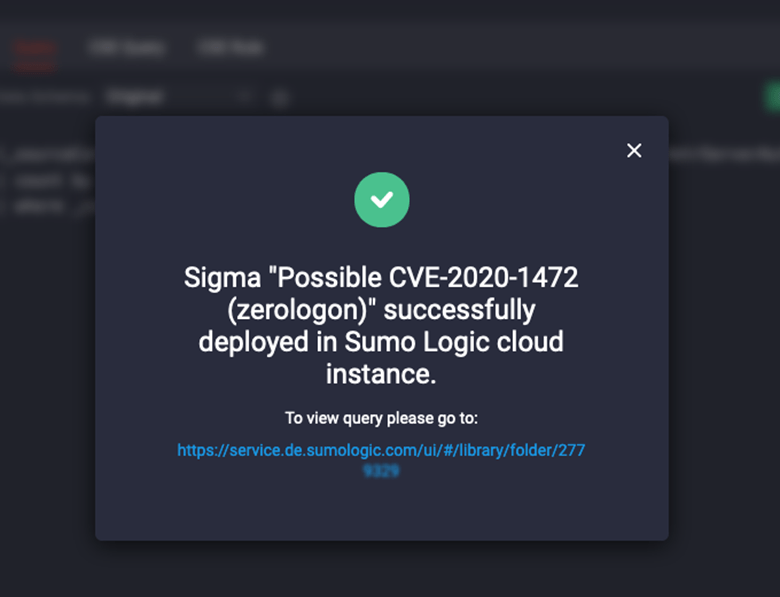

Sobald die Abfragebereitstellung oder -suche erfolgreich ist, sehen Sie eine Erfolgsmeldung, die es Ihnen ermöglicht, sich mit der bereitgestellten oder ausgeführten Abfrage tiefer in Ihre Sumo Logic-Instanz einzuarbeiten.

Die erfolgreiche Bereitstellungsmeldung enthält auch einen Link, der Sie zu dem Verzeichnis innerhalb Ihrer Sumo Logic-Instanz mit der bereitgestellten Abfrage führt.

Bereitstellung von CSE-Regeln und -Abfragen

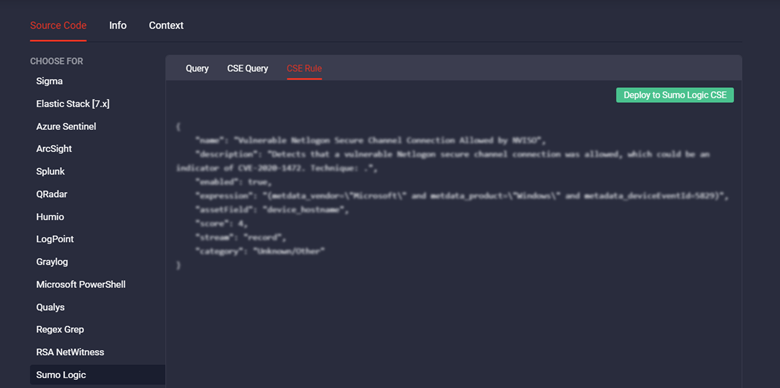

Die erweiterte Sumo Logic-Integration mit dem Threat Detection Marketplace ermöglicht die Bereitstellung von CSE-Regeln auf die Schnelle direkt in Ihre Sumo Logic CSE-Instanz. Die automatisierte Regelbereitstellung ist mit der aktivierten CSE-API-Integration für CSE-Regeln möglich.

Um die optimierte Regelbereitstellung auszuprobieren, wählen Sie die CSE-Regel Registerkarte und klicken Sie auf die Bereitstellen zu Sumo Logic CSE Schaltfläche.

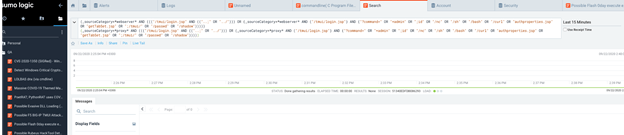

Sie werden dann direkt zu Ihrer Sumo Logic CSE-Instanz geleitet, wo Sie Ihre bereitgestellten Inhalte anzeigen und verwalten können.

CSE-Abfragen können nur manuell bereitgestellt werden, da keine API-Konfiguration für diese Art von Inhalten verfügbar ist. Um CSE-Abfragen bereitzustellen, wählen Sie die CSE-Abfrage Registerkarte, klicken Sie auf die In die Zwischenablage kopieren Schaltfläche und fügen Sie dann den Code direkt in Ihr Sumo Logic CSE in die neue Regelsituation ein.

Suchen Sie nach weiteren Bedrohungserkennungsinhalten? Melden Sie sich an für Threat Detection Marketplace um über 70.000 Regeln, Abfragen, Playbooks und andere kuratierte Inhalte zu nutzen, die sich mit den neuesten Angriffen befassen und an Ihre Umgebung angepasst sind.