Sicherheitsexperten haben eine neuartige Strela Stealer Kampagne aufgedeckt, die eine neue Iteration von Malware zum Diebstahl von E-Mail-Zugangsdaten nutzt. In dieser Kampagne ist die aktualisierte Malware-Version mit erweiterten Funktionen angereichert und kann nun Systemkonfigurationsdaten über das „system info“-Tool sammeln. Darüber hinaus hat Strela Stealer seine Ziele über Spanien, Italien und Deutschland hinaus auf die Ukraine ausgeweitet.

Erkennung der Strela Stealer Angriffe

Jeden Tag werden laut Statistaetwa 560.000 neue Malware-Stücke erkannt. Dies hebt die stetig wachsende Angriffsfläche hervor, die eine erhebliche Herausforderung für die Verteidiger der Cybersicherheit darstellt. Um Cyberbedrohungen zu übertreffen und bösartige Angriffe rechtzeitig zu erkennen, können sich Cyberverteidiger auf die SOC Prime Plattform, die eine komplette Produktsuite für fortgeschrittene Bedrohungserkennung und -verfolgung bietet, verlassen.

Um die neuesten Strela Stealer Angriffe anzugehen, bietet die SOC Prime Plattform eine kuratierte Sammlung von mit CTI angereicherten Erkennungen. Klicken Sie Erkundung der Erkennungen unten, um sofort auf relevante Erkennungsregeln zuzugreifen, die auf das MITRE ATT&CK®-Framework abgebildet und mit mehr als 30 SIEM-, EDR- und Data-Lake-Technologien kompatibel sind.

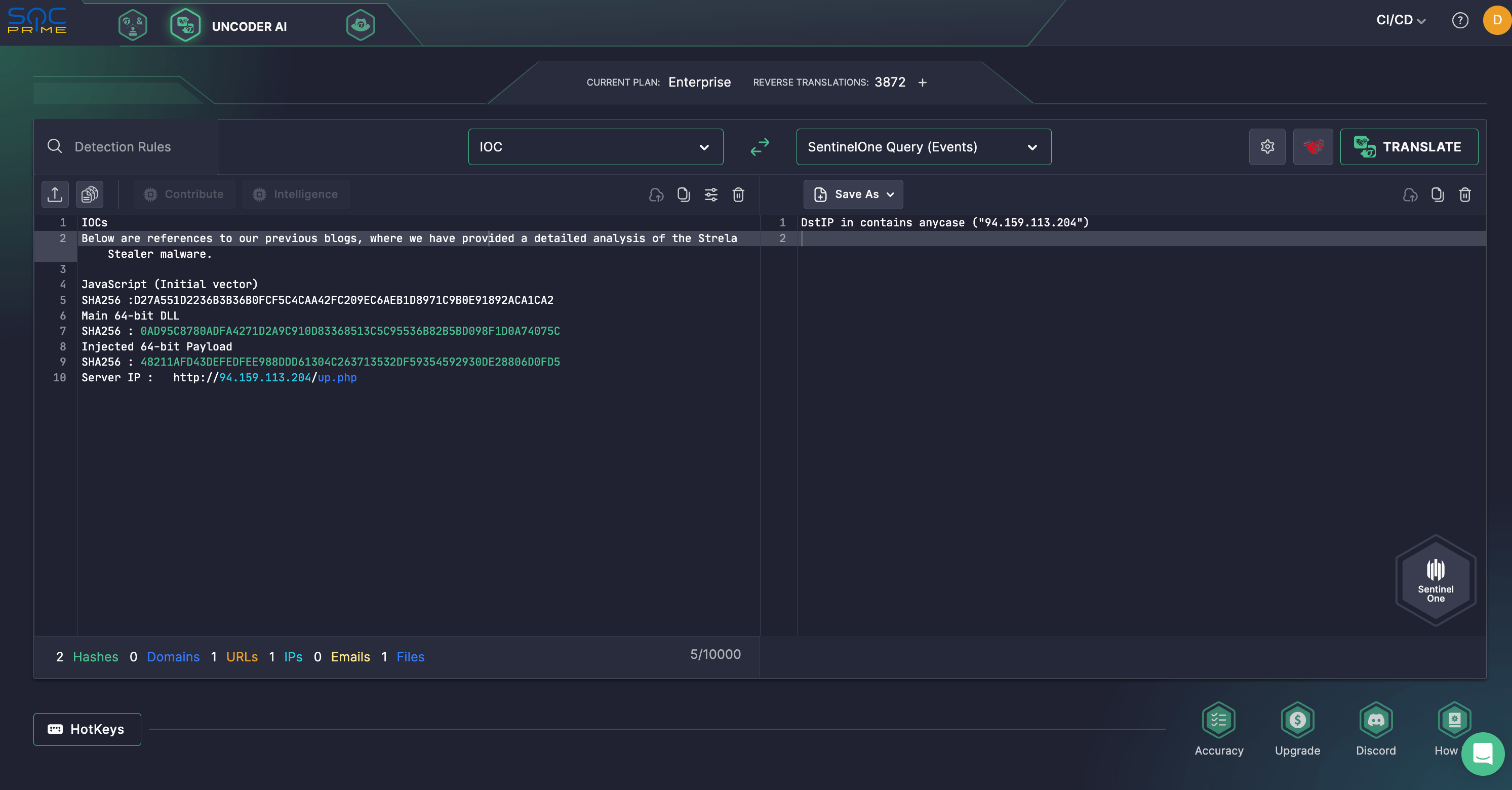

Sicherheitsingenieure können auch Uncoder AI nutzen, um IOCs nahtlos zu verpacken und eine retrospektive Analyse der TTPs von Gegnern durchzuführen. Wandeln Sie IOCs aus der entsprechenden Forschung von SonicWall in maßgeschneiderte Abfragen um, die mit verschiedenen SIEM-, EDR- und Data-Lake-Sprachen kompatibel sind.

Strela Stealer Angriffsanalyse: Neue Kampagne gegen die Ukraine

Das SonicWall Capture Labs Team verfolgt die Strela Stealer Malware, die während des gesamten Jahres 2024 aktiv blieb. Anfang November 2024 verbreitete sich der bösartige Stamm über Phishing E-Mails, die in einer unauffälligen Kampagne Benutzer in Mittel- und Südwesteuropa anvisierten. Sie nutzten verschleiertes JavaScript und WebDAV, um traditionelle Sicherheitsmaßnahmen zu umgehen, während sie ihre offensiven Fähigkeiten kontinuierlich weiterentwickelten und verfeinerten, um unentdeckt zu bleiben und sensible Daten heimlich zu exfiltrieren.

Eine neuartige Iteration von Strela Stealer wurde kürzlich mit bemerkenswerten Updates identifiziert. Die Malware erweitert jetzt auch ihr Zielgebiet über Spanien, Italien und Deutschland hinaus und richtet sich gegen die Ukraine.

Der Infektionsverlauf beginnt mit JavaScript, das in archivierten E-Mail-Anhängen verschickt wird. Bei Ausführung wird ein PowerShell-Skript ausgelöst, das eine DLL von einem freigegebenen Netzwerkstandort über Regsvr32.exe ausführt, ohne die Festplatte zu nutzen. Diese unauffällige Methode stellt sicher, dass die bösartige DLL direkt vom Netzwerkstandort ausgeführt wird.

Die 64-Bit-DLL in der neuesten Strela Stealer-Variante fungiert als Loader für ihre Nutzlast, wobei der codierte Kern im Datenabschnitt gespeichert ist. Die Malware entschlüsselt die weaponisierte Datei mittels kundenspezifischem XOR. Diese verbesserte Strela Stealer-Variante zeigt fortschrittliche Verschleierungstechniken mit Junk-Code und zahlreichen Sprunganweisungen, die die Analyse durch Anti-Malware behindern.

Die DLL entschlüsselt die Nutzlast, löst notwendige Importe auf und führt sie aus, wobei RCX auf den Einstieg der Nutzlast zeigt. Sowohl die Wrapper-DLL als auch die Nutzlast verwenden ähnliche Verschleierungsmethoden, was auf die ausgeklügeltsten Updates in dieser neuartigen Variante hinweist.

Die injizierte Nutzlast, die als 64-Bit-Ausführungsdatei dient, verwendet die „GetKeyboardLayoutList“-API, um installierte Tastaturlayouts zu überprüfen und beendet sich, falls keine Übereinstimmung gefunden wird. Ursprünglich darauf ausgelegt, E-Mail-Zugangsdaten von Outlook und Thunderbird zu stehlen, sammelt die aktualisierte Malware-Iteration nun auch Systemkonfigurationsdaten über das „system info“-Werkzeug. Die Ausgabe wird dann in einer temporären Datei gespeichert, verschlüsselt und über eine POST-Anfrage an den Server gesendet. Die gestohlenen Daten werden nach der Verschlüsselung exfiltriert, wobei die Malware eine „OK“-Serverantwort erwartet.

Die zunehmende Bedrohung durch Strela Stealer ist geprägt von fortschrittlichen Verschleierungstechniken, die es ermöglichen, ohne Spuren auf der Festplatte zu arbeiten, was die Erkennung erschwert, sowie der Expansion in die Ukraine über europäische Regionen hinaus, was erhöhte Cyber-Wachsamkeit erfordert. SOC Prime Plattform, für kollektive Cyber-Verteidigung bietet Organisationen bahnbrechende Technologien, um Cyber-Bedrohungen zu übertreffen, die Verteidigung zu stärken und eine robuste Cybersicherheits-Haltung aufzubauen.