Vor etwa einer Woche erhielten wir von einem unserer Partner die Nachricht: „Wir sehen Phishing-E-Mails, die in unserer Umgebung herumfliegen (intern zu intern)“, zusammen mit einem E-Mail-Beispiel. Heute werden wir die jüngsten Phishing-Angriffe analysieren, die auf Fortune 500- und Global 2000-Unternehmen abzielen, die als „Stealthphish“ bekannt sind und darauf abzielen, geschäftliche E-Mails (BEC) zu gefährden und Finanzspezialisten dazu zu bringen, Geld auf falsche Konten zu überweisen. Dieser Vorfall wurde von demselben Akteur durchgeführt, der im IBM X-force IRIS-Bericht vom 21. Februar beschrieben wird: https://securityintelligence.com/ibm-x-force-iris-uncovers-active-business-email-compromise-campaign-targeting-fortune-500-companies/ Ohne weitere Umschweife wollen wir in die technischen Details zur Infrastruktur und den Angriffsmethoden eintauchen, einige IOCs abbauen und einen Attribution versuchen.

Beginnen wir mit dem E-Mail-Header-Fragment:

X-MS-Exchange-Organization-AuthMechanism: 04

X-Originating-IP: [154.118.XXX.YYY]

Dynamische Zuweisung für LTE-Kunden

StadtLagos

NameNigeria

Das ASN ist dasselbe wie die IPs aus dem obigen Bericht. Zwei URLs, zu denen die E-Mail weitergeleitet wurde:

hXXps://arcadiansilverspring[.]com/wp-admin/images/files/encrypted_access_area/signdocu/

hXXp://libertym[.]us/wp-content/themes/twentysixteen/files/encrypted_access_area/signdocu/

Zugehörige IP-Adressen:

184[.]173[.]132[.]214

50[.]2[.]225[.]147

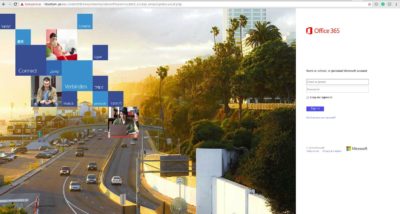

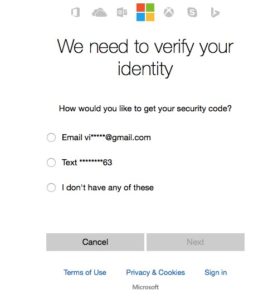

libertym[dot]us scheint eine kürzlich gehackte Domain zu sein: Es hostet eine Phishing-Office365-Anmeldeseite zum Ernten von Anmeldeinformationen. In diesem Fall gibt es zumindest eine SSL-Zertifikatwarnung oben auf der Seite, die einen aufmerksamen Benutzer stoppen könnte.

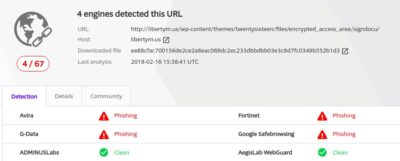

Es hostet eine Phishing-Office365-Anmeldeseite zum Ernten von Anmeldeinformationen. In diesem Fall gibt es zumindest eine SSL-Zertifikatwarnung oben auf der Seite, die einen aufmerksamen Benutzer stoppen könnte. Die Domain libertym[.]us wurde am 16. Februar als bösartig gelistet, sodass sie relativ einfach zu erkennen war.

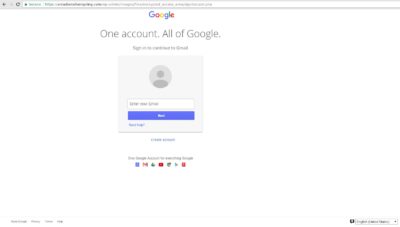

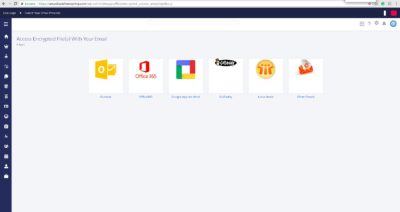

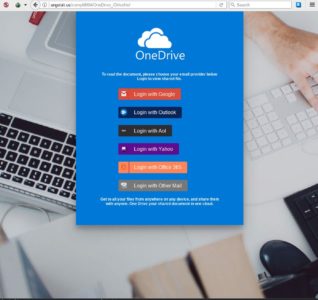

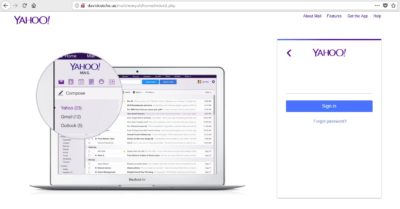

Die Domain libertym[.]us wurde am 16. Februar als bösartig gelistet, sodass sie relativ einfach zu erkennen war. Eine gefährlichere Domain hXXps://arcadiansilverspring[dot]com wurde ebenfalls kürzlich gehackt und hat ein korrekt implementiertes SSL. Dies dient uns als gutes Beispiel dafür, dass ein grünes HTTPS allein != Vertrauen oder Sicherheit bedeutet. In diesem Beispiel ähneln Phishing-Seiten für Google Apps und DocuSign denen, die wir zuvor gesehen haben, was eine weitere Verbindung zu Stealthphish darstellt. Screenshots der Phishing-URLs:

Eine gefährlichere Domain hXXps://arcadiansilverspring[dot]com wurde ebenfalls kürzlich gehackt und hat ein korrekt implementiertes SSL. Dies dient uns als gutes Beispiel dafür, dass ein grünes HTTPS allein != Vertrauen oder Sicherheit bedeutet. In diesem Beispiel ähneln Phishing-Seiten für Google Apps und DocuSign denen, die wir zuvor gesehen haben, was eine weitere Verbindung zu Stealthphish darstellt. Screenshots der Phishing-URLs:

Die Domain blieb für einige Zeit ungelistet selbst während der Angriff fortschritt.

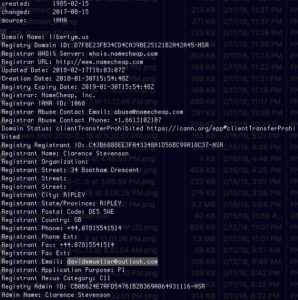

Die Domain blieb für einige Zeit ungelistet selbst während der Angriff fortschritt. Heute sieht die Situation etwas besser aus: https://www.virustotal.com/#/url/cc38768a899bd34a208a5cb15f84a9b139d1703b1c7477774e9eb73740e5af5c/detectionZunächst haben wir ein Whois auf der ersten bösartigen Domain durchgeführt, das uns zu davidwmueller[at]outlook[.]com alias Clarence Stevenson führte:

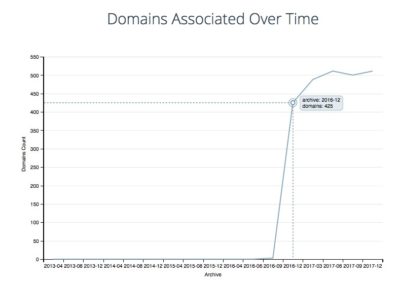

Heute sieht die Situation etwas besser aus: https://www.virustotal.com/#/url/cc38768a899bd34a208a5cb15f84a9b139d1703b1c7477774e9eb73740e5af5c/detectionZunächst haben wir ein Whois auf der ersten bösartigen Domain durchgeführt, das uns zu davidwmueller[at]outlook[.]com alias Clarence Stevenson führte: Ein Rückwärtssuch-Whois zu der davidwmuellers E-Mail mit einigen der frei verfügbaren Tools findet seit Dezember 2016 mehr als 500 Domains, die registriert wurden.

Ein Rückwärtssuch-Whois zu der davidwmuellers E-Mail mit einigen der frei verfügbaren Tools findet seit Dezember 2016 mehr als 500 Domains, die registriert wurden. Entdeckte Domains sehen aus wie Typosquatting-Versuche oder sogar legitime Websites anstelle von DGA:

Entdeckte Domains sehen aus wie Typosquatting-Versuche oder sogar legitime Websites anstelle von DGA:

• mobile-india.us

• hextracoin.us

• nikemail.us

• tipclub.us

• travelworld123.com

• treasurea.us

• app-android.us

• jumail.us

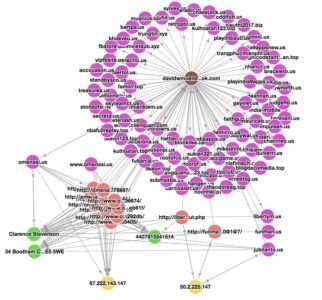

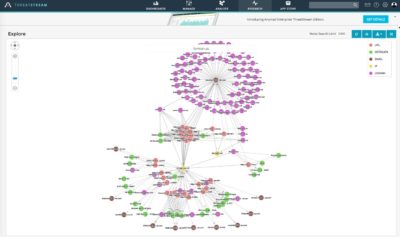

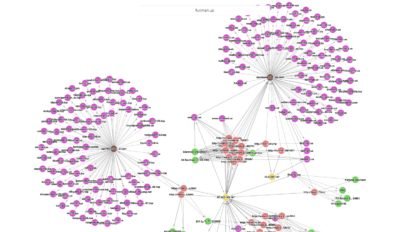

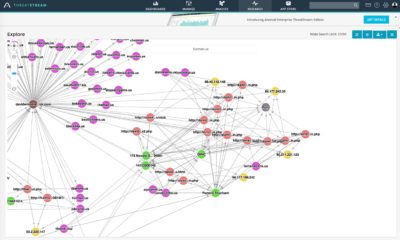

Viele der Domains blieben inaktiv und einige von ihnen sind bereits zum Zeitpunkt des Angriffs abgelaufen, also beschlossen wir die OSINT manuell zu überprüfen und das Rauschen herauszufiltern: Die Dinge wurden interessanter, sobald wir unsere Erkenntnisse in Anomali ThreatStream betrachteten:

Die Dinge wurden interessanter, sobald wir unsere Erkenntnisse in Anomali ThreatStream betrachteten: Hinzufügen einiger Whois-Informationen zu der davidwmueller[at]outlook[.]com zusammen mit Clarence Stevenson-Suche in ThreatStream-Daten:

Hinzufügen einiger Whois-Informationen zu der davidwmueller[at]outlook[.]com zusammen mit Clarence Stevenson-Suche in ThreatStream-Daten: Schauen wir nun, was sich hinter diesen URLs und Domains verbirgt (nicht zu Hause ausprobieren!):

Schauen wir nun, was sich hinter diesen URLs und Domains verbirgt (nicht zu Hause ausprobieren!):

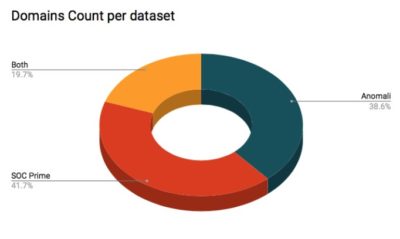

Stealthphish zielt eindeutig auch auf O365, OneDrive, Google Apps und Yahoo Mail ab. Als nächsten Schritt überprüften wir die mehr als 500 Domains weiter, indem wir OSINT und einige unserer eigenen Bedrohungsdaten-Feeds nutzten, dann unser Datenset mit ThreatStream verglichen. Dadurch bestätigten wir insgesamt 528 Domains, die mit dem Angriff verbunden sind, mit 204 aufgelistet in ThreatStream, 220 in SOC Prime und 104 in beiden Feeds:

Stealthphish zielt eindeutig auch auf O365, OneDrive, Google Apps und Yahoo Mail ab. Als nächsten Schritt überprüften wir die mehr als 500 Domains weiter, indem wir OSINT und einige unserer eigenen Bedrohungsdaten-Feeds nutzten, dann unser Datenset mit ThreatStream verglichen. Dadurch bestätigten wir insgesamt 528 Domains, die mit dem Angriff verbunden sind, mit 204 aufgelistet in ThreatStream, 220 in SOC Prime und 104 in beiden Feeds: Es ist an der Zeit, die IPs in ThreatStream nachzuschlagen und zu sehen, ob es noch mehr Verbindungen gibt:

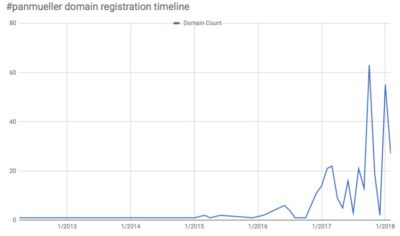

Es ist an der Zeit, die IPs in ThreatStream nachzuschlagen und zu sehen, ob es noch mehr Verbindungen gibt: Wir haben neue Namen (gestohlene oder Pseudo-Identitäten) und 10 weitere Gmail-Adressen, die wir in unserer Whois- und Bedrohungsrecherche verwenden können. Wir sehen auch nicht viel Kontext zu den gefundenen OSINT-IPs, was bedeutet, dass sie noch nicht in einem aktiven Angriff verwendet werden (noch kein IOC). An diesem Punkt haben wir versucht, die grundlegenden Sicherheitsmaßnahmen des Outlook-Kontos von PanMueller zu überprüfen (PAN steht für Phishing Attack Nigeria und bedeutet auch „Herr“ auf Ukrainisch, also wurde es von unseren Forschern als interner Name verwendet).

Wir haben neue Namen (gestohlene oder Pseudo-Identitäten) und 10 weitere Gmail-Adressen, die wir in unserer Whois- und Bedrohungsrecherche verwenden können. Wir sehen auch nicht viel Kontext zu den gefundenen OSINT-IPs, was bedeutet, dass sie noch nicht in einem aktiven Angriff verwendet werden (noch kein IOC). An diesem Punkt haben wir versucht, die grundlegenden Sicherheitsmaßnahmen des Outlook-Kontos von PanMueller zu überprüfen (PAN steht für Phishing Attack Nigeria und bedeutet auch „Herr“ auf Ukrainisch, also wurde es von unseren Forschern als interner Name verwendet). Wir haben 10 Gmail-Konten, durch die wir durchgehen müssen, starten wir mit dem, das der Backup-E-Mail ähnlich aussieht: vip01667790762[at]gmail[.]com

Wir haben 10 Gmail-Konten, durch die wir durchgehen müssen, starten wir mit dem, das der Backup-E-Mail ähnlich aussieht: vip01667790762[at]gmail[.]com Während wir alle E-Mails in unserem Graph anreichern, bemerken wir auch nguyenthilinh110591[at]gmail.com mit vielen verknüpften Domains:

Während wir alle E-Mails in unserem Graph anreichern, bemerken wir auch nguyenthilinh110591[at]gmail.com mit vielen verknüpften Domains: Wir beginnen Domains zu sehen, die durch WhoisGuard und private Registrierungen geschützt sind. Aber es scheint, dass unser PanMueller nicht allzu besorgt war, seine Identität zu verbergen, als er Domains in Massen registrierte. Lassen Sie uns versuchen herauszufinden, wer hinter dem vip01667790762[at]gmail.com und dem davidwmueller[at]outlook[.]com Konto steckt, indem wir einfach googeln:

Wir beginnen Domains zu sehen, die durch WhoisGuard und private Registrierungen geschützt sind. Aber es scheint, dass unser PanMueller nicht allzu besorgt war, seine Identität zu verbergen, als er Domains in Massen registrierte. Lassen Sie uns versuchen herauszufinden, wer hinter dem vip01667790762[at]gmail.com und dem davidwmueller[at]outlook[.]com Konto steckt, indem wir einfach googeln:

Es scheint, dass unser PanMueller kein böser Mastermind ist, der einen Angriff auf die Weltherrschaft seit 2,5 Jahren plant, sondern eine Person, die sich nicht sehr um seine persönliche Cybersicherheit kümmert. Er verkauft VPN-Dienste, schnelles Hosting und Domainsregistrierungen, das ist insgesamt nicht wirklich eine kriminelle Aktivität. Noch weiter, er listet öffentlich seine Mobilnummer auf der Facebook-Seite zusammen mit der Verwendung in seiner Domain-Registrierung Gmail-Adresse. Entweder wurde er gehackt oder er war entschlossen genug, das alles wirklich zu planen und dabei 7.681 Follower/Freunde zu erhalten. PanMuellers Verhalten unterscheidet sich auch stark von den neuesten Entwicklungen in dieser Kampagne. Die „arcadiansilverspring“-Domain passt einfach nicht! PanMueller benutzte günstig registrierte Domains unter fiktiven Namen und Informationen sind offen gehalten. Währenddessen demonstrierte StealthPhish eindeutig Fähigkeiten beim Hacken legitimer Websites, die WordPress verwenden (der kürzlich aufgetretene Fehler in Version 4.9.3 mit deaktiviertem Auto-Update könnte bekannt vorkommen) und deren Domains hinter den WhoisGuard-Diensten versteckt sind. Während wir die Mehrheit der Angreifer-Infrastruktur aufgedeckt haben, gibt es immer noch einen Pool von Domains, die im Schatten bleiben. Und das sind die gehackten Domains mit legitimen SSL-Zertifikaten, die eine viel größere Bedrohung darstellen. Diese Domains zu entdecken ist eine richtige Aufgabe für Bedrohungsjäger, SOCs und SIEM-Analysten da draußen, sodass wir uns darauf vorbereiten werden, mit dem richtigen Bedrohungsinhalt zu helfen.

Es scheint, dass unser PanMueller kein böser Mastermind ist, der einen Angriff auf die Weltherrschaft seit 2,5 Jahren plant, sondern eine Person, die sich nicht sehr um seine persönliche Cybersicherheit kümmert. Er verkauft VPN-Dienste, schnelles Hosting und Domainsregistrierungen, das ist insgesamt nicht wirklich eine kriminelle Aktivität. Noch weiter, er listet öffentlich seine Mobilnummer auf der Facebook-Seite zusammen mit der Verwendung in seiner Domain-Registrierung Gmail-Adresse. Entweder wurde er gehackt oder er war entschlossen genug, das alles wirklich zu planen und dabei 7.681 Follower/Freunde zu erhalten. PanMuellers Verhalten unterscheidet sich auch stark von den neuesten Entwicklungen in dieser Kampagne. Die „arcadiansilverspring“-Domain passt einfach nicht! PanMueller benutzte günstig registrierte Domains unter fiktiven Namen und Informationen sind offen gehalten. Währenddessen demonstrierte StealthPhish eindeutig Fähigkeiten beim Hacken legitimer Websites, die WordPress verwenden (der kürzlich aufgetretene Fehler in Version 4.9.3 mit deaktiviertem Auto-Update könnte bekannt vorkommen) und deren Domains hinter den WhoisGuard-Diensten versteckt sind. Während wir die Mehrheit der Angreifer-Infrastruktur aufgedeckt haben, gibt es immer noch einen Pool von Domains, die im Schatten bleiben. Und das sind die gehackten Domains mit legitimen SSL-Zertifikaten, die eine viel größere Bedrohung darstellen. Diese Domains zu entdecken ist eine richtige Aufgabe für Bedrohungsjäger, SOCs und SIEM-Analysten da draußen, sodass wir uns darauf vorbereiten werden, mit dem richtigen Bedrohungsinhalt zu helfen.

Zurück zum Graphen haben wir versucht, nach jedem Metadatenstück zu suchen, das ThreatStream finden konnte und fanden ein besonders interessantes Ergebnis in Bezug auf „Pamela Touchard“: Pamela hat uns zu dem berüchtigten Pony geführt. Vielleicht war PanMueller nur ein Proxy und hat seine Sachen an die falschen Leute verkauft? Ein kurzer Auszug aus dem Anomali Threat Bulletin zu Pony:

Pamela hat uns zu dem berüchtigten Pony geführt. Vielleicht war PanMueller nur ein Proxy und hat seine Sachen an die falschen Leute verkauft? Ein kurzer Auszug aus dem Anomali Threat Bulletin zu Pony:

„Pony ist ein Passwort-Dieb und ein Loader. Ein Loader ist ein Programm, das zusätzliche Malware herunterlädt, um das System weiter zu kompromittieren. Pony ist weit verbreitet als Quellcode und über verschiedene Hackerforen verfügbar. Pony wird oft auf bulletproof Hosting mit Infrastruktur in Russland und der Ukraine gehostet. Pony wird eng mit Chanitor/Hancitor und Neverquest/Vawtrak in Verbindung gebracht. Pony hat weltweit Millionen von Opfern betroffen.“

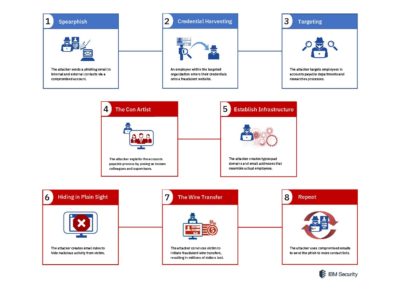

Es gibt über 4000+ Indikatoren für Kompromittierung, die mit Pony-Nutzung durch CyberCrime in Verbindung stehen, mit 250+ frischen URLs alleine in 2018. Um tiefer in dieses Thema einzutauchen, empfehle ich, folgendes nachzuschlagen https://ui.threatstream.com/tip/7073 and https://ui.threatstream.com/search?status=active&value__re=.*pony.*Wir können schlussfolgern, dass Stealthphish eine globale Phishing-Kampagne ist, die von Cyber Crime mit erheblichen Ressourcen organisiert wird. Der Akteur agiert aus dem Verborgenen und versteckt sich im Sichtbaren, indem er kompromittierte geschäftliche E-Mail-Konten verwendet (alias #BEC), E-Mail-Filter nutzt, um Aktivitäten von gehackten Opfern zu maskieren und die gehackten Individuen, die in finanziellen und buchhalterischen Positionen der Fortune 500 und Global 2000 Unternehmen arbeiten, sorgfältig zu imitieren.

Ursprüngliche Bildquelle: IBM SecurityDie Ziele der Stealthphish-Kampagne bestehen darin, über Social Engineering das Personal, das für Finanzoperationen verantwortlich ist, dazu zu bringen, Geldüberweisungen an die Cyberkriminellen vorzunehmen, die dies als legitime Operation tarnen. Vielleicht haben wir das Endspiel dieses Akteurs noch nicht gesehen. Der Kompromiss oder Missbrauch von PanMueller-Domains (und -Konten?) hat Stealthphish eine beispiellose Anzahl von Domains zur Ernte von Anmeldeinformationen verschafft. Diese Domains sind in den meisten OSINT und kommerziellen Bedrohungsintelligenz-Diensten nicht gelistet oder sogar als sauber markiert. Sie sind nicht kürzlich registriert, aus Malware-Listen wie VirusTotal ausgeschlossen und sogar auf Anti-Phishing-Ressourcen wie OpenPhish und PhishTank nicht vertreten. Es ist auch keine Malware im Anfangsangriffsstadium beteiligt und Stealthphish hat sich eine riesige „pre-IOC“ Infrastruktur geschaffen. Wenn wir uns die Domains gründlich ansehen, stellen wir fest, dass es sich weit entfernt von einem typischen DGA (Domain-Generierungs-Algorithmus)-Fall handelt, um moderne maschinenlernende Erkennungen zu vermeiden. Und wie wir wissen, nutzt Stealthphish, sobald Anmeldeinformationen erhalten sind, Unternehmens-E-Mail-Konten, um die Phishing-Aktionen mit legitimer Geschäftskommunikation zu verbinden (Living off the land 2.0: cloudbasierte E-Mail-Dienste). Mit all dem sehen wir einen sorgfältig ausgeführten Angriff, der die meisten heutigen Phishing-Abwehrmechanismen vermeidet.

Es wird dringend empfohlen, alle Verbindungen zu den unten angegebenen IOCs zu blockieren und in Überwachungslisten in den vorhandenen Erkennungstechnologien aufzunehmen. Zudem ist die enge Integration aller Bedrohungsinformationen in Bezug auf Pony, sei es durch URL-Adressen oder Hashes, von hoher Bedeutung.

Währenddessen tragen wir all unsere Erkenntnisse zu Anomali ThreatStream bei und finalisieren Inhalte für unser eigenes Threat Detection Marketplace.

An den Angriff beteiligte ASNs, empfohlen zur Sperrung, falls zutreffend:

AS37340 https://ipinfo.io/AS37340AS36873 https://ipinfo.io/AS36873TLP:WHITE Indikatoren für Kompromittierung (IOCs):IP:184[.]173[.]132[.]214

50[.]2[.]225[.]147

67[.]222[.]143[.]147

50[.]2[.]225[.]167Domain:aamape[dot]com

angelalt[dot]us

app-android[dot]us

davidcutche[dot]us

getartifa[dot]top

hextracoin[dot]us

jumail[dot]us

libertym[dot]us

likeviet[dot]top

mobile-india[dot]us

nhacsan[dot]pro

nikemail[dot]us

omenaxi[dot]us

passethus[dot]com

ribbinkx[dot]xyz

tintuc36h[dot]com

tipclub[dot]us

travelworld123[dot]com

treasurea[dot]usURL:hXXps://arcadiansilverspring[dot]com/wp-admin/images/files/encrypted_access_area/signdocu/

hXXp://libertym[dot]us/wp-content/themes/twentysixteen/files/encrypted_access_area/signdocu/

Alle anderen IOCs sind noch nicht zur öffentlichen Weitergabe bestimmt und beinhalten über 528+ Domains (324+ von SOC Prime entdeckt), 120+ IP-Adressen zusammen mit kompromittierten E-Mails. Wir sind im Prozess der Verteilung dieser Informationen zusammen mit Erkennungsinhalten über https://my.socprime.com/en/tdm/ and https://ui.threatstream.com/Links zu SIEM-Threat-Detection-Inhalten:

ArcSight QRadar und Splunk https://tdm.socprime.com/login/Ein besonderer Dank gilt einem unserer Partner für das Teilen der ursprünglichen 77 verdächtigen Domains und des E-Mail-Beispiels, das zur Beschleunigung der Untersuchung beigetragen hat – danke Mann, du rockst!

Dieser Bericht wird Ihnen von der Vader Division präsentiert

/Bleibt sicher