Privatsphäre ist ein Kernwert, wenn es um digitale Sicherheit geht. Das dynamische Tempo der Entwicklung der Cybersicherheit betont die Bedeutung des Schutzes der Privatsphäre, der den Schutz der Benutzeridentität beinhaltet und Daten online privat, sicher und geschützt hält. In diesem Blogartikel möchte ich meine über 20-jährige Erfahrung in diesem Bereich und als CISO bei SOC Prime teilen.

In den letzten 7 Jahren bei SOC Prime haben wir unsere eigenen Wege gefunden, um mit Kunden zu kommunizieren, Feedback zu sammeln und Produkte und Dienstleistungen im richtigen und skalierbaren Verhältnis zu kombinieren. Während wir professionelle SIEM- und co-verwaltete Dienstleistungen für Fortune-500- und Global-2000-Unternehmen bereitstellten, sahen wir viele geschickte Ansätze von Cybersicherheitsexperten verschiedener Organisationen und Branchen, die es erfolgreich schafften, angemessene Erkennungsmechanismen zu bauen, trotz begrenzter Ressourcen. Lassen Sie uns einen Vergleich mit der Geschichte der Fertigung ziehen, um die Ursache von Datenschutzbedenken zu erklären und Wege zu finden, sie zu bewältigen.

Die Menschheit hat den richtigen Weg gefunden, Waren zu produzieren, als Ergebnis einer langen Geschichte von Versuchen und Irrtümern. Diese Reise begann mit handgefertigten Waren, die nur für den persönlichen Verbrauch bestimmt waren, gefolgt von der Herstellung von Waren zum Verkauf auf mittelalterlichen Märkten, und erreichte die Massenproduktion durch automatisierte Fertigungsprozesse.

Nimmt man diese Analogie im Hinblick auf die Inhaltsentwicklung im Cybersicherheitsbereich, befinden sich die meisten Unternehmen immer noch in der Bronzezeit und erstellen interne Inhalte, die nicht mit den aktuellen Bedrohungen synchronisiert sind. Dafür gibt es mehrere Gründe. Erstens dreht sich die Schwierigkeit um den Besitz, da es in einem großen Unternehmen schwer ist, etwas wirklich zu besitzen. Daher ist es ziemlich herausfordernd, die Verantwortung für eine falsche Entscheidung zu übernehmen. Eine weitere Herausforderung besteht darin, erfahrene Experten einzustellen und zu halten, sowohl aufgrund eines Fachkräftemangels von ~3 Millionen Menschen als auch aufgrund der Tatsache, dass Top-Experten oft zu spezialisierten Unternehmen wechseln. Ein Experte mit starken Malware-Forschungs- und Reversierungsfähigkeiten wechselt beispielsweise wahrscheinlich zu einem EDR-Anbieter, was erhebliche Anstrengungen erfordert, um ihn im Unternehmen zu halten. Das eingeschränkte Budget und die begrenzte Zeit für die Inhaltsentwicklung sind ein weiteres Hindernis.

Schließlich bleiben Datenschutzbedenken ein Problem, wenn es um die Herausforderungen der Inhaltsentwicklung geht. Alle Optionen außer der internen Inhaltsentwicklung erfordern den Zugriff Dritter auf die sensiblen Daten der Organisation. Gleichzeitig enthalten alle Arten von Protokollen und Telemetrien, die von Edge, Cloud, SaaS und „Kronjuwelen“-Anwendungen stammen, sensible Daten, die häufig Vorschriften unterliegen und oft das IP des Unternehmens enthalten können. Da diese Daten normalerweise in SIEM-, Protokollanalytik- und EDR-Silos enden, ist der Zugriff oft privilegiert und uneingeschränkt. Dennoch erfordern verfügbare Optionen auf dem heutigen Markt, die diese Herausforderung ansprechen, es einem Dritten vollen Zugriff zu gewähren. Wenn dieser Dritte ein gut etabliertes MSSP oder MDR ist, sind die Datenschutzbedenken weniger drängend, aber oft wird die Inhaltsentwicklung an start-up-ähnliche Drittanbieter ausgelagert, die ein kleines Team, einschließlich nicht-technischer Positionen, haben und versuchen, die Daten eines Fortune-100-Unternehmens „wie ihre eigenen“ zu schützen.

Für Organisationen wie Regierungs- oder Bundesbehörden ist es nahezu unmöglich, solch einen Drittzugriff auf sensible Daten zu genehmigen. Hier werde ich versuchen, etwas Licht auf die bestehenden Datenschutzbedenken zu werfen und zu beweisen, dass die industrielle Revolution in der Inhaltsentwicklung tatsächlich stattgefunden hat. Datenschutz ist kein Hindernis mehr für die Entwicklung von Erkennungsalgorithmen, einschließlich der automatisierten Verfahren.

Zuerst machen wir einen Schritt zurück und einigen uns auf Begriffe, um auf derselben Seite zu sein. Ein Alarm, Signal oder eine Erkennung — wie auch immer Sie es nennen — besteht seiner Natur nach aus einer Erkennungsregel oder einer Jagdabfrage (Algorithmus), die auf Protokolle, Telemetrie, API-Informationen (Daten) mit einem bestimmten Ergebnis (Ergebnis) angewendet wird.

Einführung unseres Reifegradmodells für die Inhaltsentwicklung

Um aus Datenschutzperspektive eine hochwertige Regel zu erstellen, sollten Sie Zugriff auf SIEM / EDR / XDR / Datenanalyse / Protokollanalyse / Bedrohungsjagd-Plattform (im Folgenden Plattform) haben, sowie auf eine Datenquelle und das Alarmierengebnis. Solange Sie keinen Drittanbieter einbinden, bestehen keine Datenschutzbedenken. Durch das Analysieren einer großen Bandbreite von Regeln bei verschiedenen unserer Kunden, einschließlich ihrer einzigartigen Weisen, Alarme zu verarbeiten, haben wir das folgende Inhaltsentwicklungs-Reifegradmodell erstellt, das erklärt, wie SOC Prime Datenschutzrisiken mindert. Dieses Modell enthält vier Stufen der Inhaltsentwicklungsreife. Je höher die Stufe, desto reifer der Inhaltsentwicklungsprozess, auch aus der Perspektive des Datenschutzschutzes:

- Inhaltsentwicklung durch Beratungsdienste. Diese Stufe umfasst das Sammeln von Protokollen aus der Live-Infrastruktur, das Finden verdächtiger Muster, das Beschreiben dieser als Regeln, Abfragen oder maschinelle Lernrezepte (ML) im spezifischen Plattformformat und die Implementierung dieser Inhaltsgegenstände über dieselbe Infrastruktur. Dies erfordert Zugang zu Rohprotokollen, Regeln, Abfragen und ausgelösten Alarme in der Plattform des Kunden. Normalerweise wird die Erstellung von Erkennungsinhalten in dieser Phase durch Beratungsdienste geliefert.

- Inhaltsentwicklung durch co-gemanagte Dienste. Diese Phase konzentriert sich auf die Analyse typischer Protokolle/Ereignisse in Laborumgebungen, die Simulation der neuesten Bedrohungen und Angriffe, um Angriffsmuster in Protokollen zu erfassen. Es geht auch darum, in Echtzeit Erkennungsregeln, Jagdabfragen oder ML-Rezepte auf der Kundenseite zu erstellen, das Ergebnis zu überprüfen und Regeln/Abfragen fein zu tunen. Diese Operationen erfordern Zugang zu Regeln/Abfragen und ausgelösten Alarme in der Plattform des Kunden. Normalerweise wird die Erstellung von Erkennungsinhalten in dieser Phase durch co-gemanagte Dienste geliefert.

- Crowdsourcing-Entwicklungsmodell mit Feedbackschleife. Diese Phase stellt das Crowdsourcing-Entwicklungsmodell dar, das hunderte von externen Sicherheitsingenieuren und Forschern weltweit einbezieht, um Protokolle in Laborumgebungen zu analysieren und Regeln oder Abfragen in der universellen Sprache zu beschreiben, die von verschiedenen SIEMs, EDRs oder anderen Protokollanalyseplattformen unterstützt wird, sowie diese Regeln oder Abfragen automatisch über verschiedene Infrastrukturen mit einem voreingestellten Satz von Anpassungen zu implementieren. Das Sammeln von Kundenfeedback zur kontinuierlichen Verbesserung von Regeln/Abfragen ist in dieser Phase entscheidend, was den Zugriff auf Regeln/Abfragen (optional*) erfordert, einschließlich Zugriff auf anonymisierte und aggregierte Statistiken der in der Plattform des Kunden ausgelösten Alarme.

- Crowdsourcing-Entwicklungsmodell ohne Feedbackschleife. In dieser Phase erreicht die Entwicklung von Erkennungsinhalten den höchsten Reifegrad. Die Entwicklung von plattformübergreifenden Inhalten für verschiedene SIEMs, EDRs oder andere Protokollanalyseplattformen ist möglich, ohne kontinuierlich Kundenfeedback zu erhalten. Diese Phase ähnelt sehr der dritten, aber die Genauigkeit der Regel oder Abfrage basiert auf dem bereits gesammelten Feedback von verschiedenen Kunden über einen bedeutenden Zeitraum für eine Vielzahl von Regeln/Abfragen. Kundenfeedback wird sehr geschätzt, ist aber nicht erforderlich. Diese Phase erfordert den Zugriff auf Regeln/Abfragen (optional*) in der Plattform des Kunden.

optional* — Zugriff ist nicht erforderlich, wenn der Kunde Inhaltsgegenstände manuell bereitstellt.

Die erste Phase des beschriebenen Reifegradmodells der Inhaltsentwicklung ist am anfälligsten für Datenschutzrisiken. Neben den Datenschutzbedenken des Kunden wirft die Inhaltsentwicklung in der ersten Phase auch weitere Herausforderungen in Bezug auf die IP-Rechte (Intellectual Property) auf, da der Inhalt, der auf der Infrastruktur des Kunden basierend auf den Protokollen des Kunden erstellt wurde, ausschließlich dem Kunden gehört. Diese Herausforderungen erklären klar, warum die Produkte und Dienstleistungen von SOC Prime nicht in der unreifsten und datenschutzanfälligsten ersten Phase bereitgestellt werden können. SOC Prime kann in der zweiten Phase durch die Bereitstellung von co-gemanagten Diensten arbeiten, aber das Crowdsourcing-Entwicklungsmodell, das in der dritten und vierten Phase verfügbar ist, bietet mehr Reife und größere Datenschutzbewusstsein. Die höchste Inhaltsentwicklungsreife, die in der vierten Phase erreicht wird, ist es, was SOC Prime von anderen Anbietern in der Cybersicherheit abhebt. Wir haben bereits über einen bedeutenden Zeitraum Kundenfeedback gesammelt, das es uns ermöglicht, weniger vom Kundenfeedbackschleife abhängig zu sein.

Um tiefer in die Datenschutzbedenken einzutauchen, werde ich als nächstes erklären, wie wir allgemeine Datenschutzrisiken für unsere Kunden mindern, indem ich die Beispiele für die Kernprodukte und Funktionen von SOC Prime veranschauliche. Ich beginne mit Uncoder.IO, einem der Pionierprojekte von SOC Prime, das aus Datenschutzsicht höchst bemerkenswert ist.

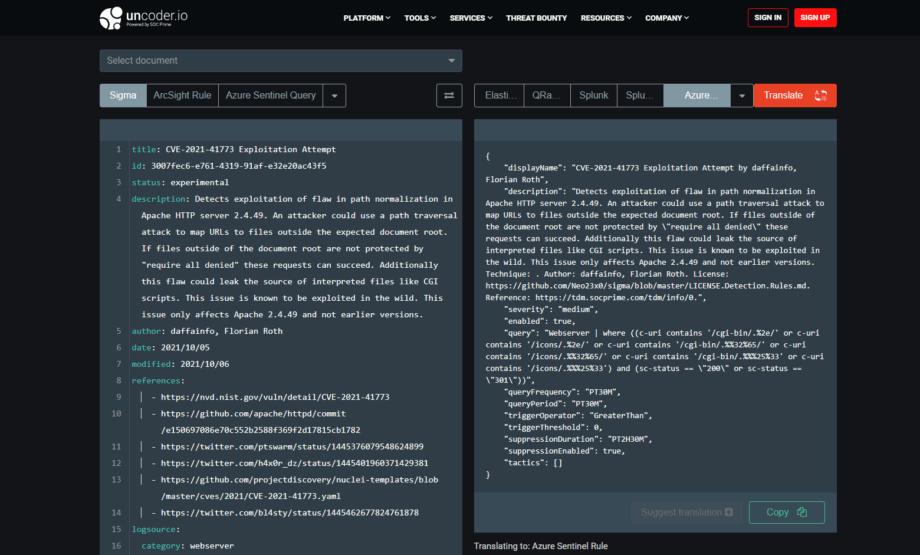

Uncoder.IO

Uncoder.IO ist die Online-Sigma-Übersetzungsmaschine für in SIEM gespeicherte Suchen, Abfragen, Filter, API-Anfragen, die SOC-Analysten, Bedrohungsjägern und Erkennungsingenieuren hilft, Erkennungen im ausgewählten SIEM- oder XDR-Format sofort zu konvertieren.

Wir wenden die folgenden branchenweit besten Praktiken an, um den Datenschutz für alle Benutzer zu gewährleisten, die mit Uncoder.IO arbeiten:

- Völlig anonym: keine Registrierung, keine Authentifizierung, kein Logging

- Alle Daten sind sitzungsbasiert, werden im Speicher gespeichert, keine Speicherung auf Serverfestplatten

- Komplettes Neuabbild alle 24 Stunden

- Microservice-basierte Architektur

- Basierend auf dem community-verifizierten Projekt „sigmac“

- Amazon AWS Hosting

- Daten im Ruhezustand verschlüsselt mit einem branchenüblichen AES-256-Verschlüsselungsalgorithmus

- Daten bei der Übertragung verschlüsselt mit dem TLS 1.2-Verschlüsselungsprotokoll

- Gesamtbewertung A+ gemäß Qualys SSL Labs

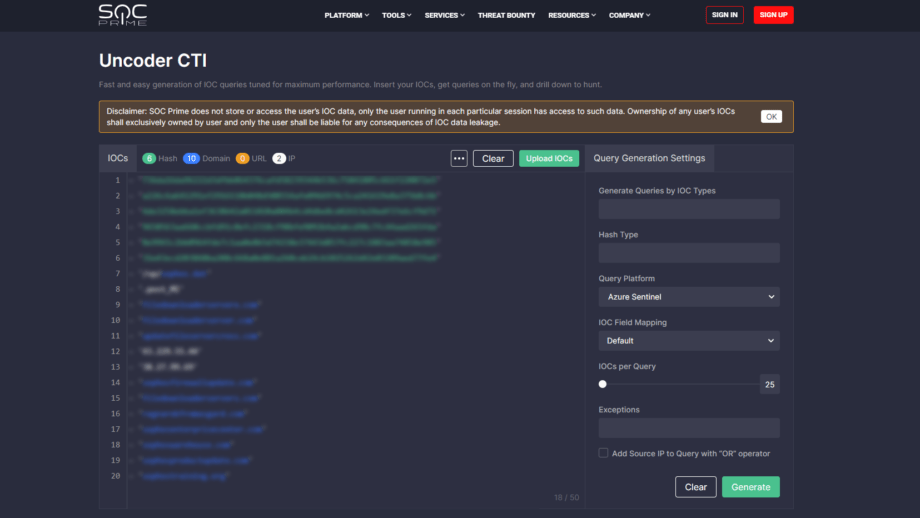

Uncoder CTI

Uncoder CTI und seine öffentliche Version, CTI.Uncoder.IO, sind Online-Konverter-Tools, die IOC-basiertes Bedrohungsjagen einfacher und schneller machen. Mit Uncoder CTI können Bedrohungsintelligenzspezialisten und Bedrohungsjäger IOCs einfach in benutzerdefinierte Jagdabfragen konvertieren, die im ausgewählten SIEM oder XDR ausgeführt werden können.

Im Gegensatz zu einer standardmäßigen Bedrohungsintelligenzplattform (TIP) ermöglicht Uncoder CTI das Abrufen von IOCs aus jedem Feed oder Quelle. Genau wie Uncoder.IO wurde Uncoder CTI mit Datenschutz im Hinterkopf entworfen. Nur der Benutzer, der in jeder bestimmten Uncoder CTI-Sitzung arbeitet, hat Zugriff auf seine IOC-Daten. SOC Prime sammelt keine IOCs oder deren Protokolle, und keine Drittparteien haben Zugang zu diesen Daten.

Uncoder CTI geht Datenschutzbedenken auf folgende Weise an:

- Völlig anonym: keine Registrierung, keine Authentifizierung, kein IOC-Logging, keine IOC-Sammlung

- Alle Daten sind sitzungsbasiert, werden im Speicher gespeichert, keine Speicherung auf Serverfestplatten

- Komplettes Neuabbild alle 24 Stunden

- Microservice-basierte Architektur

- Amazon AWS Hosting

- Basierend auf dem community-verifizierten Projekt „sigmac“

- Sigma-Übersetzungen werden auf dedizierten Microservices durchgeführt und in keiner Phase gespeichert

- Alle Konvertierungen werden im RAM (Random Access Memory) durchgeführt, um hohe Leistung, Skalierbarkeit und Datenschutz zu gewährleisten

- Die Plattform analysiert IOCs lokal in der Browserumgebung des Benutzers, es werden keine IOCs an die Uncoder CTI-Serverseite gesendet

- Die Plattform gibt gebrauchsfertige Abfragen direkt über einen verschlüsselten Kanal an Ihren Browser zurück

- Daten im Ruhezustand sind verschlüsselt mit einem branchenüblichen AES-256-Verschlüsselungsalgorithmus

- Daten bei der Übertragung sind verschlüsselt mit dem TLS 1.2-Verschlüsselungsprotokoll

- Der CTI-Bericht verlässt nicht Ihre lokale Umgebung (Ihren Computer und Browser)

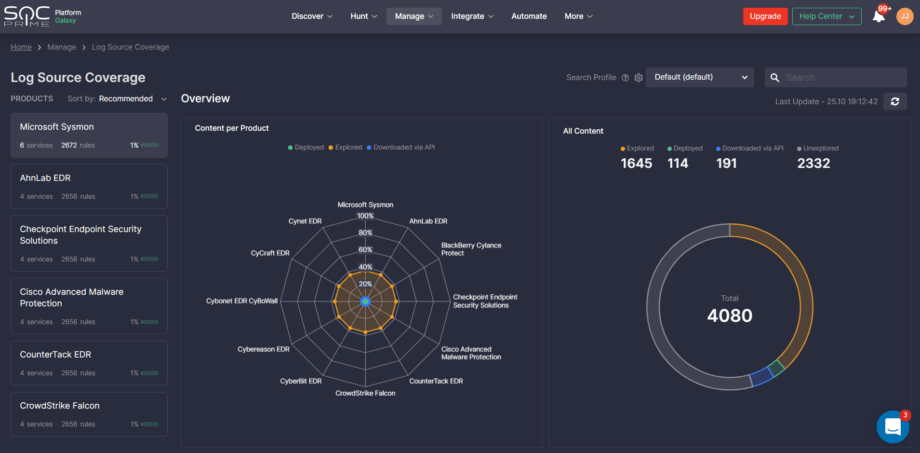

Protokollquelle und MITRE ATT&CK Abdeckung

Die weltweit erste Plattform für kollaborative Cybersicherheit, Bedrohungsjagd und -entdeckung bietet Sicherheitsexperten Verwaltungstools für die Verfolgung der Effektivität der Bedrohungserkennung und Datenabdeckung mit SIEM oder XDR.

Die Protokollquellenabdeckung visualisiert, wie die unternehmensspezifischen Protokollquellen durch die SOC-Inhalte von Threat Detection Marketplace abgedeckt sind, was das Verfolgen und Orchestrieren des gesamten Bedrohungserkennungsprogramms für das Unternehmen ermöglicht. Die MITRE ATT&CK® Abdeckung zeigt den Fortschritt bei der Bewältigung von ATT&CK-Taktiken, -Techniken und -Subtechniken basierend auf den erkundeten oder bereitgestellten Erkennungsinhalten in Echtzeit an.

Sowohl die Protokollquelle als auch die MITRE ATT&CK® Abdeckung sind so konzipiert, dass sie Datenschutzrisiken mit den folgenden Mitteln zum Schutz der Informationen mindern:

- Kein Drittzugriff auf Benutzerdaten, die von der Detection as Code-Plattform verarbeitet werden

- Daten im Ruhezustand sind verschlüsselt mit einem branchenüblichen AES-256-Verschlüsselungsalgorithmus

Kurz gesagt, wir werden in Kürze die Möglichkeit bereitstellen, die Abdeckungsdaten in die CSV- und JSON-Formate zu exportieren, die mit dem MITRE ATT&CK Navigator Tool kompatibel sind. Diese Fähigkeit ist für Sicherheitsexperten, die offline in Excel arbeiten oder mit dem web-basierten MITRE ATT&CK Navigator Tool.

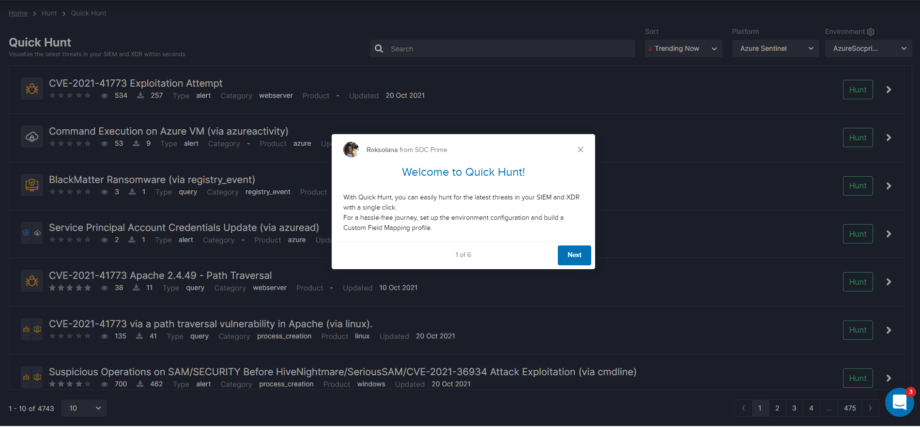

Quick Hunt

entwickelt wurde, und es hilft Bedrohungsjägern, die neuesten Bedrohungen in ihrem SIEM & XDR mit einem Klick zu visualisieren und zu jagen. Quick Hunt wurde nach den besten Praktiken des Datenschutzes entworfen, insbesondere:

- Alle Jagdabfragen werden während der bestehenden Browser-Sitzung gestartet

- Daten bei der Übertragung sind verschlüsselt mit dem TLS 1.2-Verschlüsselungsprotokoll

- Das Benutzerfeedback ist vollständig anonymisiert und wird ausschließlich nach Wahl des Benutzers bereitgestellt

Threat Detection Marketplace

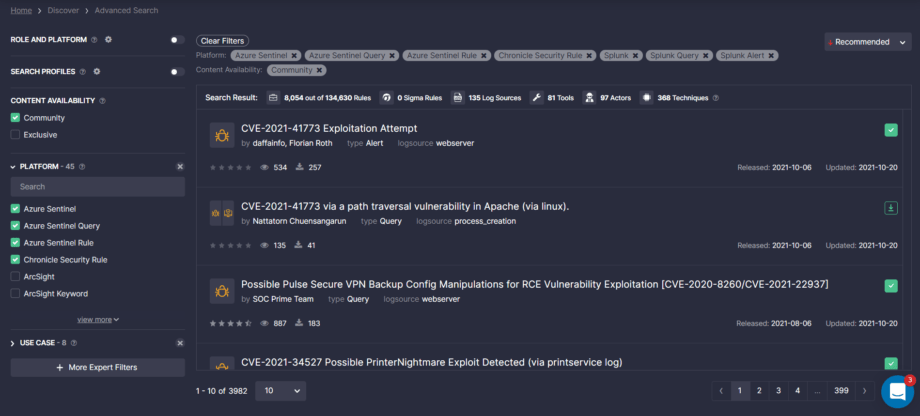

Der weltweit erste bounty-gesteuerte Threat Detection Marketplace für SOC-Inhalte aggregiert die aktuellsten Sigma-basierten Bedrohungserkennungsinhalte von über 300 Forschern und liefert diese nativ über ein Abonnement an über 20 SIEM- und XDR-Plattformen. Der SOC Prime Threat Detection Marketplace enthält mehr als 130.000 Erkennungen, die mit dem MITRE ATT&CK-Rahmenwerk in Einklang stehen und kontinuierlich aktualisiert werden. Um die Inhaltssuche auf die Sicherheitsrolle und Bedürfnisse des Benutzers abzustimmen, bietet der SOC Prime Threat Detection Marketplace eine Vielzahl von Anpassungseinstellungen und Filtern, die im Benutzerprofil konfiguriert sind. Diese Benutzerprofilanpassung basierend auf dem Empfehlungssystem ist jedoch optional.

Der SOC Prime Threat Detection Marketplace hält sich an die folgenden Best Practices, um den Datenschutz zu gewährleisten:

- Einmalpasswort (OTP)

- Zwei-Faktor-Authentifizierung (2FA)

- Anmelde-, Anzeige- und Downloadhistorie werden auf dedizierten Analyseservern gespeichert

- Sicherheitslog (Audit-Trail)

- Amazon AWS Hosting

- Web Application Firewall (WAF)-Schutz

- Daten im Ruhezustand sind verschlüsselt mit einem branchenüblichen AES-256-Verschlüsselungsalgorithmus

- Daten bei der Übertragung sind verschlüsselt mit dem TLS 1.2-Verschlüsselungsprotokoll

- Gesamtbewertung A+ gemäß Qualys SSL Labs

Kontinuierliches Inhaltsmanagement

Das Continuous Content Management (CCM)-Modul, das von der SOC Prime Detection as Code-Plattform unterstützt wird, streamt kompatible SOC-Inhalte direkt in die Umgebung des Benutzers. Das CCM-Modul liefert die relevantesten Erkennungsinhalte automatisch in Echtzeit und ermöglicht es Sicherheitsteams, mehr Zeit mit der Sicherung und weniger Zeit mit der Jagd zu verbringen. Um die Echtzeit-Inhaltsbereitstellung und -verwaltung zu ermöglichen und auf dem neuesten Stand zu bleiben, wurde das CCM-Modul unter Berücksichtigung eines proaktiven Ansatzes zur Entwicklung des CI/CD-Workflow entwickelt.

Das CCM-Modul mindert Datenschutzrisiken folgendermaßen:

- Keine Protokolldaten aus Ihrer SIEM-, EDR- oder XDR-Umgebung gesammelt

- SOC Prime hat nur Informationen darüber, welche Regeln laufen und ihre Trefferquoten

- Keine Benutzerdaten, keine IP- oder Hostinformationen werden über CCM gesammelt

- Open-Source-API-Skript, einfach zu lesen und zu überprüfen

- Daten im Ruhezustand sind verschlüsselt mit einem branchenüblichen AES-256-Verschlüsselungsalgorithmus

- Daten bei der Übertragung werden verschlüsseltmit dem TLS 1.2-Verschlüsselungsprotokoll

Zusammenfassend möchte ich auf die wichtigsten Punkte im Zusammenhang mit SOC Primes Ansatz zum Datenschutz eingehen, der alle oben aufgeführten technischen Kontrollen und deren Wirksamkeit behandelt, die durch ein unabhängiges Audit bestätigt wurden. Das Erreichen von SOC 2 Typ II Konformität bestätigt, dass SOC Prime alle oben genannten technischen Kontrollen für seine Cybersicherheitslösungen, Geschäftsabläufe und technische Infrastruktur implementiert hat. Alle Projekte werden von SOC Primes internem Team durchgeführt, wodurch ein Drittzugriff auf die SOC Prime Detection as Code-Plattform ausgeschlossen wird. Die Datenverschlüsselung nach Industriestandards und besten Praktiken, wie der AES-256-Verschlüsselungsalgorithmus für Datenverschlüsselung im Ruhezustand und das TLS 1.2-Verschlüsselungsprotokoll für Daten bei der Übertragung, zeigt SOC Primes Engagement für Daten- und Datenschutz.

Um mehr darüber zu erfahren, wie wir das Datenschutzimperativ bei SOC Prime anpassen, besuchen Sie bitte https://my.socprime.com/privacy/.