Die Landschaft der Cybersicherheit verändert sich ständig, und das Verständnis komplexer Angriffs-Szenarien ist nun entscheidend für den Schutz von Organisationen. Eines der effektivsten Werkzeuge zur Visualisierung und Simulation von Cyberangriffen ist Attack Flow v3.0.0.

Entwickelt als Open-Source-Projekt vom MITRE Center for Threat-Informed Defense, ermöglicht Attack Flow Cybersicherheitsteams, Sequenzen von gegnerischen Aktionen, sogenannte Angriffsflüsse, zu modellieren, die zu Sicherheitsvorfällen führen. Durch die Fokussierung auf die Beziehungen zwischen Taktiken, Techniken und Verfahren (TTPs) bietet das Framework einen strukturierten, intelligent getriebenen Weg, um Cyberbedrohungen zu verstehen und sich gegen sie zu verteidigen.

Attack Flow geht über die Analyse einzelner Techniken in Isolation hinaus. Durch die Veranschaulichung, wie Angreifer Techniken miteinander verketten, können Verteidiger Angriffswege vorhersehen, Schwachstellen identifizieren, bevor sie ausgenutzt werden, und die allgemeine Sicherheitslage verbessern.

SOC Primes AI-Native Detection Intelligence Platform unterstützt Attack Flow v3.0.0 vollständig. Mit einem RAG LLM Modell und MITRE ATT&CK® Framework, kann es automatisch Angriffsflüsse aus Bedrohungsberichten mit KI generieren. Dies reduziert die benötigte Zeit, um Angriffe zu verstehen und hilft dabei, komplexe Sequenzen in Erkennungslogik zu übersetzen. Integriert mit Telemetrie und Erkennungsregeln, hebt dies Lücken hervor und priorisiert Bedrohungen effektiv.

Durch die Kombination von AI-gesteuerter Automatisierung mit Attack Flow v3.0.0 stattet SOC Prime Sicherheitsteams mit der Fähigkeit aus, Bedrohungen vorherzusehen, Verteidigungen zu verbessern und schneller auf fortgeschrittene Cyberangriffe zu reagieren.

Was ist Attack Flow v3.0.0?

Attack Flow v3.0.0 ist eine Sprache und ein Werkzeugsatz zur Beschreibung und Visualisierung von Sequenzen gegnerischer Verhaltensweisen, basierend auf dem MITRE ATT&CK Framework. Es ermöglicht Cybersicherheitsteams, zu modellieren, wie Angreifer offensive Techniken verketten, um ihre Ziele zu erreichen, und erfasst die vollständige Sequenz der Aktionen von anfänglichem Zugriff, lateraler Bewegung und Persistenz bis zum letztendlichen Impact. Durch die Visualisierung dieser Sequenzen erhalten Verteidiger ein tieferes Verständnis dafür, wie Techniken interagieren, wie einige Verhaltensweisen andere vorbereiten und wie Gegner mit Unsicherheit umgehen oder sich von Misserfolgen erholen.

Im Kern ist Attack Flow ein strukturiertes, maschinenlesbares Framework, das sowohl operative als auch analytische Klarheit bietet. Es stellt den Angriff dar durch eine Kombination von Schlüsselkomponenten:

- Fluss: die gesamte Sequenz von Aktionen und Ergebnissen.

- Aktionen: spezifische gegnerische Verhaltensweisen oder Techniken, jeweils mit einem Namen und einer Beschreibung.

- Assets: Systeme, Daten oder Entitäten, die von Aktionen betroffen sind, optional einschließlich Details wie Zustand oder Konfiguration.

- Eigenschaften: kontextuelle Informationen, die die Eigenschaften oder Auswirkungen von Aktionen und Assets beschreiben.

- Beziehungen: Verbindungen, die definieren, wie Aktionen und Assets einander innerhalb des Flusses beeinflussen.

Durch die Kombination von maschinenlesbarer Präzision mit visueller Darstellung macht Attack Flow komplexe Angriffsverhalten verständlicher, kommunizier- und umsetzbar. Dieser Ansatz hilft Organisationen, kritische Fragen zu beantworten: Welche Assets sind am stärksten gefährdet? Wie bewegen sich Angreifer durch Netzwerke? Welche Minderung wird am effektivsten Angriffs-Ketten unterbrechen? Letztlich rüstet Attack Flow v3.0.0 Verteidiger mit umsetzbaren Einblicken aus, die über statische Bedrohungsinformationenhinausgehen und proaktive, adaptive und intelligent getriebene Verteidigungsstrategien ermöglichen.

Wofür is Attack Flow gedacht?

Attack Flow v3.0.0 ist für jeden Cybersicherheitsfachmann konzipiert, der verstehen möchte, wie Gegner operieren, den potenziellen Impact auf ihre Organisation bewertet und ermittelt, wie die Verteidigungshaltung am effektivsten verbessert werden kann. Attack Flow unterstützt mehrere Cybersicherheit-Rollen, indem es komplexes Angreifer-Verhalten in umsetzbare Einblicke umwandelt. Sein Kernzweck ist es, Teams zu helfen, gegnerische Aktivitäten in verschiedenen operativen Kontexten zu verstehen, vorherzusehen und zu mildern.

Es ist besonders wertvoll für:

- Threat Intelligence Analysten um Gegnerverhalten über Kampagnen, Vorfälle und Bedrohungsakteure hinweg zu verfolgen.

- SOC (Blue) Teams um Verteidigungen zu bewerten, Angriffe zu simulieren und Minderung zu priorisieren.

- Incident Responder um Angriffe zu rekonstruieren, Lücken zu identifizieren und Reaktionspläne zu verbessern.

- Red und Purple Teams um Gegner-Verhalten realistisch mit modellierten Flows zu emulieren.

- Manager und Führungskräfte um Geschäftseinflüsse ohne komplexe technische Details zu visualisieren.

Das Framework erleichtert die teamübergreifende Kommunikation, indem es eine gemeinsame visuelle und maschinenlesbare Darstellung von Angriffen schafft. SOC-Mitglieder können sehen, wie Verteidigungskontrollen mit Angreifer-Sequenzen interagieren, Führungskräfte können Geschäftsrisiken im Hinblick auf betroffene Assets oder potenzielle finanzielle Verluste verstehen, und IT-Teams können Sicherheitsverbesserungen basierend auf tatsächlichen Angriffswegen priorisieren.

Was sind die Anwendungsfälle für Attack Flow?

Attack Flow v3.0.0 bietet praktischen Wert in mehreren Bereichen. Einige der wirkungsvollsten Anwendungsfälle sind die unten genannten.

Bedrohungsaufklärung

Indem sie sich auf Angreiferhandlungen konzentrieren, anstatt auf leicht veränderbare IOCs, produzieren Bedrohungsaufklärungsteams zuverlässigere, verhaltensbasierte Einblicke. MITRE Attack Flow Beispiele ermöglichen Analysten, Gegner-Sequenzen auf Incident-, Kampagnen- oder Bedrohungsakteurebene nachzuverfolgen. Maschinenlesbare Formate stellen sicher, dass Flows über Organisationen hinweg geteilt und in den bestehenden Sicherheits-Stack zur Erkennung und Reaktion integriert werden können.

Verteidigungsstellung

Blue Teams verwenden MITRE Attack Flow, um realistische Angriffsszenarien zu bewerten und ihre Verteidigung zu verbessern. Durch die Analyse von TTP-Sequenzen können Verteidiger Abdeckungslücken identifizieren, Minderungstrategien priorisieren und Sicherheitskontrollen basierend auf beobachtetem Angreiferverhalten stärken. Dies ermöglicht gezielte Verbesserungen anstelle von pauschalen Kontrollen.

Vorfallreaktion

Incident-Responder können den MITRE Attack Flow verwenden, um zu verstehen, wie Angriffe sich entfalteten und wo Verteidigungen erfolgreich oder gescheitert sind. Dies hilft bei Nachbesprechungen, der Dokumentation von Vorfällen und der Verbesserung zukünftiger Reaktionsstrategien.

Bedrohungssuche

Bedrohungsjäger können MITRE Attack Flow Beispiele nutzen, um wiederkehrende Muster von TTPs in ihren Umgebungen zu identifizieren. Dies hilft, Untersuchungen zu leiten, detaillierte Zeitachsen zu konstruieren und die Entwicklung von Erkennungsregeln zu unterstützen.

Gegner-Emulation

Red und Purple Teams können das Framework nutzen, um realistische Gegner-Emulationsübungen zu gestalten. Mithilfe von MITRE Attack Flow Beispielen können sie TTP-Sequenzen modellieren, um präzise und effektive Sicherheitstests sicherzustellen.

Führungskommunikation

Angriffsflüsse verwandeln komplexe technische Aktivitäten in visuelle Erzählungen für Führung, um nicht-technische Stakeholder dabei zu unterstützen, die Auswirkungen von Angriffen zu verstehen und fundierte Entscheidungen über Ressourcen, Werkzeuge und Richtlinien zu treffen.

Malware-Analyse

Analysten können während statischer, dynamischer und Reverse-Engineering-Analyse beobachtetes Verhalten dokumentieren. MITRE Attack Flow Beispiele können helfen, Erkennungen zu verbessern und Abwehrverbesserungen zu erreichen.

Wie fängt man an?

Um Attack Flow effektiv zu nutzen, sollten Teams damit beginnen, sich mit dem MITRE ATT&CK Frameworkvertraut zu machen, da Angriffsflüsse direkt auf dessen Taxonomie von Taktiken, Techniken und Verfahren (TTPs) aufbauen. Ein solides Verständnis von ATT&CK stellt sicher, dass Flows genau das Verhalten von Gegnern in der realen Welt widerspiegeln.

Anschließend sollten Teams das Attack Flow v3.0.0 Projekt erkunden, um seine Sprache, Struktur und Best Practices für die Anwendung in der Praxis zu verstehen. Dies bildet die Grundlage für den effektiven Aufbau und die Interpretation von Angriffsflüssen.

Zusätzliche Ressourcen für den Einstieg umfassen:

- Erkundung des Korpus von Attack Flow Beispielen , bereitgestellt vom MITRE Center for Threat-Informed Defense.

- Verwendung des Open-Source Attack Flow Builders um Flows in einer browserbasierten Umgebung zu erstellen.

- Nutzung der SOC Prime Plattform, die helfen kann, automatisch Angriffsflüsse aus Bedrohungsberichten mit Uncoder AIzu generieren oder Teams die Überprüfung von Flows aus realen Bedrohungen im Threat Detection Marketplace.

zu ermöglichen. Für ein tieferes technisches Verständnis können Entwickler und fortgeschrittene Benutzer sich auf die, SprachspezifikationEntwicklerleitfadenund dasGitHub-Repositorium

beziehen, die umfassende Details für die Erweiterung, Integration oder Anpassung von Attack Flow für spezialisierte Anwendungsfälle bieten.

Kernstrukturale Elemente von Attack Flow v3.0.0

- Aktionen: Attack Flow v3.0.0 basiert auf mehreren Kernobjekten, um gegnerisches Verhalten darzustellen:

- Assets: Gegner-Techniken, die die Abfolge von Ereignissen darstellen.

- Systeme, Konten oder Daten, die von Aktionen beeinflusst werden. verbundene Pfade erfolgreich sind, was Fälle zeigt, in denen mehrere Voraussetzungen erfüllt sein müssen, bevor eine Aktion erfolgen kann.

- Klären Sie Abhängigkeiten oder Entscheidungspunkte. Operatoren:

- Definieren Sie logische Beziehungen zwischen Pfaden (AND/OR). Zusätzliche STIX-Objekte:

Erweitern Sie Flows mit Indikatoren, Prozessen und Kontext.

Diese Elemente arbeiten zusammen, um Erfolg, Misserfolg, Abzweigungen und parallele Angriffswege abzubilden und sowohl operative als auch strategische Einblicke zu bieten.

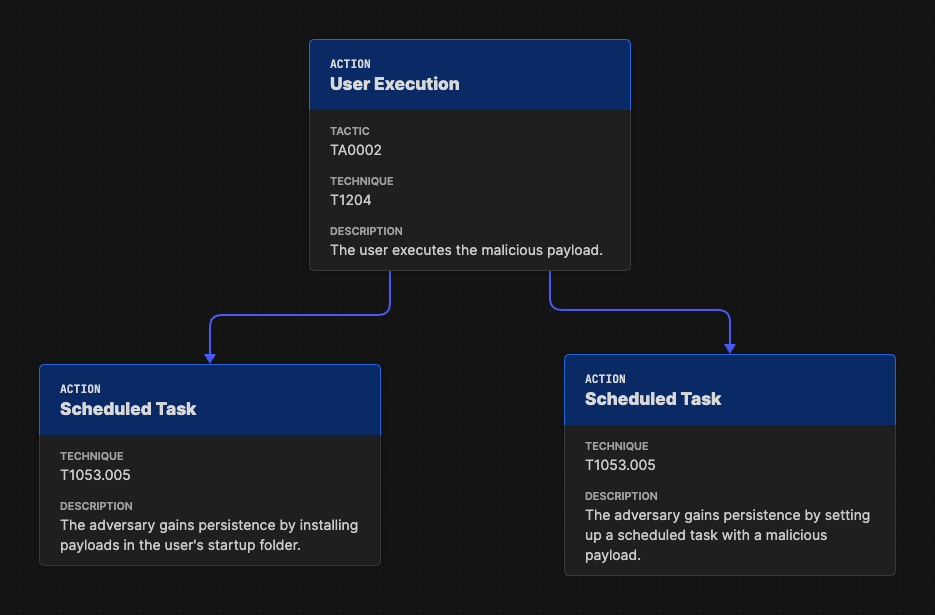

Parallele Angriffswege

Angreifer folgen selten einem einzigen Weg. Parallele Angriffswege modellieren Situationen, in denen mehrere Techniken für das gleiche Ziel verfügbar sind. Zum Beispiel kann ein Angreifer nach dem anfänglichen Zugriff zwei verschiedene Persistenzmethoden versuchen; keine von beiden ist auf die andere angewiesen. Diese Wege zeigen alternative Routen ohne gleichzeitige Ausführung zu implizieren.

Das Modellieren paralleler Wege hilft Verteidigern, Engpässe und Abdeckungslücken zu identifizieren. Der Attack Flow ermöglicht Cyber-Verteidigern, „Was-wäre-wenn“-Szenarien zu simulieren, die Wirksamkeit von Minderung zu vergleichen und Angriffsdivergenzen besser zu verstehen. Auf Incidente-Ebene stellen parallele Pfade real versuchte Techniken dar, während auf Kampagnenebene sie Verhalten über mehrere Ereignisse zusammenfassen. Visualisierung von mehreren Persistenztechniken, die von einem Gegner verwendet werden. Das Beispiel stammt aus der Attack Flow v3.0.0 Dokumentation

des MITRE Centers for Threat-Informed Defense.

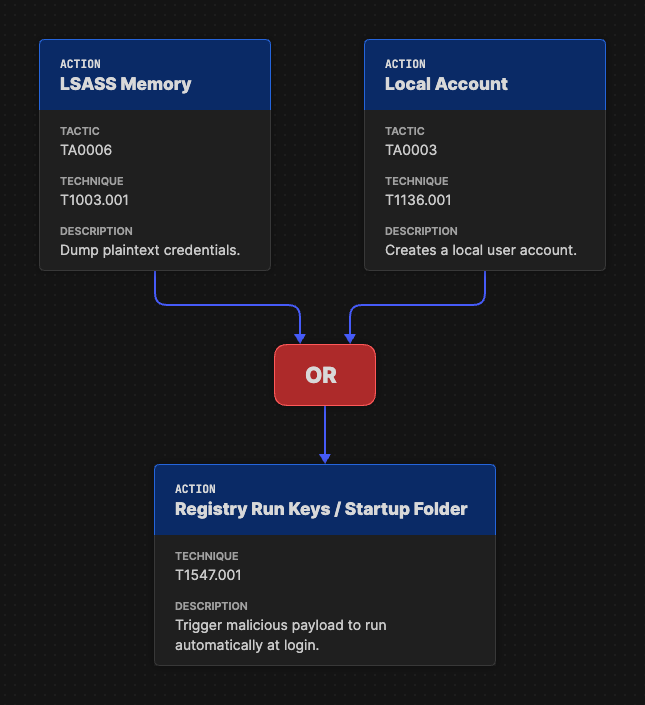

Operator-Objekte

Operator-Objekte definieren, wie sich mehrere Angriffswege vereinen oder interagieren, sodass Cyber-Verteidiger die logische Struktur gegnerischer Entscheidungsprozesse darstellen können. Wenn ein Angriffsfluss in mehrere parallele Angriffswege verzweigt, bringen Operatoren diese Pfade wieder zusammen, um zu zeigen, wie Erfolg oder Misserfolg in einer oder mehreren Aktionen beeinflusst, was als nächstes passiert.

- OR: Es gibt zwei Haupttypen von Operatoren: any Der Angriff geht weiter, wenn

- AND: Der Angriff geht nur weiter, wenn all einer der eingehenden Pfade erfolgreich ist. Zum Beispiel, wenn ein Gegner zwei verschiedene Techniken verwendet, um auf ein anderes Benutzerkonto zuzugreifen, gibt der OR-Operator an, dass Erfolg in einer der Techniken den nächsten Schritt ermöglicht.

Durch die Verwendung von Operatoren wird die Klarheit in komplexen MITRE Attack Flow Beispielen verbessert, was Verteidigern hilft, Abhängigkeiten und logische Beziehungen zwischen Angriffstechniken zu verstehen.

Der OR-Operator zeigt an, dass der Angreifer entweder eine von zwei verschiedenen Techniken verwenden kann, um zu einem lokalen Benutzerkonto zu wechseln. Das Beispiel stammt aus Visualisierung von mehreren Persistenztechniken, die von einem Gegner verwendet werden. Das Beispiel stammt aus der Attack Flow v3.0.0 Dokumentation

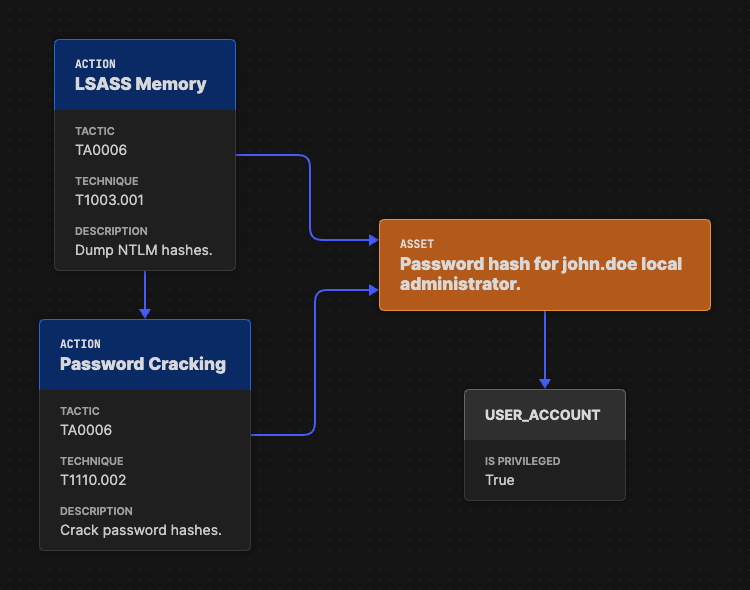

Asset-Objekte

Asset-Objekte repräsentieren die Systeme, Daten oder Entitäten, die während eines Angriffs betroffen sind. Jede Aktion innerhalb eines Flusses beeinflusst oder hängt von bestimmten Assets ab, was entscheidenden Kontext darüber bietet, wie gegnerische Verhaltensweisen die Umgebung beeinflussen. Indem Aktionen mit Assets verknüpft werden, können Analysten nicht nur sehen, was ein Angreifer getan hat, sondern auch, was diese Aktionen beeinflusst haben und warum sie von Bedeutung waren.

Zum Beispiel, wenn ein Angreifer einen LSASS-Speicherdump durchführt, könnte das entsprechende Asset ein spezieller Passwort-Hash sein, der aus dem Systemspeicher extrahiert wurde. Später, wenn der Gegner diesen Hash für Credential Cracking oder laterale Bewegung verwendet, bleibt dasselbe Asset mit diesen Aktionen verbunden, wodurch der Fortschritt des Kompromisses sowohl visuell als auch logisch dargestellt wird.

Assets spielen eine wesentliche Rolle bei der Veranschaulichung von Abhängigkeiten zwischen Angriffstechniken und heben hervor, welche Systeme oder Datenpunkte innerhalb eines Netzwerks einer Organisation kritisch sind. Durch die Abbildung dieser Beziehungen verwandeln Asset-Objekte abstrakte gegnerische Handlungen in konkrete, umgebungsspezifische Einblicke.

Ein Asset definiert, wie Aktionen entweder den Zustand der Umgebung beeinflussen oder von ihrem aktuellen Zustand abhängen. Das Beispiel stammt aus Visualisierung von mehreren Persistenztechniken, die von einem Gegner verwendet werden. Das Beispiel stammt aus der Attack Flow v3.0.0 Dokumentation

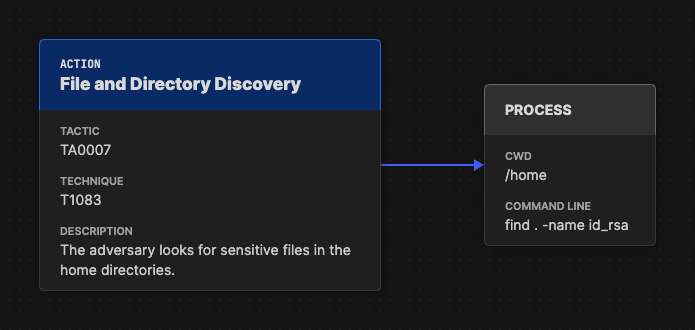

Zusätzliche STIX-Objekte

Attack Flow v3.0.0 basiert auf dem STIX-Standard (Structured Threat Information Expression), der es Analysten ermöglicht, ihre Angriffsmodelle mit einer Vielzahl von kontextuellen und technischen Details anzureichern. Während grundlegende Attack Flow-Objekte wie Aktionen, Assets und Bedingungen die Sequenz gegnerischer Verhaltensweisen erfassen, bringen zusätzliche STIX-Objekte Tiefe und Klarheit in diese Erzählungen.

STIX-Objekte können Indikatoren für Kompromisse (IOCs) wie Dateihashes, Domains oder IP-Adressen sowie Entitäten wie Prozesse, Benutzerkonten oder Malware-Familien umfassen. Beispielsweise könnte ein Prozessobjekt beschreiben, wie eine Dateierkennungstechnik während einer Infiltration ausgeführt wurde, indem die beobachtbare Systemaktivität direkt mit dem Verhalten des Gegners verknüpft wird.

Diese Integration macht Attack Flow hoch anpassungsfähig für reale Cybersicherheitsoperationen. Durch die Einbettung von STIX-Objekten können Analysten Verhaltensintelligenz mit forensischen Artefakten, Erkennungsdaten oder Schwachstellenkontext in demselben strukturierten Fluss korrelieren.

Das Prozessobjekt erfasst die technischen Details, wie die Aktion ausgeführt wurde. Das Beispiel stammt aus Visualisierung von mehreren Persistenztechniken, die von einem Gegner verwendet werden. Das Beispiel stammt aus der Attack Flow v3.0.0 Dokumentation

Wie kann Attack Flow Ihre Prozesse unterstützen?

Attack Flow beschleunigt, wie Teams Roh-Incidental-Narrative in operative Entscheidungen umwandeln. Durch die Konvertierung von Sequenzen gegnerischer Verhaltensweisen in ein visuelles, maschinenlesbares Format reduziert es die Zeit, die zur Interpretation von Kampagnenverhalten benötigt wird und hebt die logischen Beziehungen zwischen Techniken, Voraussetzungen und Ergebnissen hervor. Diese Klarheit macht es schneller, Lektionen zu extrahieren und darauf zu reagieren.

Indem es die Bemühungen der Detektionstechnik fördert, übersetzt Attack Flow verkettete TTPs in präzise Erkennungslogik und erleichtert es so, Regeln zu schreiben, die nach Verhaltenssequenzen statt nach Indikatoren für Kompromittierungen suchen. Wenn Flows mit Telemetrie und Warnungen abgeglichen werden, können Verteidiger schnell die Abdeckung bewerten, Lücken identifizieren und Erkennungen verfeinern, um die wichtigsten blinden Flecken zu schließen.

Attack Flow ermöglicht auch proaktive Verteidigung. Die Visualisierung vollständiger Angriffs-Ketten bringt Engpässe ans Licht, bei denen eine einzige Kontrolle mehrere Pfade stoppen kann, und es offenbart schwache Stellen, die Angreifer ausnutzen. Dies verschiebt das Verteidigungsplanen vom reaktiven Schließen von IOCs zur strategischen Härtung von Assets und Kontrollen, die ganze Klassen von Angriffen unterbrechen.

Attack Flows stärken funktionsübergreifende Teams, indem sie eine gemeinsame Sprache bieten: SOC-Analysten, Bedrohungsjäger, Red-Teamer, Risikoeigentümer und Führungskräfte lesen denselben Flow, jedoch auf verschiedenen Detailstufen. Beispielsweise kann ein Führungskräfte zwei Ergebnis-Pfade sehen (Kryptowährungsverlust vs. großflächige Datenexfiltration) und Investitionsentscheidungen basierend auf dem Geschäftseinfluss treffen, während ein Analyst die genauen Techniken und Assets sieht, die zur Erkennung und Minderung priorisiert werden sollten.

Attack Flow eignet sich auch hervorragend für Nachbesprechungen und Gegner-Emulation. Cyber-Verteidiger können Vorfälle rekonstruieren, um zu verstehen, warum Verteidigungen scheiterten und was funktionierte; das führt zu gezielten Verbesserungen (zum Beispiel Härtung eines Kubernetes-Dashboards oder Anpassung einer Erkennungsregel an ein bestimmtes Cluster-Zugriffs-Verhalten). Red-Teams nutzen Flows, um realitätsnahe Emulationspläne zu entwickeln oder um Vorfallsequenzen mit derselben Aktionsreihenfolge und Assets abzuspielen, selbst wenn niedrigstufige Details fehlen.

Vor- und Nachteile der Verwendung von Attack Flow v3.0.0

Attack Flow v3.0.0 bietet eine strukturierte, visuelle und maschinenlesbare Möglichkeit zur Modellierung von Gegnerverhalten und bietet sowohl klare Vorteile als auch einige Einschränkungen.

Vorteile:

- Beschleunigt das Bedrohungsverständnis, indem komplexe Angriffe in logische, umsetzbare Sequenzen konvertiert werden.

- Verbessert das Detection Engineering, indem verkettete TTPs in präzise, verhaltensbasierte Erkennungsregeln übersetzt werden.

- Unterstützt proaktive Verteidigung durch Identifikation von Engpässen, kritischen Assets und Abdeckungslücken.

- Verbessert die Kommunikation über Teams hinweg und mit Führungskräften, indem es einen gemeinsamen, verständlichen Blick auf Angriffe bietet.

- Erleichtert die Vorfallanalyse, Nachbesprechung und hochrealistische Gegner-Emulation.

- Kompatibel mit STIX und anderen strukturierten Intelligenzstandards, ermöglicht die Integration mit vorhandenen Tools und Telemetrie.

- Integration der SOC Prime Plattform erlaubt Teams, automatisch Attack Flows aus Bedrohungsberichten mit Uncoder AI zu erzeugen oder reale Flows aus dem Threat Detection Marketplace zu nutzen, was die Einführung beschleunigt und manuellen Aufwand reduziert.

Einschränkungen:

- Erfordert Vertrautheit mit dem MITRE ATT&CK Framework und eingehende Auseinandersetzung mit dem Attack Flow v3.0.0 Projekt.

- Komplexe Attack Flows können schwer zu interpretieren sein.

- Hochpräzise Modellierung hängt von der Qualität und Vollständigkeit der Intelligenz ab; unvollständige Daten können die Genauigkeit einschränken.

- Teams müssen eine verhaltensorientierte Denkweise annehmen und die traditionellen Arbeitsabläufe verlassen, was Schulungen erfordern könnte.

Obwohl Attack Flow v3.0.0 eine Lernkurve hat, überwiegen die Vorteile den Aufwand. Durch die Kombination strukturierter Modellierung, visueller Darstellung und KI-gesteuerter Tools wie der von SOC Prime Plattform, gewinnen Organisationen umsetzbare Einblicke, die über statische Indikatoren hinausgehen, und verbessern das Bedrohungsverständnis, die Optimierung der Erkennung und die teamübergreifende Zusammenarbeit für moderne Cybersicherheitsoperationen.

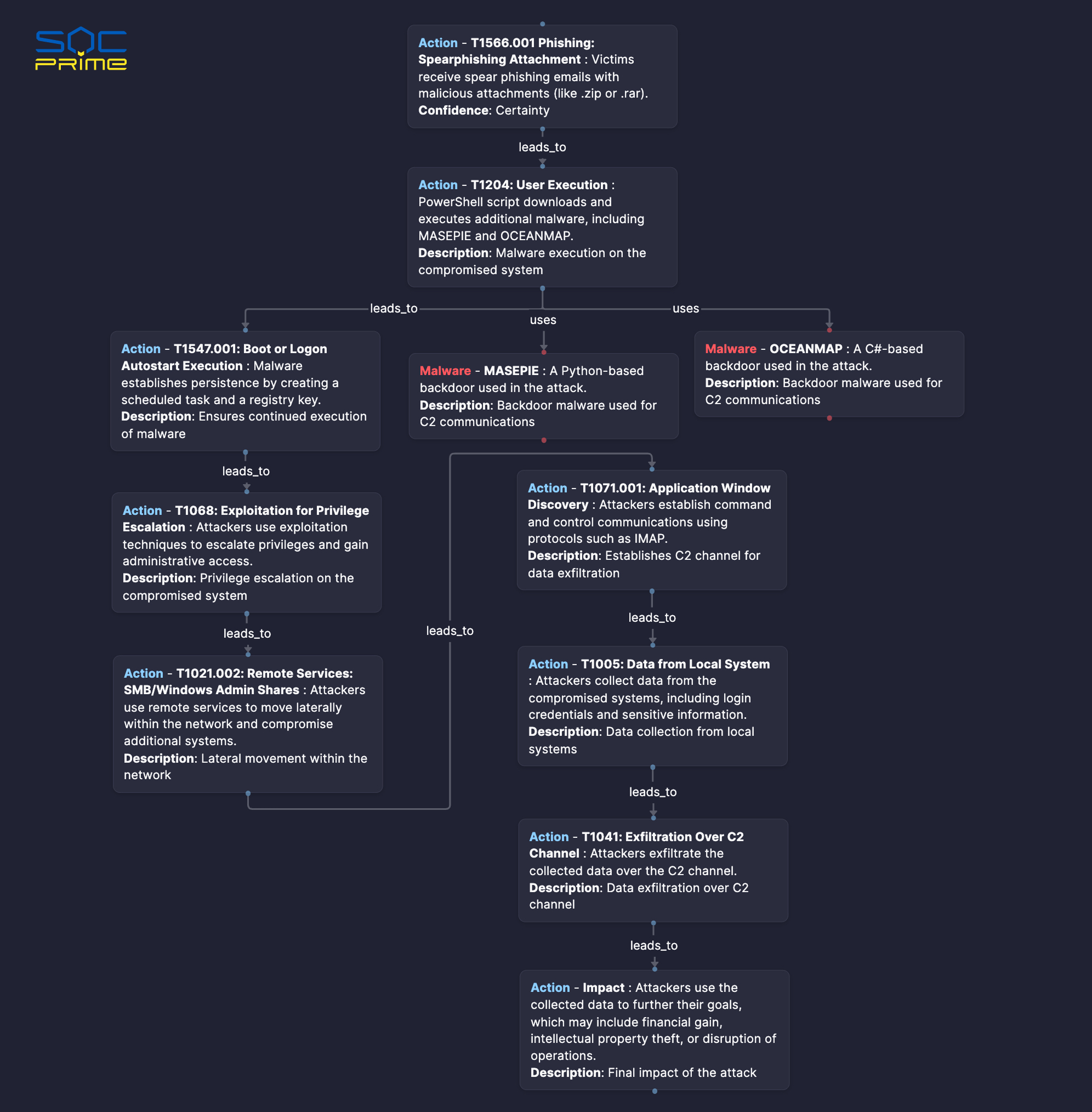

Dieser Angriffsfluss wurde automatisch generiert in der SOC Prime Plattform unter Verwendung von Uncoder AI, basierend auf dem APT28: Vom anfänglichen Kompromiss zur Bedrohungserstellung von Domain-Controllern innerhalb einer Stunde (CERT-UA#8399) Bedrohungsbericht.