Die finanziell motivierte Hackergruppe, bekannt als UAC-0006, kehrt zurück in die Cyber-Bedrohungsarena, indem sie die Phishing-Angriffsvektoren ausnutzt und die SmokeLoader-Malwareverteilt. Laut den neuesten CERT-UA Cybersicherheitswarnungen, verteilen Bedrohungsakteure massenhaft Phishing-E-Mails und nutzen kompromittierte Konten mit finanzbezogenen Betreffzeilen, um mit einem bösartigen ZIP-Anhang Malware auf die Zielsysteme zu bringen.

Analyse des UAC-0006 Phishing-Angriffs zur Verbreitung von SmokeLoader

Am 5. Mai 2023 haben CERT-UA Cybersicherheitsforscher eine neue CERT-UA#6613 Warnung herausgegeben, die laufende Kampagnen einer berüchtigten, finanziell motivierten Hackergruppe namens UAC-0006 abdeckt. Durch das Ausnutzen des bösartigen Archivs, das an Phishing-E-Mails angehängt ist, bringen Bedrohungsakteure die SmokeLoader-Malware Muster auf die kompromittierten Systeme. Das Archiv ist eine Polyglot-Datei, die eine Dokumentenfalle und einen JavaScript-Code enthält, der die ausführbare Datei portable.exe über PowerShell herunterlädt und startet. Letztere startet die SmokeLoader-Malware, um die Infektion weiter zu verbreiten.

Die UAC-0006 Hackergruppe hinter der laufenden Kampagne steht seit 2013 bis Juli 2021 im Rampenlicht der Cyber-Bedrohungsarena. Die Gruppe nutzt üblicherweise JavaScript-Dateiuploader in der Anfangsphase eines Angriffs. Typische Verhaltensmuster der Gegner beinhalten den Zugriff auf Remote-Banking-Dienste, den Diebstahl von Authentifizierungsdaten wie Passwörter, Schlüssel oder Zertifikate und die Durchführung unautorisierter Zahlungen, zum Beispiel durch den Betrieb des HVNC-Bots direkt von den kompromittierten Systemen.

Die empfohlenen Minderungsmaßnahmen zur Minimierung der Bedrohung beinhalten das Blockieren des Windows Script Host auf potenziell kompromittierten Computern. Um diese Konfigurationsänderung zu ermöglichen, schlagen CERT-UA Forscher vor, die Eigenschaft “Enabled” mit dem DWORD-Typ und dem Wert “0” zum Registry-Zweig {HKEY_CURRENT_USER,HKEY_LOCAL_MACHINE}SoftwareMicrosoftWindows Script HostSettings hinzuzufügen.

Erkennung der SmokeLoader-Malware-Verbreitung durch die UAC-0006-Gruppe und abgedeckt in der CERT-UA#6613 Warnung

Mit dem ständig zunehmenden Volumen und der Komplexität von Phishing-Angriffen durch russland-assoziierte Akteure gegen ukrainische Einrichtungen benötigen Organisationen eine zuverlässige Quelle für Erkennungsinhalte, um mögliche Eindringlinge proaktiv abzuwehren. Die Detection-as-Code-Plattform von SOC Prime aggregiert eine Liste kuratierter Sigma-Regeln, die auf Bedrohungsakteure TTPs abzielen, die in CERT-UA-Anfragen behandelt werden. Alle Erkennungsinhalte sind mit über 28 SIEM-, EDR- und XDR-Lösungen kompatibel und an den MITRE ATT&CK Framework v12 angepasst.

Drücken Sie den Schaltfläche Detections erkunden , um zu dedizierten Erkennungsinhalten zu gelangen, die die neueste SmokeLoader-Kampagne von UAC-0006 identifizieren. Alle Regeln sind mit relevanten Metadaten, einschließlich ATT&CK-Referenzen und CTI-Links, angereichert. Um die Inhaltssuche zu optimieren, unterstützt die SOC Prime-Plattform die Filterung nach dem benutzerdefinierten Tag “CERT-UA#6613” und einem breiteren Tag “UAC-0006” basierend auf den Warn- und Gruppenkennungen.

Schaltfläche Detections erkunden

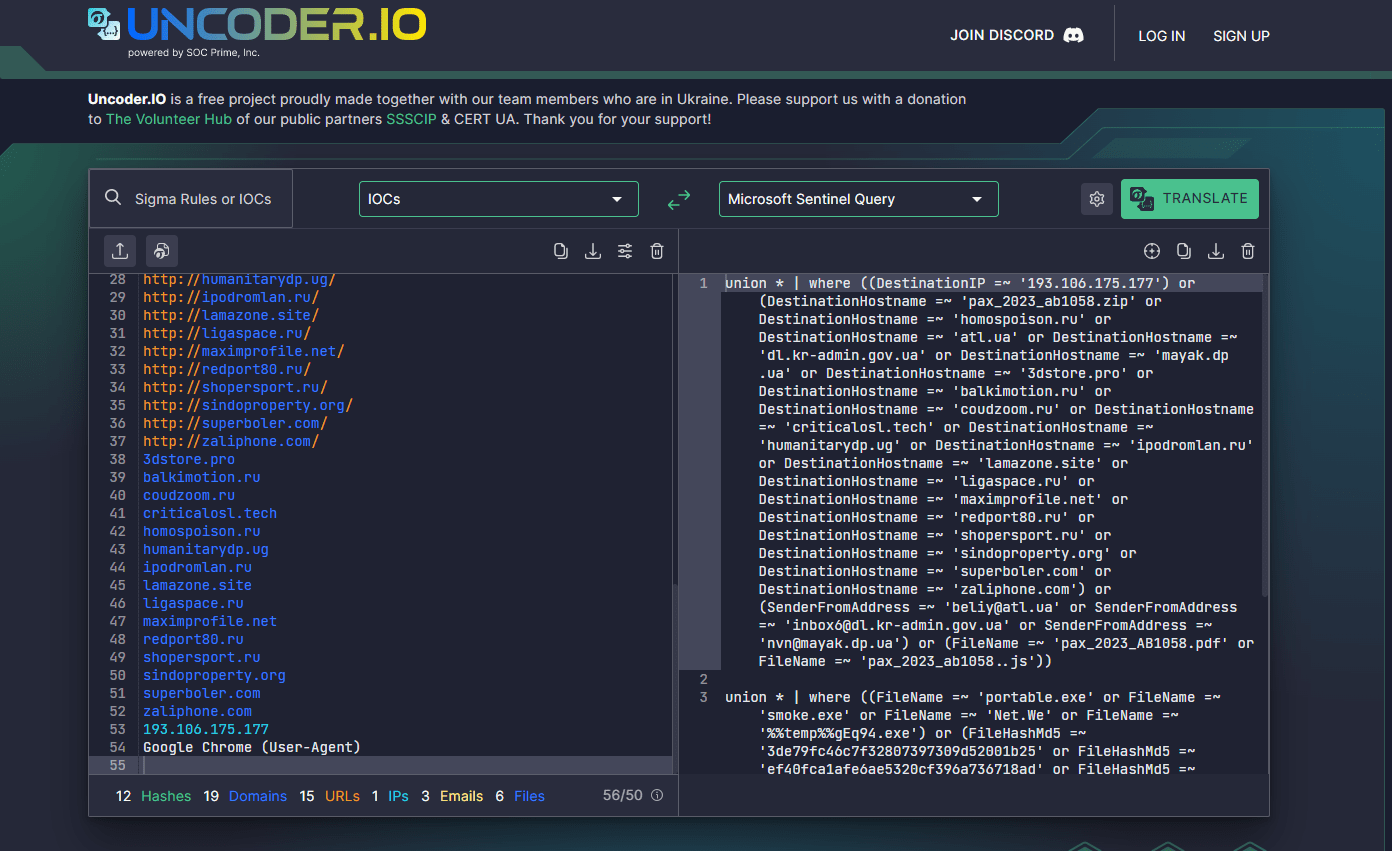

Sicherheitspraktiker können auch ihre Bedrohungssuche optimieren, indem sie nach IoCs suchen, die mit der neuesten UAC-0006-Kampagne gegen ukrainische Organisationen verbunden sind, indem sie Uncoder.IOverwenden. Kopieren Sie einfach die in den neuesten CERT-UA-Bericht aufgelisteten IoCs in das Tool und konvertieren Sie es mühelos in eine optimierte Abfrage in Sekundenschnelle.

MITRE ATT&CK Kontext

Um in den Kontext der laufenden UAC-0006 Phishing-Angriffe einzutauchen, die SmokeLoader-Malware nutzen, sind alle oben genannten Sigma-Regeln mit ATT&CK v12 versehen, die die relevanten Taktiken und Techniken ansprechen: