Die hinterhältige SmokeLoader Malware taucht wieder auf der Bedrohungslandschaft im Cyberbereich auf und zielt auf taiwanesische Unternehmen in verschiedenen Industriesektoren ab, darunter Fertigung, Gesundheitswesen und IT. Typischerweise als Downloader zum Einspielen anderer schädlicher Proben verwendet, führt SmokeLoader in der neuesten Angriffskampagne den Angriff direkt aus, indem es Plugins von seinem C2-Server abruft.

SmokeLoader Malware erkennen

Fast 100 Millionen neue schädliche Varianten wurden allein im Jahr 2024 entdeckt, was die ständig wachsende Bedrohungslandschaft unterstreicht. Um bestehenden und aufstrebenden Bedrohungen vorzubeugen, können sich Sicherheitsexperten auf die SOC Prime Plattform für kollektiven Cyberverteidigung verlassen, die die weltweit größte Bibliothek an Erkennungsalgorithmen mit innovativen Lösungen für fortschrittliche Bedrohungserkennung, automatisierte Bedrohungssuche und KI-gestützte Erkennungstechnik bietet.

Um Zugang zu einem speziellen Sigma-Regel-Stack zu erhalten, der die neuesten SmokeLoader-Angriffe auf taiwanesische Organisationen adressiert, klicken Sie auf den Detektionen erkunden Button unten. Alle Erkennungen sind mit MITRE ATT&CK® ausgerichtet und bieten tiefgehenden Cyber-Bedrohungskontext für eine optimierte Bedrohungsforschung, einschließlich CTI und anderer relevanter Metadaten. Sicherheitsingenieure können den Erkennungscode auch in über 30 SIEM-, EDR- und Data Lake-Formate umwandeln, die ihren Sicherheitsanforderungen entsprechen.

Zusätzlich können sich Cyber-Verteidiger mit den Taktiken, Techniken und Verfahren (TTPs) beschäftigen, die mit den SmokeLoader-Angriffen verbunden sind, indem sie relevante Erkennungsregeln erkunden, die im Threat Detection Marketplace unter den Tags „AndeLoader”, „SmokeLoader” zugänglich sind.

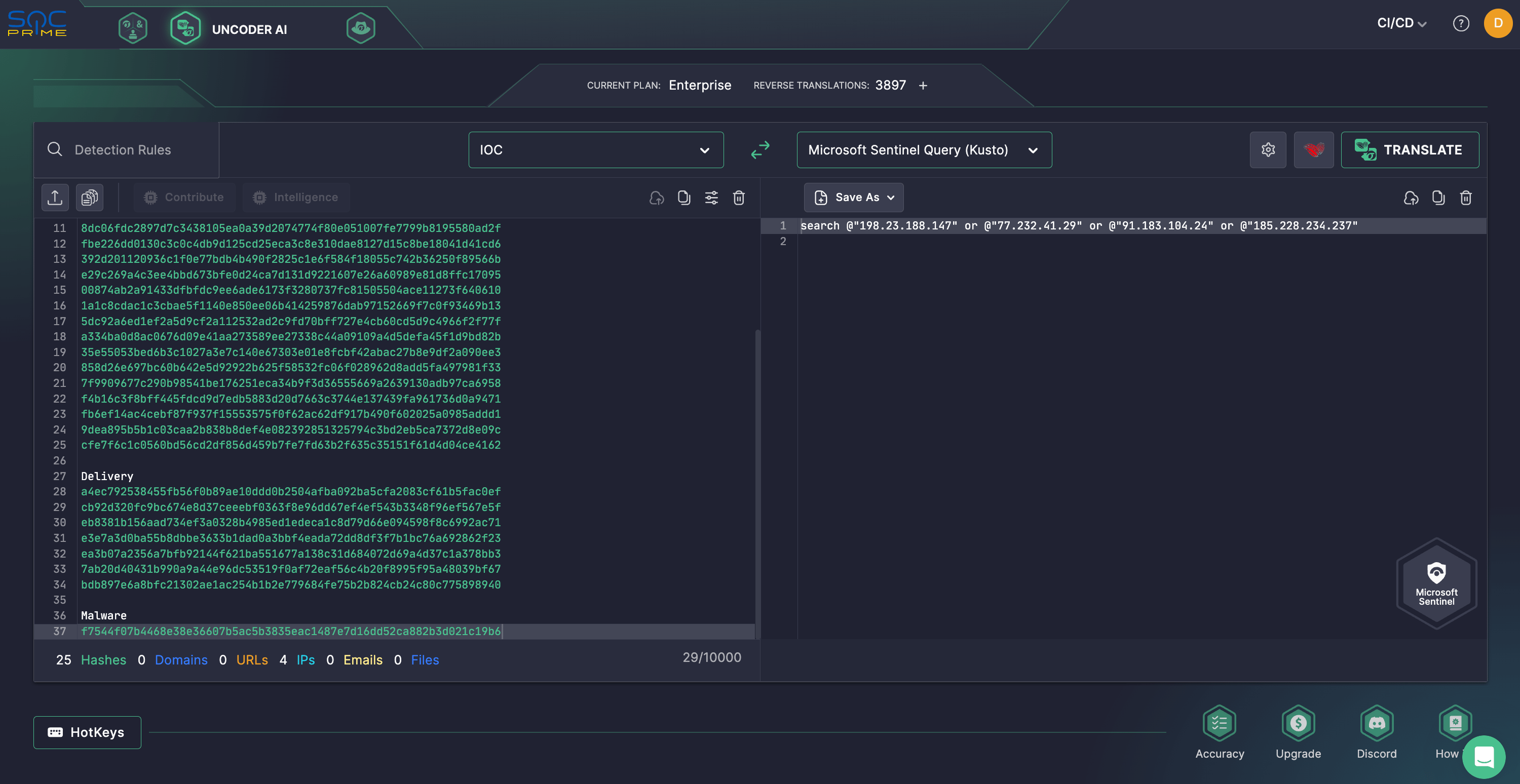

Sicherheitsingenieure können auch Uncoder AI nutzen, um das IOC-Packaging und die retrospektive Analyse der TTPs von Angreifern, die bei SmokeLoader-Angriffen beobachtet wurden, zu optimieren. IOCs können sofort aus der entsprechenden Forschung von Fortinet in maßgeschneiderte Abfragen umgewandelt werden, die mit verschiedenen SIEM-, EDR- und Data Lake-Sprachen kompatibel sind.

SmokeLoader Angriffsanalyse

Forscher von FortiGuard Labs haben kürzlich eine neuartige Angreiferkampagne gegen taiwanesische Organisationen aufgedeckt, die SmokeLoader-Malware verwenden. SmokeLoader, das 2011 in der Cyber-Bedrohungslandschaft aufgetaucht ist, ist bekannt für seine Anpassungsfähigkeit und fortschrittlichen Erkennungsausweichfähigkeiten. Die Malware ist auch bemerkenswert für ihre modulare Architektur, die es ihr ermöglicht, verschiedene Angriffe auszuführen. Typischerweise als Downloader für andere schädliche Proben fungierend, übernimmt die SmokeLoader-Malware in der neuesten offensiven Kampagne eine aktivere Rolle, indem sie den Angriff selbst startet und Plugins von ihrem C2-Server abruft.

Der berüchtigte Loader gehört zum Angriffsarsenal der finanziell motivierten UAC-0006 Gruppe, die in mehreren Phishing-Kampagnen gegen die Ukraine in den Jahren 2023-2024 stark genutzt wurde.

Der Infektionsablauf der jüngsten Kampagne gegen Taiwan beginnt mit einer Phishing-E-Mail, die einen Microsoft Excel-Anhang liefert. Wird dieser geöffnet, nutzt der Anhang bekannte Schwachstellen in Microsoft Office aus, wie CVE-2017-0199 und CVE-2017-11882, um einen Malware-Loader namens Ande Loader zu installieren, der anschließend SmokeLoader auf den betroffenen Systemen bereitstellt.

SmokeLoader besteht aus zwei Hauptkomponenten: einem Stager und einem Hauptmodul. Die Rolle des Stagers besteht darin, das Hauptmodul zu entschlüsseln, zu dekomprimieren und es in den Prozess explorer.exe einzuspritzen. Das Hauptmodul übernimmt dann, sorgt für Persistenz, stellt die Kommunikation mit der C2-Infrastruktur her und führt Befehle aus. In der kürzlich beobachteten Kampagne nutzt die Malware verschiedene Plugins, die fähig sind, Anmeldeinformationen, FTP-Informationen, E-Mail-Adressen, Cookies und andere sensible Daten aus Anwendungen wie Webbrowsern, Outlook, Thunderbird, FileZilla und WinSCP zu extrahieren.

SmokeLoaders hohe Anpassungsfähigkeit unterstreicht die Notwendigkeit, dass Verteidiger wachsam bleiben müssen, selbst wenn sie es mit bekannter Malware zu tun haben. Um diese Herausforderungen zu bewältigen, bietet SOC Prime ein komplettes Produktsortiment für KI-gestützte Erkennungstechnik, automatisierte Bedrohungssuche und fortschrittliche Bedrohungserkennung an, die Sicherheitsteams dabei hilft, Cyberangriffe jeder Größenordnung und Komplexität proaktiv zu vereiteln.