Zweck

Zweck dieses Beitrags ist es, die Vorteile der Verwendung von SIGMA gegenüber IOC-basierten Erkennungen hervorzuheben.

Einführung

Indicators of Compromise (IOCs) – IPs, Domains, Hashes, Dateinamen usw., wie von Sicherheitsforschern berichtet, werden gegen Systeme und SIEMs abgefragt, um Eindringversuche zu erkennen. Diese Indikatoren funktionieren bei bekannten Angriffen und haben eine kurze Nutzungsdauer, die sich am besten in der Nachbetrachtung nutzen lässt. Das liegt daran, dass die Malware und Infrastruktur, für die sie entworfen wurden, leicht geändert werden können, sobald Indikatoren in Berichten veröffentlich werden.

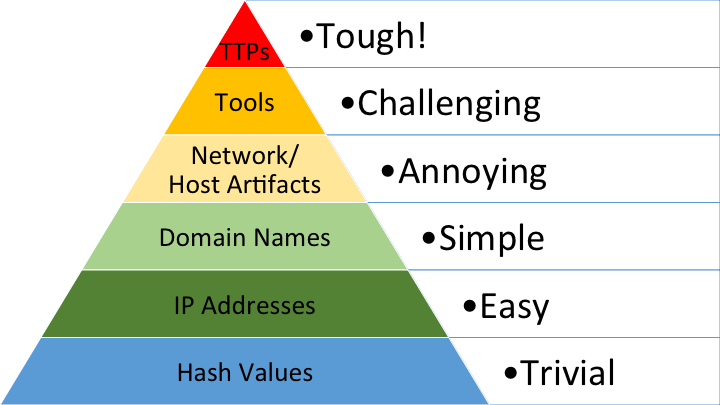

SIGMA wiederum ermöglicht es uns, Regeln zu schreiben und zu teilen, die überall auf David Biancos „Pyramid of Pain“ fallen und um TTP-/Verhaltensbasierte Erkennungen für Malware zu schreiben, die noch nicht geschrieben wurde, aber bekannte Verhaltensweisen nutzt. Diese SIGMA-Regeln sind plattformunabhängig und wie IOCs hängt ihre Nützlichkeit davon ab, welche Datenquellen gesammelt werden. Außerdem können wir, indem wir verstehen und erkennen, wie Bedrohungsakteure sich verhalten, Erkennungen schreiben, die auf Malware wirken, die noch nicht geschrieben wurde, indem wir uns auf TTP/Verhaltensweisen konzentrieren.

Pyramid of Pain | IOC vs SIGMA

Als Analysten können wir die Pyramid of Pain verwenden, um die Qualität des Erkennungsinhalts in Bezug darauf zu beurteilen, wie leicht sich ein Gegner anpassen kann, um sie zu überwinden.

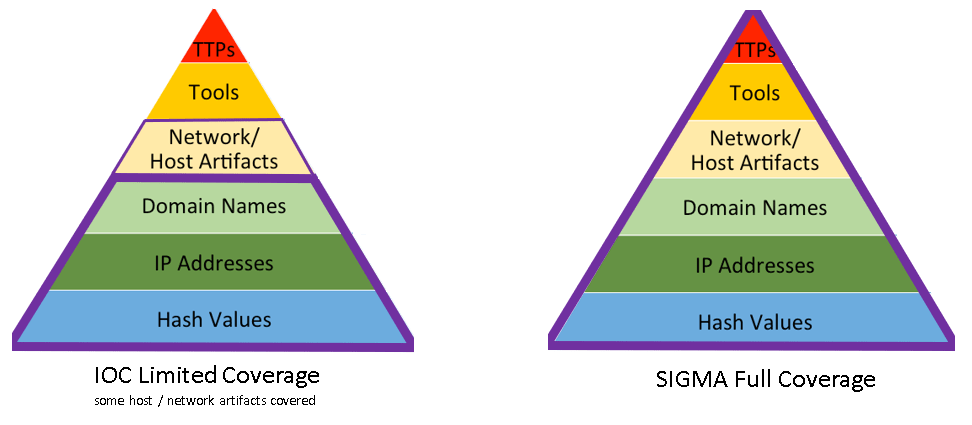

In den untenstehenden Diagrammen habe ich dargestellt, wo IOC-basierte Feeds im Vergleich zur SIGMA-Abdeckung fallen.

IOC-Abdeckung vs. SIGMA-Abdeckung

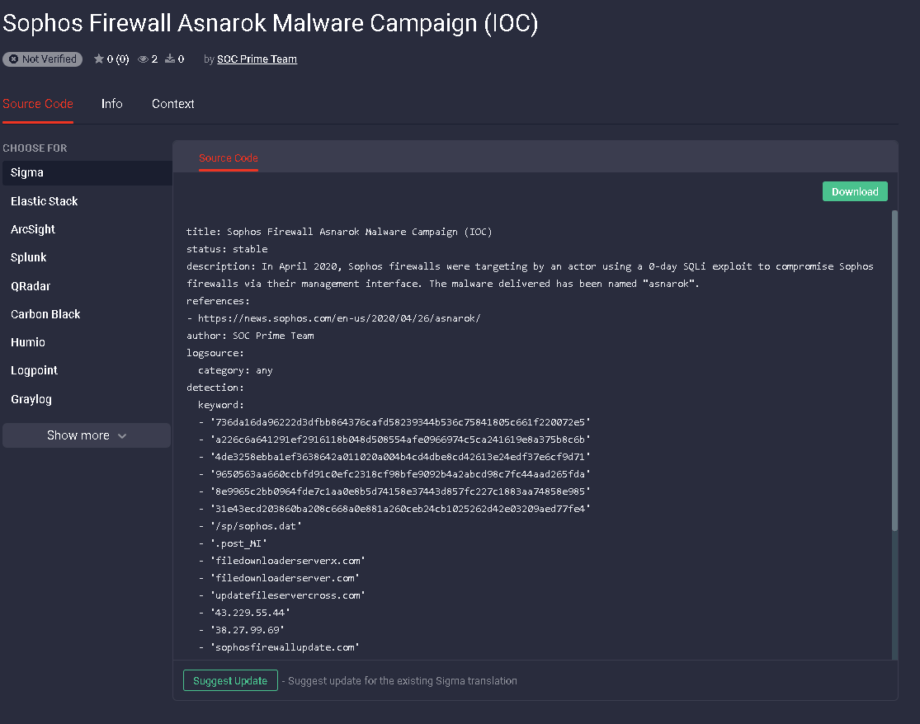

SIGMA ermöglicht es Verteidigern, Inhalte für jede Datenquelle oder Backend-Plattform (SIEM und andere) zu schreiben. Dies schließt IOC-basierte Daten wie IPs und Hashes ein. Zum Beispiel ist unten eine SIGMA-Regel, die IOCs erkennt, die für die April 2020 Asnarok-Kampagne gegen Sophos-Firewalls veröffentlicht wurden, wie von Sophos gemeldet.

IOC-Regel für Asnarok Sophos-Kampagne (Link zur Regel in TDM)

Wie wir jedoch im nächsten Abschnitt erforschen werden, liegt die eigentliche Stärke von SIGMA darin, dass es Analysten ermöglicht, TTP-/Verhaltensbasierte Erkennungen auszudrücken, die genauso einfach wie IOC-basierte Daten geteilt und implementiert werden können.

COVID-19-Beispiel

Wie von vielen Behörden berichtet, haben gezielte Angriffe während COVID-19 fortgesetzt , einschließlich Ransomware-Angriffen auf Gesundheitsdienstleister, obwohl einige Kriminelle versprochen hatten, in dieser kritischen Zeit solche Ziele zu „stoppen“. Darüber hinaus haben Ransomware-Gruppen COVID-19 und verwandte Themen (wie das Arbeiten von zu Hause aus) als Phishing-Köder verwendet.

Ransomware-Angriffe müssen identifiziert und bereinigt werden, bevor die Verschlüsselung erfolgt. In der Regel beträgt die Zeit bis zur Verschlüsselung bei Ransomware-Angriffen auf die Infrastruktur einer Organisation nur wenige Tage.

Glücklicherweise haben sich Sicherheitsforscher weltweit in mehreren Bemühungen zusammengeschlossen, um COVID-19-bezogene Betrügereien und Phishing, einschließlich Ransomware, zu bekämpfen. Viele dieser Bemühungen konzentrieren sich darauf, die Infrastruktur von Gegnern aufzudecken und entweder abzuschalten oder IOCs zu melden, die von der Sicherheitsgemeinschaft genutzt werden können. Eine solche lobenswerte Initiative, die viel Aufmerksamkeit erhalten hat, sind die IOCs, die von der Cyber Threat Coalition, einer Gruppe von Forschern bereitgestellt werden, die in großem Umfang IOCs auf Basis von URLs, IPs, Domains und Hashes kostenlos veröffentlicht haben.

Indikatoren in diesen Formen haben jedoch eine begrenzte Lebensdauer und werden am besten mit fortschrittlicherer Logik eingesetzt, die TTPs/Verhaltensweisen erkennt. Bei SOC Prime bieten wir diesen Erkennungsinhalt in Form von SIGMA-Regeln an.

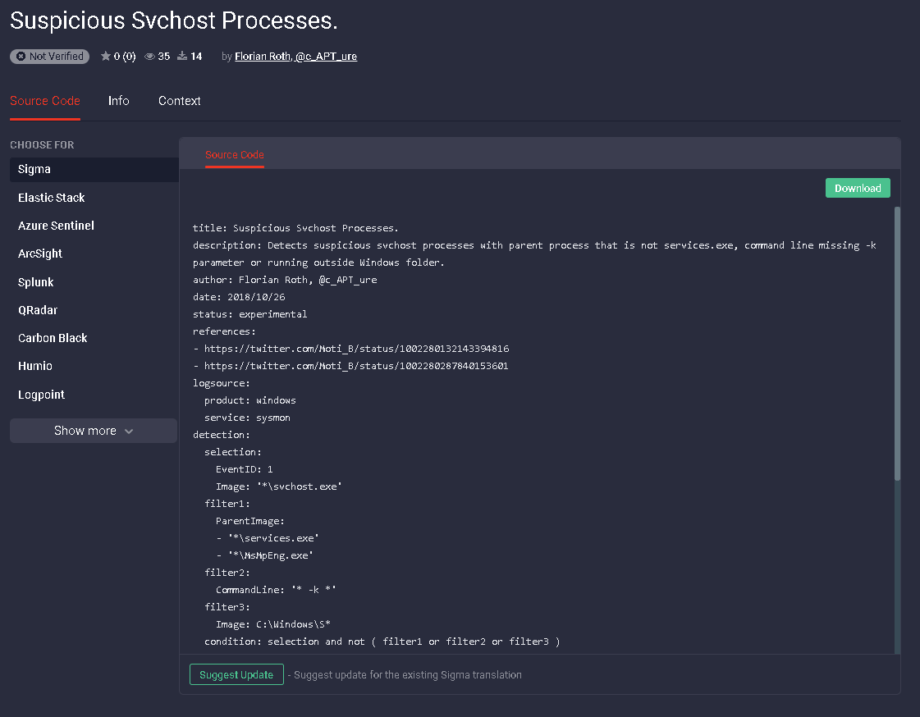

Als Beispiel, am 14. April 2020 meldete Palo Alto’s Unit 42 einen Ransomware-Angriff, der COVID-19 als Köder verwendete. Eine Technik, die die Kriminellen nutzten, beinhaltete das Vortäuschen (T1036) ihrer Malware als svchost.exe (eine typische Windows-Binärdatei, die zum Hosten von Diensten verwendet wird). Dies ist ein häufig verwendetes TTP/Verhalten, das von vielen Bedrohungsakteuren verwendet wird, und ein TTP/Verhalten, das wir mit SIGMA erkennen können.

Eine SIGMA-Regel, die von Florian Roth geschrieben wurde, ist verfügbar, um Malware zu erkennen, die sich als svchost.exe verkleidet, seit 2018.

SIGMA-Regel zur Erkennung von svchost-Verkleidung in TDM (Link zur Regel in TDM)

Als Verteidiger müssen wir also nicht auf Listen von Hashes, IPs oder Domains warten, um Bedrohungen auf unseren Systemen zu erkennen. Stattdessen können wir, indem wir einen Feed von SIGMA-Regeln von Forschern haben, die sich auf Verhaltensweisen konzentrieren, diese Art von Malware-Angriff erkennen, bevor er jemals konzipiert wurde.

Über SOC Prime und TDM

SOC Prime bietet sowohl kostenlose als auch exklusive SIGMA-Inhalte. Community-Inhalte in Form von SIGMA-Regeln stehen jedem zur Verfügung, der ein kostenloses Konto benutzt. Für Gesundheitsdienstleister bietet SOC Prime während des COVID-19-Ausbruchs einen kostenlosen Zugriff auf Premium-Inhalte an.

Erstellen Sie hier ein kostenloses Konto:

https://tdm.socprime.com

Zusätzlich sind viele Regeln im öffentlichen SIGMA-Repo verfügbar hier: https://github.com/Neo23x0/sigma

META

Veröffentlicht – Mai 2020

Letzte Aktualisierung – 6. Mai 2020