Von KI gesteuerte Cyberangriffe verändern rasch die Bedrohungslandschaft für Unternehmen, indem sie ein neues Maß an Raffinesse und Risiko einführen. Cyberkriminelle nutzen zunehmend künstliche Intelligenz, um finanziell motivierte Angriffe zu unterstützen, mit Cyberbedrohungen wie FunLocker Ransomware und Koske Malware als die jüngsten Beispiele.

In einer kürzlich entdeckten Untersuchung identifizierte das Detection and Response Team (DART) von Microsoft eine hochentwickelte Hintertür, die die OpenAI Assistants API auf völlig neue Weise als Kommando- und Kontrollkommunikationskanal (C2) nutzt. Diese Methode ermöglicht es Angreifern, bösartige Operationen unauffällig innerhalb infizierter Systeme zu verwalten und zu koordinieren, indem traditionelle Sicherheitsabwehrmaßnahmen umgangen werden. Die Entdeckung unterstreicht, wie KI im Bereich der Cyberkriminalität eingesetzt wird, und hebt die Notwendigkeit hervor, dass Unternehmen wachsam bleiben und ihre Sicherheitsstrategien anpassen müssen.

Erkennung von SesameOp-Backdoor-Angriffen

Organisationen betreten eine neue Ära des Cyberrisikos, da Angreifer zunehmend künstliche Intelligenz nutzen, um kritische Geschäftssysteme anzugreifen. Generative KI schafft nicht nur neue Schwachstellen, sondern ermöglicht auch ausgeklügeltere und adaptivere Angriffsmethoden. Der Splunk State of Security 2025 Report stellt fest , dass Sicherheitsleiter erwarten, dass Bedrohungsakteure generative KI einsetzen werden, um Angriffe effektiver zu machen (32%), ihre Häufigkeit zu erhöhen (28%), völlig neue Angriffstechniken zu erfinden (23%) und detaillierte Aufklärung durchzuführen (17%). Diese Trends unterstreichen die dringende Notwendigkeit für Organisationen, ihre Cybersecurity-Strategien zu überdenken und intelligentere, proaktive Abwehrmaßnahmen gegen KI-gesteuerte Bedrohungen einzuführen.

Registrieren Sie sich für die SOC Prime Plattform , um von den defensiven Fähigkeiten der KI zu profitieren und SesameOp-Backdoor-Angriffe bereits in den frühesten Entwicklungsstadien zu erkennen. Die Plattform bietet zeitnahe Bedrohungsinformationen und umsetzbare Erkennungsinhalte, unterstützt durch ein komplettes Produktsortiment für die Echtzeit-Cyberabwehr. Klicken Sie Detektionen erkunden , um auf Erkennungsregeln zuzugreifen, die speziell auf die Aktivität der SesameOp-Malware abzielen, oder verwenden Sie das Tag „SesameOp“ im Threat Detection Marketplace.

Alle Erkennungen sind kompatibel mit mehreren SIEM-, EDR- und Data Lake-Lösungen und auf das MITRE ATT&CK®-Frameworkabgestimmt. Zusätzlich ist jede Regel mit detaillierten Metadaten ausgestattet, einschließlich Bedrohungsinformationen , Angriffszeitplänen, Triagierungsempfehlungen und mehr.

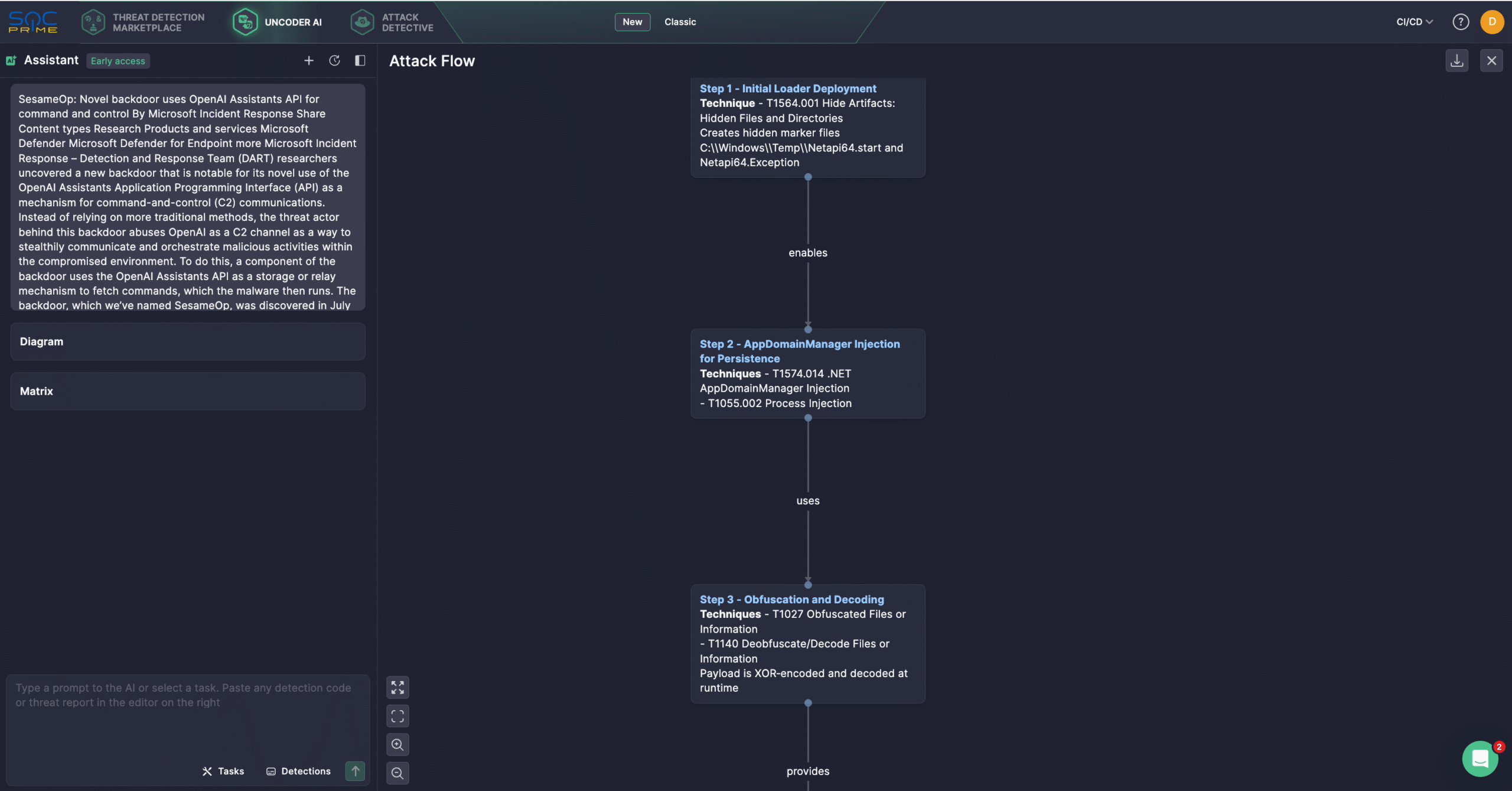

Sicherheitsingenieure können auch Uncoder AInutzen, eine IDE und Co-Pilot für die Erkennungstechnik. Mit Uncoder können Verteidiger IOCs sofort in benutzerdefinierte Suchanfragen umwandeln, Erkennungscode aus Rohbedrohungsberichten erstellen, Angriffsflussdiagramme generieren, ATT&CK-Tags-Vorhersagen aktivieren, KI-gesteuerte Abfrageoptimierungen nutzen und Erkennungsinhalte plattformübergreifend übersetzen. Sicherheitsfachleute können beispielsweise Microsofts DART Forschung -Details verwenden, um ein Angriffsflussdiagramm in wenigen Klicks zu erzeugen.

Analyse von SesameOp-Malware-Angriffen

Microsoft-Forscher haben kürzlich eine neuartige Hintertür namens SesameOp identifiziert, die sich durch ihre innovative Nutzung der OpenAI Assistants API für C2-Operationen auszeichnet. Im Gegensatz zu herkömmlichen Methoden nutzen Gegner die OpenAI API als verdeckten Kommunikationskanal, um in kompromittierten Umgebungen Befehle zu erteilen und zu verwalten. Eine Komponente der Malware verwendet die API als Relaismechanismus, um Anweisungen abzurufen und auf infizierten Systemen auszuführen. Die von der Hintertür für C2-Operationen genutzte OpenAI Assistants API ermöglicht es Entwicklern, KI-gestützte Agenten in Anwendungen und Workflows einzubetten.

Entdeckt im Juli 2025 während Microsofts Untersuchung einer langfristigen Intrusion, wurde SesameOp in einem Netzwerk gefunden, in dem Angreifer mehrere Monate lang die Persistenz aufrecht erhalten hatten. Die Analyse zeigte eine komplexe Struktur interner Webshells, die mit persistierenden bösartigen Prozessen verbunden waren, die über .NET AppDomainManager -Injektion in kompromittierte Microsoft Visual Studio-Dienstprogramme eingebettet waren, eine bekannte Taktik zur Umgehung der Abwehr.

Weitere Jagd nach ähnlich veränderten Visual Studio-Dienstprogrammen deckte zusätzliche Komponenten auf, die zur Unterstützung der Kommunikation mit dem internen Webshell-Netzwerk konzipiert waren. Eine solche Komponente wurde als die neue SesameOp-Malware identifiziert. SesameOp ist eine benutzerdefinierte Hintertür, die für die langfristige Persistenz entwickelt wurde, Angreifern die heimliche Kontrolle über kompromittierte Systeme ermöglicht und darauf hindeutet, dass das Hauptziel der Operation eine verlängerte Spionage war.

Die Infektionskette umfasst einen Loader (Netapi64.dll) und eine .NET-Backdoor (OpenAIAgent.Netapi64), die die OpenAI Assistants API als C2-Kanal nutzt. Die stark verschleierte DLL mit Eazfuscator.NETist auf Tarnung, Persistenz und verschlüsselte Kommunikation ausgelegt. Zur Laufzeit Netapi64.dll wird in den Hostprozess über .NET AppDomainManager -Injektion eingebracht, ausgelöst durch eine speziell gestaltete .config -Datei, die mit der Hostanwendung gebündelt ist.

OpenAIAgent.Netapi64 enthält die Kernfunktionalität der Hintertür. Trotz des Namens verwendet sie keine OpenAI SDKs und führt keine Modelle lokal aus; stattdessen fragt sie die OpenAI Assistants API ab, um komprimierte, verschlüsselte Befehle abzurufen, entschlüsselt und führt sie auf dem Host aus und gibt die Ergebnisse als API-Nachrichten zurück. Zur Tarnung werden Komprimierung und Verschlüsselung verwendet, um sowohl eingehende als auch ausgehende Antworten unter dem Radar zu halten.

Bösartige Nachrichten verwenden drei Beschreibungstypen: SLEEP (Pause des Threads), Payload (Anweisungen aus der Nachricht extrahieren und in einem separaten Thread ausführen) und Result (Ausführungsausgabe an OpenAI zurückgeben mit der Beschreibung auf „Result“ gesetzt). Obwohl die Identitäten der mit der offensiven Kampagne verbundenen Gegner unbekannt sind, zeigt der Fall den fortgesetzten Missbrauch legitimer Dienste zur Verschleierung bösartiger Aktivitäten. Microsoft teilte seine Erkenntnisse mit OpenAI, das den verdächtigen API-Schlüssel und das Konto deaktivierte, um das Bewusstsein zu schärfen. OpenAI plant, diese API im August 2026 außer Betrieb zu nehmen und sie durch die neue Responses API zu ersetzen.

Als potenzielle Schritte zur Prävention von SesameOp-Backdoor-Angriffen empfiehlt der Anbieter regelmäßige Überprüfungen von Firewalls und Webserver-Protokollen, die Sicherung aller Internet-basierten Systeme sowie den Einsatz von Endpunkt- und Netzwerkschutz, um C2-Kommunikation zu blockieren. Es ist entscheidend, dass Manipulationsschutz und Echtzeitschutz in Microsoft Defender aktiviert sind, Endpunkterkennung im Blockierungsmodus ausgeführt wird und automatisierte Untersuchung und Behebung konfiguriert sind, um schnell auf potenzielle Bedrohungen zu reagieren. Zudem sollten Teams cloudbasierter Schutz und die Blockierung potenziell unerwünschter Anwendungen aktivieren, um das Risiko durch sich entwickelnde Angriffe zu minimieren. Der vermehrte Einsatz innovativer Methoden und KI-Technologie bei Cyberangriffen erfordert erhöhte Wachsamkeit bei Verteidigern, um den Angreifern einen Schritt voraus zu sein.

Das Auftreten von SesameOp, einer Hintertür, die die OpenAI API auf neuartige Weise als C2-Kanal ausnutzt, um bösartige Aktivitäten verdeckt zu koordinieren, spiegelt den Trend zu zunehmend ausgefeilten Taktiken wider, die von Bedrohungsakteuren angewendet werden. Durch den Einsatz einer AI-Native Detection Intelligence Plattform für SOC-Teams, die bereichsübergreifende, Echtzeit-Erkennungsintelligenz liefert, um Cyberbedrohungen schneller und effektiver zu antizipieren, zu erkennen, zu validieren und zu beantworten, können globale Organisationen ein widerstandsfähiges Cybersicherheitsökosystem aufbauen und besonders relevante Angriffe im Voraus abwehren.