Die Forschung basiert auf der Analyse von OSINT-Beweisen, lokalen Beweisen, Feedback von Angriffsopfern und der MITRE ATT&CK-Methodik, die für die Attribution von Akteuren verwendet wird. SOC Prime möchte unabhängigen Sicherheitsforschern und spezialisierten Sicherheitsfirmen danken, die die Reverse-Engineering-Berichte und Angriffsanalysen auf öffentlichen Quellen und ihren Unternehmensblogs geteilt haben. Auf unserer Seite teilen wir diesen TTP-Attributions-Bedrohungsbericht sowie den Bedrohungsdetektor-SIEM-Inhalt für ArcSight, QRadar und Splunk.

Zusammenfassung für Führungskräfte

Bad Rabbit ist ein weltweiter Ransomware-Wurm-Ausbruch, der am 24. Oktober 2017 stattfand und eine Vielzahl von Organisationen in verschiedenen Branchen betroffen hat, hauptsächlich in den GUS- und APAC-Ländern.

Forensische Berichte von Cisco Talos besagen, dass der erste initiale Download am 2017-10-24 um 08:22 UTC beobachtet wurde. SOC Prime wurde um 10:12 UTC von einem der Verkehrsorganisationen in der Ukraine über den Angriff informiert. Zu diesem Zeitpunkt war die Organisation bereits verschlüsselt, sodass wir zustimmen, dass der von Talos gemeldete Angriff um 08:22 UTC als der schlüssigste Beweis gilt.

Zum Stand vom 2017-10-25 um 08:24 UTC gibt es keine öffentlichen Beweise dafür, dass der Angriff naturnah oder von APT-Natur ist. Er wurde jedoch parallel zu einem anderen Ransomware-Angriff ausgeführt: Loky-Ransomware traf die gleichen Ziele durch Anhänge in bösartigen E-Mails als Verbreitungsvektor und nutzte eine Schwachstelle im Microsoft Word DDE. Während mehrere Forscher auf Ähnlichkeiten mit NotPetya dem Angriff hingewiesen haben, widersprechen wir dieser Aussage entschieden, da die TTP-Attribution klar zeigt, dass der Bedrohungsakteur nicht derselbe ist. Sofern keine anderen Beweise vorgelegt werden, sollte der Angriff als Cyberkriminalität und nicht als staatlich gesponserter Angriff betrachtet werden. Wir haben jedoch bei NotPetya im Juni 2017 dasselbe Muster einer Ablenkungsattacke beobachtet, um eine APT-Operation zu verschleiern.

Da der Angriff Wurmfähigkeiten aufweist und sich schnell verbreitet, wird dringend empfohlen, proaktive Bedrohungserkennungsmaßnahmen in SIEM-Technologien zu implementieren und temporäre Impfungskonfigurationen auf Windows-Host-Systemen einzuführen.Bedrohungsname: Bad RabbitAliase: Discoder / Win32/Diskcoder.D / Trojan-Ransom.Win32.Gen.ftl / DangerousObject.Multi.Generic / PDM:Trojan.Win32.GenericBedrohungstyp: RansomwareAkteurtyp: CyberkriminalitätBedrohungsgrad: HochAuswirkung nach Geo: Russland, Ukraine, Bulgarien, Türkei, Japan, Rumänien, Deutschland.Auswirkung nach Branche: Transport und Einzelhandel (hauptsächlich in der Ukraine), Mediensektor (hauptsächlich in Russland)Infektionsvektor: Drive-by-Download bösartiges JavaScript auf infizierten WebsitesBetroffene IT-Assets: Windows OS.Verwandte APT: Keine schlüssige Attribution kann aufgrund mangelnder Beweise erfolgen.

Zurechnung des Bedrohungsakteurs und TTP-Analyse

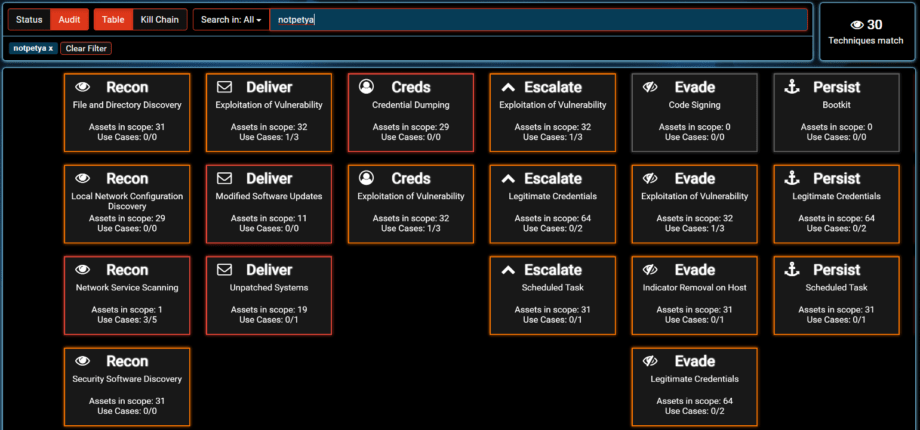

Mehrere Forschungsunternehmen haben die Ähnlichkeit des Bad Rabbit-Angriffs mit NotPetya festgestellt. Wir denken, dass dies ein weiteres Problem von PR und Medienpromotion darstellt, wobei viele Sicherheitsfachleute unabhängig agieren, um „die nächste große Bedrohung“ zu erkennen. Zum Stand von 2017-10-25 um 08:24 UTC gibt es keine öffentlichen technischen Beweise dafür, dass der Bad Rabbit-Angriff eine APT ist oder TTPs ähnlich wie NotPetya und Sandworm aufweist. Ferner berichteten mehrere Forschungsfirmen, dass es eine 13%ige Quellcode-Überlappung zwischen dem Ransomware-Komponenten von Bad Rabbit und NotPetya gibt, was nicht ausreicht, um die Ähnlichkeit zu bestimmen, da NotPetya große Gemeinsamkeiten im Code mit dem Petya-Ransomware hatte, um als Ablenkung und Täuschung zu dienen. Es ist klar, dass der Code von Petya und NotPetya-Ransomware mehreren Akteuren zugänglich ist. Schauen wir uns die TTPs von NotPetya genauer an, indem wir die MITRE ATT&CK-Methodik und ein benutzerdefiniertes Bedrohungsmodell von SOC Prime SVA AI nutzen: Der Akteur hinter NotPetya hat 30 Techniken zur Durchführung des Angriffs genutzt.

Der Akteur hinter NotPetya hat 30 Techniken zur Durchführung des Angriffs genutzt.

TTP-Unterschiede zwischen Bad Rabbit und NotPetya:

- Supply-Chain-Angriffsvektor (modifizierte M.E.Doc-Software-Updates)

- EternalBlue-Schwachstelle (Bad Rabbit nutzt diese nicht)

- Entfernung von Indikatoren auf dem Host (durch Bereinigen des MS EventLog. Bad Rabbit tut dies nicht)

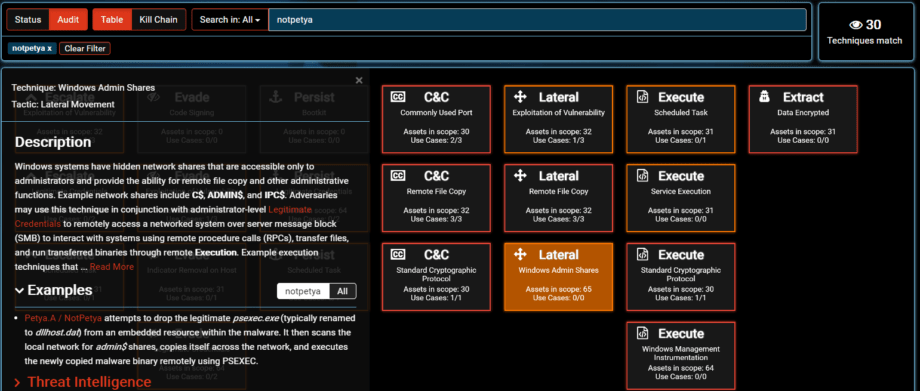

- PsExec wird von Bad Rabbit nicht für die Windows Admin Shares der lateralen Bewegung verwendet

- Harteingebettete Anmeldeinformationen werden von Bad Rabbit verwendet und nicht von NotPetya

- Erlangte legitime Anmeldeinformationen wurden von NotPetya durch C2 verwaltet. Dies ermöglichte es dem Angreifer, spezifische Active Directory-Konten der lateralen Bewegung wie das Microsoft SCCM-Servicekonto zu nutzen.

Debattierte Ähnlichkeit:1. Bootkit wird in NotPetya stark als „Signatur“-Technik des Sandworm-Akteurs für Datenzerstörung aka „Wiper-Feature“ (in BlackEnergy-Kampagnen) und zum irreversiblem Verschlüsseln von Daten zur Startzeit, die ebenfalls der Datenzerstörung gleichkommt (in NotPetya-Kampagne), eingesetzt. Bad Rabbit hat kein vollwertiges Bootkit, da es nur die Ransomware-Benachrichtigung in den Bootloader platziert.

Um näher auf die Debatte einzugehen, verwenden wir ein Zitat von Bleeping Computer.

Was Bad Rabbit betrifft, handelt es sich bei der Ransomware um einen sogenannten Diskcoder, ähnlich wie bei Petya und NotPetya. Bad Rabbit verschlüsselt zuerst Dateien auf dem Computer des Benutzers und ersetzt dann den MBR (Master Boot Record). Sobald Bad Rabbit seine Arbeit erledigt hat, startet es den PC des Benutzers neu, der in der benutzerdefinierten MBR-Lösegeldmitteilung stecken bleibt. Die Lösegeldmitteilung ist fast identisch mit derjenigen, die bei der Juni-Aussage von NotPetya verwendet wurde.

Der entscheidende Unterschied ist hier, dass NotPetya die Daten tatsächlich zur Startzeit mit dem Bootkit verschlüsselte und die MFT als zusätzliche Technik modifizierte, um sie auf OS-Ebene zu verschlüsseln (ursprüngliches Petya-„Feature“). Bad Rabbit ersetzt nur den Startbildschirm. Ein ähnliches Bildschirmlayout lässt sich leicht vortäuschen.TTP-Ähnlichkeiten von Bad Rabbit und NotPetya:

- Verwendung derselben Mimikatz-Version für Credential Dumping

- Verwendung von SMB Shares für laterale Bewegung

- Verwendung von WMI für laterale Bewegung

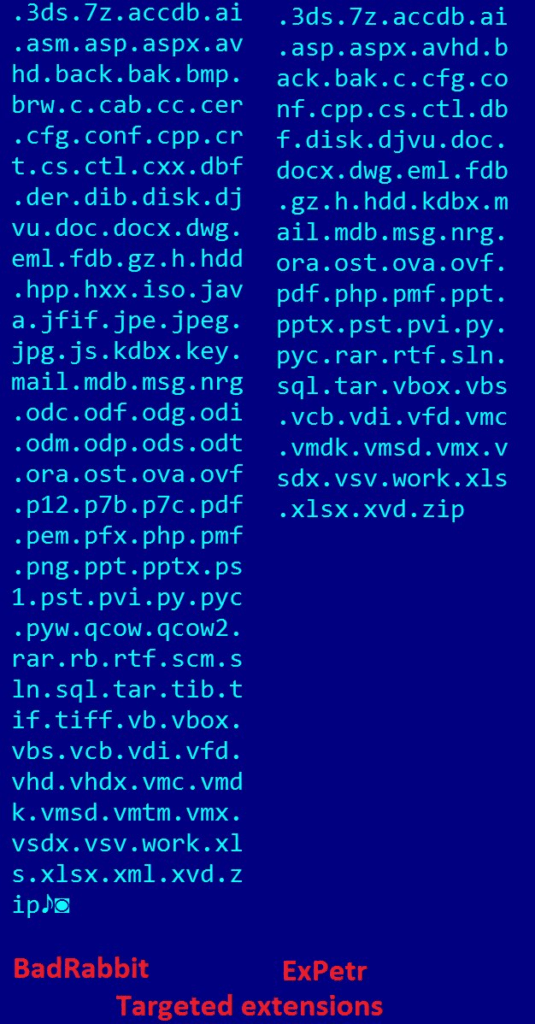

Darüber hinaus sind die gezielten Dateierweiterungen bei Bad Rabbit im Vergleich zu NotPetya signifikant unterschiedlich: typische Ransomware zielt auf mehr Dateien (Bad Rabbit), während APT-Angriffe, die Ransomware als Techniken zur Dateilöschung verwenden, spezifische Dateien ins Visier nehmen. Es gibt auch eine Debatte über den Infektionsvektor als Waterhole-Angriff von gehackter Website. Das Teil, das nicht passt, ist, dass die gehackten Seiten nicht einmal zu den Top-100 der Beliebtheit in den betroffenen Ländern gehören.

Es gibt auch eine Debatte über den Infektionsvektor als Waterhole-Angriff von gehackter Website. Das Teil, das nicht passt, ist, dass die gehackten Seiten nicht einmal zu den Top-100 der Beliebtheit in den betroffenen Ländern gehören.

Prävention: hostbasierte Impfstoffe und Netzschutz

NetzschutzkontrollenBlockieren Sie den Netzwerkzugang zu 185.149.120[.]3 auf Perimetergeräten

Blockieren Sie alle infizierten URLs auf Web-Gateways / Proxies für die Sicherheitsumgebung.Host-basierte ImpfungDie heruntergeladene Datei namens install_flash_player.exe muss vom Opfer manuell gestartet werden. Um korrekt zu funktionieren, benötigt sie erhöhte administrative Rechte, die sie mit der Standard-UAC-Eingabeaufforderung zu erhalten versucht. Wenn gestartet, speichert sie die bösartige DLL als C:Windowsinfpub.dat und startet sie mit rundll32.

- Deaktivieren Sie den WMI-Dienst, wo möglich, als temporäre Abhilfemaßnahme

- Erstellen Sie die folgenden Dateien C:Windowsinfpub.dat und C:Windowscscc.dat und ENTFERNEN SIE ALLE BERECHTIGUNGEN (Vererbung) von diesen Dateien.

Indikatoren des Kompromisses

IP-Adressen

| IP | Quelle |

| 185.149.120[.]3 | https://www.welivesecurity.com/2017/10/24/bad-rabbit-not-petya-back/http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

| HashOfFile | Dateiname | Quelle |

| 0b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6 | cscc.dat | http://blog.talosintelligence.com |

| 16605a4a29a101208457c47ebfde788487be788d | https://www.welivesecurity.com | |

| 1d724f95c61f1055f0d02c2154bbccd3 | infpub.dat | https://securelist.com |

| 2f8c54f9fa8e47596a3beff0031f85360e56840c77f71c6a573ace6f46412035 | http://blog.talosintelligence.com | |

| 301b905eb98d8d6bb559c04bbda26628a942b2c4107c07a02e8f753bdcfe347c | http://blog.talosintelligence.com | |

| 3d05f09fb436c0e4dea85a8c6a12d47502016795df6ea5c8844da1655f1657b4 | dispci.exe | https://www.virustotal.com |

| 413eba3973a15c1a6429d9f170f3e8287f98c21c | https://www.welivesecurity.com | |

| 4f61e154230a64902ae035434690bf2b96b4e018 | page-main.js | https://www.welivesecurity.com |

| 579FD8A0385482FB4C789561A30B09F25671E86422F40EF5CCA2036B28F99648 | infpub.dat | http://blog.talosintelligence.com |

| 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da | http://blog.talosintelligence.com | |

| 682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806 | cscc.dat | https://www.welivesecurity.com |

| 7217fae6f3634cde7d54eba3858e8958eb1e5e85e2c36d968818cdce75a3fae9 | Invoice_file_06565.doc | https://www.hybrid-analysis.com |

| 79116fe99f2b421c52ef64097f0f39b815b20907 | infpub.dat | https://www.welivesecurity.com |

| 80c336a30aa746f5a05a21056e36328b9527c4ace59cd9e2fbb5211e87e5841d | Invoice_file_06565.doc | https://www.hybrid-analysis.com |

| 84ac3d2f1ca70bc83149bec52b00009639e9006f941caed3ca83e4e8e47f64bd | https://www.hybrid-analysis.com | |

| 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93 | dispci.exe | https://www.hybrid-analysis.com |

| 8fd96bb2ce94146f1b0271d18ba52f176d4ebf8fabd275f1d16d59ed9d91d2da | https://www.hybrid-analysis.com | |

| afeee8b4acff87bc469a6f0364a81ae5d60a2add | dispci.exe | https://www.welivesecurity.com |

| b14d8faf7f0cbcfad051cefe5f39645f | dispci.exe | https://securelist.com |

| de5c8d858e6e41da715dca1c019df0bfb92d32c0 | install_flash_player.exe | https://www.welivesecurity.com |

| fbbdc39af1139aebba4da004475e8839 | install_flash_player.exe | https://securelist.com |

Geplante Aufgaben-Namen

| Aufgabenname | Quelle |

| viserion_ | http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

| rhaegal | http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

| drogon | http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

Externe Referenzen

1. https://www.welivesecurity.com/2017/10/24/bad-rabbit-not-petya-back/

2. https://securelist.com/bad-rabbit-ransomware/82851/

3. http://blog.talosintelligence.com/2017/10/bad-rabbit.html

4. https://gist.github.com/roycewilliams/a723aaf8a6ac3ba4f817847610935cfb

5. https://gist.github.com/Belorum/7b57e925a0bcc6ed6a72b6af07006ace

6. https://www.hybrid-analysis.com/sample/8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93?environmentId=100

7. https://www.hybrid-analysis.com/sample/99b695b3d2ce9b0440ce7526fea59f7a4851d83d9a9d9a6cf906417068bc7524?environmentId=100

8. https://twitter.com/craiu/status/922911496497238021

9. https://blog.qualys.com/news/2017/10/24/bad-rabbit-ransomware

10. https://threatprotect.qualys.com/2017/10/24/bad-rabbit-ransomware/?_ga=2.71482960.293546626.1508923179-346340547.1500997518

11. https://analyze.intezer.com/#/analyses/d41e8a98-a106-4b4f-9b7c-fd9e2c80ca7d

12. https://www.bleepingcomputer.com/news/security/bad-rabbit-ransomware-outbreak-hits-eastern-europe/