Im heutigen Digest möchten wir die Inhalte hervorheben, die von Mitgliedern des Threat Bounty Program bereitgestellt wurden, um Sicherheitstools bei der Erkennung des Saefko RAT, Ursa Trojaners und einer Reihe aktiv verbreiteter Ransomware-Stämme zu unterstützen.

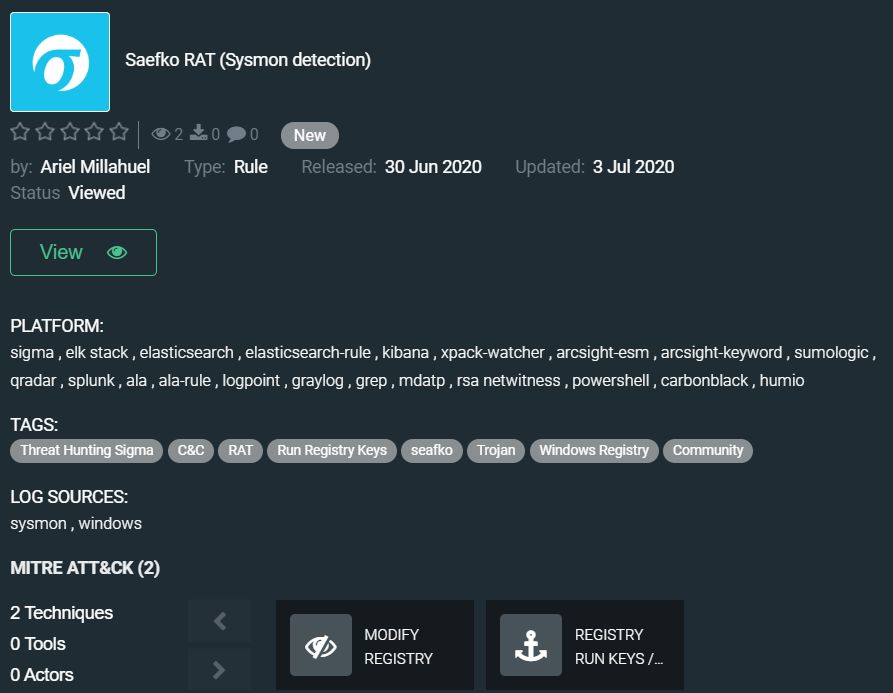

Der Saefko RAT ist ein relativ frischer Remote-Access-Trojaner, der in .NET geschrieben und Mitte 2019 erstmals gesichtet wurde. Der Saefko RAT erstellt einen Startschlüssel, um die Malware beim Login auszuführen und so auf dem infizierten System persistente zu bleiben. Anschließend ruft er den Browserverlauf von Chrome ab, um nach bestimmten Aktivitäten wie Kreditkarten, Geschäften, sozialen Medien, Spielen, Kryptowährungen und Einkäufen zu suchen. Danach sendet der Trojaner die gesammelten Daten an seinen C&C-Server und erhält weitere Anweisungen zur Bereitstellung von Systeminformationen. Saefko RAT sammelt eine Vielzahl von Daten, darunter Screenshots, Videos, Tastenanschläge und ist auch in der Lage, zusätzliche Nutzlasten auf die kompromittierte Maschine herunterzuladen. Diese Bedrohung kann mit der von Ariel Millahuel: https://tdm.socprime.com/tdm/info/pzThUunC2GRh/h6ULBXMBPeJ4_8xcW1GX/?p=1

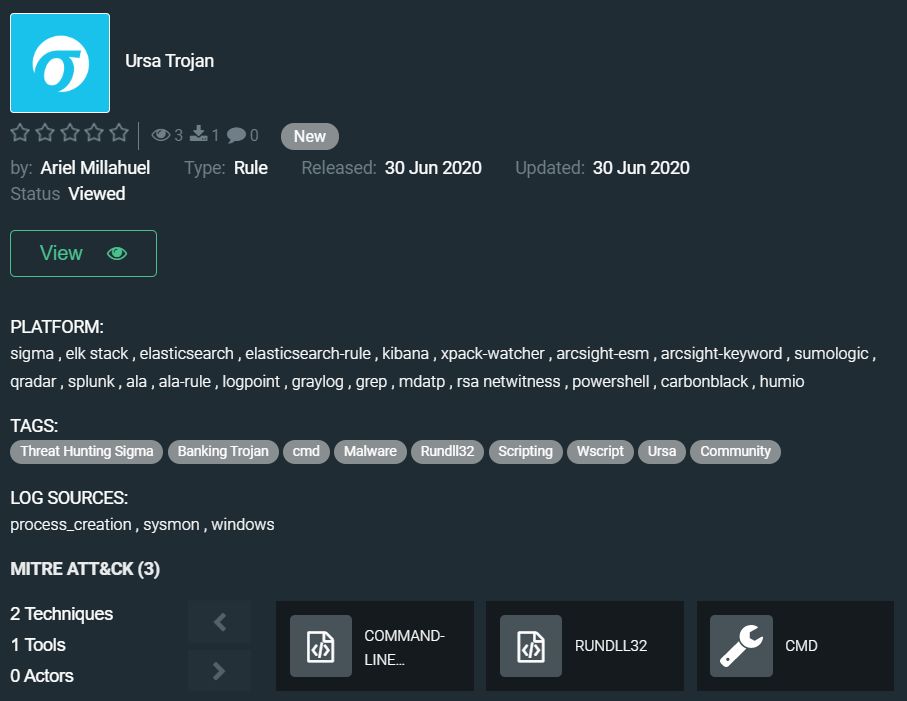

Als nächstes möchten wir eine weitere Regel von Ariel betrachten, die hilft, den Ursa Trojaner zu erkennen, dessen letzter Sample letzte Woche entdeckt wurde. Die Malware wurde als gefälschter Adobe Flash-Installer verbreitet und führt während der Installation msiexec.exe und WScript.exe aus, um ein bösartiges VBS-Skript zu installieren, das den Ursa Trojaner installiert. Die Community Threat-Hunting-Regel finden Sie hier: https://tdm.socprime.com/tdm/info/asMDB1Q6aq2d/0KUIBXMBPeJ4_8xcSk9v/?p=1

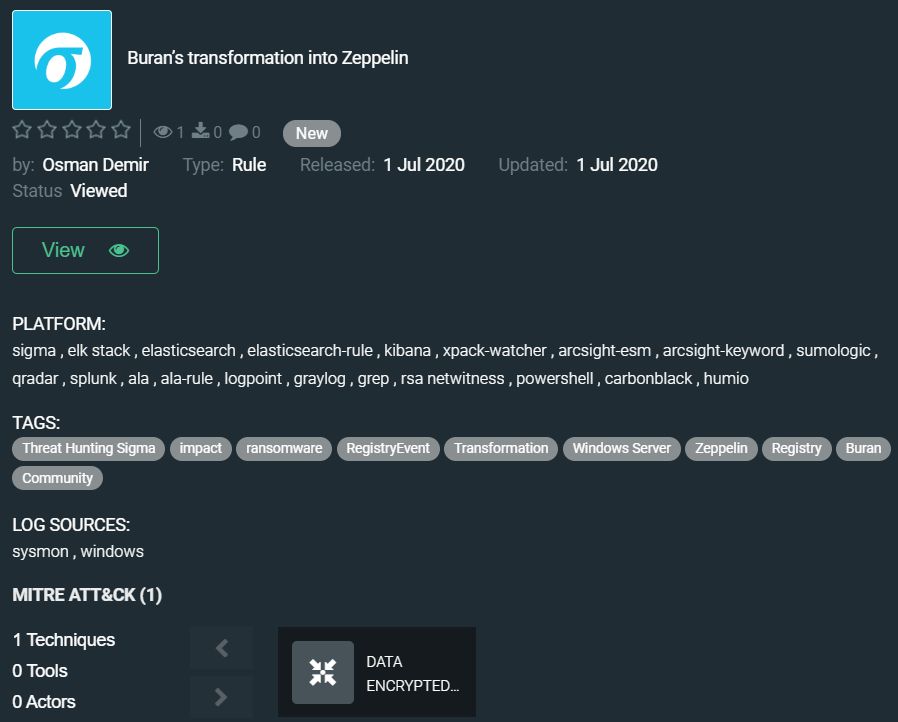

Jetzt kommen wir zu Inhalten zur Ransomware-Erkennung. Osman Demir hat letzte Woche eine Regel veröffentlicht, um Zeppelin Ransomware zu erkennen, eine neue Variante der Buran Ransomware-Familie. Die Buran Ransomware tauchte Anfang Mai 2019 auf und verbreitet sich bis heute. In nur 9 Monaten veröffentlichte diese Ransomware über 5 Updates, indem sie ihren Code und ihre Angriffsmethoden änderte, um unauffällig zu bleiben und mehr Schaden zu verursachen. Zeppelin Ransomware wurde erstmals Ende 2019 entdeckt und gelangt hauptsächlich über Phishing-E-Mails in Netzwerke von Organisationen. Diese E-Mails enthalten Makro-aktivierte Dokumente, die den Download und die Ausführung der Ransomware-Datei auf dem Rechner des Opfers initiieren. Darüber hinaus wurden andere Zeppelin-Samples auch über Malvertising verbreitet, das darauf abzielt, Opfer dazu zu bringen, auf gefälschte Anzeigen zu klicken, die den Download der bösartigen Datei auslösen. Schließlich verwendet Zeppelin, wie andere Ransomware, öffentlich verfügbare Remote-Desktop-Software über Webschnittstellen, um die Maschine eines Opfers fernzusteuern und die Ransomware auszuführen. Eine Community-Regel ist im Threat Detection Marketplace verfügbar: https://tdm.socprime.com/tdm/info/Ovf0s4ss56b6/KoD_CXMBQAH5UgbBxfdB/?p=1

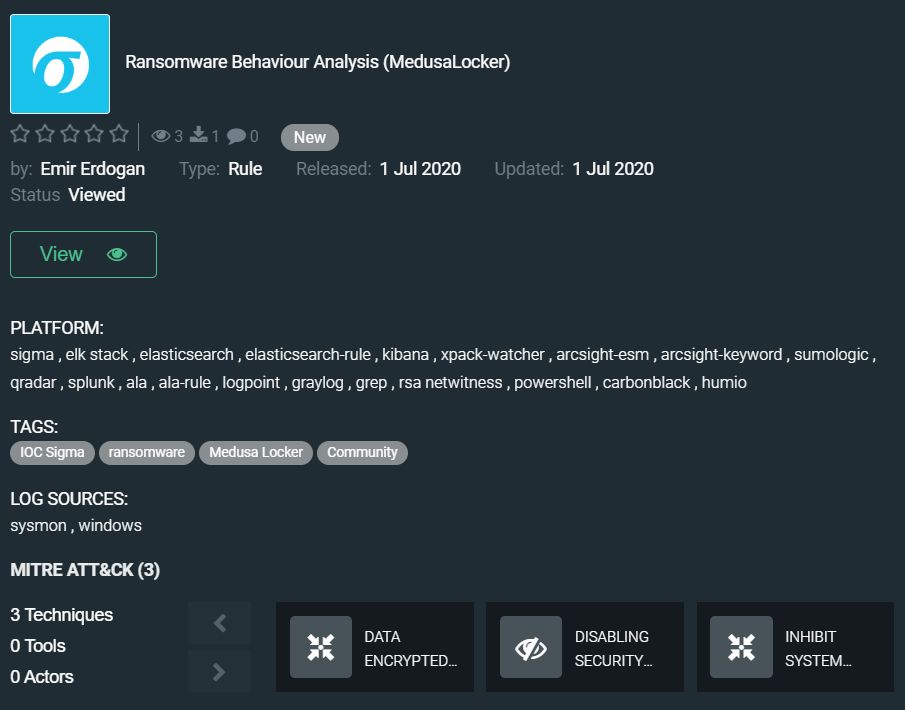

Die folgende Regel, veröffentlicht von Emir Erdogan wird Ihnen helfen, das Verhalten der MedusaLocker-Ransomware mit den einzigartigen Ausweichtechniken für Ransomware-Familien zu entdecken. MedusaLocker wurde erstmals im September 2019 gesichtet, und die Angreifer nutzen eine Batch-Datei, um die Erkennung zu umgehen. Die bösartige Batch-Datei, die mit der Ransomware-Nutzlast geliefert wird, enthält einen Befehl, der die Windows-Registrierung bearbeitet, um Windows Defender zu entfernen, wenn der Computer im abgesicherten Modus ohne Netzwerktreiber (Minimalmodus) gebootet wird. Anschließend fügt sie MedusaLocker als Dienst hinzu und stellt ihn so ein, dass er bei jedem Booten im Minimal Modus ausgeführt wird. Nachdem sie die Umgebung für den abgesicherten Modus so eingerichtet hat, dass sie ohne Störung ausgeführt werden kann, konfiguriert die Batch-Datei das nächste Hochfahren des Computers, um im Minimalmodus ausgeführt zu werden und startet den Computer leise neu. Die Ransomware-Verhaltensregel (MedusaLocker) ist hier: https://tdm.socprime.com/tdm/info/Z1vqspJZLMJn/D335CXMBSh4W_EKGZcUP/?p=1

Abschließend präsentieren wir Ihnen eine weitere Regel, die von Emir veröffentlicht wurde und die Hidden Tear Ransomware erkennt. Dieses IOC Sigma basiert auf Malware-Samples, die diese Woche entdeckt wurden. Hidden Tear Ransomware ist keine neue Bedrohung, und die Inhalte für ihre Erkennung wurden bereits in einem unserer vergangenen Digests veröffentlicht. Diese Open-Source-Ransomware bleibt auch fünf Jahre nachdem ihr Code im GitHub-Repository erschienen ist, gefährlich, und neue Versionen von Hidden Tear werden weiterhin aktiv in der Wildnis eingesetzt. Sie können die Erkennungsinhalte für Ihre Sicherheitslösung unter folgendem Link herunterladen: https://tdm.socprime.com/tdm/info/J9TxSVXj3U1d/pKj2CXMBPeJ4_8xc9Fxr/?p=1

Die Regeln haben Übersetzungen für die folgenden Plattformen:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Taktiken: Ausführung, Persistenz, Verteidigungsumgehung, laterale Bewegung, Kommando- und Kontrolltechniken, Auswirkungen.

Techniken: Registrierung bearbeiten (T1112), Registrierungs-Run-Schlüssel / Autostart-Ordner (T1060), Befehlszeilenschnittstelle (T1059), Rundll32 (T1085), Datenverschlüsselung für Auswirkungen (T1486), Deaktivierung von Sicherheitswerkzeugen (T1089), Verhinderung der Systemwiederherstellung (T1490), Remote-Dateikopie (T1105)

Warten Sie auf den nächsten Digest in einer Woche.

Bleiben Sie sicher!