Heute ist Samstag, was bedeutet, dass es Zeit für unser nächstes Regel-Digestist, in dem wir Ihnen interessante Inhalte zur Malwarenerkennung vorstellen, die in dieser Woche veröffentlicht wurden. Und ja, wir legen erneut besonderen Wert auf die Regeln, die Teilnehmer des Threat-Bounty-Programms veröffentlicht haben.

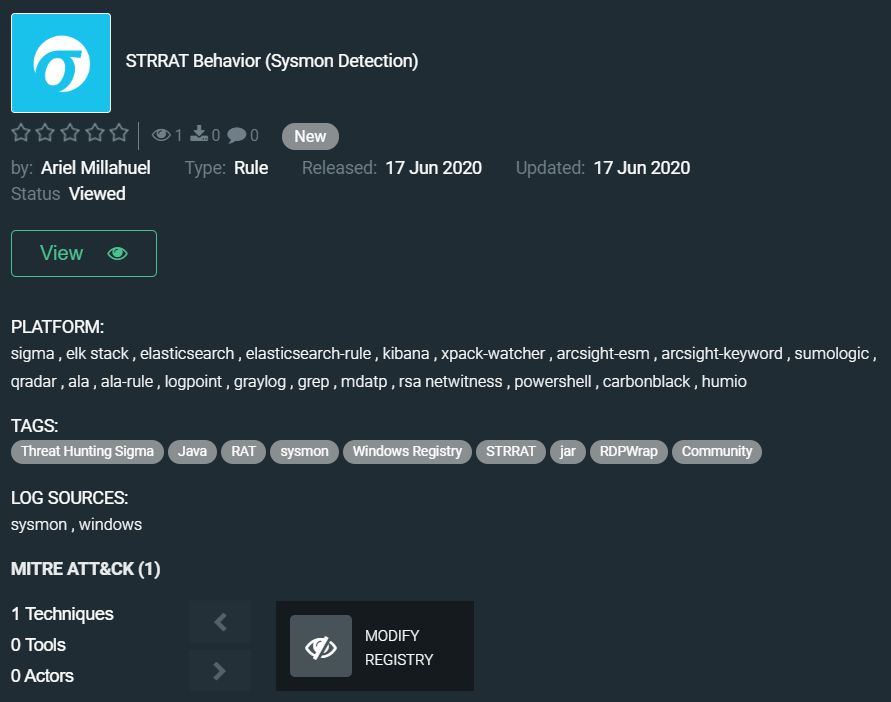

Wir beginnen mit der Regel, die von Ariel Millahuelveröffentlicht wurde und Sicherheitssystemen hilft, den STRRAT-Trojaner zu erkennen: https://tdm.socprime.com/tdm/info/TO2qaXt0OvI5/m3zowXIBPeJ4_8xcBtsy/?p=1

STRRAT ist ein auf Java basierender Remote Administration Trojaner, der Anmeldeinformationen aus Browsern und E-Mail-Clients stehlen, RDPWrap installieren, Tastenanschläge protokollieren und infizierte Windows-Betriebssysteme fernsteuern kann. Dieser RAT ist ein relativ neuer Akteur in der Wildnis, und Forscher haben ihn in Angriffen entdeckt, die auf deutsche Nutzer abzielen.

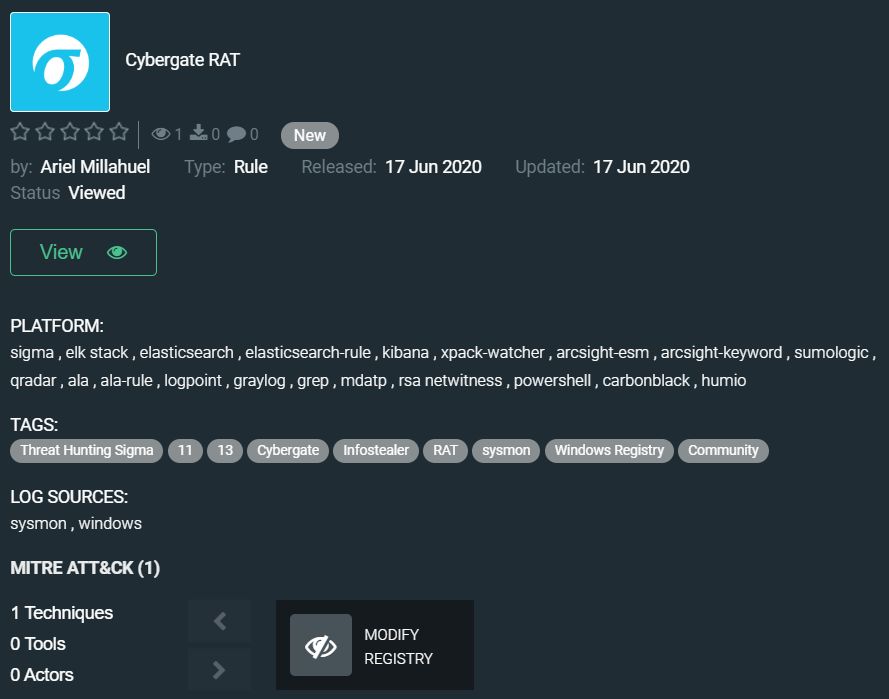

Die folgende Regel von Ariel ermöglicht die Entdeckung eines weiteren Remote Access Trojaners – Cybergate RAT: https://tdm.socprime.com/tdm/info/nGtxqmlkgv1h/eHzlwXIBPeJ4_8xc9to-/?p=1

CyberGate – ist ein mächtiger, komplett konfigurierbarer und stabiler RAT, der in Delphi programmiert ist und kontinuierlich weiterentwickelt wird. Er ermöglicht Angreifern die vollständige Kontrolle über das Zielsystem. Die Funktionalität umfasst die Interaktion mit der Befehlszeile, Bildschirmaufnahmen, Audio-/Videoaufnahmen, Tasteneingabenprotokollierung sowie das Hoch- und Herunterladen von Dateien vom Zielsystem. Es gibt eine Reihe von Versionen von CyberGate, von denen jede verschiedene Funktionen enthalten kann. Die meisten Versionen werden verwendet, um Passwörter und Dateien zu stehlen, Audio aufzunehmen und Fotos mit der Webcam zu machen sowie schädlichen Code zu installieren und auszuführen.

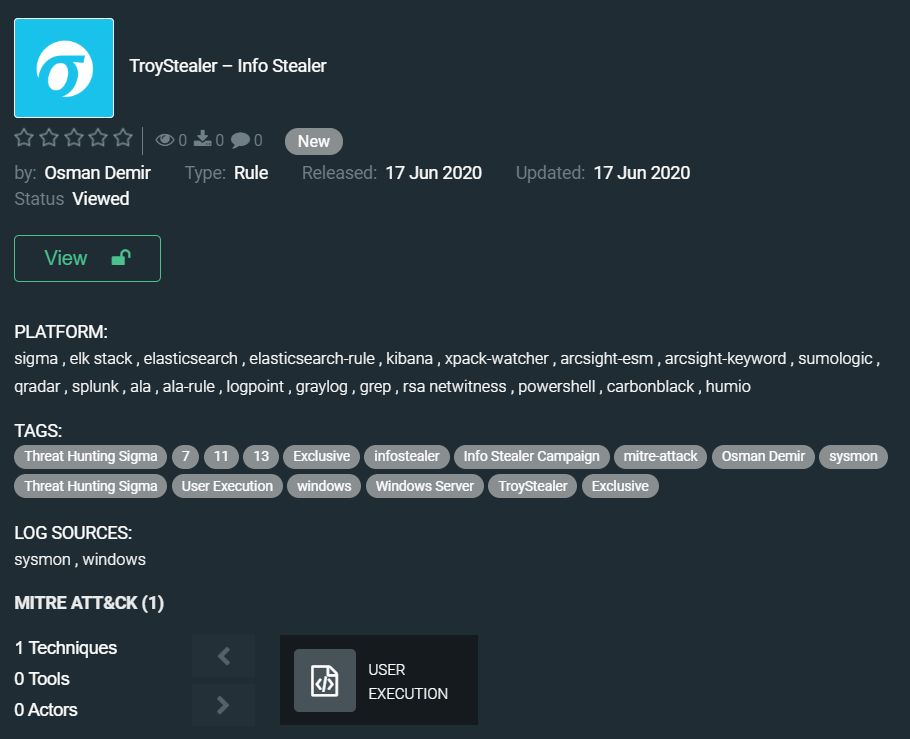

Ein weiteres neues Malware-Programm in unserem Digest ist TroyStealer, dessen Spuren jetzt mit der exklusiven Threat-Hunting-Regel entdeckt werden können, die von Osman Demir: eingereicht wurde:

TroyStealer ist ein Stück Schadsoftware, das darauf ausgelegt ist, Anmeldeinformationen wie Benutzernamen und Passwörter zu stehlen, die in Webbrowsern gespeichert sind und sie per E-Mail an ein anderes System zu senden. Es protokolliert auch Tastenanschläge des Nutzers, die sensible Informationen preisgeben können. Dieser Infostealer wurde bei E-Mail-Spam-Kampagnen beobachtet. Die täuschenden Briefe, die diese Malware verbreiten, waren auf portugiesische Nutzer ausgerichtet.

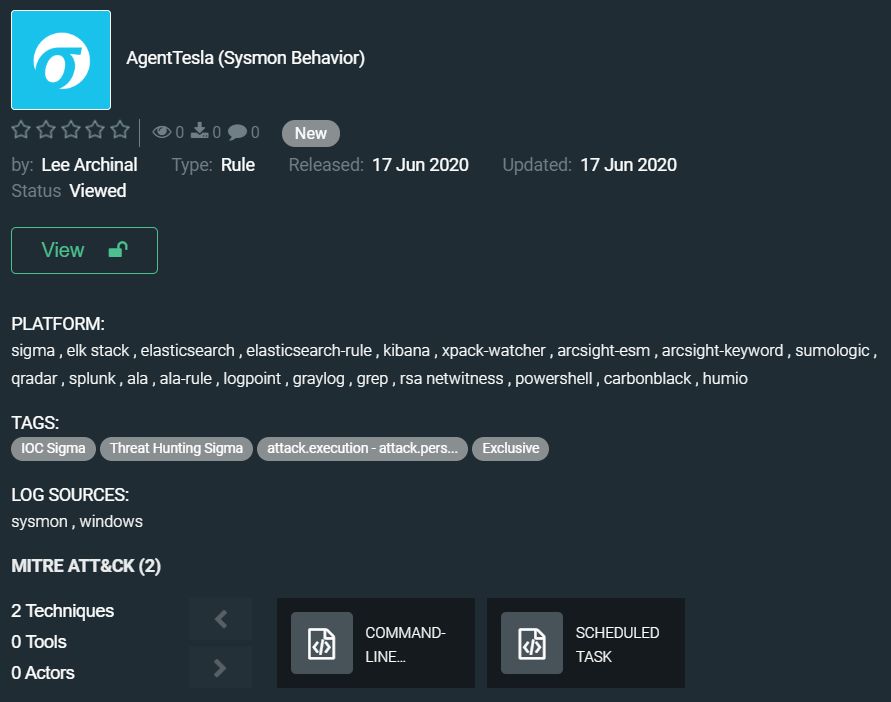

Weiter in unserem Digest sind Inhalte zur Erkennung von Malware, die seit langem und erfolgreich bei Angriffen weltweit eingesetzt wird. Die neue Regel von Lee Archinal erkennt Eigenschaften von AgentTesla durch ein Excel-Spreadsheet, das Makros verwendet: https://tdm.socprime.com/tdm/info/2klZjmsPzzhF/VXz0wXIBPeJ4_8xc2uNg/?p=1

Im letzten Monat wurde diese Malware bei der COVID-19-Phishing-Attacke eingesetzt, die auf medizinische Lieferanten zielte. AgentTesla ist eine kommerzielle modulare Malware auf .Net-Basis, die oft von Angreifern verwendet wird, um sensible Daten aus verschiedenen Anwendungen und WiFi-Anmeldedaten zu sammeln. Betrüger verwenden sie gerne, um sich auf Business Email Compromise-Angriffe vorzubereiten.

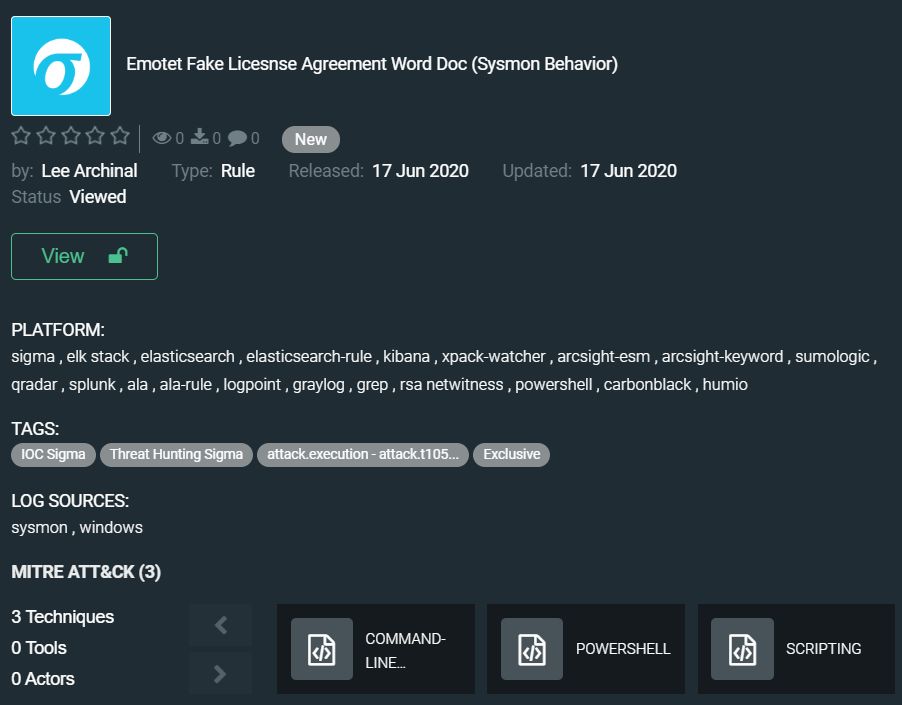

Und die letzte Regel für heute wurde ebenfalls von Lee Archinal erstellt. Lee hat die Regel basierend auf kürzlich analysierten Lockdokumenten erstellt, die Emotet-Malware verbreiten. Diese exklusive Sigma hilft, Eigenschaften einer Emotet-Infektion durch ein Microsoft Word-Dokument zu erkennen: https://tdm.socprime.com/tdm/info/GhSEQiFPVoOx/qVXpwXIBQAH5UgbB8X7z/?p=1

Über diese Malware zu sprechen, ergibt wahrscheinlich nicht viel Sinn. Emotet ist der Feind Nummer eins für jede Organisation, da damit gefährliche Cyberkriminelle, die sich auf Datendiebstahl und -verschlüsselung spezialisieren, in das Netzwerk eindringen. Es scheint, dass die COVID19-Pandemie die Betreiber des Emotet-Botnets dazu veranlasst hat, ihren Sommerurlaub aufzugeben, sodass Forscher regelmäßig neue Kampagnen zur Verbreitung dieser Malware beobachten.

Die Regeln haben Übersetzungen für folgende Plattformen:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Taktiken: Verteidigung Umgehung, Ausführung, Persistenz, Privilegieneskalation, Verteidigung Umgehung

Techniken: Registrierungsänderung (T1112), Benutzerinteraktion (T1204), Befehlszeilenschnittstelle (T1059), Geplanter Task (T1053), PowerShell (T1086), Scripting (T1064)

Warten Sie auf den nächsten Digest und vergessen Sie nicht, sich für die Weekly Talks über aktuelle Nachrichten in der Cybersicherheit zu registrieren: https://my.socprime.com/en/weekly-talks/