SOC Prime macht Sie auf einen kleinen Digest der neuesten Community-Regeln aufmerksam, die von Teilnehmern des Threat Bounty Program entwickelt wurden (https://my.socprime.com/en/tdm-developers).

Der Digest umfasst 5 Regeln, die helfen, Trojaner und Hidden Tear Ransomware zu erkennen. Zukünftig werden wir weiterhin solche Inhaltssammlungen veröffentlichen, um spezifische Bedrohungsakteure oder beliebte Exploits zu erkennen.

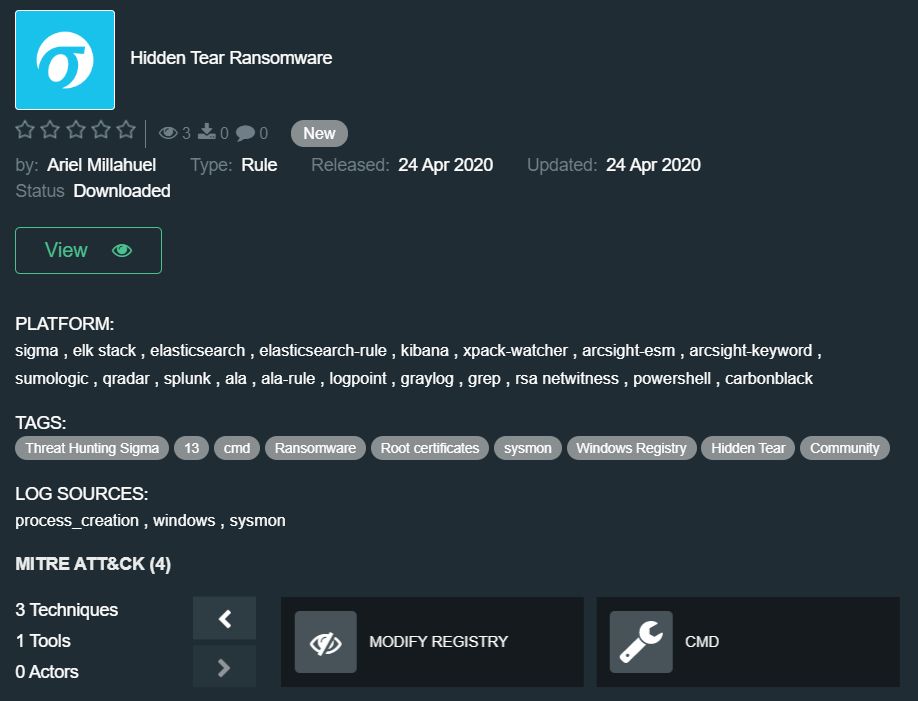

Hidden Tear Ransomware von Ariel Millahuel – https://tdm.socprime.com/tdm/info/K6UvKXunM7lJ/

Hidden Tear Ransomware ist ein Open-Source-Projekt, das seit 2015 auf GitHub verfügbar ist. Basierend auf diesem Code haben Gegner mehrere Ransomware-Beispiele erstellt, die aktiv in Angriffen von ‚untergeordneten Spielern‘ eingesetzt werden. Ransomware bleibt eine der größten Cyber-Bedrohungen für Unternehmen, und jeder erfolgreiche Angriff führt zu Datenverschlüsselung, Betriebsunterbrechungen und finanziellen Verlusten.

Unterstützte Plattformen: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Carbonblack, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Erforderliche Protokollquellen: process_creation, windows, sysmon

Die Regel deckt die folgenden Techniken gemäß der MITRE ATT&CK® Methodologie ab: Command-Line Interface (T1095), Install Root Certificate (T1130), Modify Registry (T1112)

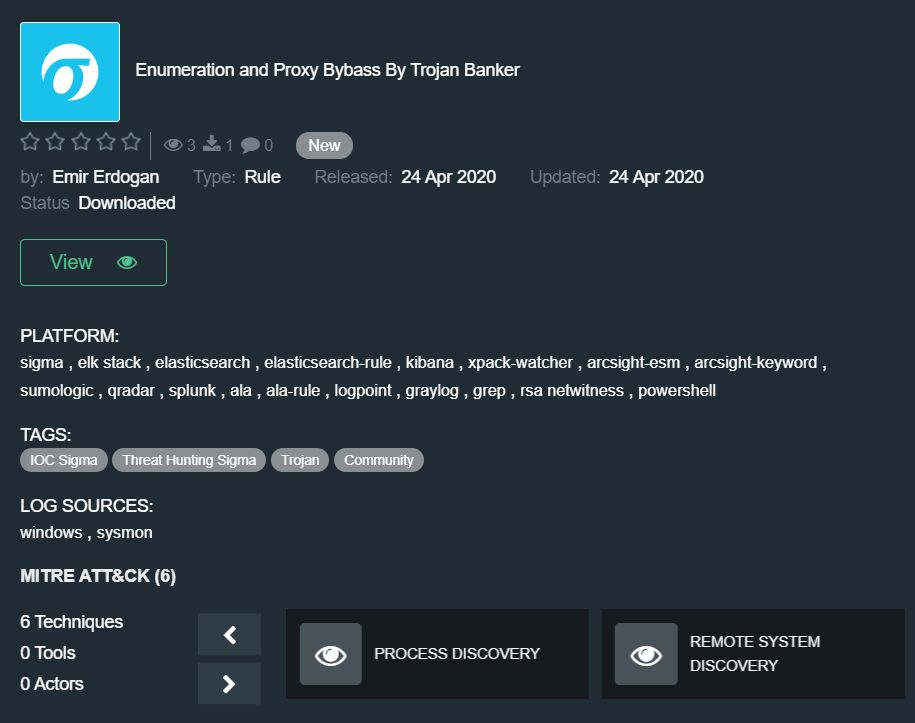

Aufzählung und Proxy-Umgehung durch Trojaner Banker von Emir Erdogan – https://tdm.socprime.com/tdm/info/jEyi2VylBLJY/

Diese Regel hilft, die Aktivität von Trojaner Banker auf einem infizierten Gerät zu erkennen und Datenlecks oder die weitere Installation zusätzlicher Malware zu verhindern.

Unterstützte Plattformen: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Erforderliche Protokollquellen: windows, sysmon

Die Regel deckt die folgenden Techniken gemäß der MITRE ATT&CK® Methodologie ab: Command-Line Interface (T1059), Network Share Discovery (T1135), Process Discovery (T1057), Remote System Discovery (T1018), System Information Discovery (T1082), System Network Configuration Discovery (T1422)

LatentBot Malware von Ariel Millahuel – https://tdm.socprime.com/tdm/info/gL01KDZRPL07/

LatentBot ist ein multi-modularer Trojaner, der in Delphi geschrieben wurde und seit Mitte 2013 in Angriffen eingesetzt wird. Die Autoren haben mehrere Schichten der Verschleierung und einen einzigartigen Exfiltrationsmechanismus implementiert, sodass LatentBot sehr erfolgreich darin war, Organisationen insbesondere im Finanzdienstleistungs- und Versicherungssektor zu infizieren.

Unterstützte Plattformen: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Carbonblack, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Erforderliche Protokollquellen: windows, sysmon

Die Regel deckt die folgenden Techniken gemäß der MITRE ATT&CK® Methodologie ab: Install Root Certificate (T1130), Modify Registry (T1112)

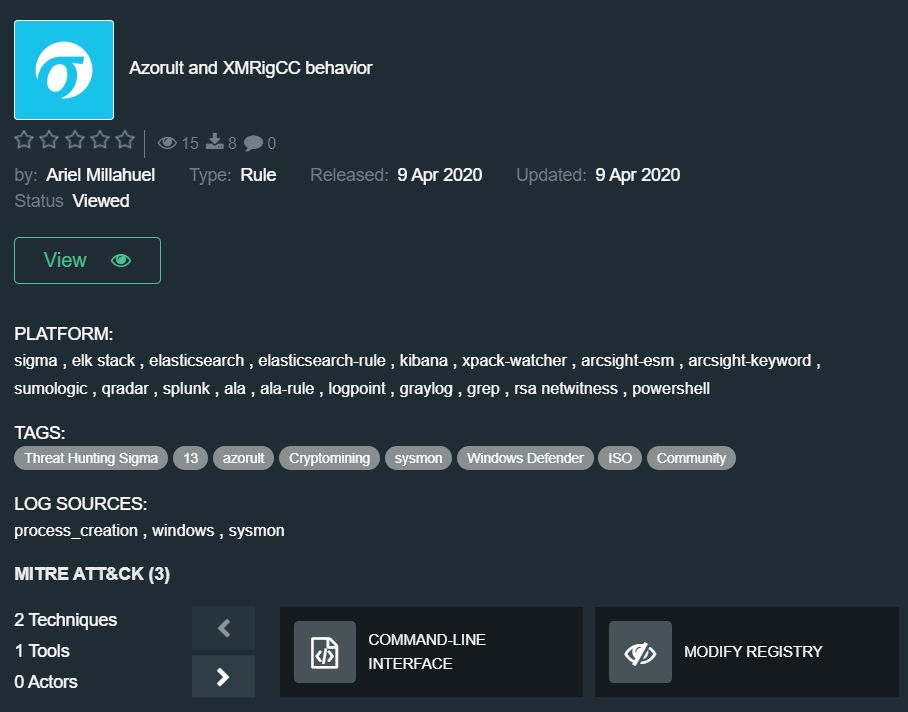

Azorult und XMRigCC Verhalten von Ariel Millahuel – https://tdm.socprime.com/tdm/info/itC7LOXsrKbf/

Die Regel erkennt ein neues Azorult Verhalten, das versucht, eine Variante des XMRigCC-Kryptowährungsminers herunterzuladen. Der Azorult-Infostealer wurde 2016 entdeckt, er kann Anmeldedaten, Browserverläufe, Cookies und mehr stehlen. Angreifer verwenden Azorult auch als Downloader für andere Malware.

Unterstützte Plattformen: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Erforderliche Protokollquellen: process_creation, windows, sysmon

Die Regel deckt die folgenden Techniken gemäß der MITRE ATT&CK® Methodologie ab: Command-Line Interface (T1095), Modify Registry (T1112)

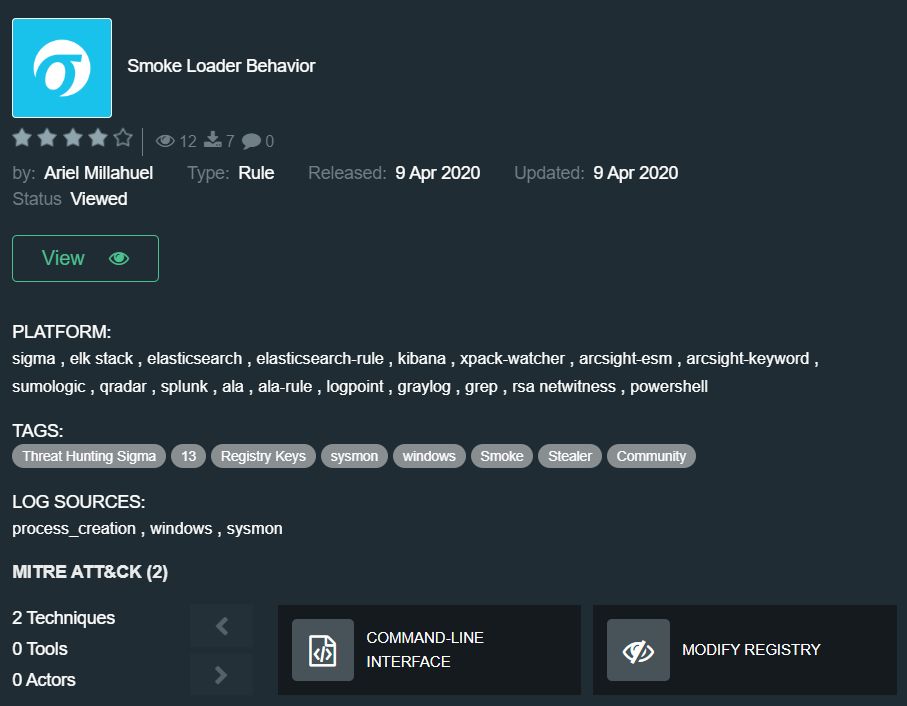

Smoke Loader Verhalten von Ariel Millahuel – https://tdm.socprime.com/tdm/info/ApdAHZWWtgd4/

Die Regel entdeckt Smoke Loader Verhalten über die Befehlszeile und sysmon. Smoke Loader ist ein geo-gerichteter modularer Loader, der seit 2011 von Cyberkriminellen verwendet wird, um Backdoors, Ransomware, Kryptowährungsminer, Passwortdiebe, PoS-Malware, Banking-Trojaner usw. zu installieren. Es hat verschiedene Module für 32- und 64-Architekturen, die das Abrufen von Anmeldedaten aus Browsern und E-Mail-Programmen ermöglichen. Smoke Loader ist bekannt für seine Flexibilität, die ihn noch trügerischer und selbstschützender macht.

Unterstützte Plattformen: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Erforderliche Protokollquellen: process_creation, windows, sysmon

Die Regel deckt die folgenden Techniken gemäß der MITRE ATT&CK® Methodologie ab: Command-Line Interface (T1095), Modify Registry (T1112)