Diese Woche standen die Regeln zur Erkennung von Malware und APT-Aktivitäten sowohl von unserem Team als auch von den Teilnehmern des SOC Prime Threat Bounty Programms im Rampenlicht. In den Zusammenfassungen versuchen wir, Ihre Aufmerksamkeit auf interessante Regeln zu lenken, die in der letzten Woche veröffentlicht wurden.

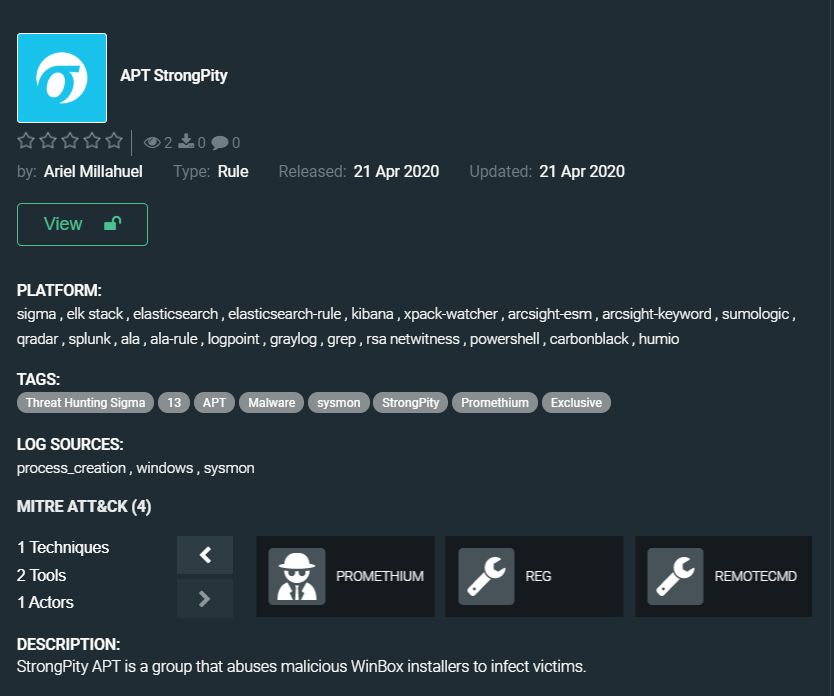

APT StrongPity von Ariel Millahuel

https://tdm.socprime.com/tdm/info/lC2OEeruDxdg/fos3nHEB1-hfOQir9NI-/?p=1

StrongPity APT (auch bekannt als Promethium) missbraucht verseuchte Installationsprogramme legitimer Software, um Opfer zu infizieren, und diese exklusive Regel hilft, solches Verhalten aufzudecken. Die APT-Gruppe führte seit mindestens 2012 Cyber-Spionage-Kampagnen durch und griff dabei hauptsächlich Ziele in Europa und Nordafrika an. Die Spionageaktivität von StrongPity APT ist äußerst schwer zu verfolgen. Bei ihren Angriffen nutzen die Angreifer signierte modulare Malware und sind ebenfalls dafür bekannt, Zero-Day-Schwachstellen auszunutzen.

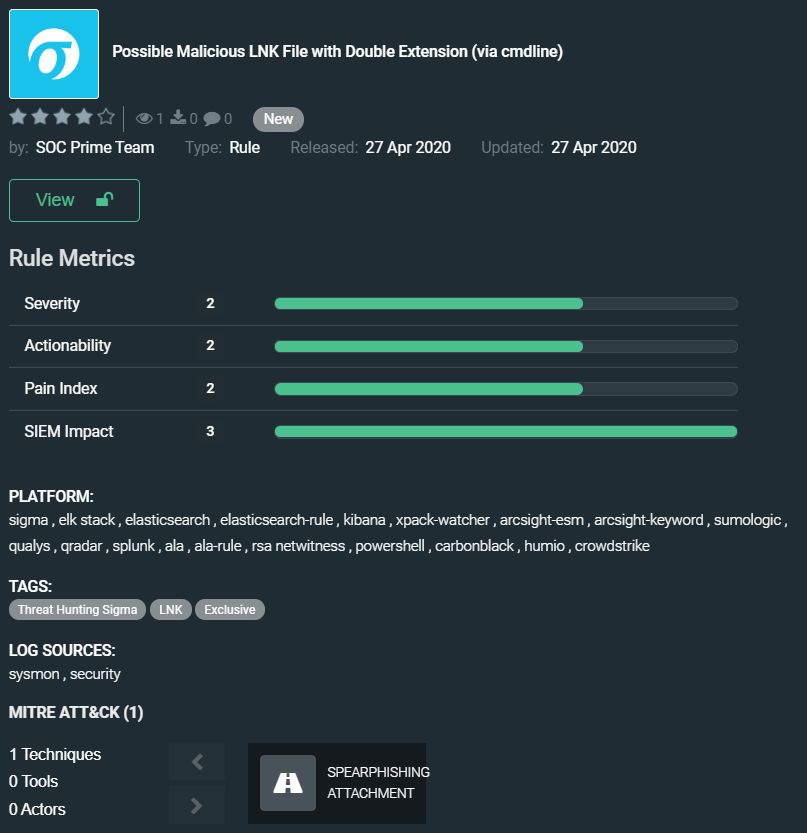

Mögliches bösartiges LNK-Datei mit doppelter Erweiterung (via cmdline) vom SOC Prime Teamhttps://tdm.socprime.com/tdm/info/lwTxvspCLlJF/Mwm5vHEBAq_xcQY4MuED/?p=1

Wir haben eine ähnliche Regel unter der Rubrik hervorgehoben Regel der Woche, und wir glauben, dass der Missbrauch von doppelten Erweiterungen eine ernsthafte Bedrohung für Windows-Nutzer darstellt. Diese Regel deckt verdächtige Verwendung der LNK-Erweiterung auf, die für bösartige Zwecke genauso häufig wie die EXE verwendet wird. Die LNK-Datei ist für Antiviruslösungen weniger verdächtig, und wenn der Benutzer sie öffnet, könnte ein remote heruntergeladenes Skript ausgeführt werden, und dies ist eine der kostengünstigsten Methoden für Angreifer, ihr Opfer zu infizieren.

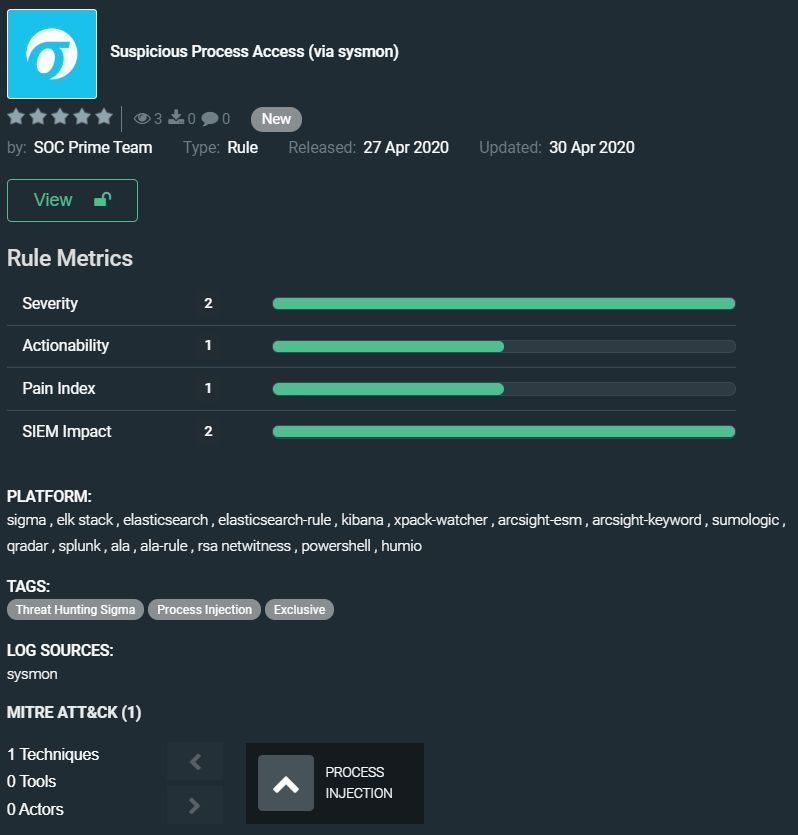

Verdächtiger Prozesszugriff (via sysmon) vom SOC Prime Teamhttps://tdm.socprime.com/tdm/info/S34YfAqmYUYv/oIstvXEB1-hfOQiro-2_/?p=1

Diese Regel verfolgt verdächtige Zugriffe von ungewöhnlichen Orten auf Systemprozesse, die auf bösartige Aktivitäten auf dem System hindeuten können. Solche Aktivitäten sollten untersucht werden; um Fehlalarme zu vermeiden, ist es notwendig, jedes Ereignis zu überprüfen und eine Whitelist zu erstellen.

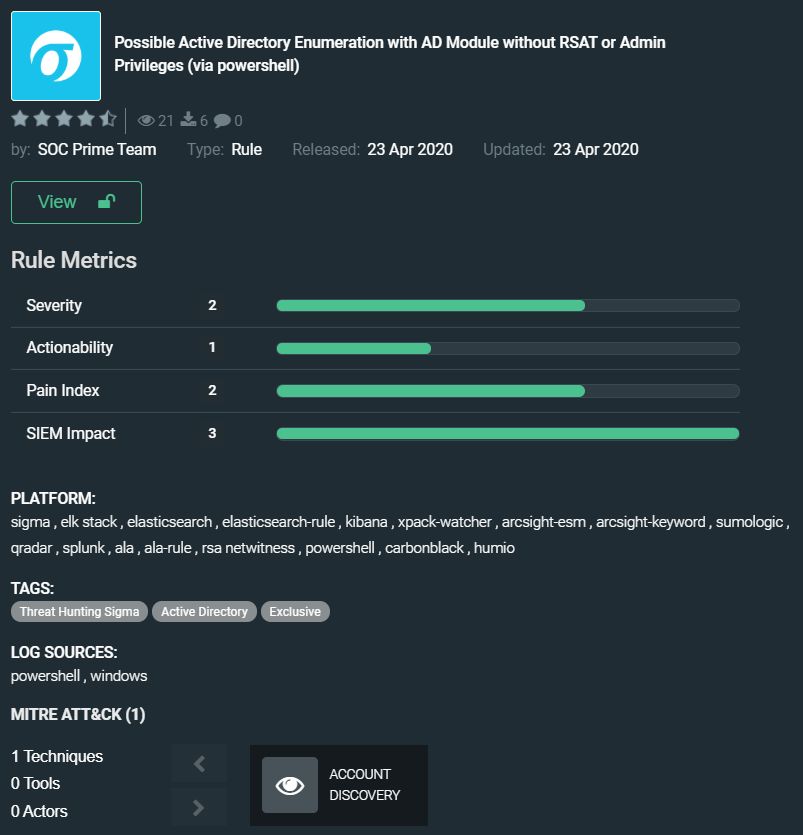

Mögliche Active Directory-Aufzählung mit AD-Modul ohne RSAT oder Administratorrechte (via PowerShell) vom SOC Prime Team https://tdm.socprime.com/tdm/info/dsqELFx5ckXR/OsJb0G0BEiSx7l0HXZMS/?p=1

Angreifer können einfach die DLL vom System mit RSAT nehmen und sie auf das System legen, von dem aus wir auflisten möchten (das kein RSAT installiert hat), und diese DLL einfach als Modul importieren. Mit dieser Regel können Sie dies zeitnah erkennen und Cyberangriffe in den frühen Stadien aufdecken.

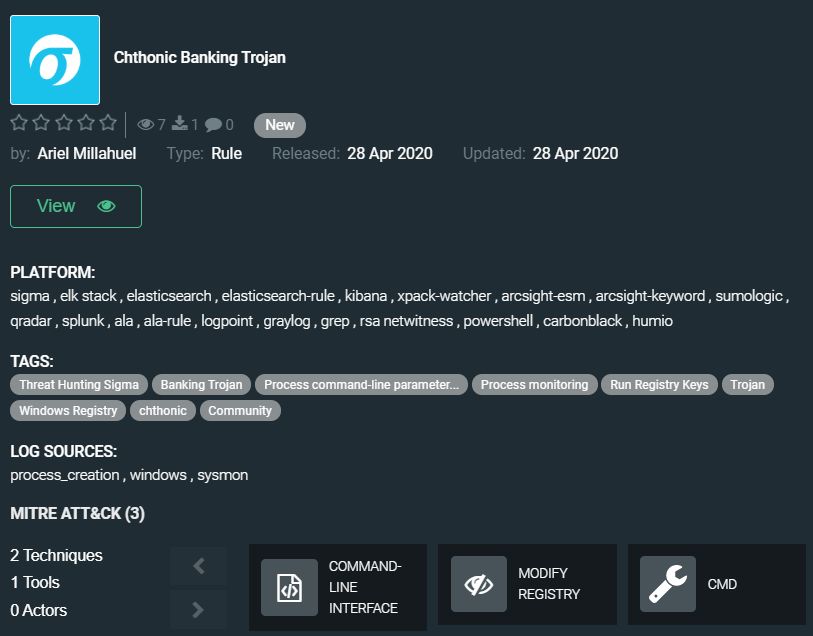

Chthonic Banking Trojaner von Ariel Millahuel

https://tdm.socprime.com/tdm/info/LBnEPGjxVeGO/j-bEwHEBv8lhbg_ijYGH/?p=1

Die Regel erkennt eine frische Instanz von Chthonic, das eine Variante von Zeus ist, und der Trojaner ist offenbar eine Weiterentwicklung von ZeusVM, obwohl er eine Reihe bedeutender Änderungen durchlaufen hat. Chthonic verwendet denselben Verschlüsseler wie Andromeda-Bots, dasselbe Verschlüsselungsschema wie Zeus AES und Zeus V2-Trojaner und eine virtuelle Maschine, die der in ZeusVM und KINS-Malware verwendeten ähnelt.

Die Regeln dieser Sammlung haben Übersetzungen für die folgenden Plattformen:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio, RSA NetWitness

EDR: Windows Defender ATP, Carbon Black, CrowdStrike, Elastic Endpoint

NTA: Corelight

Die Regeln sind mit den folgenden Taktiken und Techniken des MITRE ATT&CK-Verbunds verknüpft:

Taktiken: Initialer Zugriff, Ausführung, Privilegieneskalation, Umgehung von Schutzmaßnahmen, Aufklärung.

Techniken: Spearphishing-Anhang (T1193), Registry-Änderung (T1112), Prozessinjektion (T1055), Konten-Erkennung (T1087), Befehlszeilenschnittstelle (T1059)

Außerdem möchten wir Sie daran erinnern, dass es in dieser Woche ein großes Update für den Threat Detection Marketplacegab, inklusive der Unterstützung für zwei neue Plattformen – Humio und CrowdStrike – und deren Übersetzungen. Bis heute hat die Anzahl der auf der Plattform verfügbaren Regeln 57.000 überschritten!