Im Mai 2022, Cuba-Ransomware-Betreiber tauchten wieder auf und markierten ihren lauten Einstieg in die Cyberbedrohungsarena, indem sie einen neuartigen, maßgeschneiderten Remote Access Trojan namens ROMCOM (oder RomCom) RAT nutzten.

Am 22. Oktober 2010, CERT-UA warnte die globale Cyberverteidiger-Community vor laufenden Phishing-Kampagnen, die ukrainische Beamte ins Visier nehmen, indem die Absender-E-Mail als Generalstab der Streitkräfte der Ukraine getarnt wird. Die Phishing-E-Mails enthalten einen Link zu einer externen Webressource, die den Download einer Köderanhangdatei anbietet, die eine Infektionskette auslöst und den bösartigen RomCom-Backdoor auf den kompromittierten Systemen bereitstellt. Gemäß den spezifischen Verhaltensmustern, die den Einsatz häufiger Gegnertechniken und -tools wie des oben genannten RomCom-Backdoors umfassen, kann die bösartige Aktivität der Tropical Scorpius-Gruppe aka UNC2596 zugeschrieben werden, die auch hinter der Verbreitung von Cuba-Ransomware bekannt ist.

Tropical Scorpius alias UNC2596/UAC-0132 Bösartige Aktivität: Analyse der von CERT-UA#5509 abgedeckten Cyberangriffe

Seit Mai 2022 löste eine Welle neuer Gegnerkampagnen zur Verbreitung von Cuba-Ransomware Aufsehen in der Cyberbedrohungsarena aus, mit gezielten Angriffen, die mit dem Tropical Scorpius-Hacking-Kollektiv in Verbindung stehen (gemäß der Unit42-Namenskala). Bei diesen Angriffen nutzten die berüchtigten Cuba-Ransomware-Betreiber neuartige TTPs und fortschrittlichere Gegnerwerkzeuge, einschließlich einer neuen Malware-Familie namens ROMCOM ((oder RomCom) RAT und setzten das ZeroLogon-Tool ein, um die CVE-2020-1472 Schwachstelle auszunutzen.

Cuba-Ransomware-Betreiber, auch als UNC2596 von Mandiant identifiziert, stehen seit 2019 im Rampenlicht. Im Jahr 2021 trat die Gruppe erneut in Erscheinung und verbreitete SystemBC Malware in ihren Gegnerkampagnen, zusammen mit anderen berüchtigten RaaS-Betreibern wie DarkSide und Ryuk.

Das CERT-UA-Team hat kürzlich eine CERT-UA#5509-Warnung ausgegeben, die vor laufenden Cyberangriffen warnt, die Phishing-E-Mails verbreiten, die auf ukrainische Regierungsbehörden abzielen. Die Infektionskette wird durch das Folgen eines Links zu einer externen Webseite ausgelöst, die einen bösartigen Anhang enthält. Die Webseite enthält eine Benachrichtigung, die kompromittierte Benutzer dazu verleitet, ihre PDF-Reader-Software zu aktualisieren. Durch das Klicken auf die Schaltfläche mit dem gefälschten Software-Update wird eine ausführbare Datei heruntergeladen, die zum Dekodieren und Starten der bösartigen „rmtpak.dll“ führt, die als RomCom-Backdoor identifiziert wurde.

Gemäß der Analyse von Gegnerverhaltensmustern kann die bösartige Aktivität den Cuba-Ransomware-Betreibern zugeschrieben werden, die als Tropical Scorpius alias UNC2596 oder UAC-0132 (gemäß CERT-UA) verfolgt werden.

Erkennung des RomCom Backdoor, verbreitet von UAC-0132 und in Verbindung mit Cuba-Ransomware-Betreibern

Die laufenden Angriffe von Tropical Scorpius alias UNC2596, die auf ukrainische staatliche Einrichtungen abzielen, zeigen, dass von diesem berüchtigten Hacking-Kollektiv gestartete Gegnerkampagnen weiterhin eine erhebliche Bedrohung darstellen. In Kombination mit einer Fülle fortschrittlicher Werkzeuge und hochentwickelter Gegnertechniken erfordert die bösartige Aktivität der Gruppe höchste Reaktionsbereitschaft von Cyberverteidigern. Um Organisationen dabei zu helfen, die bösartige Präsenz des RomCom-Backdoors, der in den neuesten Angriffen der Bedrohungsakteure eingesetzt wird, die auch hinter der Verbreitung von Cuba-Ransomware stehen, rechtzeitig zu identifizieren, hat die SOC Prime-Plattform ein Set relevanter Sigma-Regelnveröffentlicht. Alle Erkennungsinhalte sind für die optimierte Suche nach zwei benutzerdefinierten Tags basierend auf der Gruppenkennung „UAC-0132“ und „CERT-UA#5509“ gemäß der entsprechenden CERT-UA-Warnung verfügbar.

Klicken Sie auf die Schaltfläche Detektionen erkunden , um Sigma-Regeln für die proaktive Erkennung der UAC-0132 bösartigen Aktivitäten zu erhalten. Alle Erkennungsalgorithmen sind mit MITRE ATT&CK® abgestimmt und sind mit umfassendem Cyber-Bedrohungskontext angereichert, einschließlich relevanter CTI-Links, Minderungen, ausführbarer Binärdateien und weiterer umsetzbarer Metadaten. Zusammen mit Sigma-Regeln können Teams sofort Regelübersetzungen zu den branchenführenden SIEM-, EDR- und XDR-Lösungen erreichen.

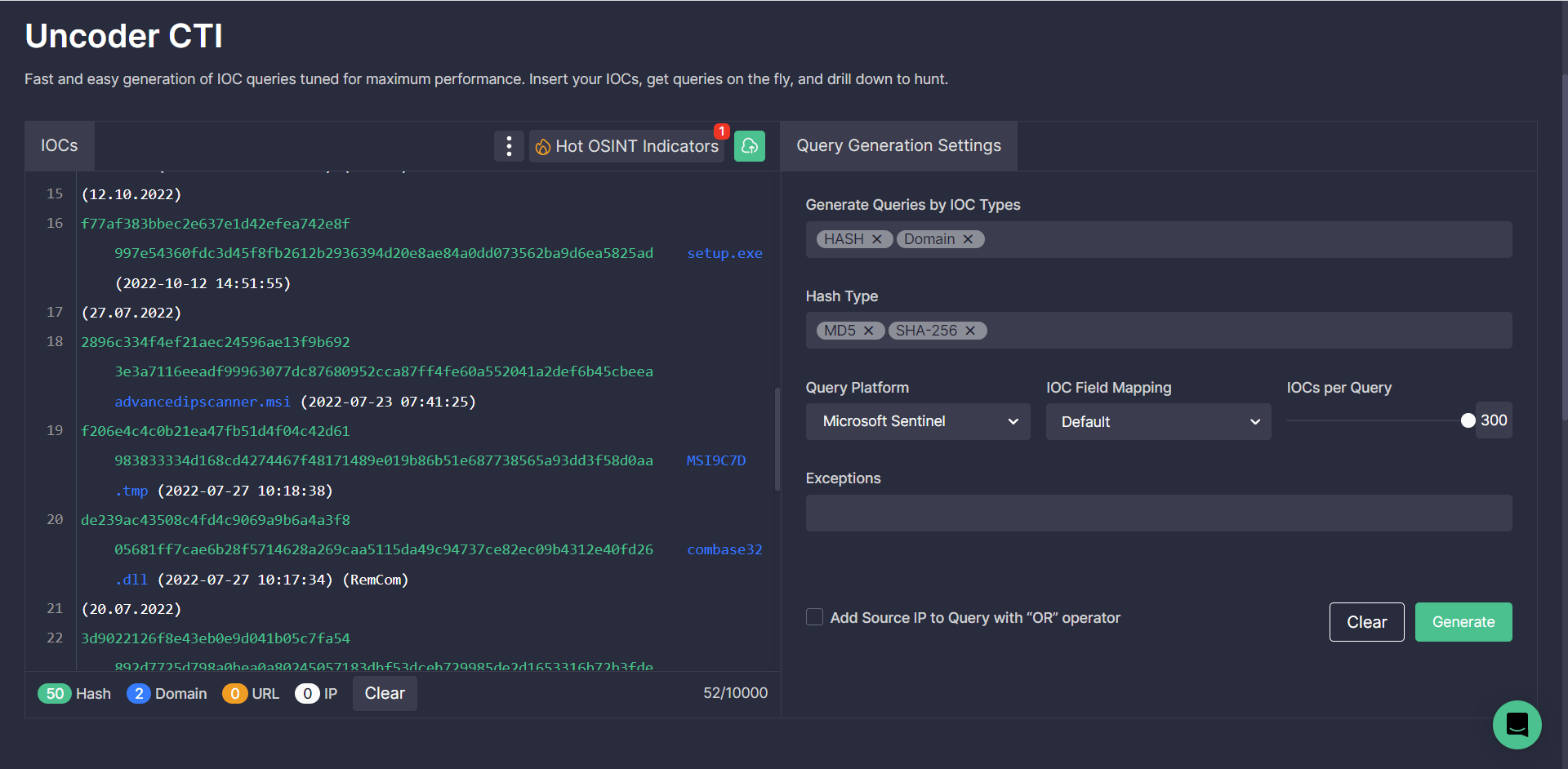

Darüber hinaus können Cybersicherheitsfachleute nach IOCs suchen, die mit der bösartigen Aktivität der in der CERT-UA#5509-Warnung abgedeckten UAC-0132-Bedrohungsakteure in Verbindung stehen. Durch die Nutzung von Uncoder CTIkönnen Teams benutzerdefinierte IOC-Abfragen sofort generieren, die in der ausgewählten SIEM- oder XDR-Umgebung ausgeführt werden können.

MITRE ATT&CK® Kontext

Um sich mit dem MITRE ATT&CK-Kontext im Zusammenhang mit der bösartigen Aktivität der Tropical Scorpius aka UNC2596-Bedrohungsakteure (UAC-0132), die auf ukrainische staatliche Stellen mit dem RomCom-Backdoor abzielen, vertraut zu machen, schauen Sie sich die folgende Tabelle an. Alle Sigma-Regeln innerhalb des oben genannten Erkennungsstapels sind mit dem MITRE ATT&CK® Framework abgestimmt und beziehen sich auf die entsprechenden Taktiken und Techniken:MITRE ATT&CK® Kontext