Gegner nutzen häufig Fernverwaltungstools in ihren offensiven Kampagnen aus, wie die Remote Utilities-Software, die in Cyberangriffen gegen die Ukraine eingesetzt wurde, einschließlich solcher, die mit den berüchtigten UAC-0050 Akteuren in Verbindung stehen. CERT-UA hat eine neue Warnmeldung herausgegeben, die Verteidiger vor einer laufenden Phishing-E-Mail-Kampagne gegen Regierungsbehörden und Verteidigungssektororganisationen warnt, bei der bösartige Anhänge RDP-Konfigurationslinks (Remote Desktop Protocol) enthalten, um remote auf die angegriffenen Netzwerke zuzugreifen. Die zugehörige gegnerische Aktivität wird mit der UAC-0215-Hackergruppe in Verbindung gebracht und dürfte ihren geografischen Umfang über die Ukraine hinaus ausweiten.

Erkennung von „Rogue RDP“-Angriffen durch UAC-0215 in der CERT-UA#11690-Warnung

Gegner verbessern ständig ihre Angriffstaktiken und testen neue bösartige Ansätze gegen die Ukraine und ihre Verbündeten. Angesichts des ständigen Anstiegs von Angriffsumfang und -komplexität sollten Cyberverteidiger mit kuratierten Erkennungsinhalten ausgestattet sein, um potentielle Eindringlinge in einem frühen Stadium zu erkennen. Die SOC Prime Plattform für kollektive Cyberverteidigung rüstet Sicherheitsteams mit einem umfassenden Erkennungsstack aus, um Cyberangriffe abzuwehren, die in CERT-UA-Warnungen behandelt werden.

Klicken Sie Erkennungen erkunden , um die dedizierte Sammlung von Sigma-Regeln zu erreichen, die dem MITRE ATT&CK®-Frameworkzugeordnet sind, angereichert mit maßgeschneiderter Intelligenz und umwandelbar in über 30 SIEM-, EDR- und Data Lake-Sprachenformate.

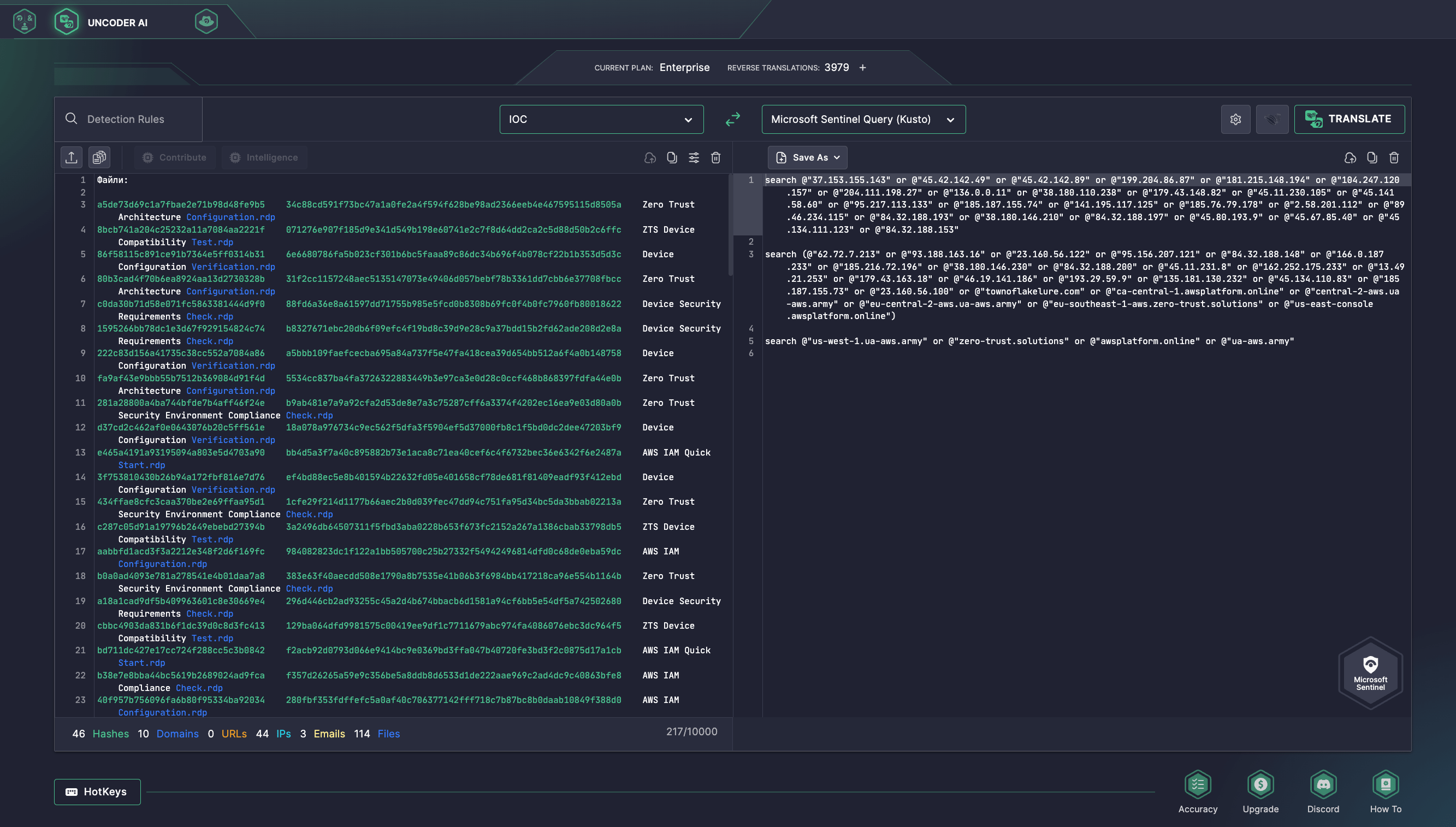

Darüber hinaus können sich Cyberverteidiger auf Uncoder AI verlassen, um umgehend nach Datei-, Netzwerk- oder Host-IOCs zu suchen, die in Verbindung mit den Aktivitäten der UAC-0050 und UAC-0006 in der CERT-UA#11690-Warnung angegeben sind. Fügen Sie IOCs in Uncoder AI ein und konvertieren Sie sie automatisch in leistungsoptimierte Suchanfragen, die sofort in der gewählten Umgebung ausgeführt werden können.

„Rogue RDP“-Angriffsanalyse

Am 22. Oktober 2024 erhielt das CERT-UA-Team Informationen über die massenhafte Verbreitung von Phishing-E-Mails unter Regierungsbehörden, wichtigen Industrieunternehmen und Militäreinheiten, die in der neuesten CERT-UA#11690-Warnungbehandelt werden. Diese E-Mails enthielten Lockthemen wie „Integration“ mit Amazon- und Microsoft-Diensten und die Einführung einer „Zero Trust Architecture“ (ZTA).

Die oben genannten Phishing-E-Mails enthielten als Anhänge Konfigurationsdateien mit der Erweiterung .rdp. Beim Ausführen dieser Dateien wurde eine ausgehende RDP-Verbindung zum Angreiferserver initiiert. Basierend auf den Parametern der RDP-Datei kann die hergestellte RDP-Verbindung nicht nur Zugriff auf lokale Festplatten, Netzwerkressourcen, Drucker, COM-Ports, Audiogeräte und die Zwischenablage gewähren, sondern auch potenziell technische Bedingungen für das Starten von Drittanbieter-Software oder Skripten auf dem kompromittierten Computer schaffen.

CERT-UA-Forscher gehen davon aus, dass die aktuelle bösartige Aktivität, die der UAC-0215-Hackergruppe zugeschrieben wird, basierend auf Informationen von verwandten Organisationen in anderen Ländern einen breiten geografischen Bereich abdeckt.

Die Forschung zeigt, dass die Infrastruktur für die laufende gegnerische Operation bereits seit mindestens August 2024 vorbereitet wurde. Um die Risiken von „Rogue RDP“-Angriffen zu mindern, schlägt CERT-UA Maßnahmen wie das Blockieren von „.rdp“-Dateien an der E-Mail-Gateway, das Verhindern, dass Benutzer diese Dateien starten, das Konfigurieren von Firewalls, um mstsc.exe daran zu hindern, RDP-Verbindungen zu Internetressourcen herzustellen, und das Festlegen von Gruppenrichtlinien zur Deaktivierung der Ressourcenumleitung über RDP vor.

Indem sie auf das vollständige Produktsortiment von SOC Prime für KI-gestützte Erkennungstechnik, automatisierte Bedrohungssuche und fortschrittliche Bedrohungserkennung zurückgreifen, können globale Unternehmen aus verschiedenen Branchenmodellen effizient moderne Herausforderungen der Cybersicherheit bewältigen und die Angriffsfläche mit dem Team und den Sicherheitswerkzeugen, die sie haben, reduzieren.

MITRE ATT&CK-Kontext

Die Nutzung von MITRE ATT&CK bietet tiefgehende Einblicke in den Kontext der laufenden bösartigen Kampagne, die unter dem UAC-0215-Kennzeichen verfolgt und in der CERT-UA#11690-Warnung behandelt wird. Erkunden Sie die nachfolgende Tabelle, um eine vollständige Liste der dedizierten Sigma-Regeln zu erreichen, die den relevanten ATT&CK-Taktiken, -Techniken und -Subtechniken entsprechen.