Neuer Tag, eine neue Bedrohung für Cyber-Verteidiger. Kürzlich haben Sicherheitsforscher von ThreatLabz zwei neuartige bösartige Varianten entdeckt, die zur bereits in 2024 identifizierten Anzahl von 100 Millionen hinzugekommen sind. Berichten zufolge sind die neu enthüllten RevC2 und Venom Loader seit dem Sommer 2024 im Umlauf und nutzen die Malware-as-a-Service (MaaS)-Plattform von Venom Spider für die Bereitstellung.

Erkennen Sie RevC2 und Venom Loader

Unmittelbar nach den SmokeLoader-Angriffen auf taiwanesische Organisationen haben Sicherheitsexperten eine neue, raffinierte Kampagne identifiziert, die die RevC2- und Venom Loader-Malware verteilt. Um neu auftretende Bedrohungen zu übertreffen und Cyberangriffe in den frühesten Entwicklungsphasen zu identifizieren, können sich Cyber-Verteidiger auf die SOC Prime Plattform für kollektive Cyber-Verteidigungverlassen. Die Plattform aggregiert einen dedizierten Sigma-Regelstapel, der auf die Erkennung von RevC2 und Venom Loader abzielt, begleitet von einer kompletten Produktsuite für fortschrittliche Bedrohungserkennung und -suche.

Drücken Sie die Erkunden Erkennungen -Taste unten und tauchen Sie sofort in eine relevante Sammlung von Erkennungen ein, um die mit RevC2 und VenomLoader verknüpfte bösartige Aktivität zu identifizieren. Alle Regeln sind mit über 30 SIEM-, EDR- und Data-Lake-Technologien kompatibel, zu MITRE ATT&CK® zugeordnet und mit umfangreichen Metadaten angereichert, einschließlich CTI-Links, Angriffstimeline und Triagenempfehlungen.

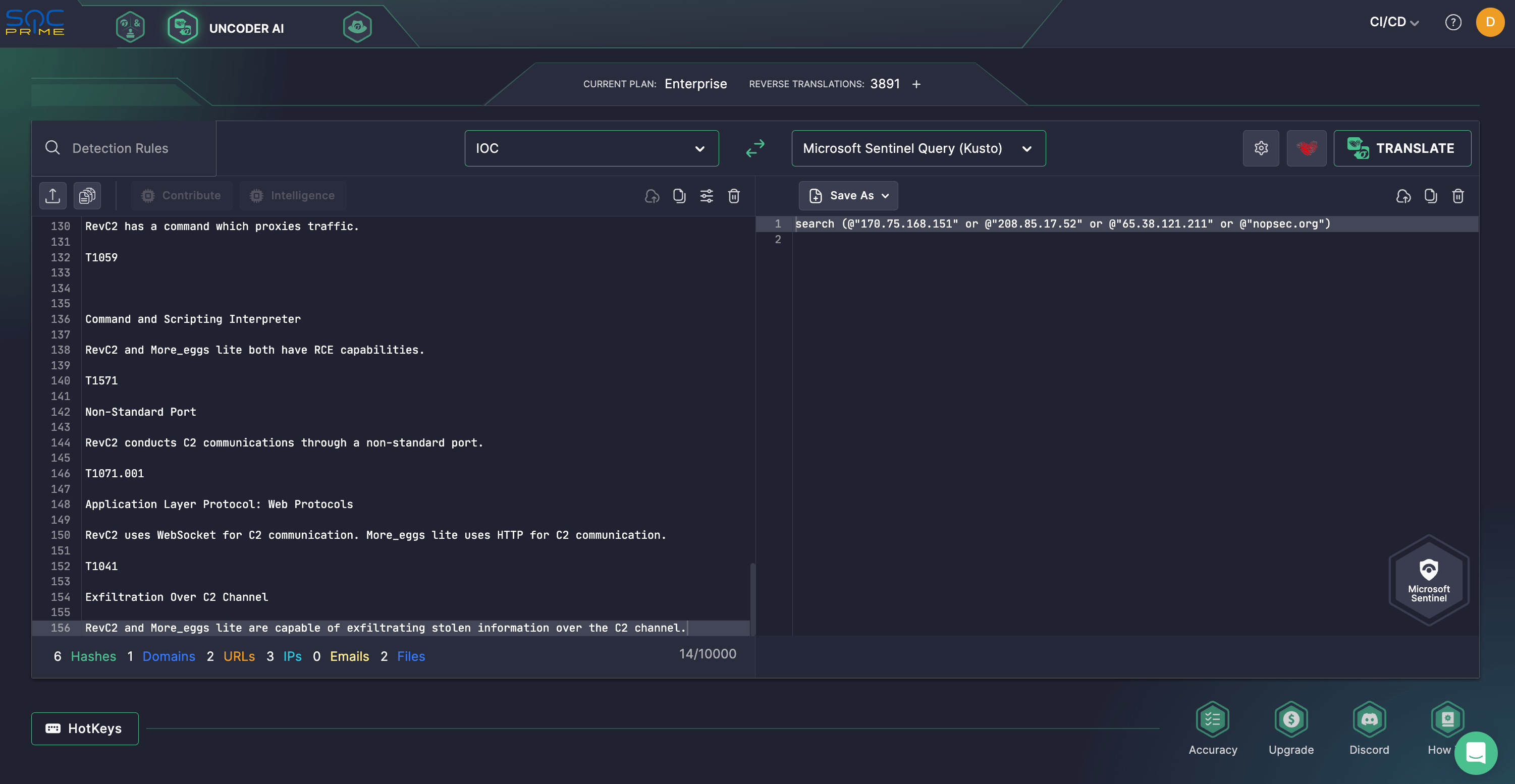

Sicherheitsingenieure können auch Uncoder AI nutzen, um die IOC-Paketierung und die retrospektive Analyse der beobachteten TTPs von Angriffen mit RevC2 und Venom Loader zu rationalisieren. Sofortige Umwandlung von IOCs aus der entsprechenden Forschung von Zscaler ThreatLabz in maßgeschneiderte Abfragen, die mit verschiedenen SIEM-, EDR- und Data-Lake-Sprachen kompatibel sind.

RevC2- und Venom Loader-Analyse

Zscaler ThreatLabz hat kürzlich zwei neue Malware-Familien namens RevC2 und Venom Loader identifiziert, die in zwei bemerkenswerten Offensivkampagnen im Zeitraum von August bis Oktober 2024 über Venom Spider MaaS Tools verteilt wurden.

RevC2 verwendet WebSockets zur Kommunikation mit seinem C2-Server. Die Malware kann Cookies und Passwörter stehlen, Netzwerkverkehr umleiten und RCE ermöglichen. Eine weitere entdeckte bösartige Probe aus dem Offensivwerkzeugsatz von Venom Spider ist ein neu entwickelter Malware-Loader namens Venom Loader, der für jedes Ziel individuell angepasst wird, indem die Nutzlast mit dem Computernamen des Opfers kodiert wird.

Venom Spider, auch bekannt als GOLDEN CHICKENS, ist ein Hacking-Kollektiv, das berüchtigt für die Bereitstellung von MaaS-Tools ist, einschließlich VenomLNK, TerraLoader, TerraStealer und TerraCryptor. Diese offensiven Werkzeuge wurden auch zuvor von anderen gegnerischen Gruppen wie FIN6 und Cobalt eingesetzt.

Die erste bösartige Kampagne liefert den RevC2-Backdoor unter Verwendung eines API-Dokumentationsköders. Die Infektionskette beginnt mit einer VenomLNK-Datei, die ein verschleiertes Batch-Skript enthält, das eine PNG-Datei herunterlädt, die als API-Dokumentation getarnt ist.

Das Skript registriert ein ActiveX-Steuerelement, um die RevC2-Malware auszuführen, die überprüft, ob das erste Argument mit dWin.ocx endet und der ausführbare Pfad mit regsvr32.exe übereinstimmt, um sicherzustellen, dass die Aktivierung nur in legitimen Angriffsketten erfolgt und somit die Erkennung umgangen wird. RevC2 verwendet WebSockets für die C2-Kommunikation über die websocketpp-Bibliothek. Bemerkenswerterweise haben ThreatLabz-Forscher ein Python-Skript bereitgestellt, um einen RevC2-Server zu emulieren, verfügbar auf GitHub.

Eine weitere Offensive des Venom Spider verwendet Kryptowährungstransaktionsköder, um Venom Loader zu verbreiten, der den More_eggs lite-Backdoor deployiert, ein JavaScript-basiertes Tool, das potenziell zu RCE führt. Der Angriffsfluss beginnt mit einer VenomLNK-Datei, die ein verschleiertes BAT-Skript enthält, das weitere Skripte schreibt und ausführt. Diese Skripte laden ein Kryptowährungstransaktionsbild herunter und zeigen es dem Opfer, während sie im Hintergrund eine bösartige Nutzlast (base.zip) abrufen. Die Nutzlast extrahiert und führt eine ausführbare Datei aus, die eine benutzerdefinierte DLL (dxgi.dll) einblendet, um Venom Loader zu initiieren.

Venom Loader startet dann More_eggs lite, stellt Persistenz über die Windows-Autorun-Registrierung her und verwendet HTTP-POST-Anfragen, um mit seinem C2-Server zu kommunizieren. Befehle werden über JSON-Antworten geliefert, dekodiert und auf dem kompromittierten System ausgeführt.

Da Verteidiger mehrere Kampagnen aufgedeckt haben, die RevC2 und Venom Loader nutzen, die sich noch in der Entwicklung befinden und voraussichtlich weiterentwickeln, mehr ausgefeilte Fähigkeiten erlangen und mehr Techniken zur Erkennungsvermeidung anwenden werden, werden Organisationen ermutigt, cybervigilant gegen wachsende Bedrohungen zu bleiben. Die vollständige Produktsuite von SOC Prime für KI-gestütztes Detection Engineering, automatisierte Bedrohungssuche und fortgeschrittene Bedrohungssuche dient als Next-Gen-All-in-One-Lösung, um proaktive Cyberabwehr gegen sich entwickelnde Bedrohungen in einer modernen, schnelllebigen Cyberbedrohungslandschaft zu gewährleisten, in der jede Sekunde zählt.