Hallo nochmal, wie versprochen bringen wir heute einige detailliertere Informationen (Research Intel) über das, was wir glauben, Phase 1 des Fire Sale Cyber-Angriffs war, der während der Wahlen die gesamte Medienbranche der Ukraine traf. Zuerst die guten Nachrichten: Es gibt bereits eine Vorfallzusammenfassung von der lokalen ukrainischen CERT, die Sie hier finden können: http://cert.gov.ua/?p=2370.

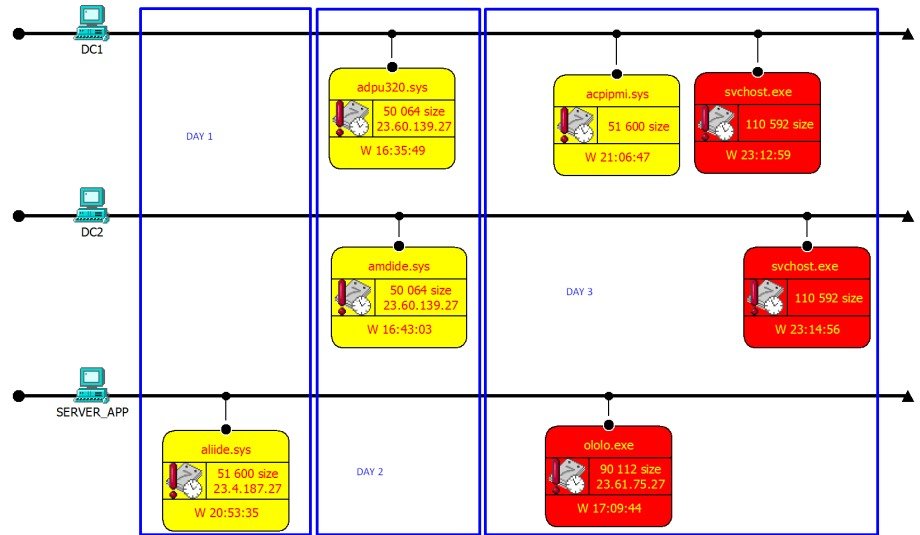

Wir haben jetzt den Beweis, dass der Angriff mit 2 Hauptkomponenten ausgeführt wurde: einem Backdoor zur Auslieferung und Nutzlast/- (Cyber-) Waffe, und es hat tatsächlich die gesamte Branche getroffen (wie zuvor diskutiert), aber die Wahlübertragung nicht unterbrochen – vielleicht war das nie beabsichtigt. Das ist etwas beunruhigend, da es entweder ein Test für etwas Schlimmeres war, das noch bevorsteht, oder wir waren schneller bei der Erkennung, als sie dachten, dass es möglich wäre, oder wir hatten Glück oder eine Mischung aus mehreren Faktoren.Der Backdoor-Teil von „Fire Sale“Backdoor-Dateien heißen: aliide.sys, amdide.sysund als die Forschung fortschritt, entdeckten wir später weitere Dateien: acpipmi.sys, adpu320.sysoder irgendein zufälliger Treibername .sys. Die bösartigen *.sys-Dateien befinden sich in Windows/System32/drivers Verzeichnis und geben vor, legitime Treiber zu sein, am häufigsten sind aliide.sys and amdide.sys.

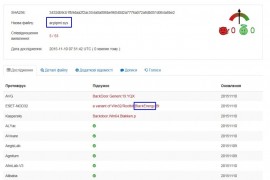

Ein einfacher Weg, um den Unterschied zu einem legitimen Treiber zu erkennen, besteht darin, die Größe zu vergleichen: ein legitimer Treiber ist < 20 KB, während der Virus > 20 KB ist, typischerweise bis zu 50 KB. Zunächst haben wir die Dateien zu VirusTotal hochgeladen und kein Antivirus hat sie als bösartig gekennzeichnet.

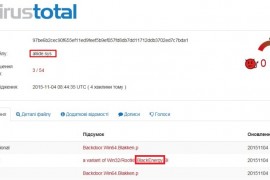

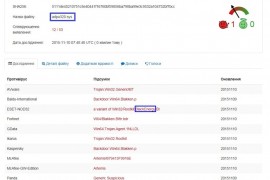

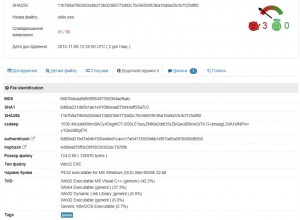

Wir haben dann angefangen, AV-Anbieter direkt zu kontaktieren, und einer nach dem anderen veröffentlichten sie Signaturen und bestätigten den Malware-Ursprung (also, bitte sehr, Welt!!). Hier sind die frischen VirusTotal-Ergebnisse zu den Proben, die in meine Hände gelangten:

Obwohl die Erkennung noch im frühen Stadium ist, machen Sie keinen Fehler – wir haben es mit dem bereits berüchtigten BlackEnergy Malware zu tun, die bereits 2015 zum Angriff auf ICS-Systeme eingesetzt wurde, wie von CyberX berichtet wurde.

In diesem Szenario wurde BlackEnergy Monate vor dem Wahldatum (25. Oktoberth) durch die gefälschten IDE-Controller- und CPU-Treiber platziert. Ich lasse euch darüber nachdenken, ob es geplant war oder nicht…

Es gibt eine sehr plausible Hypothese bezüglich des Backdoors, veröffentlicht von CERT-UA, die im Wesentlichen sagt, dass originale Treiber eine gültige Zertifikatsignatur haben, während ersetzte (Backdoors / Rootkits, usw.) selbst signiert sind (das sind gute Nachrichten, oder?!).

Fazit 1: BlackEnergy ist wieder auferstanden und fungiert als ein unauffälliges Transportsystem zur Lieferung fortschrittlicher Cyber-Waffen, es ist installiert, um so zu tun, als wäre es ein legitimer Windows-Treiber, mit einem zufälligen Namen, aber einer selbst signierten Zertifikatsignatur. Ich denke, da kommt noch etwas Sinisteres hoch…. Aber hey, das ist nur die Meinung eines 1D10t 😉Die NutzlastNutzlast-/Waffen-Dateien, die entdeckt wurden, heißen ololo.exe oder eine infizierte svchost.exe (klassisch unter c:Windows anstatt des korrekten Speicherorts unter c:WindowsSystem32) als bösartige Nutzlast.

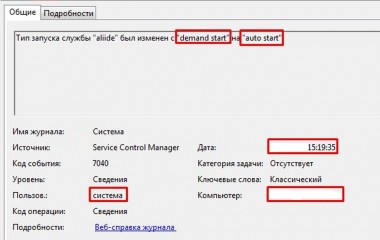

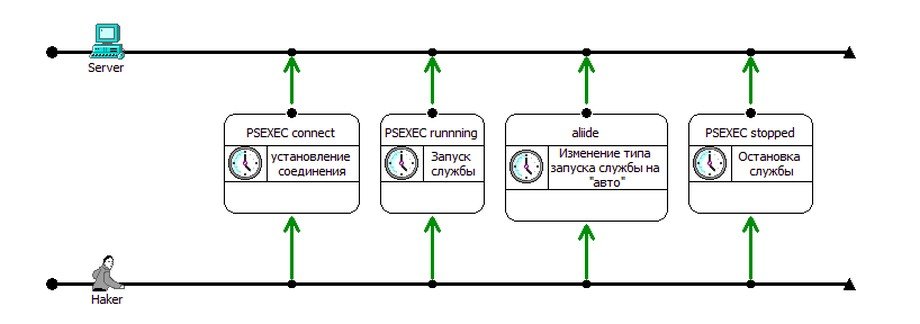

Was passiert genau am Tag des Angriffs? Der Backdoor aktiviert sich selbst und ändert sogar die Anfangsparameter des Prozesses von „demand start“ zu „auto start“ auf allen mit Backdoor versehenen / infizierten Maschinen innerhalb von wenigen Sekunden. Das war es, was es ermöglichte, einen Angriff über eine ganze Branche gleichzeitig zu starten – stellen Sie sich vor, jemand hat gerade eine Fernbedienung oder einen Auslöser gedrückt, ohne tatsächlich eine Netzwerkverbindung zu den Zielen initiieren zu müssen!

ololo.exe/svchost.exe .

Dies ist der gefährlichste Teil dieses gezielten Angriffs, da der BlackEnergy Backdoor individuell für jeden Angriff konstruiert wird (denken Sie darüber nach für eine Sekunde…) und sehr selektiv verteilt wird (denken Sie darüber nochmal nach…).

Wir können erneut bestätigen und den Schluss ziehen, dass das BlackEnergy-Botnetz alles andere als tot ist, es hat wieder in einer neuen und sehr fortschrittlichen Form an die Oberfläche getreten, und es ist (Spoiler-Alarm!) in keiner öffentlichen Blacklist oder Intel-Feed zu finden. Zurück zu den Details der Nutzlast/Waffe, nur Datei-Namen von

Zurück zu den Details der Nutzlast/Waffe, nur Datei-Namen von ololo.exe/svchost.exe reichen nicht aus, um als vollständiger IOC (Indicator Of Compromise) zu dienen, aber hier sind die Hashes von VirusTotal, die jetzt verfügbar wurden, nachdem wir Malware-Proben an AV-Anbieter geschickt haben.

Das Studium (und die vollständige Rückentwicklung) der Nutzlast/Waffe ist noch im Gange, aber es ist bereits klar, dass es wirklich ein Kunstwerk ist – es hat über 309 Funktionen und über 140 Variablen, die es überprüft, setzt, und mit denen es arbeitet. Der Hauptteil des Codes ist in Visual C++ geschrieben, und der Code sieht schön und sehr professionell aus.

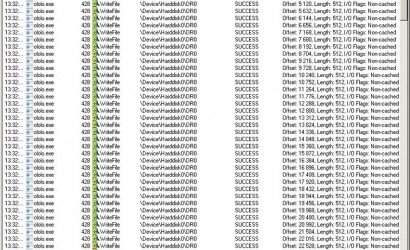

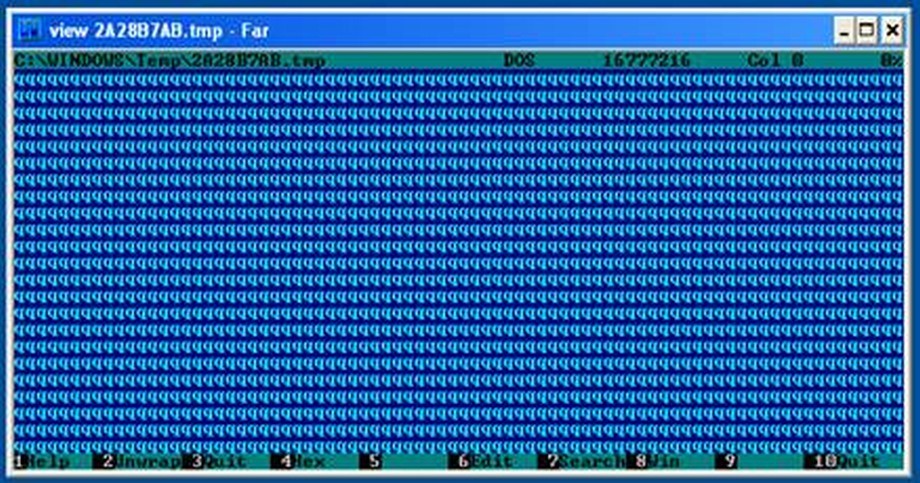

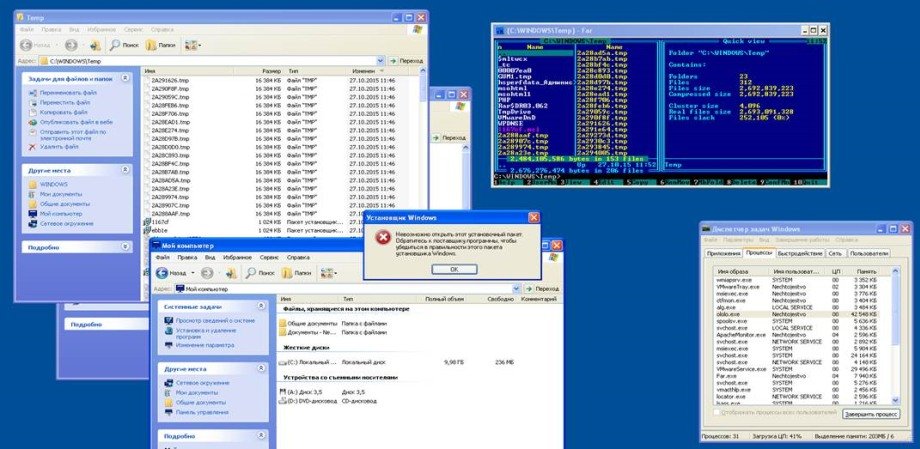

Das sind NICHT irgendwelche Random-Leute, die das erstellt haben, das sind Typen, die genau wissen, was sie tun. Diese .exe Datei hat mehrere Funktionen/Eingaben und Schritte, die den Benutzerkontext, die Umgebung, usw. betrachten. Das Verhalten hängt auch davon ab, von welchem Benutzer es ausgeführt wurde. Beim Ausführen von einem Nicht-Admin-Konto erzeugt ololo.exe/svchost.exe ein Ereignis, das die Festplatte (WindowsTemp_random_name.tmp) mit 16 MB großen Dateien füllt, die einen zufälligen ASCII-Zeichen enthalten, das sich wiederholt, bis die Größe von 16 MB erreicht ist.

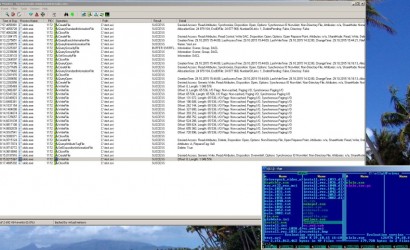

Hier sind einige Screens von einem infizierten Host, auf dem Sie ololo.exe als Prozess erkennen können, und es wird ein Popup für Sie erzeugt, um den Admin zu rufen! (ziemlich cool meiner Meinung nach, was die Arbeit betrifft)

Hier sind einige Screens von einem infizierten Host, auf dem Sie ololo.exe als Prozess erkennen können, und es wird ein Popup für Sie erzeugt, um den Admin zu rufen! (ziemlich cool meiner Meinung nach, was die Arbeit betrifft)

Dieses Ereignis (wie wir vermuten) wird verwendet, um jeden Benutzer auf einem Windows-basierten Client, der keine lokalen Admin-Rechte hat, zu zwingen, einen Admin um Hilfe bei der Behebung des Problems auf ihrem jeweiligen Laptop/Desktop zu bitten. Sobald die Malware festgestellt hat, dass das Admin-Konto (Kontextwechsel) aktiv ist, verhält sie sich völlig anders. Zuerst führt die Nutzlast eine vollständige Erkundung der Umgebung des Ziels für einige Zeit durch, bis zu 40 Minuten, wie eines der Opfer beobachtet hat. Bösartige Aktionen beginnen zunächst mit der Änderung des Boot-Records/Laders des infizierten PCs/Laptops.

Dieses Ereignis (wie wir vermuten) wird verwendet, um jeden Benutzer auf einem Windows-basierten Client, der keine lokalen Admin-Rechte hat, zu zwingen, einen Admin um Hilfe bei der Behebung des Problems auf ihrem jeweiligen Laptop/Desktop zu bitten. Sobald die Malware festgestellt hat, dass das Admin-Konto (Kontextwechsel) aktiv ist, verhält sie sich völlig anders. Zuerst führt die Nutzlast eine vollständige Erkundung der Umgebung des Ziels für einige Zeit durch, bis zu 40 Minuten, wie eines der Opfer beobachtet hat. Bösartige Aktionen beginnen zunächst mit der Änderung des Boot-Records/Laders des infizierten PCs/Laptops.

Und dann beginnt es, nach Dateien auf dem infizierten Computer zu suchen.

Nachdem der Virus gefunden hat, wonach er sucht, beginnt er, jegliche Spur oder Beweise seiner Existenz von dem infizierten Computer zu löschen, indem er Nullen in alle Dateien schreibt, nach denen er gesucht hat (und in der Medienbranche bedeutete dies, nach .avi, .mpeg, .mjpeg und allem anderen zu suchen, was auf Video-Bearbeitungs-Workstations gefunden werden kann).

Übrigens erreicht die Gesamtanzahl der Dateitypen nach Erweiterung, die die Malware untersucht, über 2830 – dies umfasst jedes mögliche Dokument, Multimedia, Archiv, Datenbank, ausführbare Datei, Quellcode oder irgendetwas anderes, was Ihnen einfallen könnte, vielleicht wird dies intellektuell durch eine C&C-Nutzlast ausgewählt? In diesem Stadium ist unklar, wonach genau 40 Minuten lang gesucht wird, oder ob 40 Minuten überhaupt relevant sind – es besteht eine SEHR GERINGE Wahrscheinlichkeit, dass es sich um einen Timer handelt, vielmehr ein Indikator dafür, wie schnell die Suche auf einem bestimmten infizierten Rechner durchgeführt wurde, daher ist eine weitere Rückentwicklung der Malware-Proben erforderlich… Das Interessante hier ist auch, dass es sich wie andere Spyware aus Angriffe verhält, die ich in der Vergangenheit gesehen habe, machen Sie sich selbst ein Bild darüber, wer der Angreifer wirklich war und was das Endziel ist…

Denken Sie nun einen Moment darüber nach, welche anderen Bedrohungen dies verursachen kann? Nun, da die Malware je nach dem, was sie findet, ihr Verhalten variiert, kann sie so ziemlich alles ausführen, was der Angriff will, wie zum Beispiel das Abrufen einer SAM-Datei vom Domänencontroller, um beispielsweise die Passwort-Hashes am „Home-Standort“ weiter hochzuladen, verteilt sie weiterhin Backdoor und Nutzlast im Netzwerk, öffnet Tunnel, etc. Dies stellt auch die Persistenz der Bedrohung sicher (hallo APT), da das Ziel des Angriffs viel Zeit und Ressourcen benötigen wird, um das Chaos aufzuräumen, und während das Unternehmen die Backdoors säubert, werden die Tunnel immer noch offen sein, während die Tunnel gereinigt werden, würden sie bereits neue Waffen vorladen, die vom AV nicht erkannt werden, ausspülen, wiederholen…

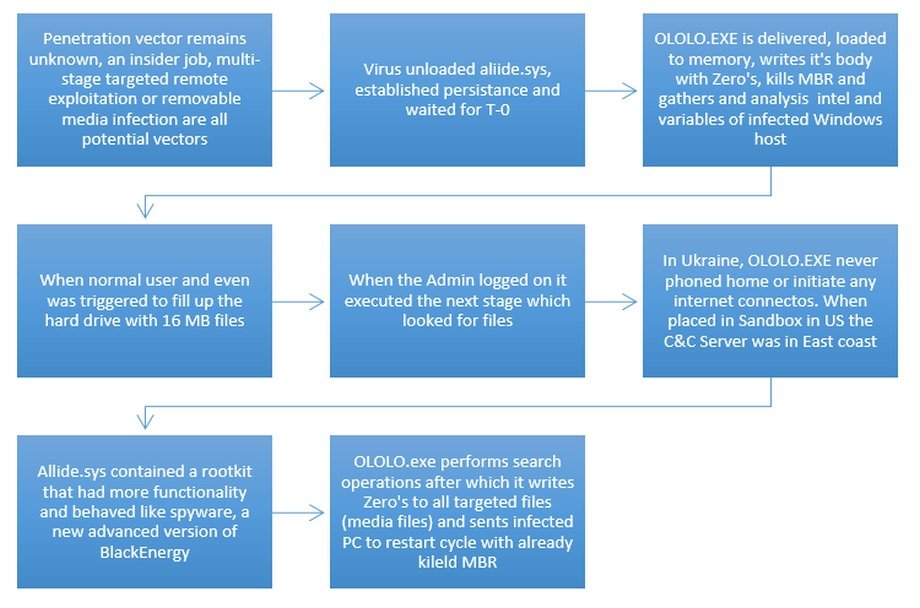

Zusätzlich entdeckten wir, dass der Virus auch standort- oder zeitsensitiv ist. Wir schickten eine Malware-Probe an mehrere Sandboxes weltweit und keiner von ihnen fand die Malware, außer einem. Diese eine Sandbox war in den USA, und sie zeigte eine Verbindung an: ein Befehl / eine Funktion beginnt, sich mit einem Server in Cambridge, Mass im NTT Americas Data Center zu verbinden und mit der Server-IP 23.61.75.27.  Dies kann entweder ein nächster Angriffsstufe sein, die auf die USA abzielt, oder dass C&C in den USA liegt, oder dass C&C hinter einem CDN (Akamai) liegt, das in den USA angesiedelt ist, oder dass die Malware einfach zeitsensitiv ist und nur dann die C&C kontaktiert, wenn eine bestimmte Zeit verstrichen ist (vielleicht war die US-Sandbox die einzige, die den Timer hochfährt). Unabhängig davon, die einzige gefundene IP und Nutzlast sind unten:Nun können wir die Angriffsphasen zusammenfassen und erste Schlussfolgerungen ziehen:

Dies kann entweder ein nächster Angriffsstufe sein, die auf die USA abzielt, oder dass C&C in den USA liegt, oder dass C&C hinter einem CDN (Akamai) liegt, das in den USA angesiedelt ist, oder dass die Malware einfach zeitsensitiv ist und nur dann die C&C kontaktiert, wenn eine bestimmte Zeit verstrichen ist (vielleicht war die US-Sandbox die einzige, die den Timer hochfährt). Unabhängig davon, die einzige gefundene IP und Nutzlast sind unten:Nun können wir die Angriffsphasen zusammenfassen und erste Schlussfolgerungen ziehen:

- Externe Aufklärung (mangelnde Infos? OSINT über Wahlkampf vielleicht?)

- Eindringen – Einspeisen des BlackEnergy-Backdoors.

- Interne Aufklärung – Malware untersucht die Umgebung, läuft 140+ Variablenprüfungen ähnlich primitiver KI und ändert ihre weiteren Aktionen basierend auf den Erkenntnissen

- Herstellung von Persistenz – Tunnel, verschiedene Backdoors, um schwer zu bereinigen und gegen AV’s resistent zu sein.

- Zeitliche und synchronisierte Ausführung des Angriffs – Lieferung und Ausführung von OLOLO.exe/SVCHOST.exe oder anderer Waffen.

Angriffsphasen-Karte

Sobald die Malware/Nutzlast ihr schmutziges Geschäft beendet hat, löscht sie sich selbst, zusammen mit allen Mediendateien (oder anderen Dateien, die sie verfolgt), den Auslieferungsdateien (Backdoor, welche Backdoor?) und 0en den Raum, den sie belegt hat, um ihre Signatur und Beweise ihrer Existenz zu eliminieren. Es ist wichtig zu beachten, dass sich BlackEnergy selbst sehr unauffällig verhält und dann einfach gelöscht wird (Spurenverwischend, oder?).

Sobald die Malware/Nutzlast ihr schmutziges Geschäft beendet hat, löscht sie sich selbst, zusammen mit allen Mediendateien (oder anderen Dateien, die sie verfolgt), den Auslieferungsdateien (Backdoor, welche Backdoor?) und 0en den Raum, den sie belegt hat, um ihre Signatur und Beweise ihrer Existenz zu eliminieren. Es ist wichtig zu beachten, dass sich BlackEnergy selbst sehr unauffällig verhält und dann einfach gelöscht wird (Spurenverwischend, oder?).

Während wir nun ein klares Verständnis dafür haben, wie man eine Infektion erkennt, wissen wir noch wenig über das C&C und das Verteilernetzwerk. Mit der IP-Adresse und den Malware-Hashes haben wir sie durch alle bekannten Open Threat Intelligence-Feeds laufen lassen, einschließlich Zeus-Tracker, OTX, VxVault, IPvoid, VirusTotal und über 100 Feeds, aber wir kamen mit 0 Treffern heraus. Wir haben auch die Hashes und IPs gegen 10 kommerzielle Quellen überprüft, einschließlich sehr guter Feeds, aber erneut ohne Ergebnis. Dies bedeutet, dass BlackEnergy ein neues Botnetz hat, das sehr geheim verwendet wird und derzeit die meisten Threat Intelligence-Lösungen umgeht. Ein weiterer wichtiger Punkt ist, dass der Backdoor keine Internetkommunikation initiiert hat, sodass Dinge wie Protokolltunneling (z.B. DNS, DHCP, ICMP) nicht entdeckt wurden (NOCH NICHT!). Ich sage nicht, dass Threat Intelligence nicht effektiv ist, ganz im Gegenteil, es ist der schnellste Weg, um auf globaler Ebene Verteidigung aufzubauen, aber es war das erste Mal, dass der Angriff (oder der Beweis für den Angriff?) gesehen wurde.

Ich stelle verschiedenen CERTs relevante Angriffsdetails zur Verfügung und spreche mit Unternehmen darüber, wie der Angriff und zukünftige Angriffe mit unserer und der Technologie von Partnern gestoppt werden können. Derzeit hat SOC Prime Angriffsdetektionssignaturen veröffentlicht, die mit QUALYS (schnellster Weg zu erkennen, ob Sie Backdoor haben oder nicht); SNORT, OSSEC, ARCSIGHT, SPLUNK und QRADAR arbeiten. Bitte kontaktieren Sie SOC Prime direkt für die Detektionswerkzeuge, die allen, die sie benötigen, kostenlos zur Verfügung gestellt werden. Ich werde Updates posten, sobald die Untersuchung fortschreitet und die vollständige Rückentwicklung der Malware-Proben verfügbar wird.