Ransomware bleibt eine führende globale Bedrohung für Organisationen, wobei die Angriffe häufiger und zunehmend ausgefeilter werden. Kürzlich ist eine neue Ransomware-as-a-Service (RaaS) Gruppe, Repellent Scorpius, aufgetaucht, die die Herausforderung für Cyber-Abwehrkräfte verstärkt. Dieser neuartige Akteur treibt die Verbreitung der Cicada3301-Ransomware voran und wendet eine Doppel-Erpressungs-Taktik an, um den Gewinn zu maximieren, während sie ihr Affiliate-Netzwerk erweitern.

Erkennung der Cicada3301-Ransomware

Die letzten Monate waren von einem starken Anstieg der Ransomware-Angriffe geprägt, angeheizt durch das Aufkommen von Zola and BlackSuite -Stämmen, erhöhter Aktivität von Akira und dem Wiederaufleben von Black Basta. Inmitten der „Sommersonne“ tauchte im Mai 2024 Repellent Scorpius auf der Bildfläche auf und brachte die neu aufgetauchte Cicada3301-Ransomware ins Spiel.

Um den Angriffen von Repellent Scorpius einen Schritt voraus zu sein und potenzielle Infektionen mit Cicada3301-Ransomware proaktiv zu identifizieren, könnten Sicherheitsexperten sich auf die SOC Prime Plattform verlassen, die eine spezielle Sigma-Regelsätze anbietet, begleitet von einem kompletten Produktpaket für KI-unterstützte Erkennungstechniken, automatisierte Bedrohungssuche und fortgeschrittene Bedrohungserkennung. Drücken Sie einfach die Schaltfläche unten und gehen Sie sofort zu einer relevanten Regelkollektion, um böswillige Aktivitäten im Zusammenhang mit Cicada3301-Infektionen zu erkennen.

Sigma-Regeln zur Erkennung von Cicada3301

Cyber-Abwehrkräfte, die weitere Sigma-Regeln für die Taktiken, Techniken und Verfahren (TTPs) von Repellent Scorpius suchen, könnten einen maßgeschneiderten Erkennungsstack durch Durchsuchen des Threat Detection Marketplace mit dem Tag „Repellent Scorpius“ oder einfach durch Drücken der untenstehenden Schaltfläche abrufen.

Sigma-Regeln zur Erkennung von Repellent Scorpius TTPs

Die Regeln sind kompatibel mit über 30 SIEM-, EDR- und Data-Lake-Plattformen und gemäß dem MITRE ATT&CK-Framework abgebildet. Zusätzlich sind alle Erkennungen mit umfangreichen Metadaten angereichert, einschließlich Angriffstimeline, Bedrohungsinformationen und Empfehlungen zur Priorisierung.

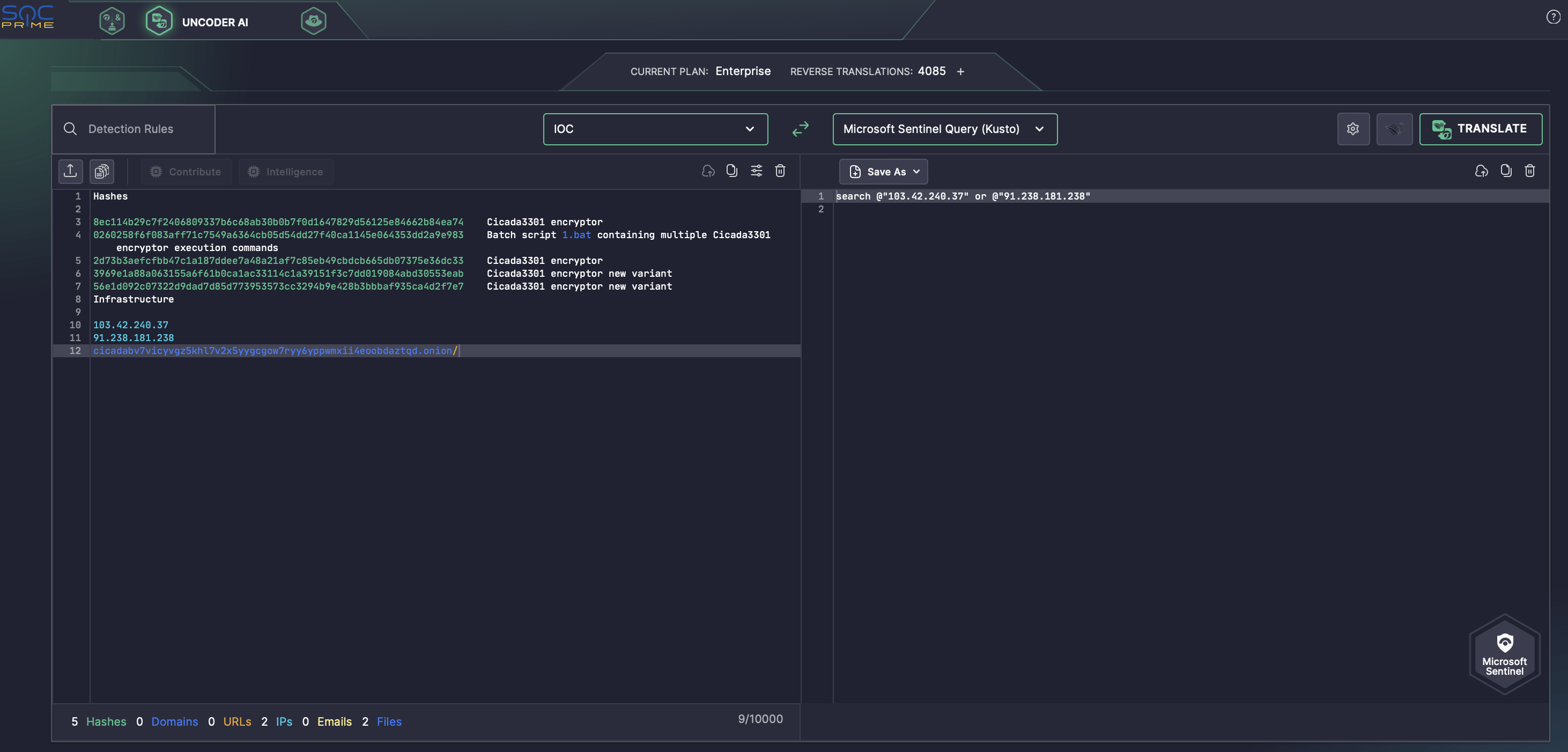

Um sofort nach verwandten Indikatoren der Kompromittierung (IOCs) zu suchen, die in Palo Alto Networks Unit42 Forschungaufgelistet sind, könnten Sicherheitstechniker Uncoder AIverwenden, eine professionelle IDE & Co-Pilot für Detektionstechnik, die als IOC-Paketierer dient, um IOCs nahtlos zu parsen und sie in maßgeschneiderten Suchabfragen zu konvertieren, die in dem bevorzugten SIEM- oder EDR-System ausgeführt werden können.

Analyse der Cicada3301-Ransomware-Angriffe

Der kürzliche Bericht von Palo Alto Networks Unit 42 offenbart das Auftreten einer neuen Ransomware-as-a-Service-Gruppe, die aktiv ihre Opferliste erweitert. Genannt Repellent Scorpius, begann die Gruppe ihre aktive Operation im Mai 2024, indem sie die Cicada3301-Ransomware weltweit verbreitete.

Trotz ihres kürzlichen Starts gewinnt Repellent Scorpius schnell an Traktion, indem sie ein Affiliate-Programm aufbaut und aktiv Zugangsanbieter (IABs) und Netzeindringlinge in russischsprachigen Cybercrime-Foren rekrutiert. Obwohl der Ursprung der Gruppe derzeit unbekannt ist, könnte der Fokus auf russischsprachige Partner und die Beschränkung, nur GUS-Länder anzugreifen, einen Hinweis auf die Wurzeln der Gruppe geben.

Während Unit42 die Aktivitäten der Gruppe seit Mai-Juni 2024 überwacht, haben Forscher auch Verbindungen zu vergangenen Kompromittierungsereignissen festgestellt, die nicht mit Cicada3301 in Verbindung stehen. Dies deutet darauf hin, dass die Gruppe möglicherweise zuvor unter einem anderen Namen operierte oder Daten von anderen Ransomware-Akteuren erworben hat. Bemerkenswerterweise weist Cicada3301 markante Ähnlichkeiten mit der inzwischen eingestellten BlackCat (auch bekannt als ALPHV) Operation auf.

Repellent Scorpius nutzt gestohlene Anmeldeinformationen für den ersten Zugriff und verlässt sich auf IABs, um diese zu kaufen. Weiterhin verwenden die Angreifer ein legales PsExec-Tool, um die Ransomware-Nutzlast gegen mehrere Hosts im Zielnetzwerk auszuführen. Für die Datenexfiltration wird das Open-Source-Utility Rclone verwendet. Interessanterweise wurde die öffentliche IP-Adresse, die für die Exfiltration genutzt wurde, bereits vorher von anderen Ransomware-Kollektiven, darunter Bashful Scorpius (auch bekannt als Nokoyawa) und Ambitious Scorpius (auch bekannt als ALPHV/BlackCat), verwendet, was erneut die Verbindung von Repellent Scorpius zu BlackCat hervorhebt.

Das Cicada3301-Payload selbst ist in Rust geschrieben und verwendet ChaCha20 zur Verschlüsselung, wobei der Ransomware-Stamm in der Lage ist, sowohl Windows- als auch Linux/ESXi-Hosts anzugreifen.

Mit einer steigenden Zahl von Trends und immer ausgefeilteren Angriffen ist Ransomware die größte Herausforderung für die meisten Organisationen seit 2021, einschließlich großer Unternehmen. Mit SOC Primes vollständigem Produktpaket für KI-gestützte Erkennungstechniken, Automatisierte Bedrohungssuche und Validierung von Erkennungsstacks können Verteidiger die Risiken von Intrusionen minimieren und den Wert von Sicherheitsinvestitionen maximieren.