CERT-UA-Forscher haben kürzlich eine neuartige Warnung veröffentlicht, die laufende Phishing-Angriffe gegen die Ukraine abdeckt und die Verteilung von Remcos RAT. Die für diese offensive Kampagne verantwortliche Gruppe, die massenhaft Spoofing-E-Mails mit einer gefälschten Absenderidentität verteilt, die sich als Sicherheitsdienst der Ukraine ausgeben, wird als UAC-0050.

UAC-0050-Angriffsanalyse im CERT-UA#8026-Alarm behandelt

Am 13. November 2023 veröffentlichte CERT-UA einen Sicherheitshinweis , der eine neuartige Phishing-Kampagne enthüllte, die Remcos RAT verteilte und der Gruppe UAC-0050 zugeschrieben wurde. Letztere wird hinter einigen Phishing-Angriffen vermutet, die im Februar 2023 auf ukrainische Organisationen abzielten. Beide bösartigen Operationen beinhalteten die Verbreitung des Remcos-Trojaners und verließen sich auf eine gefälschte Absenderidentität, um Opfer dazu zu bringen, präparierte E-Mails zu öffnen.

In der neuesten Kampagne nutzen Angreifer Phishing-E-Mails, die den Absender als Sicherheitsdienst der Ukraine ausgeben, und sie beinhalten lockende RAR-Dateien. Das letzte Archiv in der bösartigen E-Mail enthält eine EXE-Datei, die zur Bereitstellung von Remcos auf den betroffenen Geräten führt. Die Angreifer halten die Persistenz aufrecht, indem sie einen Eintrag im Run-Schlüssel der Betriebssystemregistrierung erstellen.

Die Malware-Konfigurationsdatei enthält 8 IP-Adressen der C2-Server, die mit dem bekannten malaysischen Webhosting-Anbieter Shinjiru verbunden sind. Auffällig ist, dass die Domainnamen über das russische Unternehmen REG.RU registriert sind.

Erkennen Sie die neuesten Phishing-Angriffe von UAC-0050 mit Remcos RAT

Im Laufe des Jahres 2023 hat UAC-0050 eine Reihe von Angriffen gegen die Ukraine gestartet und den Phishing-Angriffsvektor missbraucht sowie den Remcos-Trojaner verteilt, einschließlich der neuesten gegnerischen Kampagne, die im CERT-UA#8026-Alarm behandelt wird. Die SOC-Prime-Plattform rüstet Verteidiger mit Erkennungsalgorithmen gegen bestehende und neue Bedrohungen aus, sodass Organisationen ihre Cyber-Resilienz kontinuierlich verbessern können. Folgen Sie dem untenstehenden Link, um relevante Sigma-Regeln zu erhalten, die nach dem benutzerdefinierten Tag „CERT-UA#8026“ gefiltert sind, um Phishing-Angriffe proaktiv zu erkennen, die in der neuesten CERT-UA-Warnung abgedeckt sind.

Sigma-Regeln zur Erkennung von Angriffen von UAC-0050, die im CERT-UA#8026-Alarm behandelt werden

Um die umfassende Liste der SOC-Inhalte für andere Angriffe gegen die Ukraine, die mit UAC-0050 in Verbindung stehen, zu erreichen, drücken Sie Erkundungen zu Detektionen. Der Erkennungsinhalt ist auf den MITRE ATT&CK Frameworkabgebildet, mit CTI und relevanten Metadaten angereichert und kann plattformübergreifend in verschiedenen Sicherheitsanalyse-Plattformen verwendet werden, während die Lücke zwischen verschiedenen Sprachformaten geschlossen wird.

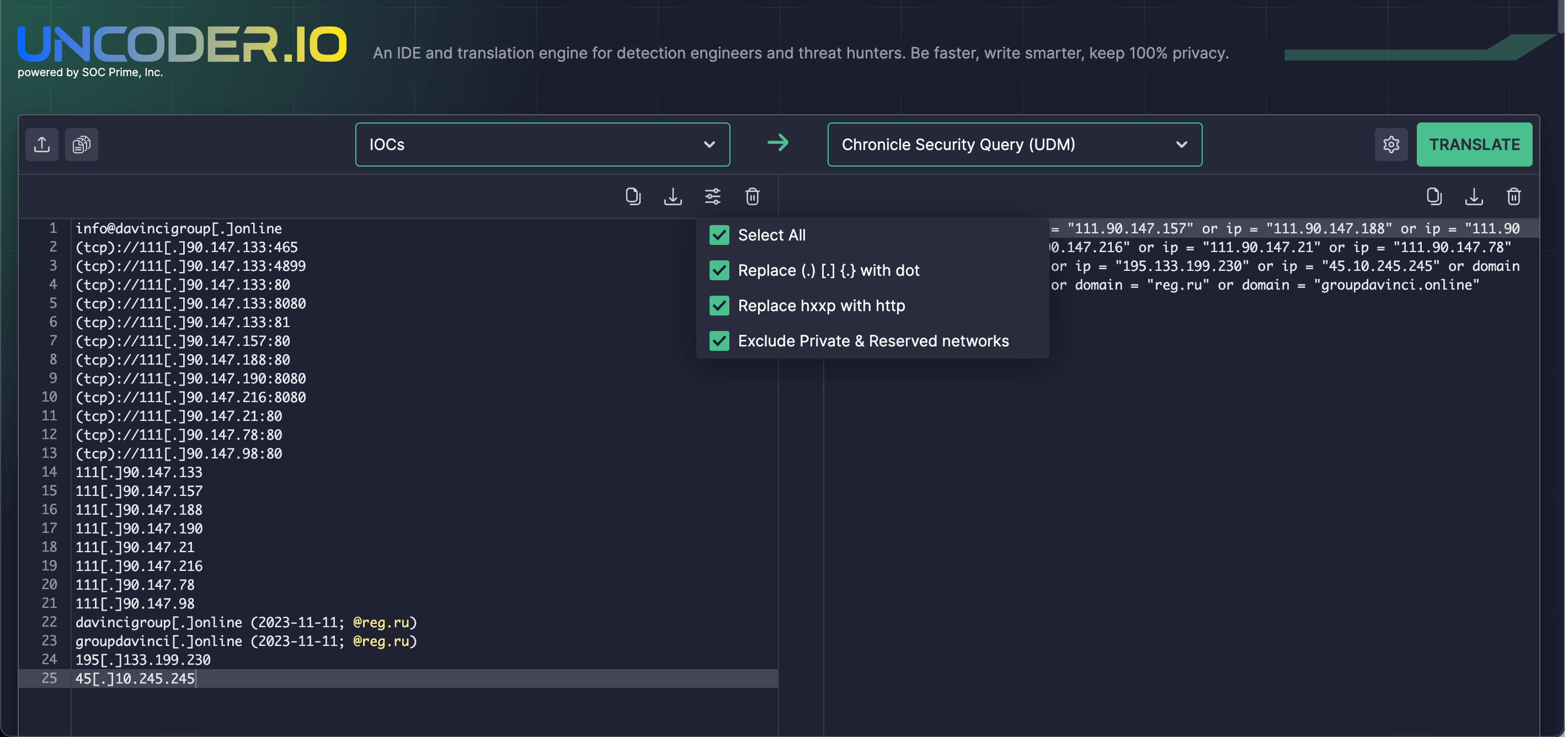

Teams können auch nach Datei-, Host- und Netzwerk- IOCs, die von CERT-UA bereitgestellt werden , mit SOC Prime’s Open-Source-IDE für Detection Engineering suchen, die jetzt die IOC-Paketierung unterstützt. Probieren Sie Uncoder IO um automatisch performance-optimierte Suchabfragen zu erstellen und sie sofort in Ihrer SIEM- oder EDR-Umgebung auszuführen, während Sie Sekunden bei Ihrer Bedrohungsermittlung einsparen.

MITRE ATT&CK Kontext

Die Nutzung von MITRE ATT&CK bietet eine detaillierte Sicht auf den Kontext offensiver Operationen, die UAC-0050 zugeschrieben werden. Erkunden Sie die untenstehende Tabelle, um die vollständige Liste der dedizierten Sigma-Regeln zu sehen, die auf die entsprechenden ATT&CK-Taktiken, -Techniken und -Untertechniken abzielen.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: Unix Shell (T1059.004) | |

Privilege Escalation | Exploitation for Privilege Escalation (T1068) | |

Defense Evasion | Abuse Elevation Control Mechanism (T1548) | |

Abuse Elevation Control Mechanism: Sudo and Sudo Caching (T1548.003) | ||

Hide Artifacts: Hidden Files and Directories (T1564.001) | ||

| Exploitation for Credential Access (T1212) | |

Modify Authentication Process: Pluggable Authentication Modules (T1556.003) | ||

Collection | Data from Local System (T1005) | |

Command and Control | Non-Application Layer Protocol (T1095) | |

Exfiltration | Exfiltration Over Web Service (T1567) |