Remcos Trojaner (Remote Control and Surveillance) wird häufig von Bedrohungsakteuren eingesetzt, die Phishing-Angriffe nutzen. Die Malware taucht derzeit erneut in der Cyberbedrohungsszene auf und zielt auf ukrainische Regierungseinrichtungen ab.

Am 6. Februar 2023 haben Cybersicherheitsforscher eine neue CERT-UA#5926-Warnung veröffentlicht, in der der Massen-E-Mail-Versand beschrieben wird, der sich als Ukrtelecom JSC ausgibt und darauf abzielt, Remcos-Malware auf kompromittierten Systemen zu verbreiten. Angreifer nutzten einen bösartigen RAR-Anhang in Phishing-E-Mails, die auf ukrainische staatliche Stellen abzielen. Laut der Untersuchung wird die Gegneraktivität dem als UAC-0050 verfolgten Hacking-Kollektiv zugeschrieben.

Bösartige Aktivität von UAC-0050 zur Verbreitung von Remcos-Malware: Analyse des Angriffs

Remcos ist eine Remote-Access-Software, die von BreakingSecurity entwickelt wurde. Nach der Installation öffnet das Tool eine Hintertür auf dem kompromittierten System und ermöglicht dem Remote-Benutzer vollen Zugriff. Seit 2020 setzen Angreifer aktiv auf Remcos RAT in Phishing-Angriffen, die das Thema COVID-19 ausnutzen. Die Malware-Betreiber nutzen mehrere TTPs in ihren Angreiferkampagnen, indem sie Remcos zur Ausspähung ihrer Opfer, zum Diebstahl von Zugangsdaten, zur Datenexfiltration und Befehlsausführung einsetzen.

Der neueste CERT-UA#5926-Warnung warnt Cyberverteidiger vor der neu beobachteten bösartigen Aktivität, die Remcos-Malware nutzt. In diesen Angriffen nutzen Bedrohungsakteure den Phishing-Angriffsvektor, um E-Mails zu verbreiten, die den Absender als Ukrtelecom JSC vortäuschen. Gegner versuchen, Opfer dazu zu verleiten, E-Mails mit der Betreffzeile eines Anschreibens zu öffnen, und einen RAR-Archivanhang zu öffnen, der sich als Details zur erforderlichen finanziellen Zahlung ausgibt. Das Lockmittelarchiv enthält eine Textdatei mit dem persönlichen Zugangscode und eine weitere passwortgeschützte RAR-Datei. Letztere enthält eine ausführbare Datei, die die Remote-Administration-Remcos-Malware auf dem Computer des Opfers installiert.

CERT-UA-Forscher verbinden die bösartige Aktivität mit dem Hacking-Kollektiv UAC-0050, das mindestens seit 2020 im Rampenlicht steht. Laut der Untersuchung starteten Bedrohungsakteure ihre vorherigen Angriffe, indem sie eine andere Remote-Administrationssoftware namens RemoteUtilities nutzten. Basierend auf den beobachteten Verhaltensmustern des Gegners und den offensiven Fähigkeiten der Malware ist es sehr wahrscheinlich, dass die laufenden Angriffe auf ukrainische staatliche Stellen mit Cyber-Spionage-Operationen in Verbindung stehen.

Erkennung von Cyberangriffen durch UAC-0050 gegen ukrainische staatliche Stellen, die in der CERT-UA#5926-Warnung behandelt werden

Angesichts des ständig wachsenden Volumens an Phishing-Cyberangriffen bemühen sich Verteidiger, ihre Fähigkeiten zur rechtzeitigen Erkennung der Infektion zu stärken. SOC Prime ermöglicht es Organisationen, Bedrohungen voraus zu sein und sich proaktiv gegen Cyberangriffe jeder Größenordnung zu verteidigen, indem sie mehrere Malware-Stämme nutzen. Die Detection as Code Plattform von SOC Prime kuratiert eine Reihe von Sigma-Regeln zur Erkennung von Remcos-Malware, die in den laufenden Phishing-Angriffen verwendet wird und der Gegneraktivität der UAC-0050-Hackergruppe zugeschrieben wird. Für eine optimierte Inhaltssuche werden alle Erkennungsalgorithmen nach den entsprechenden benutzerdefinierten Tags („UAC-0050“ oder „CERT-UA#5926“) gefiltert, basierend auf den Gruppen- und CERT-UA-Warn-IDs.

Klicken Sie auf Drucker erkunden Schaltfläche unten, um sofort die dedizierten Sigma-Regeln zu erreichen, die in der CERT-UA#5926-Warnung enthalten sind. Alle Erkennungen sind einsatzbereit für die branchenführenden SIEM-, EDR-, BDP- und XDR-Lösungen und sind mit tiefgreifendem Cyber-Bedrohungskontext angereichert, wie MITRE ATT&CK® Referenzen, CTI-Links, ausführbare Binärdateien sowie operative Metadaten.

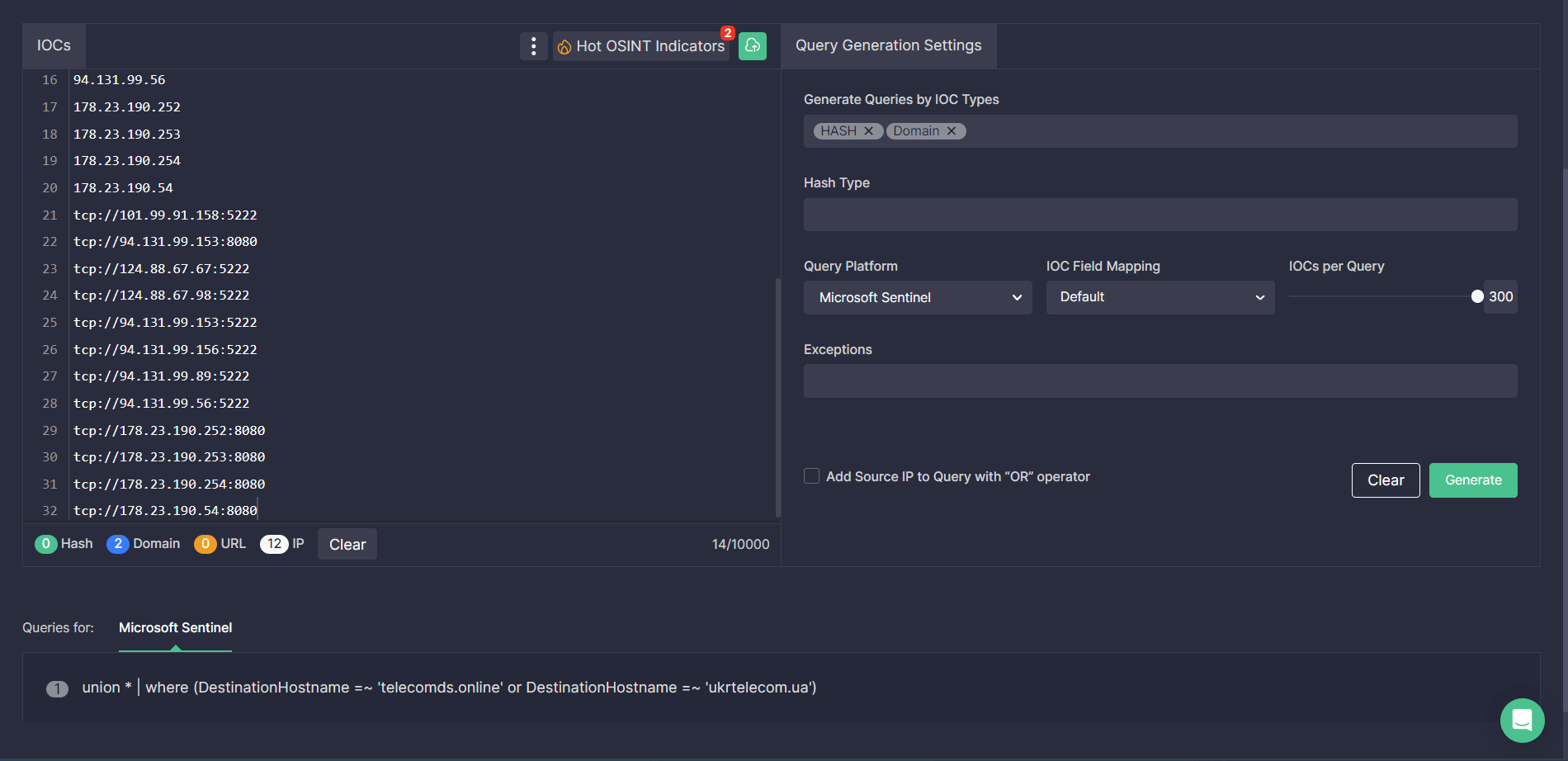

Darüber hinaus können Sicherheitstechniker ihre Suche nach Kompromissindikatoren im Zusammenhang mit der bösartigen Aktivität von UAC-0050 durch Nutzung des Uncoder CTI Tools optimieren. Fügen Sie einfach die Datei, den Host oder das Netzwerk IOCs, die von CERT-UA bereitgestellt werden, in die Benutzeroberfläche ein und generieren Sie sofort benutzerdefinierte Jagdabfragen, die bereit sind, nach Remcos-bezogenen Bedrohungen in Ihrer ausgewählten Umgebung zu suchen.

MITRE ATT&CK-Kontext

Um in den umfassenden Kontext hinter der Angreiferkampagne der UAC-0050-Gruppe einzutauchen, die in der neuesten CERT-UA-Warnung behandelt wird, werden alle oben genannten Sigma-Regeln mit ATT&CK v12 getaggt, um die entsprechenden Taktiken und Techniken anzusprechen:

Durchsuchen Sie SOC Prime’s Sigma Rules Search Engine, um den gesamten Erkennungsstapel gegen Remcos-Malware zu erreichen und schneller denn je über aktuelle und neue Bedrohungen zu lernen, innerhalb von Minuten zu priorisieren und Ihren Erkennungscode im Handumdrehen bereitzustellen.