Die berüchtigte Cyber-Spionage-Hackergruppe, die als EarthKapre oder RedCurl bekannt ist, APT ist wieder aufgetaucht, um Organisationen im Rechtssektor mit Indeed-Themen Phishinganzugreifen. Im neuesten Angriff setzten die für ihre hochentwickelten Offensivfähigkeiten berüchtigten Gegner Aufklärungskommandos und -werkzeuge ein, exfiltrierten Daten und führten den EarthKapre/RedCurl-Loader aus.

Erkennen Sie RedCurl/EarthKapre APT-Angriffe

Im Jahr 2024 haben staatlich geförderte Cybergruppen aus China, Nordkorea, Iran und Russland ihre offensiven Fähigkeiten erheblich verbessert, was auf eine erhöhte Raffinesse und Anpassungsfähigkeit hindeutet. Diese Bedrohungsakteure blieben eine der aktivsten im Cyber-Bereich und setzten fortschrittliche Techniken ein, um ihre geopolitischen Ziele zu verfolgen. Cyber-Spionage entwickelte sich zum Hauptfokus, wobei die Kampagnen zunehmend gezielter und verdeckter wurden. Ein bemerkenswertes Beispiel ist die neueste Operation von RedCurl (auch bekannt als EarthKapre APT), die einen hochentwickelten Ansatz für das Eindringen von Organisationen im Rechtssektor demonstriert.

Um neuen Bedrohungen standzuhalten und potenziellen RedCurl-APT-Angriffen einen Schritt voraus zu sein, bietet die SOC Prime Plattform eine Reihe von kuratierten Sigma-Regeln, die auf TTPs eingehen, die in der neuesten offensiven Operation genutzt wurden. Klicken Sie einfach auf die Explore Detections Schaltfläche unten, um sofort zur entsprechenden Erkennungsstapelung für RedCurl-Angriffserkennung zu gelangen.

Die Regeln sind mit mehreren SIEM-, EDR- und Data-Lake-Lösungen kompatibel und sind auf MITRE ATT&CK® abgebildet, um die Bedrohungsuntersuchung zu rationalisieren. Die Erkennungen sind auch mit umfangreichen Metadaten angereichert, einschließlich CTI Links, Angriffszeitleisten, Triage-Empfehlungen und mehr.

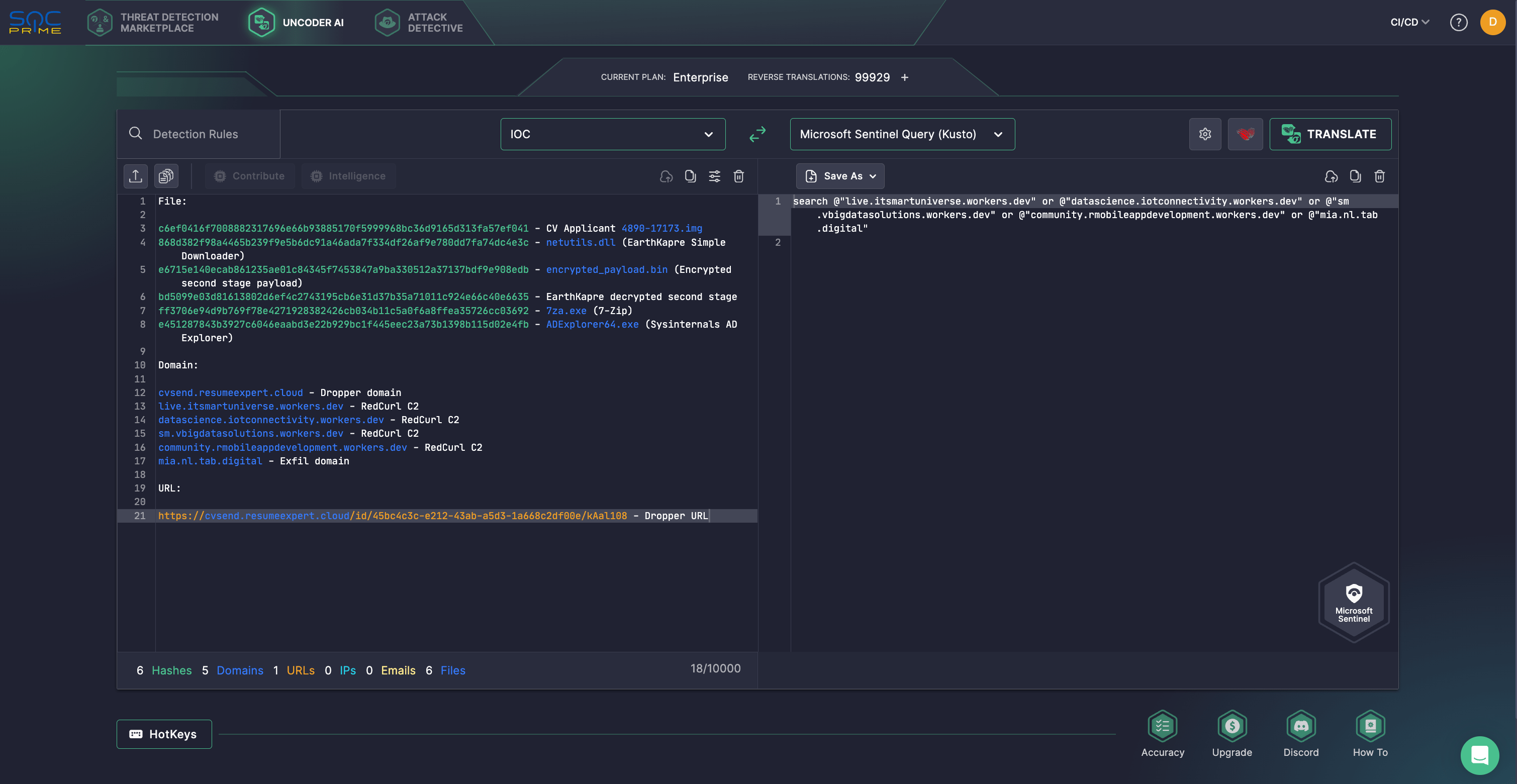

Zusätzlich können Sicherheitsexperten nach IOCs aus der Analyse der Threat Response Unit von eSentire analysieren der neuesten RedCurl-Kampagne. Mit Uncoder AI können Sicherheitsexperten diese IOCs mühelos parsen und in benutzerdefinierte Abfragen umwandeln, die auf die gewählte SIEM- oder EDR-Plattform zugeschnitten sind. Zuvor exklusiv für Firmenkunden, steht Uncoder AI nun auch einzelnen Forschern zur Verfügung und bietet vollen Zugriff auf seine leistungsstarken Fähigkeiten. Erfahren Sie mehr hier.

Cyber-Verteidiger, die mehr Erkennungsinhalte zu TTPs verwenden möchten, die in APT-Angriffen genutzt werden, können den Threat Detection Marketplace mit dem „APT”-Tag erkunden. Dies bietet Zugriff auf eine umfassende Sammlung von Regeln und Abfragen, die entwickelt wurden, um böswillige Aktivitäten in Verbindung mit staatlich gesponserten Gruppen zu erkennen.

Analyse von RedCurl/EarthKapre APT-Angriffen

Im Januar 2025 stellte das Threat Response Unit (TRU) Team von eSentire fest, dass EarthKapre (auch bekannt als RedCurl) APT einen legitimen Adobe-Executable, ADNotificationManager.exe, verwendete, um seinen bösartigen Loader fallen zu lassen. Die Gruppe ist seit 2018 aktiv in Cyber-Bedrohungen tätig, mit einer breiten geografischen Reichweite, die sich über die Ukraine, die USA, das Vereinigte Königreich und Kanada erstreckt und verschiedene Branchen ins Visier nimmt. In der neuesten Offensive-Kampagne hat die Cyber-Spionage-Gruppe, bekannt für das gezielte Angreifen von Unternehmen des privaten Sektors, ihr Augenmerk auf Organisationen im Rechtssektor gelegt, die jobbezogenes Phishing ausnutzen. EarthKapre nutzte SysInternals AD Explorer für die Aufklärung, 7-Zip zum Archivieren von Daten mit einem Passwort und PowerShell PUT-Anfragen, um diese an einen Cloud-Speicheranbieter zu exfiltrieren. spotted EarthKapre (aka RedCurl) APT using a legitimate Adobe executable, ADNotificationManager.exe, to drop its malicious loader. The group has been active in cyber threats since 2018, with a broad geographical reach spanning Ukraine, the U.S., the UK, and Canada, and targeting various industries. In the latest offensive campaign, the cyber espionage group, known for targeting primarily private-sector firms, has set its eyes on the organizations in the legal sector exploiting job-themed phishing. EarthKapre employed SysInternals AD Explorer for reconnaissance, 7-Zip to archive data with a password, and PowerShell PUT requests to exfiltrate it to a cloud storage provider.

Die Infektionskette beginnt mit einer Spam-E-Mail, die eine bösartige PDF-Datei enthält, die als Lebenslauf oder Bewerbungsschreiben getarnt ist. Das PDF enthält einen Link zu einem ZIP-Archiv mit einer montierbaren ISO (IMG)-Datei. Beim Öffnen wird die IMG-Datei auf ein externes Laufwerk gemountet, das eine einzelne Datei „CV Applicant *.scr“ zeigt, die als signierter Adobe-Executable erscheint. Beim Ausführen lässt das Schreiben den EarthKapre-Loader (netutils.dll) auf dem kompromittierten System sinken, wodurch die Angriffskette abgeschlossen wird.

Nach der Entpackung des ZIP-Archivs und der Montage der IMG-Datei ist nur ein Datei-Explorer-Fenster sichtbar, mit einer einzigen verfügbaren *.scr-Datei. Wenn das Opfer letzteres öffnet, wird die RedCurl/EarthKapre-Malware sideloaded, zusammen mit legitimen C-Laufzeitbibliotheken.

Die anfängliche Angriffsphase zielt darauf ab, die nächste Phase herunterzuladen und auszuführen. RedCurl/EarthKapre verwendet eine Zeichenfolgenentschlüsselungsfunktion, die verschiedene APIs aus bcrypt.dll nutzt. In der nächsten Angriffsphase wird die gleiche Zeichenfolgenentschlüsselungsmethode verwendet, jedoch wird der AES-Entschlüsselungsschlüssel unterschiedlich abgeleitet. Der erste Teil wird durch XOR-Entschlüsselung erlangt und dann mit einer während der Ausführung übergebenen GUID kombiniert, was es Sandkästen erschwert, diese Phase korrekt auszulösen. Nach dem Decodieren von base64 und der Anwendung der XOR-Entschlüsselung auf die HTTP-Anforderungsnutzlast erhalten die Gegner den Benutzernamen des Opfers, den Computername und eine Liste von Dateien/Verzeichnissen vom betroffenen System des Opfers.

Im letzten Angriffsstadium verwendet RedCurl eine Batch-Datei, um die Systeminformationssammlung und Datenarchivierung zur Exfiltration zu automatisieren. Es führt Befehle aus, um Benutzerdetails, Systemdaten, Festplatteninformationen und mehr zu sammeln. Die Infrastruktur der Angreifer-C2 wird über Cloudflare gehostet und nutzt Cloudflare Workers.

Organisationen sollten in Betracht ziehen, die Risiken von RedCurl/EarthKapre APT-Angriffen zu mindern, indem sie Gruppenrichtlinienmaßnahmen implementieren, um das automatische Mounten von ISO/IMG-Dateien zu verhindern, EDR-Lösungen auf allen Arbeitsstationen und Servern einzusetzen und kontinuierliche Cyber-Wachsamkeit aufrechtzuerhalten. Fortschrittliche Organisationen können mit SOC Primes einsatzbereitem, kompletten Produktsortiment die hochmodernen Technologien der Sicherheitsteams nutzen, um eine belastbare Cybersicherheitsstrategie zu implementieren und dabei den maximalen Wert von Sicherheitsinvestitionen zu erzielen.