Platform von SOC Prime für Detection as Code für kollaborative Cyber-Verteidigung, Bedrohungssuche und -entdeckung entwickelt sich kontinuierlich weiter, um der globalen Gemeinschaft zugänglichere und effizientere Cyber-Verteidigungsfähigkeiten zu bieten. Mit dem Bestreben, die Bedrohungssuche einem breiteren Publikum im Bereich Cybersicherheit zu öffnen, stellte SOC Prime Quick Huntvor, ein neues, hochmodernes Modul, das sowohl Neulingen als auch erfahrenen Experten ermöglicht, in ihren SIEM- und EDR-Umgebungen in drei einfachen Schritten nach den neuesten Bedrohungen zu suchen.

Einmalige Konfiguration für eine One-Click-Hunting-Erfahrung

Die erstmalige Nutzung des SOC Prime-Moduls erfordert die Konfiguration einer Hunting-Umgebung in dem ausgewählten SIEM oder EDR. Nach Abschluss der Einrichtungsarbeiten können Quick Hunt-Nutzer mit einem einzigen Klick in der vorkonfigurierten Umgebung auf die verfügbaren Protokolldaten zugreifen, ohne Integrationshürden und Parsing-Probleme.

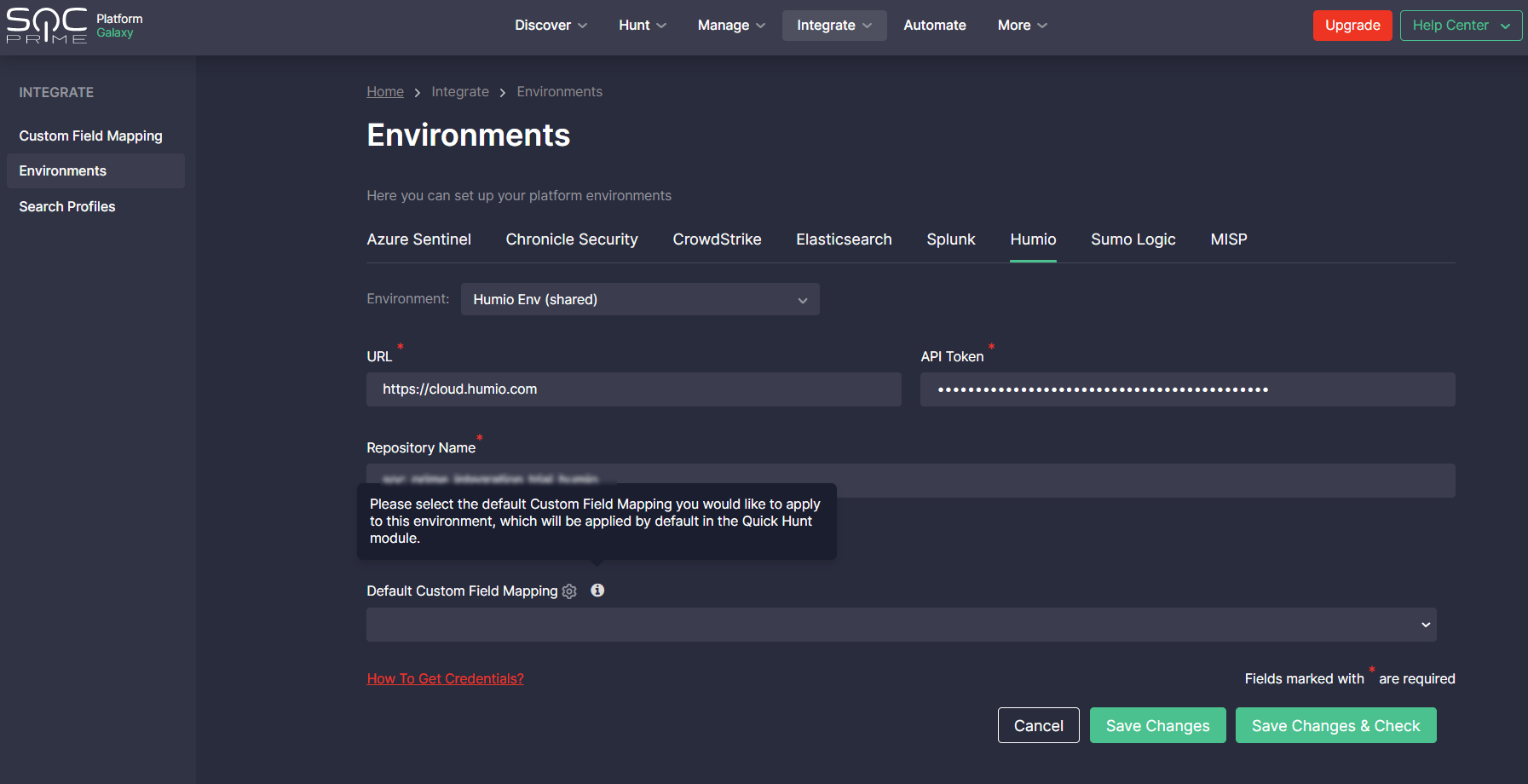

Für die anfängliche Konfiguration gehen Sie zu Integrieren > Umgebungen auf der Plattform von SOC Prime für Detection as Code, wählen Sie den Plattform-Tab und die Umgebung aus und füllen Sie die entsprechende URL aus, die verwendet wird, um Drill-Downs für die Jagd durchzuführen, zusammen mit anderen erforderlichen Feldern.

Um Herausforderungen bei der Komplexität von Datenschemata zu überwinden, wenn Sie auf benutzerdefinierten Protokolldaten jagen, verwenden Sie das Profil für die Standard-Benutzerfeldzuordnung oder konfigurieren Sie eines für die ausgewählte Umgebung.

Das Suchen nach den relevantesten Bedrohungen in drei einfachen Schritten

Quick Hunt macht die Bedrohungsermittlung effizienter denn je durch drei einfache Schritte:

- Sich über die am meisten erwarteten Bedrohungen informieren

- Durchführung einer Jagd in dem ausgewählten SIEM oder XDR

- Teilen von Feedback mit Ihren Kollegen

Informiert werden über Bedrohungen, die für Ihr Unternehmen am relevantesten sind

Angetrieben durch den Threat Detection Marketplace und SOC Primes Crowdsourcing-Initiative basiert Quick Hunt auf über 130.000 Erkennungen, die mit der neuesten Version 10 des MITRE ATT&CK® Frameworks abgestimmt sind, wobei der Inhalt jährlich exponentiell wächst und IT-Bedrohungen, Edge, Cloud, SaaS, IaaS und PaaS Szenarien abdeckt.

Gestützt auf das Feedback von über 20.000 Cybersecurity-Experten und SOC Primes Empfehlungssystem können Sicherheitsteams Bedrohungen, die für ihre Geschäftsbedürfnisse und die verwendete Plattform am relevantesten sind, sofort identifizieren.

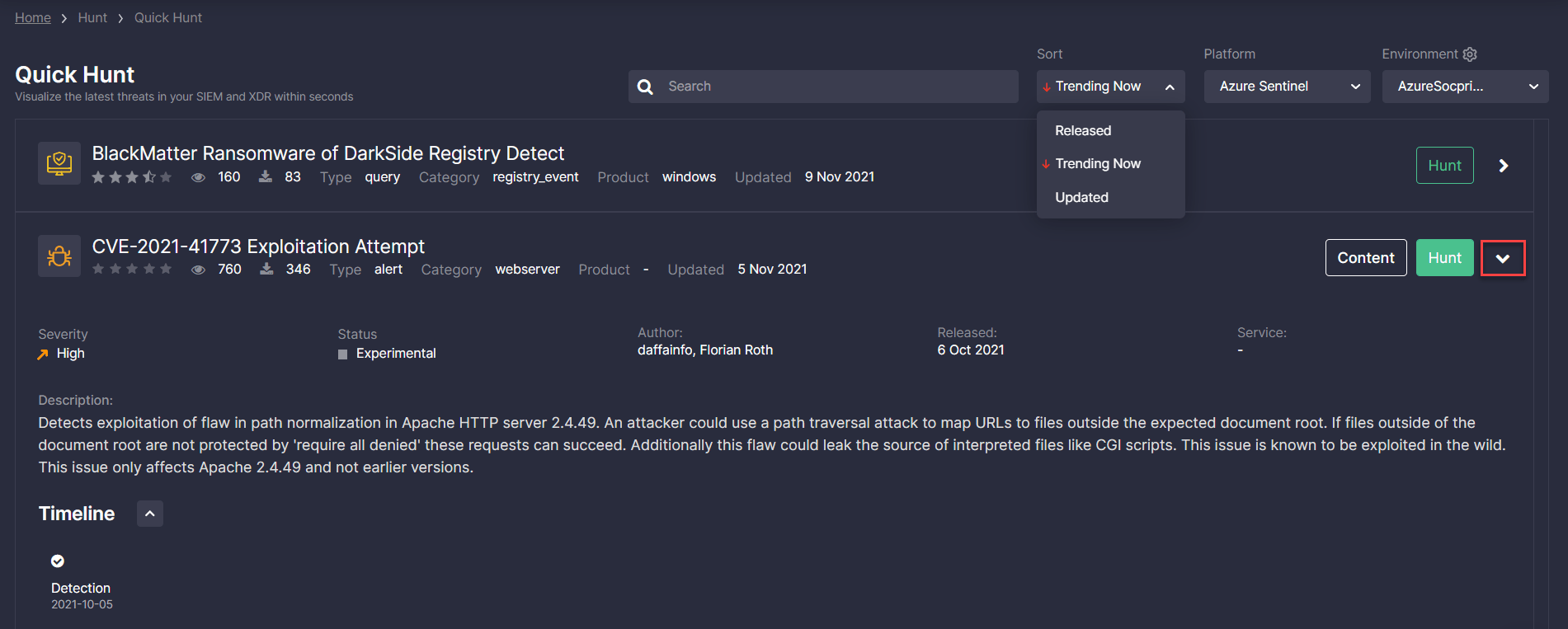

Hinweis: Um die Liste der an die spezifische Plattform und Umgebung angepassten Abfragen zu sehen, wählen Sie die SIEM- oder EDR-Plattform in der Liste aus und dann die vorkonfigurierte Umgebung die Ihren Sicherheitsanforderungen entspricht.

Sicherheitsexperten können Inhalte auch nach den kürzlich veröffentlichten oder zuletzt aktualisierten Erkennungen sortieren.

Um in die Cyber-Bedrohungsinformationen einzutauchen, die mit dem spezifischen Inhalt verknüpft sind, können Sicherheitsteams auf ein Pfeilsymbol neben dem Hunt Button klicken und die Schwere der Regel, Mediennennungen, CVE- und ATT&CK-Verknüpfungen, Protokollquellentypen und weitere Inhaltsdetails erkunden.

Sobald Sie bereit sind, zu jagen, gehen Sie zu Schritt 2.

Jagen in Ihrem SIEM oder XDR mit einem Klick

Um eine Jagdsitzung mit einer ausgewählten Abfrage zu starten, klicken Sie auf den Hunt Button. Das System leitet Sie sofort zur vorkonfigurierten SIEM- oder EDR-Umgebung weiter, wobei eine Abfrage in die Adressleiste Ihres Browsers eingefügt wird. SOC Prime speichert keine Jagddaten, und die Authentifizierung erfolgt lokal, um den Datenschutz zu gewährleisten. Alle Abfragen werden während der aktuellenBrowsersitzung gestartet und nicht an den Quick Hunt-Server gesendet.

Feedback zu Ihrer Jagd hinterlassen

Sobald die Abfrage Ergebnisse liefert, können Quick Hunt-Nutzer zur SOC Prime-Plattform für Detection as Code zurückkehren, um Feedback mit der globalen Gemeinschaft und ihren Kollegen zu teilen. Sicherheitsexperten werden aufgefordert, ihre Jagderfahrungen nach der Anzahl der Treffer zu bewerten, und nach Abgabe ihres eigenen Feedbacks können sie Eingaben von anderen Nutzern sehen.

Das bereitgestellte Feedback ist anonym und dient dem einzigen Zweck — der globalen Cybersecurity-Community und Ihren Kollegen zu helfen, die Kritikalität der Abfrage zu verstehen, wodurch das Jagen effizienter wird. Die Sammlung von Community-basiertem Feedback hilft dem SOC Prime-Team und den Entwicklern des Crowdsourcing-Programms Threat Bounty, die Erkennungsqualität kontinuierlich zu verbessern und sicherzustellen, dass der Inhalt mit den neuesten Bedrohungen aktuell ist.

Ab dem 22. November 2021ermöglicht das Quick Hunt-Modul kostenlose, ungemessene Jagden mit Top-bewerteten und trendigen Community-Abfragen aus der umfangreichen Inhaltsbasis des Threat Detection Marketplace im Rahmen von SOC Primes Cyber Monday-Angebot. Durch die Aktivierung eines Promo-Codes können SOC Prime-Nutzer mit einer Unternehmens-E-Mail-Adresse bis Ende Dezember 2021 kostenlos nach Bedrohungen in ihren SIEM- oder EDR-Umgebungen scannen. Teilnehmer der Cyber Monday-Aktion können auch eine geführte Sitzung mit SOC Prime-Experten buchen, um eine Jagdumgebung leicht einzurichten und das Modul zu nutzen. Bleiben Sie auf unserem Blog um den Start der Cyber Monday-Promo nicht zu verpassen!

Schauen Sie sich die Übersicht von Quick Hunt an, um mehr über die Möglichkeiten der One-Click-Bedrohungssuche, angetrieben durch dieses Modul, zu erfahren. Suchen Sie nach Möglichkeiten, die Cyber-Verteidigungsfähigkeiten der Organisation zu beschleunigen? Treten Sie der SOC Prime-Plattform für Detection as Code bei, um kollaborative Cyber-Verteidigung, Bedrohungssuche und -entdeckung zu ermöglichen, damit Sicherheitsteams Angriffe einfacher, schneller und effizienter als je zuvor abwehren können.