Ich denke, dass sich der Großteil der Sicherheitsgemeinschaft darauf geeinigt hat, dass die CVE-2019-0708-Schwachstelle von kritischer Priorität ist, um behandelt zu werden. Und während der Satz „Patcht eure Systeme!“ wie das Erste klingt, woran man denken sollte, sind die Erinnerungen an WannaCry und NotPetya noch frisch. Wir wissen, dass das Patchen nicht mit der Geschwindigkeit und dem Umfang geschehen wird, den es bräuchte. Und so bauen wir, noch einmal, die Erkennungsregeln auf!

Ein kleines, aber wichtiges Detail: Die Schwachstelle CVE-2019-0708 bezieht sich auf die Remote Desktop Services (RDS), also die eigentliche Microsoft-Implementierung des Remote Desktop Protocol (RDP) auf Windows. Das RDP-Protokoll selbst ist in Ordnung. Ich denke, diese Aussage muss hier stehen, um alle Arten von Hype zu vermeiden, ähnlich dem, den wir während des WannaCry-Ausbruchs gesehen haben.

Der Hashtag „BlueKeep“ wurde zuerst von Kevin Beaumont verwendet. Ich habe ihn aus zwei Gründen gewählt: GoT-Referenz und um relevante Beiträge auf Twitter zu finden, da man ein CVE nicht einfach hashtaggen kann (es sei denn, man entfernt die Bindestriche). BlueKeep macht Twiterops einfach einfacher 😉

https://twitter.com/GossiTheDog/status/1128348383704485895

Den Verteidigern einen Vorteil verschaffen.

Um die Erkennung zu etablieren, müssen wir zwei Bedrohungsmodelle berücksichtigen:

- Wurm-Bedrohung, ähnlich dem WannaCry-Szenario.

- APT-Akteur, der die Schwachstelle als Teil einer ausgefeilteren Kampagne nutzt, genau wie EternalBlue & SMB nur ein Teil des NotPetya-Desasters waren.

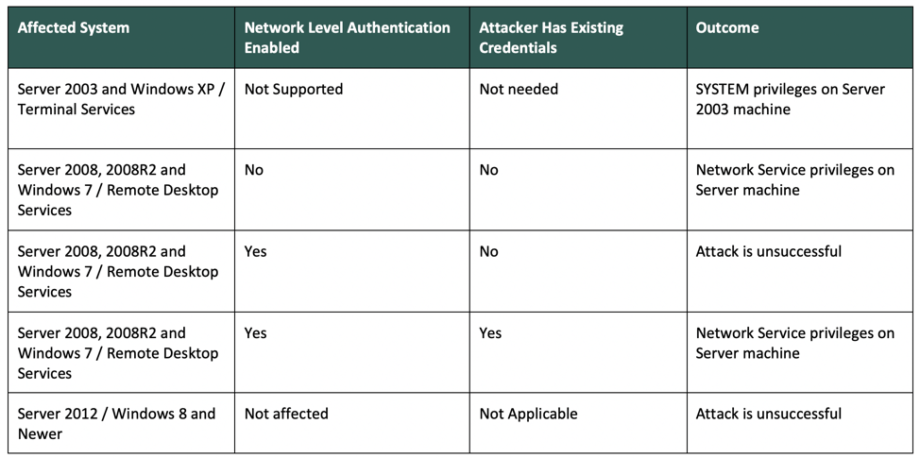

Um gefährdete Vermögenswerte zu identifizieren, beziehen wir uns auf die folgende Tabelle, die uns durch die Freundlichkeit von Dragos zur Verfügung gestellt wurde:

Quelle: https://dragos.com/blog/industry-news/ics-impact-from-microsoft-rdp-vulnerability/

Quelle: https://dragos.com/blog/industry-news/ics-impact-from-microsoft-rdp-vulnerability/

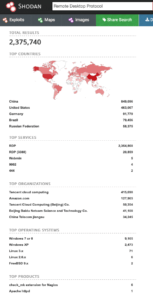

Kann die CVE-2019-0708 für den Initialzugriff in großem Maßstab ähnlich wie WannaCry verwendet werden? Ein schneller Blick auf Shodan-Daten zeigt viele Maschinen im Internet mit freigegebenem Port 3389, auf denen möglicherweise anfällige Windows-Versionen laufen:

https://www.shodan.io/search?query=port:3389+os:“Windows+7+or+8″

https://www.shodan.io/search?query=port:3389+2003

https://www.shodan.io/search?query=port:3389+2008

https://www.shodan.io/search?query=port:3389+os:“Windows+XP“Insgesamt betrachten wir 2,375 Millionen Hosts mit RDP, die aus dem Internet erreichbar sind – aber ziehen Sie noch keine Schlussfolgerungen!

https://www.shodan.io/search?query=Remote+Desktop+Protocol

Zitierend von Dan Tentlers Tweet vom 23. April 2017: „Nicht alle diese Hosts sind Windows, und nicht alle diese Ports sind SMB“. Auf die heutige Zeit adaptiert: „Nicht alle dieser 2,3 Millionen Hosts sind Windows und nicht alle diese Ports sind Dienste, die anfällig für die CVE-2019-0708 sind“. Vergleichen wir dies mit der WannaCry-Timeline, befinden wir uns in der Phase, in der MS-17010 bereits veröffentlicht ist, EternalBlue ist noch nicht draußen und daher können wir nicht nach dem nächsten DoublePulsar scannen. Und bis ein solches PoC existiert und jemand nach einer vorhandenen Hintertür scannt, wie Dan es vor 2 Jahren getan hat, können wir nicht absolut sicher sein, dass die Dinge schief gehen. Sie sind jedoch „dabei“, diesen Zustand zu erreichen, und vielleicht haben wir noch 30 Tage, um Verteidigungen zu implementieren, vielleicht weniger.

https://twitter.com/Viss/status/856227372785221632

Während wir darüber debattieren können, ob diese Maschinen von echten Organisationen verwendet werden, ihr Patch-Status, Netzwerksegmentierung usw., ist allgemein bekannt, dass viele Unternehmen weiterhin die anfälligen Versionen von Windows betreiben und die Patch-Zyklen für diese Systeme schwierig sein können. Auch im Vergleich zu WannaCry sehen wir etwa 24K+ potenziell ausnutzbare Hosts gegenüber 140K+ Hosts mit DoublePulsar, die dem Internet zugewandt sind, 3 Wochen vor dem Vorfall.

Die größere Gefahr in diesem Stadium ist die Ausnutzung von CVE-2019-0708, sobald sie im Inneren der Organisation ist, um Hosts schnell zu kompromittieren und für Lateral Movement zu nutzen. Und da ein Exploit PoC zum Zeitpunkt des Schreibens dieses Artikels nicht veröffentlicht ist (viele gefälschte jedoch schon), werden wir jedes uns zur Verfügung stehende Tool nutzen, um Erkennung zu entwickeln -bevor- der Exploit überhaupt veröffentlicht ist.

In Anbetracht all des Obigen sind die drei wichtigsten Dinge, die Sie als Verteidiger tun können:

- Proaktiven Erkennungsinhalt bereitstellen.

- Nachdrücklich das Patchen oder die Minderung der Schwachstelle befürworten.

- Behalten Sie die Entwicklung der Situation im Auge, indem Sie Eingaben von Forschern verfolgen, denen Sie vertrauen.

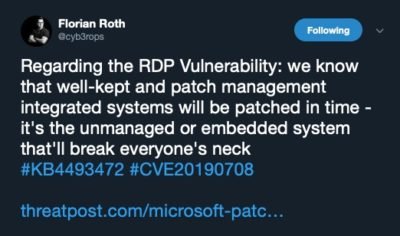

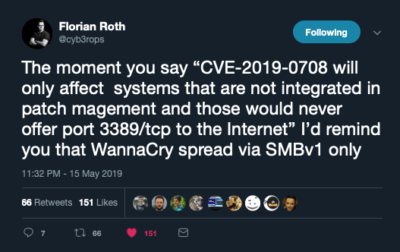

Um einige der Punkte zu bekräftigen, möchte ich auf 2 Tweets von Florian Roth zum Thema verweisen:

|

|

Sigma-Regeln, die erste Rettung.

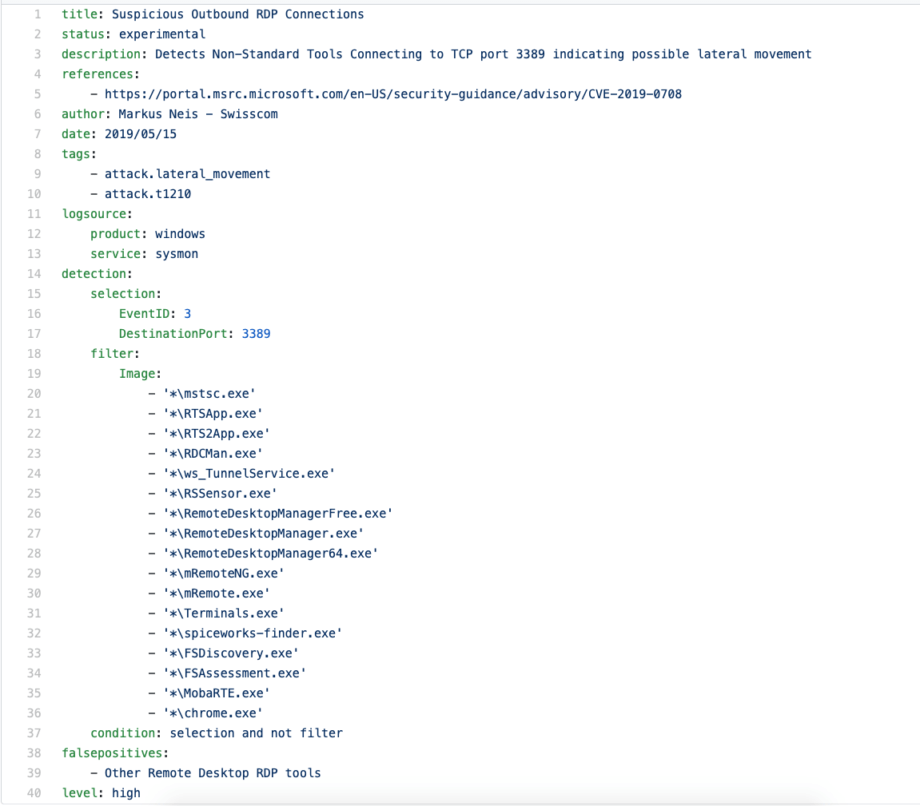

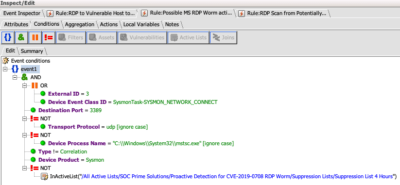

Die erste Regel, weiter als Sigma #1 referenziert, wurde von Markus Neis im Sigma-GitHub-Repo geteilt, um die Lateral-Movement-Technik T12010 / Ausnutzung von Remote-Diensten zu adressieren. https://attack.mitre.org/techniques/T1210/ :

Innerhalb einer Stunde wurde eine ähnliche Regel (Sigma #2) bei SOC Prime TDM von Roman Ranskyi als Community- / kostenlos nutzbar veröffentlicht mit einigen Unterschieden in der Erkennungslogik, die sich auf T1036 / Maskierung erstrecken. https://attack.mitre.org/techniques/T1036/ und T1046 / Netzwerkdienst-Scanning https://attack.mitre.org/techniques/T1046/ .

Im Wesentlichen haben wir da draußen eine TLP:WHITE und TLP:GREEN Erkennungen, bevor ein Exploit! Aber reicht das aus, um einen Angriff in vollem Umfang zu erkennen?

Maschinelles Lernen, einen Schritt weiter.

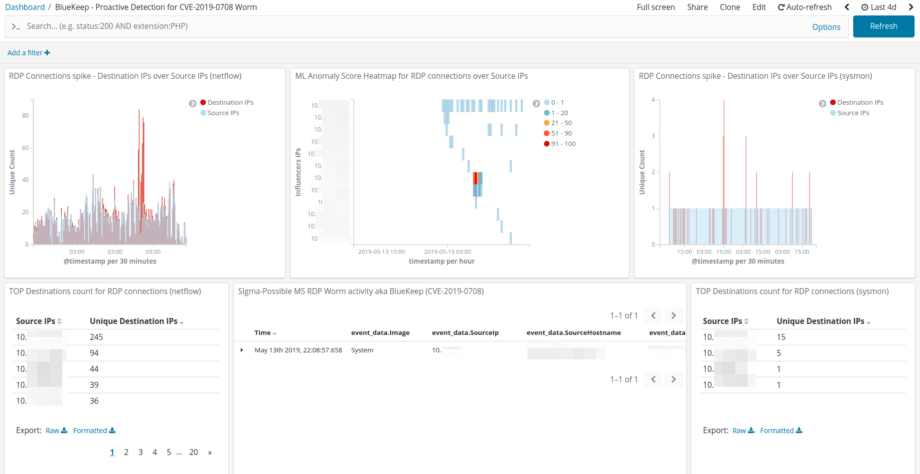

Lassen Sie uns untersuchen, wie maschinelle Lernfähigkeiten uns bei dem Problem einen kleinen Vorteil verschaffen können, und beginnen wir mit der Erstellung eines Rezepts für den Elastic-Stack.

ML-Rezept: Detektion von Lateral Movement über RDP, potenziell in Zusammenhang mit CVE-2019-0708

Theorie

Eine übermäßige Anzahl von einzigartigen Ziel-IP-Adressen in RDP-Verbindungen, die von einem Host aus initiiert werden, in einem begrenzten Zeitfenster, kann ein Hinweis auf das Lateral Movement und die Verbreitung des Wurms sein, der das RDP-Protokoll als Verbreitungsmethode verwendet (unter Verwendung des mit der Schwachstelle CVE-2019-0708 zusammenhängenden RDS-Exploits).

Beschreibung

Dieses Use-Case-Rezept identifiziert Quell-IP-Adressen, die potenziell Ausgangspunkte für die Verbreitung des RDP-Wurms oder Lateral Movement über RDP / T1076 über Netzwerksegmente sein können.

Effektivität

Dieses Use-Case-Rezept wird als Teil eines automatisierten Proactive Detection für eine Remote Code Execution Vulnerability in Remote Desktop Services (CVE-2019-0708) bereitgestellt, ein noch nicht existenter RDP-Wurm, der voraussichtlich die Schwachstelle ausnutzen und RDP für Lateral Movement über interne LAN-Segmente verwenden wird. Zusätzliche Informationen zum Verhalten des RDP-Wurms nach Beobachtung in freier Wildbahn können für die Feinabstimmung des Rezepts verwendet werden, um effektivere Erkennensergebnisse zu erzielen.

Use-Case-Typ

Elementary Attack Behavior (EAB) – Dieser Use-Case erkennt Anomalien, die mit elementaren Angriffsverhalten verbunden sind. Jeder erkannte Anomalie wird ein normalisierter Anomalie-Score zugewiesen und mit Werten anderer Felder in den Daten annotiert, die statistischen Einfluss auf die Anomalie haben. Elementares Angriffsverhalten, das gemeinsame statistische Beeinflusser teilt, ist oft mit einem gemeinsamen Angriffsverlauf verbunden.

Datenquelle des Use-Cases

Netflow-Ereignisse, VPC-Flow-Logs oder ähnliche Daten im ECS-Format, die Protokolle von RDP-Verbindungen zwischen Windows-Hosts innerhalb interner LAN-Segmente enthalten.

Use-Case-Rezept

| Für: | RDP-Verbindungen. |

| Modell: | Einzigartige Anzahl von Ziel-IP-Adressen für jede Quell-IP-Adresse. |

| Erkennen: | Ungewöhnlich hohe Anzahl von Ziel-IP-Adressen für die spezifische Quell-IP-Adresse. |

| Verglichen mit: | Bevölkerung aller (höchst registrierten) Quell-IP-Adressen in den Abfrageergebnissen. |

| Partitionieren nach: | Keine |

| Ausschließen: | Keine |

| Dauer: | Führen Sie die Analyse von Netflow-Ereignissen über einen Zeitraum von 2 Wochen oder länger aus. |

| Verwandte Rezepte: | Keine |

| Ergebnisse: | Beeinflusser-Hosts könnten Schwachstellenscanner, Jump Hosts oder kompromittierte Hosts sein, die als Quellen für die Verbreitung des RDP-Wurms agieren. stehen. |

Eingabefunktionen und potenzielle Beeinflusser

| Erforderliches Feld | Beschreibung | Beispiel |

| Source.ip | Quelle der RDP-Sitzung | 10.10.1.1 |

| Destination.ip | Ziel der RDP-Sitzung | 10.10.1.124 |

| Destination.port | TCP-Port, der die RDP-Verbindung identifiziert | 3389 |

Beispiel für Elasticsearch Index Patterns:ecs-netflow*Beispiel für Elasticsearch-Abfrage:„query“: {„term“: {„destination.port“: {„value“: 3389″,“boost“: 1}}}

Maschinelles Lernen Analyse / Detektor-Config:

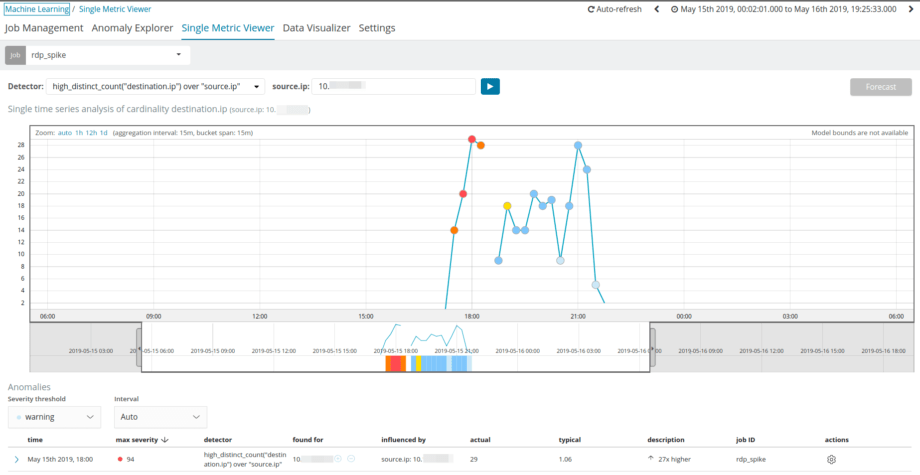

Detektor(en): high_distinct_count(destination.ip) über source.ip

Bucketspan: 15m

Beeinflusser: source.ip

Erkundung von ML-Ergebnissen im Elastic-Stack.

Die Single-Metric-Ansicht findet uns die Drohnen, nach denen wir gesucht haben. Je besser der Datensatz ist, den wir bereitstellen, desto präziser wird die Erkennung von Ausreißern.

Der Anomaly Explorer hilft, die Geschichte der üblichen RDP-Verbindungen im Gegensatz zu einem wurmartigen Verhalten oder einem super hart arbeitenden Administrator zu erklären, der für den APT-Bedrohungsakteur arbeiten könnte oder auch nicht 😉

Der warme Röhrenklang der ArcSight-Korrelation Engine.

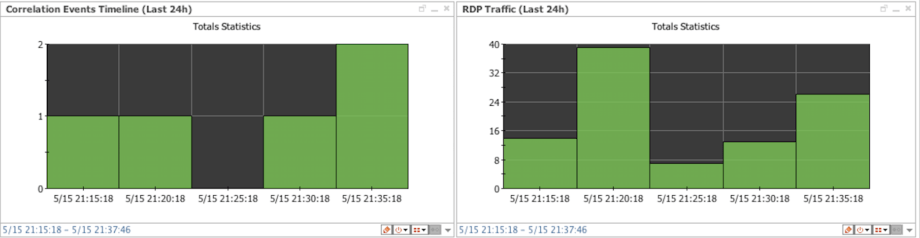

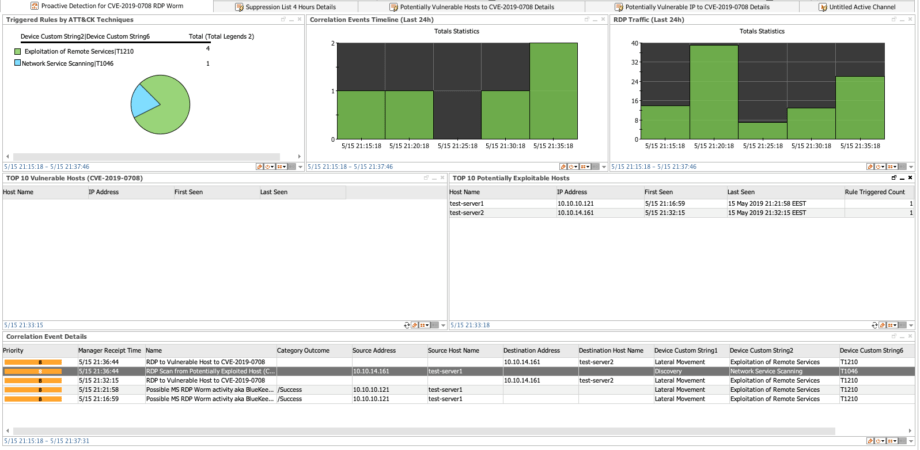

An diesem Punkt haben wir die Erkennungslogik klar definiert. Mal sehen, ob wir sie auf die Technik anwenden können, die viele Unternehmen immer noch als primäres SIEM-Tool verwenden. Es gibt mehrere Aufgaben, die wir in Bezug auf die kommende Bedrohung lösen werden:

- Automatisierte Identifizierung der gefährdeten Vermögenswerte.

- Anormale RDP-Aktivität auf den oben erwähnten Vermögenswerten verfolgen.

- Versuch, Lateral Movement zu erkennen, indem Sigma- und verhaltensbasierte Regeln genutzt werden.

Aufgabe #1: Hier können wir uns auf mehrere Funktionen in ArcSight verlassen.

Erstellen Sie eine Liste von Vermögenswerten, die für CVE-2019-0708 anfällig sind, indem Sie auf das Asset- & Netzmodell zugreifen, das (sollte) von jedem Schwachstellenscanner, der CEF-Ausgaben bereitstellt (Qualys, Nessus oder sogar nmap kann den Trick machen), ausgefüllt werden.

Was, wenn wir keinen Scanner haben? Wir können potenziell gefährdete Hosts nachverfolgen, indem wir einen Filter auf Windows XP-, 7-, 2003- und 2008-Systeme erstellen, entweder auf Grundlage des Asset- & Netzmodells oder basierend auf Windows-Ereignis-IDs, die von diesen Versionen generiert werden und sich von neueren Windows-Versionen unterscheiden.

Aufgabe #2: Um Maschinelles Lernen zu ersetzen, erstellen wir eine Regel, die Firewall- und Netflow-Ereignisse auf Grundlage von Kategorisierungen abgreift und RDP-Quell- & Ziel-IPs in der Active List speichert. Auf diese Weise können wir die erste Verbindung zu/von potenziell/bestätigt anfälligen Vermögenswerten finden. Zusätzlich erstellen wir Trends zur Profilierung von RDP-Verbindungen und zur Erkennung von Traffic-Spikes durch Verbindungszähler.

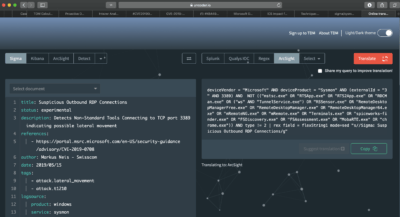

Aufgabe #3: Das Portieren der Sigma-Regel #1 von der Abfrage zur Echtzeitkorrelation wird die Erkennung des Lateral Movement T1210 abdecken. Um dies zu erreichen, habe ich die Sigma #1-Quelle in Uncoder.io kopiert, um eine ArcSight-Abfrage zu erstellen. Das Gute an ArcSight-Abfragen ist, dass man mit ein wenig Kenntnis der Sprache den Code leicht in den Filter für eine Echtzeitkorrelationsregel umwandeln kann.

Setzen Sie alles zusammen und stecken Sie es in Ihr SOC!

Für ArcSight werden die oben genannten Inhalte in einem einzigen Dashboard zusammengeführt, das im Normalbetrieb leer bleiben sollte. Um die Ereignisse in den Haupt-SOC-Kanal zu bekommen, fügen Sie eine einfache Regel hinzu, die korrelierte Alarme vom aktiven Kanal „Correlation Event Details“ konsumiert.

Für ein Elastic-basiertes SOC haben wir ein einfaches Kibana-Dashboard hinzugefügt. Es zeigt RDP-Spikes und Machine Learning Visual zur Erkennung von Ausreißern basierend auf Netflow-Traffic sowie Details zu Sigma-Regel-Triggers, betroffenen Hosts usw.

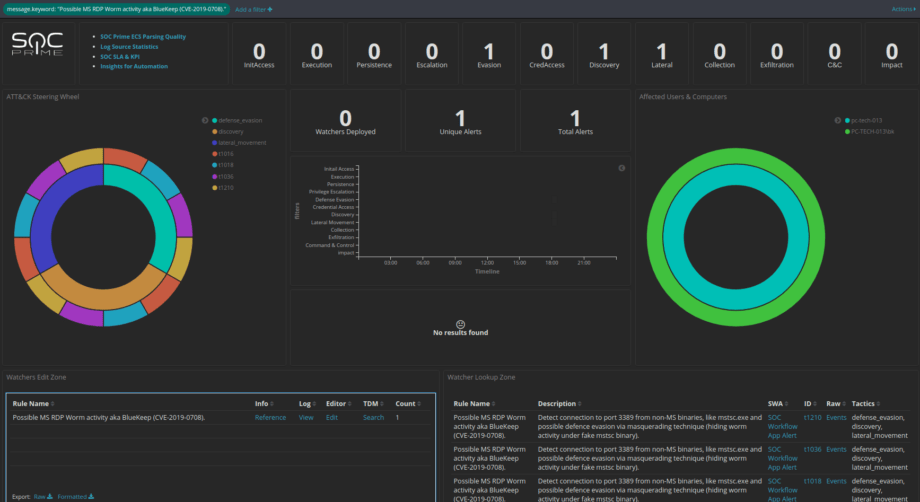

Wenn Sie bereits das SOC Prime-Dashboard für das Wachter-Management verwenden, können Sie die Daten durch das Prisma von MITRE ATT&CK erkunden und zwischen den Taktiken, Techniken, betroffenen Benutzern, Computern pivottieren, die Angriffschronik beobachten, Wächter verwalten, zu Sigma-Regeln und Fällen über die SOC Workflow App wechseln. All das ohne die Kibana-Oberfläche zu verlassen.

Elastic, ArcSight oder Sigma?

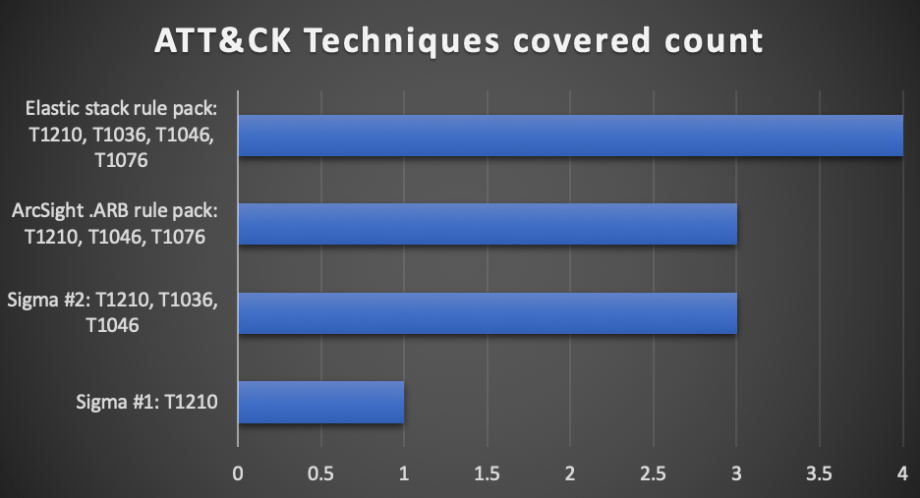

Wenn wir ATT&CK nur als Benchmark verwenden, ist Elastic der Gewinner, da es eine Technik voraus ist.

Der Hauptvorteil des Elastic-Stacks ist die Fähigkeit, sowohl maschinelles Lernen als auch moderne Threat-Hunting-Abfragen basierend auf Sigma zu kombinieren. Denken Sie daran, dass die Umwandlung der Sigma-Regeln in Echtzeitkorrelationsabfragen kein Maskieren / T1036 auf ArcSight findet.

Es ist jedoch erwähnenswert, dass es tatsächlich einfacher ist, ArcSight für die Nutzung von Daten von Schwachstellenscannern für geräteübergreifende Korrelation zu konfigurieren. In Kombination mit allen anderen Logquellen im Erkennungspaket kann es für viele Organisationen effektiver sein.

Wenn wir die Aufgabe aus der Sicht der Schnelligkeit und der Kosten der Entwurfsentwicklung betrachten, führt Sigma eindeutig. Solange Ihr SIEM oder EDR Sigma unterstützt oder Sie Sysmon-Logs von all Ihren Maschinen, einschließlich XP, 7, 2003 und 2008 haben, wird dies eine optimale Lösung für Sie sein. Noch einmal, der Vorteil eines größeren Erkennungspakets gegenüber einer einzelnen Regel basiert hauptsächlich auf unserer Annahme, dass ein echter Angriff RDP für Lateral Movement nutzen wird. Es gibt keine Einheitsgröße, die für alle bei der Bedrohungserkennung passt. Die endgültige Bewertung erfolgt, wenn der reale funktionierende Exploit verfügbar ist und wir die Erkennung sehr wahrscheinlich mithilfe von Sigma-Regeln erstellen können. Am Ende des Tages haben wir ein Proactive Detection Content basierend auf Regeln und maschinellem Lernen für die „Known Unknown“ entwickelt, genau wie Dr. Anton Chuvakin kürzlich in seinem Beitrag sagte: https://blogs.gartner.com/anton-chuvakin/2019/04/30/rule-based-detection/ .

Vergessen Sie nicht die Prävention und patchen Sie Ihre Systeme

Lernen Sie aus den Fehlern anderer, das frühzeitige Patchen wird genauso vorteilhaft sein, als wenn Sie alle SMB während des WannaCry-Ausbruchs gepatcht hätten. Wenn Sie von der Patch-Gruppe ein Nein bekommen, setzen Sie Erkennungen ein, testen Sie die Backups und delegieren Sie das Risiko. https://blogs.technet.microsoft.com/msrc/2019/05/14/prevent-a-worm-by-updating-remote-desktop-services-cve-2019-0708/

Links zu kostenlosem Erkennungsinhalt und Mappings zu MITRE ATT&CK

- Sigma #1 von Markus Neis https://github.com/Neo23x0/sigma/blob/master/rules/windows/sysmon/sysmon_susp_rdp.yml Lateral Movement; T1210; Logquellen: microsoft sysmon.

- Sigma #2 von Roman Ranskyi https://tdm.socprime.com/tdm/info/2159/ Lateral Movement, Defense Evasion, Discovery; T1210, T1036, T1046; Logquellen: microsoft sysmon.

- ArcSight .ARB Regelpaket https://tdm.socprime.com/tdm/info/2160/Laterale Bewegung, Erkennung; T1210, T1046, T1076; Logquellen: Firewall, Netflow, Schwachstellenscanner, MS Active Directory-Protokolle, Sysmon.

- Elastic Stack-Regelpaket https://tdm.socprime.com/tdm/info/2160/Laterale Bewegung, Verteidigungsevasion, Erkennung; T1210, T1036, T1046, T1076; Logquellen: Netflow, MS Active Directory-Protokolle, Microsoft Sysmon.

SOC Workflow App Community Edition: https://github.com/socprime/soc_workflow_app_ce

/Bleiben Sie sicher