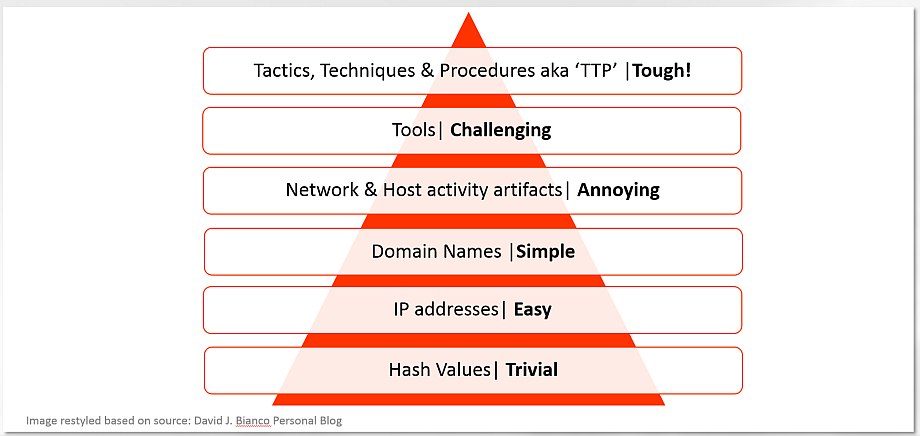

Es war ein heißer Sommer für die Sicherheitsbranche: In weniger als einer Woche seit dem anfänglich verdächtigten Ransomware Petya.A stellte sich heraus, dass sie viel mehr als es auf den ersten Blick scheint. Sicherheitsforscher weltweit haben es zu Recht NotPetya und EternalPetya genannt, da die Malware nie darauf ausgelegt war, ein Lösegeld zu fordern – es war lediglich eine Maskierung für eine Wiper-Komponente eines APT-Angriffs. Mit fast 16 Mann-Tagen Feldarbeit & Laboruntersuchung im Cyberwar-Epizentrum in der Ukraine können wir die vorläufigen TTPs veröffentlichen. Während der größte Teil der Welt erfolgreich mit einem weiteren WannaCry-Klon umgegangen ist, wurde die Ukraine möglicherweise von einer ersten KI-gestützten Cyberwaffe getroffen. Eine traditionellere Methode wäre, diese Kampagne als APT mit einer autonomen Wurmkomponente darzustellen, obwohl es noch viel zu lernen gibt. Bis heute hat unser Team mit Hilfe unserer Partner, Kunden und befreundeten Sicherheitsexperten TTPs gesammelt, die auf eine berüchtigte Sandworm APT-Gruppe hinweisen. Der gleiche Akteur, der hinter den BlackEnergy-Angriffen steckte, die zuvor zu einem Stromausfall in der Ukraine führten. Lassen Sie uns schnell daran erinnern, worum es bei TTPs geht: Sie können alle Hash-, IP- und Domainwerte in Reverse Engineering-Berichten von Microsoft, der lokalen ukrainischen Forensikfirma ISSP Labs und GitHub-Thread von Vulnerssehen. Wir werden die MITRE ATT&CK offene Methodologie nutzen, um die TTPs zu beschreiben (täglich aktualisiert).

Sie können alle Hash-, IP- und Domainwerte in Reverse Engineering-Berichten von Microsoft, der lokalen ukrainischen Forensikfirma ISSP Labs und GitHub-Thread von Vulnerssehen. Wir werden die MITRE ATT&CK offene Methodologie nutzen, um die TTPs zu beschreiben (täglich aktualisiert).

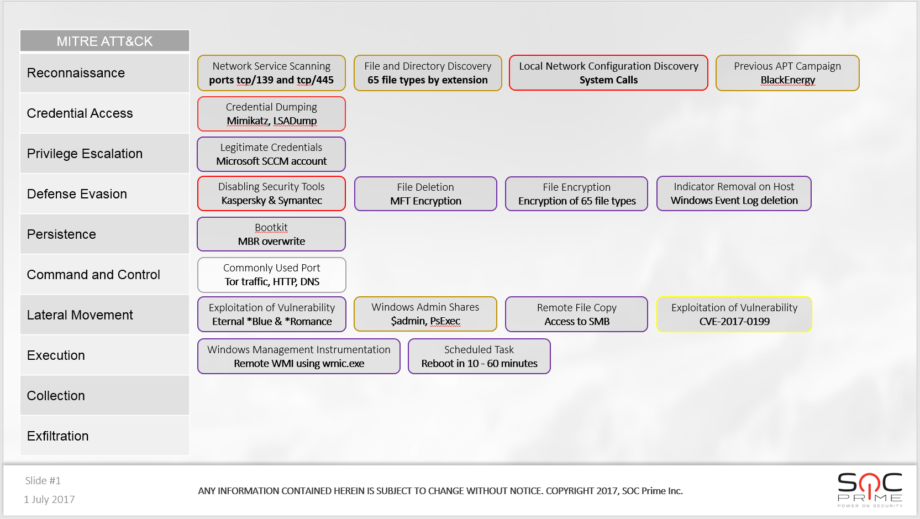

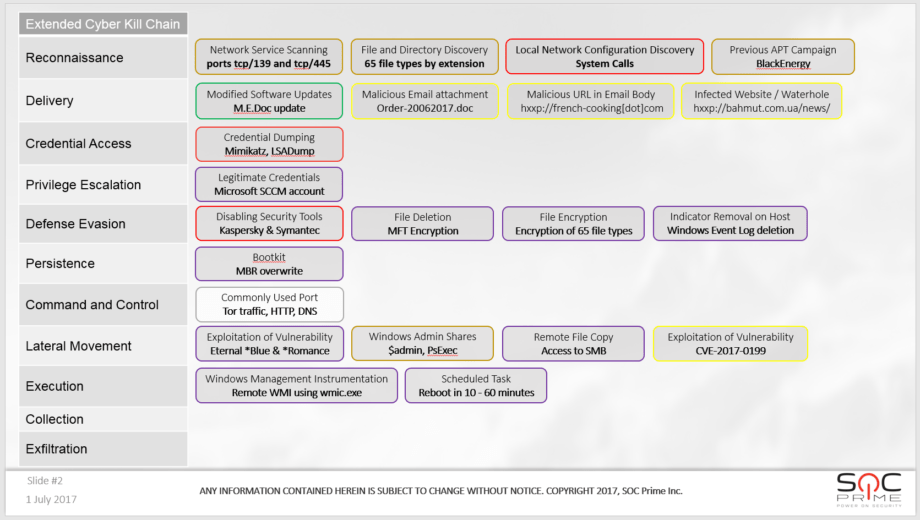

Um den Angriff vollständig zu beschreiben und die Akteurzuordnung durchzuführen, müssen wir die Bereitstellungsphase einbeziehen, die das Sammeln von Beweisen vor Ort erfordert. Was ist mit den Farben auf den Rahmen los? Der Sicherheitsbranche fehlt ein Standard, wenn es darum geht, Angriffsdetails zu teilen. Natürlich gibt es STIX und seine Implementierung durch TIPs, aber es hat mit NotPetya und WannaCry nicht so gut funktioniert, oder? Daher möchte ich hiermit einen offenen Standard vorschlagen, den jeder nutzen kann. Die Idee ist, dass es verschiedene IOCs und Techniken gibt, auf die wir uns bei solchen Ausbrüchen verlassen können, und es herrscht völliges Chaos im Sicherheitsbereich, welche Proben relevant sind und welche nicht, ganz zu schweigen von IOCs. Ich schlage vor, dies als offenen Standard für die IOC-Taggierung einzuführen (nicht mit TLP zu verwechseln!):

Um den Angriff vollständig zu beschreiben und die Akteurzuordnung durchzuführen, müssen wir die Bereitstellungsphase einbeziehen, die das Sammeln von Beweisen vor Ort erfordert. Was ist mit den Farben auf den Rahmen los? Der Sicherheitsbranche fehlt ein Standard, wenn es darum geht, Angriffsdetails zu teilen. Natürlich gibt es STIX und seine Implementierung durch TIPs, aber es hat mit NotPetya und WannaCry nicht so gut funktioniert, oder? Daher möchte ich hiermit einen offenen Standard vorschlagen, den jeder nutzen kann. Die Idee ist, dass es verschiedene IOCs und Techniken gibt, auf die wir uns bei solchen Ausbrüchen verlassen können, und es herrscht völliges Chaos im Sicherheitsbereich, welche Proben relevant sind und welche nicht, ganz zu schweigen von IOCs. Ich schlage vor, dies als offenen Standard für die IOC-Taggierung einzuführen (nicht mit TLP zu verwechseln!):

Farbe: GRAU, Gewicht: 1 – Hypothese. Hauptsächlich ist dies jemand, der eine Zuordnung vornimmt und sagt – hey, ich kenne diese Art von Bedrohungen, das könnte also möglich sein. Beispielsweise verwenden Ransomware oft Tor, ebenso wie APT-Akteure, daher sollten wir nach Tor-Verbindungen suchen. Außerdem habe ich gesehen, dass APT DNS-Tunnel als Rückfallkanal verwendet, also sollten wir auch danach suchen.

Farbe: GELB, Gewicht: 2 – IOCs aus externer Bedrohungsaufklärung, Sandboxes, OTX-Pulse usw. Während diese viel besser sein können als GRAU sind sie immer noch nicht 100% vertrauenswürdig. Wir können einen OTX-Puls vortäuschen. Forscher können Fehler machen, wenn sie als Erste die Bedrohung identifizieren wollen. Das Hinzufügen von 1+2 in SIEM würde das Gewicht erhöhen, z.B. wissen wir, dass Ransomware Tor verwendet und TI einen IP:Port als C2 und Tor markiert hat.

Farbe: BLAU, Gewicht: 3 – IOCs aus dem Feld, z.B. Blaue Teams. Dies sind vor Ort gesammelte Beweise, Details, die von Angriffsschäden in irgendeiner Form geteilt werden. Das ist es, was wir durch die Untersuchung von 3 Monate alten Daten in einem SIEM (die Glücklichen) oder über LogParser von wiederhergestellten Endpunkten oder das Durchsuchen dieser Syslogs erhalten. Die Sache ist, dass die BLAU Beweise eine viel höhere Genauigkeit als TI haben würden. Es macht auch den Unterschied zwischen einem Bericht eines AV-Anbieters über die Bedrohung, die in einem anderen Teil der Welt aufgetreten ist.

Farbe: RED, Gewicht 4 – IOCs vom Roten Team. Die schwersten zu erhaltenden, die genauesten und der Kern für SIGMA- und IOC-basierte SIEM-Regeln.

Das führt uns zu den FarbmischungsregelnGELB + RED = ORANGE

GELB + BLAU = GRÜN. Die wertvollen geprüften Bedrohungsinformationen, die Sie für Incident Response und SOC verwenden können.BLAU + RED (falls es jemals passiert) = LILA. Epische Entdeckungen (genau wie in World of Warcraft, lol). Dann, wenn wir alle Gewichte addieren, erhalten wir insgesamt 10 im Wert (kann für SIEM-Korrelation genutzt werden). Und müssen entscheiden, welche endgültige Farbe, Braun klingt nicht wirklich so heiß, also sagen wir, es ist GOLD. Auf der oben gezeigten Folie gibt es 2 GOLD Indikatoren – $admin & PsExec – jetzt bestätigt durch RED, BLAU (Ereignisprotokolle vor Ort), Bedrohungsinformationen und es war natürlich auch eine theoretische Möglichkeit.

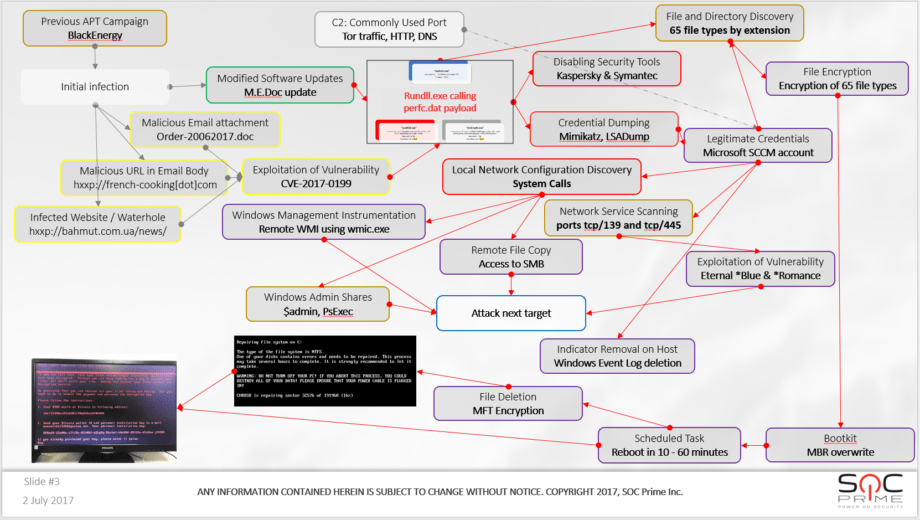

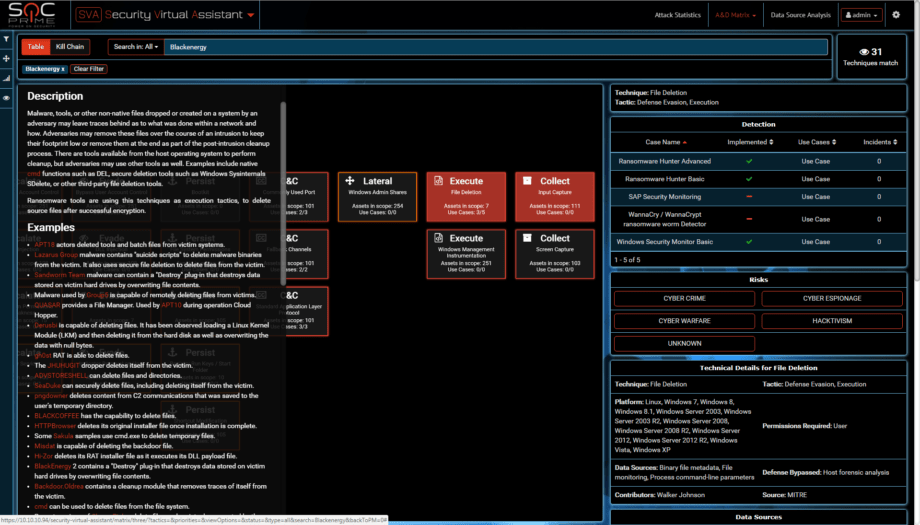

Vielleicht haben Sie eine GOLD BlackEnergy-Zuordnung in der Aufklärung bemerkt. Scheint weit hergeholt? Um es zu erklären, zusammen mit den GRAU werden wir die TTPs vergleichen, indem wir alle Techniken von BlackEnergy in ATT&CK betrachten, die Bereitstellungsphase aus Lockheed Martins Cyber Kill Chain hinzufügen und unsere eigene Untersuchung erinnern. Bevor wir das tun, lassen wir uns das obige Diagramm mit gemischter Bereitstellung überprüfen, nennen wir es vorerst die Erweiterte Cyber-Kill-Chain. Wie Sie sehen können, verwenden wir unsere Farbkennzeichnungsmethode, um diese M.E.Doc-Aktualisierung als GRÜNzu bestätigen. Nicht nur, dass es nur durch externe Forschung gemeldet wurde (obwohl Microsoft-Telemetrie ein starkes Beweismittel ist und auch ein starkes Sicherheitsanliegen ist) – wir haben auch Netzwerk- und AD-Protokolle von SIEMs von APT-Opfern ausgegraben, BLAU Beweise, die eindeutig aktive M.E.Doc-Verbindungen am Tag der Angriffe anzeigen. Es gibt noch mehr, lassen Sie uns das APT-Wurm-Intelligenz-Muster aufzeichnen und sehen, wie viel davon wirklich eine KI ist?

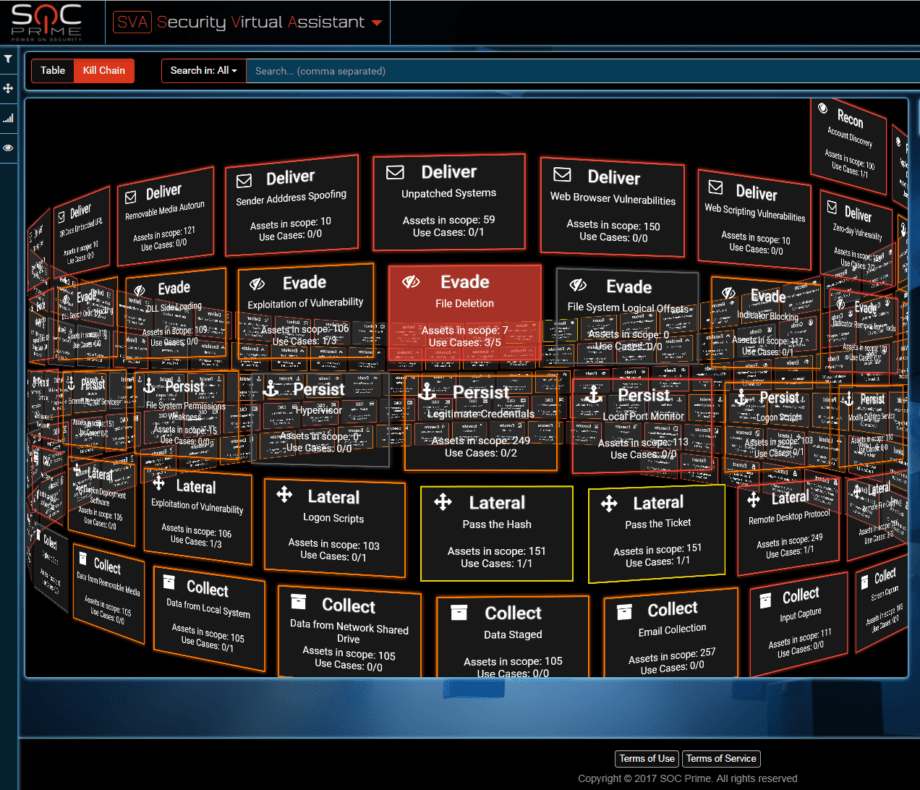

Wie Sie sehen können, verwenden wir unsere Farbkennzeichnungsmethode, um diese M.E.Doc-Aktualisierung als GRÜNzu bestätigen. Nicht nur, dass es nur durch externe Forschung gemeldet wurde (obwohl Microsoft-Telemetrie ein starkes Beweismittel ist und auch ein starkes Sicherheitsanliegen ist) – wir haben auch Netzwerk- und AD-Protokolle von SIEMs von APT-Opfern ausgegraben, BLAU Beweise, die eindeutig aktive M.E.Doc-Verbindungen am Tag der Angriffe anzeigen. Es gibt noch mehr, lassen Sie uns das APT-Wurm-Intelligenz-Muster aufzeichnen und sehen, wie viel davon wirklich eine KI ist? Aktuelle Hinweise deuten darauf hin, dass der APT-Akteur eine Cyber-Waffenentwicklung unter Verwendung von Kenntnissen über die Infrastruktur des Ziels aufgebaut hat. Wenn wir es mit den Namen der verschlüsselten Unternehmen vergleichen, können wir sehen, dass sie sehr oft die gleichen sind wie die Opfer der BlackEnergy-Angriffe in 2015/2016 (Medien, Energie, öffentlicher Sektor, Verkehr). BLAU Beweise: Wir haben Verbindungen von M.E.Doc-Maschinen zu Active Directory gefunden, die das Microsoft SCCM-Konto verwenden. Wir führten Forensik-Überprüfungen vor Ort in 2 Unternehmen durch und beide verfügten über PsExec-Einträge, die aus der Verwendung von SCCM-Anmeldeinformationen resultierten. Die größte Frage ist, wie wurde die Entscheidung getroffen, mit dem SCCM-Konto zu arbeiten? Es gibt keine RED Reverse-Engineering-Berichte, die das belegen. Also war entweder ein C2 zu einem bestimmten Zeitpunkt vorhanden, oder uns fehlt ein kritisches Beweisstück/eine Probe. Daher der GRAU Hinweis auf Tor/DNS-Tunnel/HTTP C2. Man kann auch bemerken, dass die Angreiferpartei ein umfassendes Wissen über Windows besitzt. Lassen Sie uns alle 191 Techniken, die wir kennen, visualisieren:

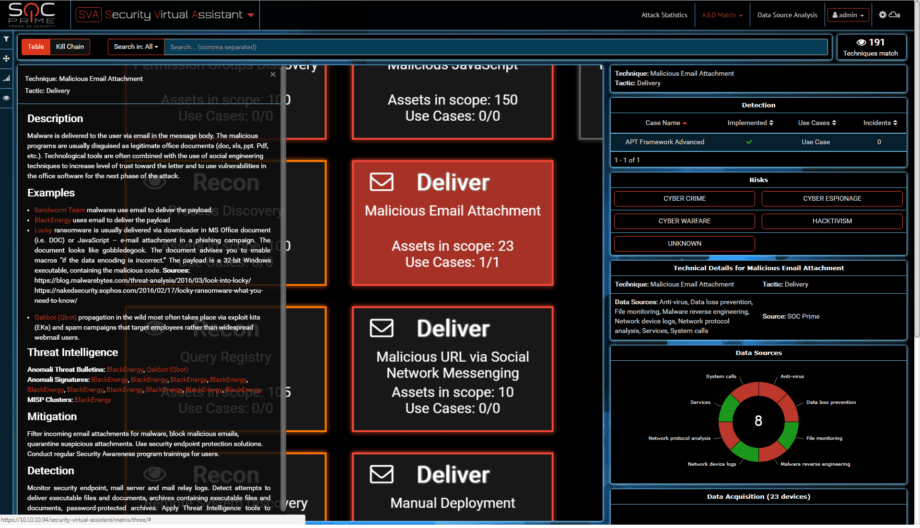

Aktuelle Hinweise deuten darauf hin, dass der APT-Akteur eine Cyber-Waffenentwicklung unter Verwendung von Kenntnissen über die Infrastruktur des Ziels aufgebaut hat. Wenn wir es mit den Namen der verschlüsselten Unternehmen vergleichen, können wir sehen, dass sie sehr oft die gleichen sind wie die Opfer der BlackEnergy-Angriffe in 2015/2016 (Medien, Energie, öffentlicher Sektor, Verkehr). BLAU Beweise: Wir haben Verbindungen von M.E.Doc-Maschinen zu Active Directory gefunden, die das Microsoft SCCM-Konto verwenden. Wir führten Forensik-Überprüfungen vor Ort in 2 Unternehmen durch und beide verfügten über PsExec-Einträge, die aus der Verwendung von SCCM-Anmeldeinformationen resultierten. Die größte Frage ist, wie wurde die Entscheidung getroffen, mit dem SCCM-Konto zu arbeiten? Es gibt keine RED Reverse-Engineering-Berichte, die das belegen. Also war entweder ein C2 zu einem bestimmten Zeitpunkt vorhanden, oder uns fehlt ein kritisches Beweisstück/eine Probe. Daher der GRAU Hinweis auf Tor/DNS-Tunnel/HTTP C2. Man kann auch bemerken, dass die Angreiferpartei ein umfassendes Wissen über Windows besitzt. Lassen Sie uns alle 191 Techniken, die wir kennen, visualisieren: Eine Menge zum Auswählen, oder? Sandworm und BlackEnergy verwenden E-Mail-Anhänge.

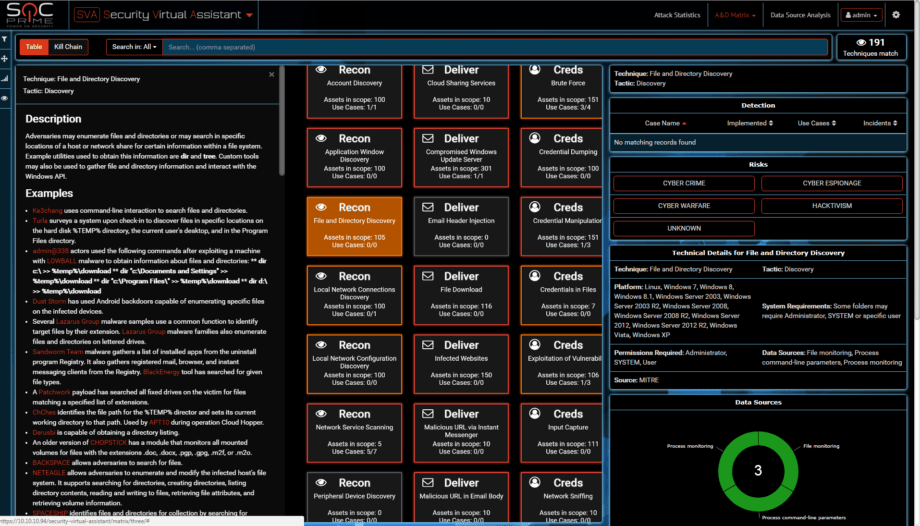

Eine Menge zum Auswählen, oder? Sandworm und BlackEnergy verwenden E-Mail-Anhänge. Sie nutzen auch umfangreiche Datei- und Verzeichnis-Ermittlungsmöglichkeiten und der Angriff zielte auf 65 kritische Dateien wie Passwort-Tresore ab, im Gegensatz zu Hunderten von Dateien, auf die Ransomware abzielt.

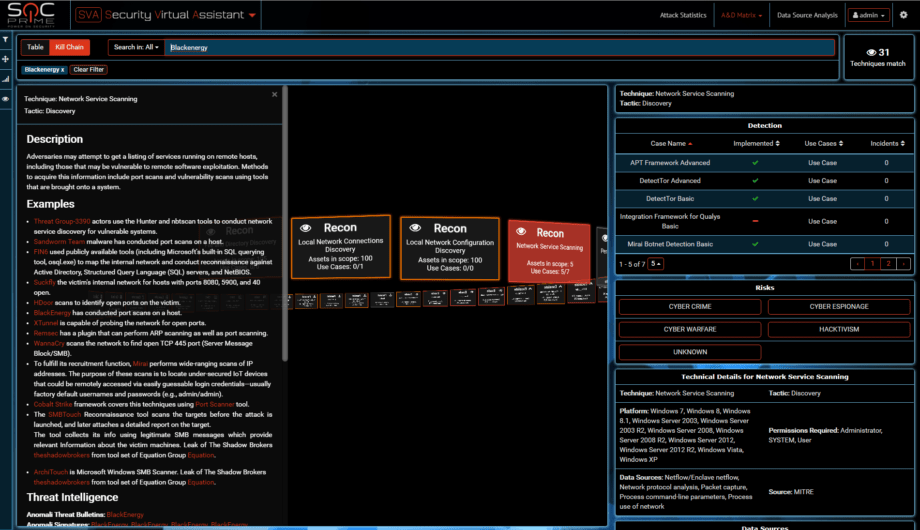

Sie nutzen auch umfangreiche Datei- und Verzeichnis-Ermittlungsmöglichkeiten und der Angriff zielte auf 65 kritische Dateien wie Passwort-Tresore ab, im Gegensatz zu Hunderten von Dateien, auf die Ransomware abzielt. Scan-Fähigkeiten sind ebenfalls für Sandworm und BlackEnergy bekannt.

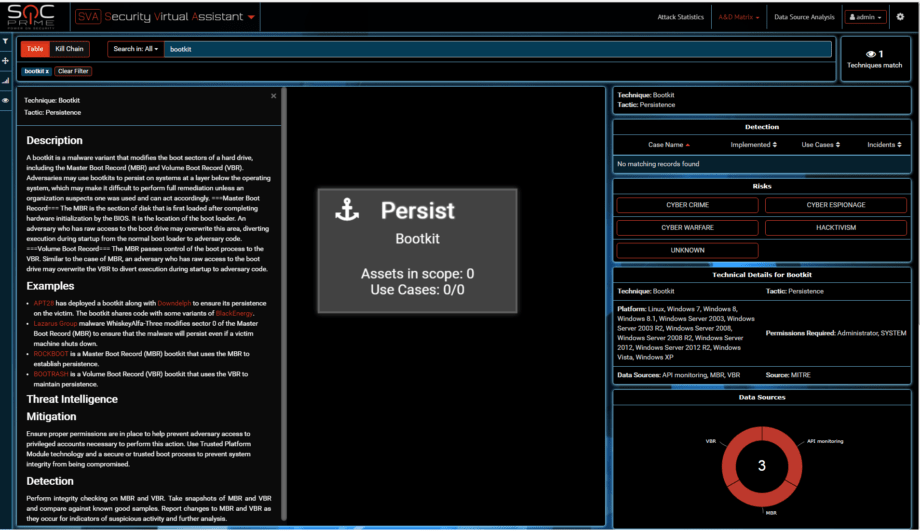

Scan-Fähigkeiten sind ebenfalls für Sandworm und BlackEnergy bekannt. Bootkits werden nicht von vielen bekannten Akteuren verwendet. Hat Petya eins benutzt? Schöne Tarnung für ein APT.

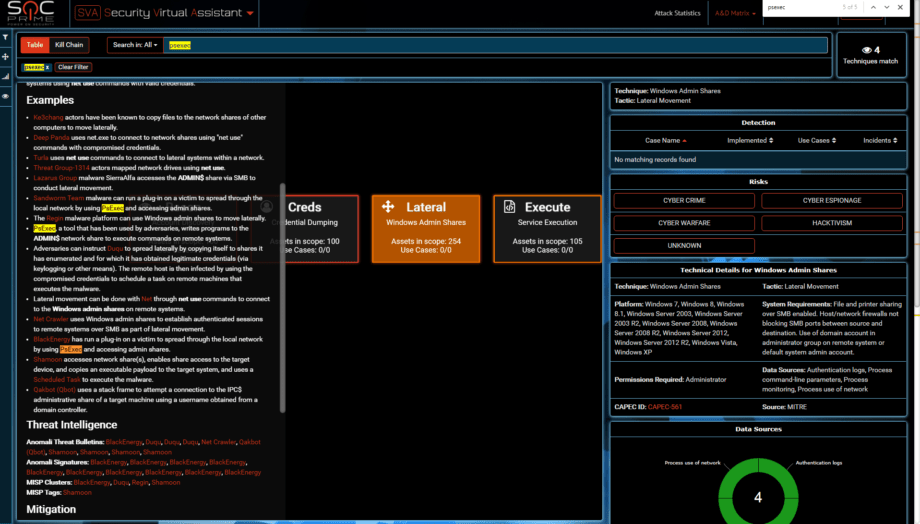

Bootkits werden nicht von vielen bekannten Akteuren verwendet. Hat Petya eins benutzt? Schöne Tarnung für ein APT. Raten Sie mal, welcher Akteur ein Experte in PsExec und WMI ist?

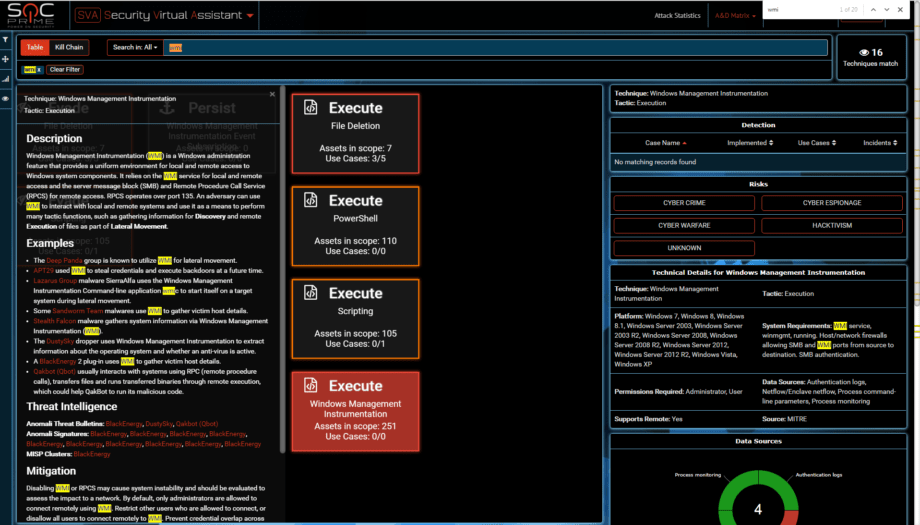

Raten Sie mal, welcher Akteur ein Experte in PsExec und WMI ist?

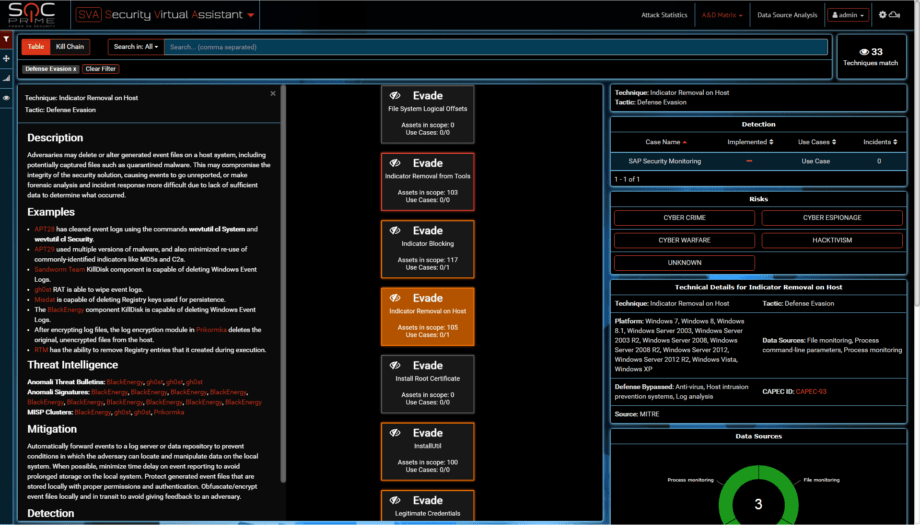

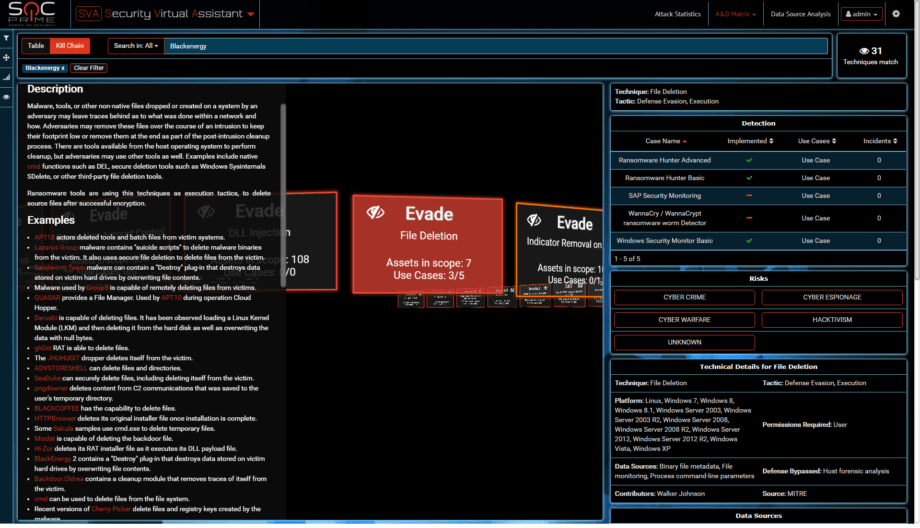

wevtutil zum Löschen von Ereignisprotokollen = Indikator-Entfernung auf Host gemäß ATT&CK

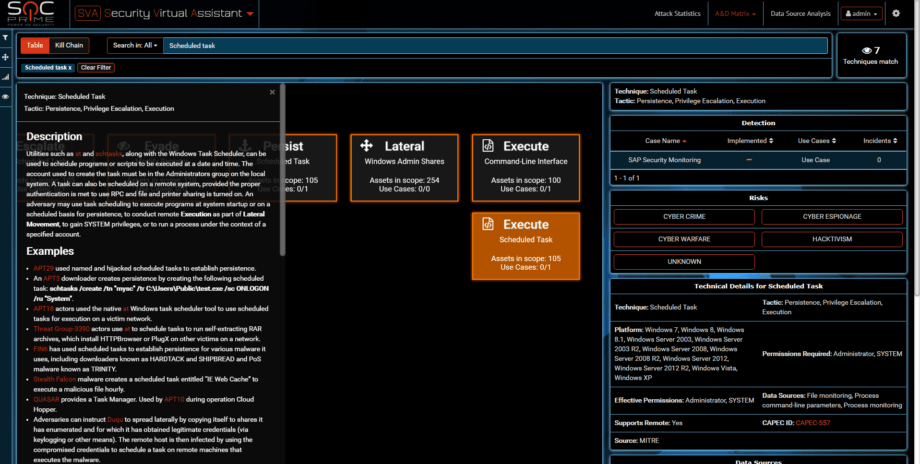

wevtutil zum Löschen von Ereignisprotokollen = Indikator-Entfernung auf Host gemäß ATT&CK Und eine geplante Aufgabe für den Neustart, die für die Ausführungsphase verwendet wird

Und eine geplante Aufgabe für den Neustart, die für die Ausführungsphase verwendet wird Bevor Daten mit einer Wiper-Komponente zerstört werden. Während KillDisk Daten löschte und Nullen schrieb, zerstört NotPetya sie durch Verschlüsselung ohne Erhalt des Salsa20-Schlüssels. In meinem Buch ist dies eine gleichwertige Datenzerstörung.

Bevor Daten mit einer Wiper-Komponente zerstört werden. Während KillDisk Daten löschte und Nullen schrieb, zerstört NotPetya sie durch Verschlüsselung ohne Erhalt des Salsa20-Schlüssels. In meinem Buch ist dies eine gleichwertige Datenzerstörung. Und wir alle wissen, dass der BlackEnergy-Angriff nicht da war, um Daten zu löschen, sondern um sie für Phase 2 zu exfiltrieren.

Und wir alle wissen, dass der BlackEnergy-Angriff nicht da war, um Daten zu löschen, sondern um sie für Phase 2 zu exfiltrieren. War dies derselbe Akteur? Existiert der Sandworm wirklich? Kann dies als KI-Cyberwaffe bezeichnet werden? Zumindest haben wir jetzt ein KI-Expertensystem, das uns bei der Beantwortung dieser Frage hilft…

War dies derselbe Akteur? Existiert der Sandworm wirklich? Kann dies als KI-Cyberwaffe bezeichnet werden? Zumindest haben wir jetzt ein KI-Expertensystem, das uns bei der Beantwortung dieser Frage hilft…

p.s. Ich möchte auf ein aktuelles Zitat eines befreundeten Sicherheitsforschers verweisen, der seine Karriere gewidmet hat, um Bedrohungen wie BlackEnergy zu bekämpfen: „Die dunkle Seite steht vereint“. Ich kann dem nur zustimmen. Die Zeit ist gekommen, dass sich die Sicherheits-Jedi wieder zusammentun.