Neuer Tag, neue Malware, die Cyberverteidiger bedroht. Kurz nach dem neuartigen MoonPeak-Trojaner, haben Sicherheitsexperten ein weiteres bösartiges Sample entdeckt, das aktiv in den laufenden Angriffen eingesetzt wird. Genannt PEAKLIGHT, wendet die neuartige Speicher-Only-Bedrohung eine ausgeklügelte, mehrstufige Angriffskette an, um Windows-Instanzen mit einer Vielzahl von Infostealern und Ladeprogrammen zu infizieren.

PEAKLIGHT-Malware erkennen

Die neuesten Statistiken hervorheben, dass im Jahr 2023 Angreifer durchschnittlich 200.454 einzigartige Malware-Skripte pro Tag bereitgestellt haben, was etwa 1,5 neuen Samples pro Minute entspricht. Um emerging threats wie die neu entdeckte PEAKLIGHT-Malware voraus zu sein, benötigen Sicherheitsexperten zuverlässige Werkzeuge zur Bedrohungserkennung und -jagd.

SOC Prime’s Plattform für kollektive Cyberverteidigung bietet eine kuratierte Sammlung von Sigma-Regeln, die speziell auf PEAKLIGHT-bezogene Aktivitäten abzielen, zusammen mit einer umfassenden Suite für KI-gestützte Erkennungstechnik, automatisierte Bedrohungsjagd und erweiterte Bedrohungserkennung. Drücken Sie einfach den Erkennen erkunden Knopf unten und gehen Sie sofort zu einer kuratierten Inhaltsammlung über.

Alle Regeln sind auf das MITRE ATT&CK-Framework abgebildet und mit über 30 SIEM, EDR und Data Lake-Lösungen kompatibel. Zusätzlich sind die Erkennungen mit umfangreichen Metadaten angereichert, einschließlich CTI Referenzen, Angriffstimeline und Triage-Empfehlungen.

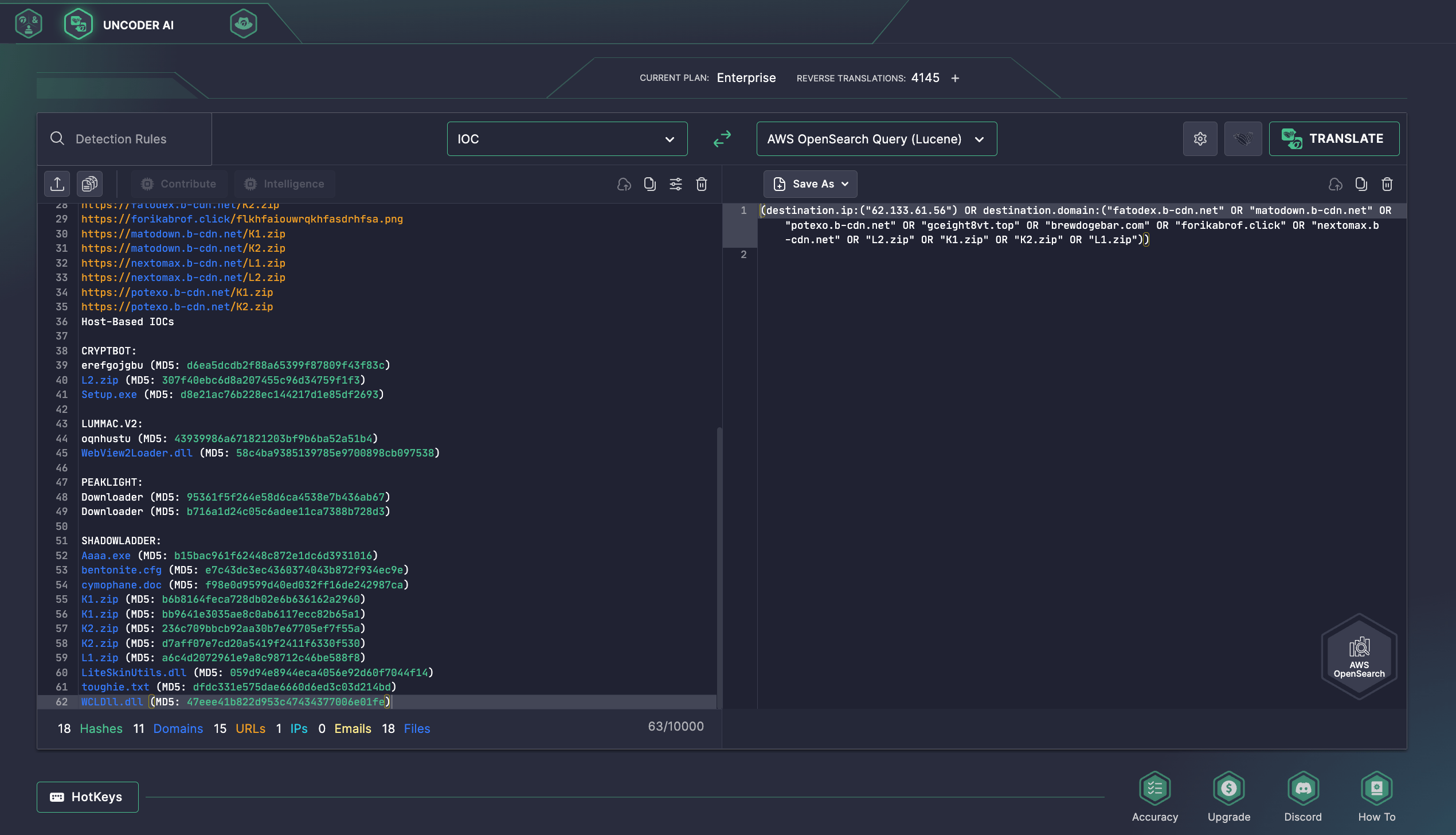

Darüber hinaus könnten Sicherheitsexperten Uncoder AI, den branchenweit ersten KI-Co-Piloten für Erkennungstechnik, verwenden, um sofort nach Indikatoren für Kompromittierung zu suchen, die im Bericht von Mandiant geliefert werden. Uncoder AI fungiert als IOC-Paketierer, der es CTI- und SOC-Analysten sowie Threat Hunters ermöglicht, IOCs nahtlos zu analysieren und in benutzerdefinierte Jagdabfragen umzuwandeln, die bereit sind, im SIEM oder EDR ihrer Wahl auszuführen.

PEAKLIGHT-Malware-Analyse

Mandiant-Forscher haben einen neuartigen, auf PowerShell basierenden alleinigen Speicher-Dropper identifiziert, der als PEAKLIGHT verfolgt wird. Die neu identifizierte Malware nutzt eine ausgeklügelte mehrstufige Infektionskette, um mehrere Nutzlasten zu liefern. Bemerkenswert ist, dass Angreifer in der neu entdeckten Kampagne LNK-Dateien ausnutzen, die häufig zu offensiven Zwecken verwendet werden und oft als legitim getarnt sind, was sie effektiv macht, um unter dem Radar zu bleiben.

Die Angriffskette beginnt mit dem Herunterladen von waffenfähigen ZIP-Dateien, die als raubkopierte Filme getarnt sind. Diese Archive enthalten eine schädliche LNK-Datei, die sich mit einem Content Delivery Network (CDN) verbindet, das einen verschleierten, speicherfreien JavaScript-Dropper hostet. Der Dropper führt dann das PEAKLIGHT-PowerShell-Downloader-Skript auf dem Host aus, das die Verbindung mit dem C2-Server herstellt, um zusätzliche Nutzlasten zu beziehen, darunter LummaStealer (auch bekannt als LUMMAC.V2 oder LUMMAC2), SHADOWLADDER und CRYPTBOT-Infostealer, die im Malware-as-a-Service-Modell operieren. Während des Infektionsprozesses überprüft PEAKLIGHT die Verfügbarkeit von ZIP-Archiven in fest codierten Dateipfaden und lädt sie, falls sie nicht existieren, von einem entfernten CDN herunter.

Verteidiger identifizierten verschiedene Versionen der LNK-Dateien, von denen einige Sternchen (*) als Platzhalter verwenden, um das legitime mshta.exe-Binary verdeckt zu starten und bösartigen Code von einem entfernten Server auszuführen. Ebenso wurde festgestellt, dass die Dropper sowohl hex-codierte als auch Base64-codierte PowerShell-Nutzlasten enthalten. Diese werden schließlich entpackt, um PEAKLIGHT auszuführen, das so konzipiert ist, dass es weitere Malware auf ein kompromittiertes System liefert, während es auch einen legitimen Filmtrailer herunterlädt, vermutlich als Ablenkung.

Das Auftauchen vielfältiger Versionen des PEAKLIGHT-Downloaders, jede mit ihren eigenen Fähigkeiten und die Verwendung ausgeklügelter Verschleierungs- und Umgehungsmethoden durch Malware-Maintainer, wie der Proxy-Ausführung von System-Binaries und CDN-Missbrauch, unterstreicht die Notwendigkeit, die Cyber-Resilienz zu stärken, um das Risiko von Infektionen zu minimieren. Durch die Nutzung von SOC Prime’s vollständiger Produktsuite für KI-gestützte Erkennungstechnik, automatisierte Bedrohungsjagd und erweiterte Bedrohungserkennung können Organisationen proaktiv gegen ausgeklügelte Angriffe und emerging threats verteidigen und gleichzeitig eine robuste Sicherheitsstrategie aufbauen.