Phishing gilt als eine der am weitesten verbreiteten Methoden für Social-Engineering-Angriffe. Sicherheitsteams haben kürzlich eine hochgradig gezielte Phishing-Kampagne identifiziert, die den MostereRAT einsetzt, um Windows-Geräte zu infiltrieren. Angreifer nutzen dabei fortschrittliche Techniken zur Umgehung von Erkennungssystemen und Social Engineering und missbrauchen legitime Remote-Access-Software wie AnyDesk und TightVNC, um langfristige, verdeckte Kontrolle über kompromittierte Systeme aufrechtzuerhalten.

MostereRAT-Angriffe erkennen

Im Jahr 2024 entfielen etwa 25 % aller weltweit erkannten Cyberangriffe auf Phishing, wobei die meisten über bösartige Links oder Dateianhänge verbreitet wurden. Die finanziellen Auswirkungen steigen jährlich weiter, wobei ein durchschnittlicher Phishing-Vorfall rund 4,88 Millionen US-Dollar kostet. Eine aktuelle Kampagne, die Windows-Nutzer mit der Malware MostereRAT ins Visier nimmt, verdeutlicht, dass Phishing nach wie vor eine effektive Waffe für Angreifer ist und unterstreicht die dringende Notwendigkeit, dass Verteidiger schnell und proaktiv Sicherheitsmaßnahmen ergreifen.

Melden Sie sich auf der SOC Prime Platform an, um potenzielle Angriffe gegen Ihre Organisation frühzeitig zu erkennen. Die Plattform bietet ein dediziertes Set von Sigma-Regeln, die TTPs im Zusammenhang mit MostereRAT-Infektionen abdecken. Klicken Sie auf den Detektionen erkunden-Button unten, um auf die Regeln zuzugreifen, die mit umsetzbaren CTI-Daten angereichert und durch eine vollständige Produktpalette für erweiterte Bedrohungserkennung und Hunting unterstützt werden.

Alle Regeln auf der SOC Prime Platform sind mit mehreren SIEM-, EDR- und Data-Lake-Lösungen kompatibel und auf das MITRE ATT&CK® Framework abgebildet. Zusätzlich ist jede Regel mit detaillierten Metadaten versehen, einschließlich Threat-Intel-Referenzen, Angriffszeitlinien, Triage-Empfehlungen und mehr.

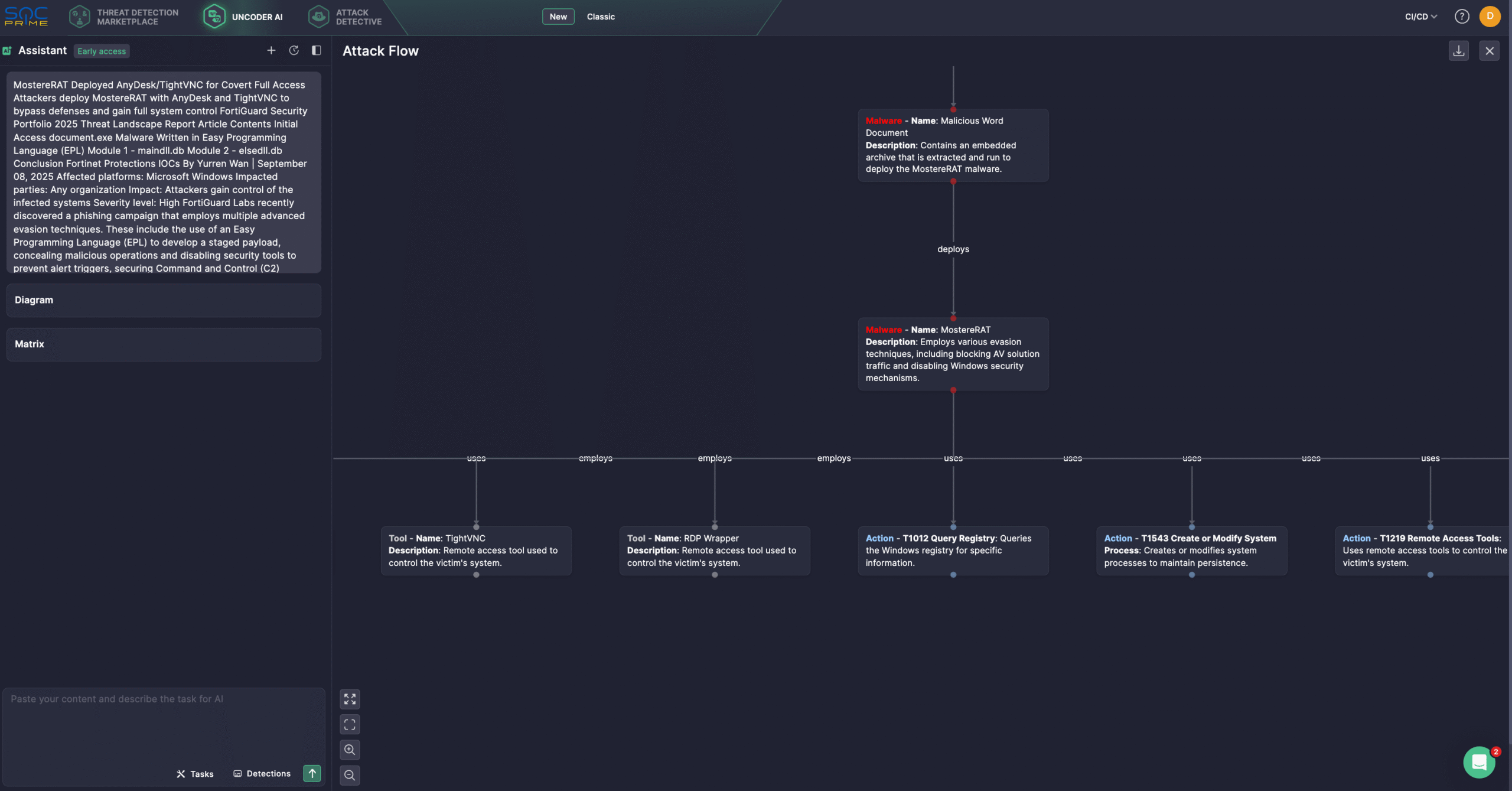

Darüber hinaus können Sicherheitsexperten Bedrohungsuntersuchungen durch die Nutzung von Uncoder, einer privaten IDE und KI-Co-Pilot für Detection Engineering, optimieren. Das neueste Uncoder-AI-Update führt einen KI-Chatbot-Modus und MCP-Tools ein, um Cyber-Defender bei Detection-Engineering-Aufgaben von Anfang bis Ende zu unterstützen. Geben Sie benutzerdefinierte Prompts in jeder Sprache ein oder wählen Sie vorgefertigte Aufgaben über eine dialogbasierte, benutzerfreundliche Oberfläche, während die KI im Kontext Ihrer Umgebung und Bedrohungslage bleibt. Beispielsweise können Cyber-Defender den neuesten Fortinet-Bericht zu MostereRAT nutzen, um den Attack Flow mit einem Klick zu generieren.

MostereRAT-Analyse

Angreifer missbrauchen häufig legitime Software, um ihre bösartigen Aktivitäten zu unterstützen. Beispielsweise ist das weit verbreitete Remote-Access-Programm AnyDesk ein häufiges Ziel für Exploits in Angriffsoperationen.

Forscher von FortiGuard Labs haben kürzlich eine ausgeklügelte Phishing-Operation aufgedeckt, die eine Reihe fortschrittlicher Umgehungstaktiken einsetzt, um MostereRAT zu verbreiten und langfristigen, verdeckten Zugriff auf Windows-Systeme aufrechtzuerhalten. Die Kampagne nutzt Easy Programming Language (EPL), um ein gestuftes Payload zu erstellen, das bösartige Aktivitäten verschleiert, Sicherheitsmechanismen deaktiviert, C2-Kommunikation über mutual TLS absichert und mehrere Techniken zur Auslieferung zusätzlicher Payloads ermöglicht. Um die vollständige Kontrolle über kompromittierte Maschinen sicherzustellen, missbrauchen die Angreifer zudem gängige Remote-Access-Utilities wie AnyDesk und TightVNC.

Der Infektionsfluss beginnt mit Phishing-E-Mails, die japanische Nutzer ansprechen und als legitime Geschäftsanfragen getarnt sind, um Empfänger zum Anklicken bösartiger Links zu verleiten. Der Besuch der infizierten Webseite löst automatisch oder manuell den Download einer Word-Datei mit einem eingebetteten Archiv aus. Opfer werden angewiesen, das Archiv zu öffnen und eine einzelne ausführbare Datei auszuführen, die von einem wxWidgets GitHub-Beispiel adaptiert wurde. Diese Datei entpackt verschlüsselte Ressourcen, einschließlich RMM-Tools und Bilder, nach C:\ProgramData\Windows, entschlüsselt durch eine einfache SUB-Operation.

Die Malware stellt Persistenz her, indem SYSTEM-Dienste über einen benutzerdefinierten RPC-Client (CreateSvcRpc) erstellt werden, der Standard-Windows-APIs umgeht. Ein Dienst, WpnCoreSvc, sorgt für automatische Ausführung beim Systemstart, während WinSvc_ auf Anforderung vom Angreifer bereitgestellte Payloads startet. Vor dem Beenden zeigt die Malware eine gefälschte Fehlermeldung in vereinfachtem Chinesisch an, um Social-Engineering-Aktivitäten zu fördern.

Die nächste Phase nutzt einen EPK-Launcher mit bösartigen Dateien (svchost.exe und svchost.db), um zu bestimmen, welche Module geladen werden. Sie eskaliert Rechte durch Aktivierung von SeDebugPrivilege, Duplizieren von SYSTEM-Tokens und Nutzung des TrustedInstaller-Kontos, um Prozesse mit vollständigen Administratorrechten zu starten. Die Malware enthält zudem fest codierte Listen von AV- und EDR-Produkten mit Installationspfaden, um diese systematisch zu identifizieren und zu deaktivieren. Darüber hinaus verwendet MostereRAT Windows Filtering Platform-Filter, um zu verhindern, dass Sicherheitssoftware Erkennungsdaten, Logs oder Alerts sendet – eine Technik, die offenbar von dem Red-Teaming-Tool EDRSilencer übernommen wurde.

Um die Kontrolle zu behalten, deaktiviert die Malware Windows-Updates und Sicherheitsfunktionen, indem sie Schlüsselprozesse beendet, Update-Dienste stoppt und Systemdateien löscht. Sie setzt Remote-Access- und Proxy-Tools wie AnyDesk, Xray und TigerVNC direkt aus ihrer Konfiguration ein. Das Toolkit integriert zudem RDP Wrapper, wodurch Angreifer RDP-Einstellungen (z. B. Multi-Session-Logins) über Registry-Änderungen modifizieren oder wiederherstellen können.

Die neueste Kampagne, die MostereRAT verbreitet, setzt auf Social Engineering, um die Infektion auszubreiten, und nutzt fortgeschrittene Angreifertaktiken, um unerkannt zu bleiben, sowie legitime Remote-Access-Tools, um Systemkontrolle zu erlangen. Solche Methoden erschweren die Erkennung und Analyse erheblich, weshalb regelmäßige Updates von Sicherheitslösungen und kontinuierliche Sensibilisierung der Nutzer für Social-Engineering-Risiken entscheidend sind. Setzen Sie auf SOC Primes vollständige Produktpalette, unterstützt durch KI, Automatisierung und Echtzeit-Threat-Intel, um proaktiv gegen Phishing-Angriffe und andere hochentwickelte Bedrohungen vorzugehen und gleichzeitig eine robuste Cybersecurity-Postur aufrechtzuerhalten.