Ein Zitat eines berühmten Professors „Gute Nachrichten, alle zusammen!“ würde am besten zu den jüngsten Ereignissen passen, als das Internet der Dinge Dinge die Hölle in der gesamten digitalen Welt entfesselt hat, wobei das Mirai-Botnet einer seiner berüchtigten Handlanger ist. Vor kaputten Sarkasmus-Detektoren: Die Situation ist tatsächlich angespannt, angesehene Forscher im Sicherheitsbereich glauben, dass wir jetzt 2 Minuten vor Mitternachtstehen. Dennoch werde ich versuchen, Ihnen etwas Zeit zu sparen, indem ich schnell Fakten, Analysen & Schlussfolgerungen teile, die von unseren Freunden im Sicherheitsbereich und unserem Sicherheitsteam mit gesammelten Erfahrungen in Forensik & Vorfallserkennung gemacht wurden.

Zeitachse: bereits im August sagten Flashpoint zusammen mit Level 3 Threat Research Labs tatsächlich voraus, dass ein Angriff der Dinge passieren wird und es nur eine Frage der Zeit ist. Im Oktober wurde der Quellcode von Mirai veröffentlicht. Bis heute bestätigte Angriffe, die Mirai zugeschrieben werden, umfassen den Versuch, den Internetzugang in ganz Liberia zu lahmzulegen, a 620+ GB DDoS auf Brian Krebs, DDoS während der US-Wahl, Dyn-Angriff der einen massiven Internetausfall verursachte, und jetzt ein Vorfall mit über 900.000 Routern bei der Deutschen Telekom.

Angriffsvektoren entwickeln sich und so tun es auch die DDoS-Botnets wie in der Fallstudie von Mirai von MalwareTech beschrieben. Obwohl das Jahr 2016 fast vorbei ist, haben wir Tonnen von Geräten (mehr als jemals zuvor?), die Klartextprotokolle verwenden, sodass das erste Eindringen mit einem verteilten Telnet-Port-Scan mit durchgesickerten fest kodierten Anmeldedaten begann. Dies hat sich später zu einem SSH-Scan entwickelt und natürlich wurden im Laufe der Zeit weitere Brute-Force-Techniken hinzugefügt. Die Aktivitäten des Mirai-Botnets tauchen immer wieder auf, was bedeutet, dass es ein laufendes Geschäft (und Betrieb?) ist, jemand das Kapital hat und in die nächsten, raffinierteren Techniken investieren kann. Ein leuchtendes Beispiel ist ein Proof-of-Concept-Exploit, der von einem unabhängigen Sicherheitsforscher kenzo in seinem Blog geteilt wurde, und weitere Details zu dem Angriff & Exploit wurden auch von BadCyberoffenbart. Die Ursache solcher Exploits sind die „besten“ Praktiken, die von IoT-Herstellern wie fest kodierten Passwörtern und anderen coolen Features verwendet werden, und wir alle wissen, wie „einfach“ es ist, alle diese IoT-Geräte zu patchen, wenn sie bereits draußen sind. In weniger als einem Monat nach kenzos Beitrag sehen wir einen Angriff auf die Router der Deutschen Telekom, bei dem ein Exploit ausgenutzt wird (der Modemanbieter ist unterschiedlich und ebenso der Exploit, aber die Technik und der Zweck sind wahrscheinlich derselbe). Einige Zitate vom Tag des Angriffs am 28.th November:

„Mirai-Botnet-Angriff taucht in Deutschland auf und hat über 900.000 Router von Telekom letzte Nacht und heute getroffen, wobei wir vermuten, dass Busybox Linux-Art von IoT / Geräten, die in diesem Fall Router waren, gezielt werden“

HakDefNet, 28. November 2016

„Das Botnet massenausnutzende Deutsche Telekom-Router ist dasselbe, das für den liberianischen ISP-DDoS verantwortlich war.“

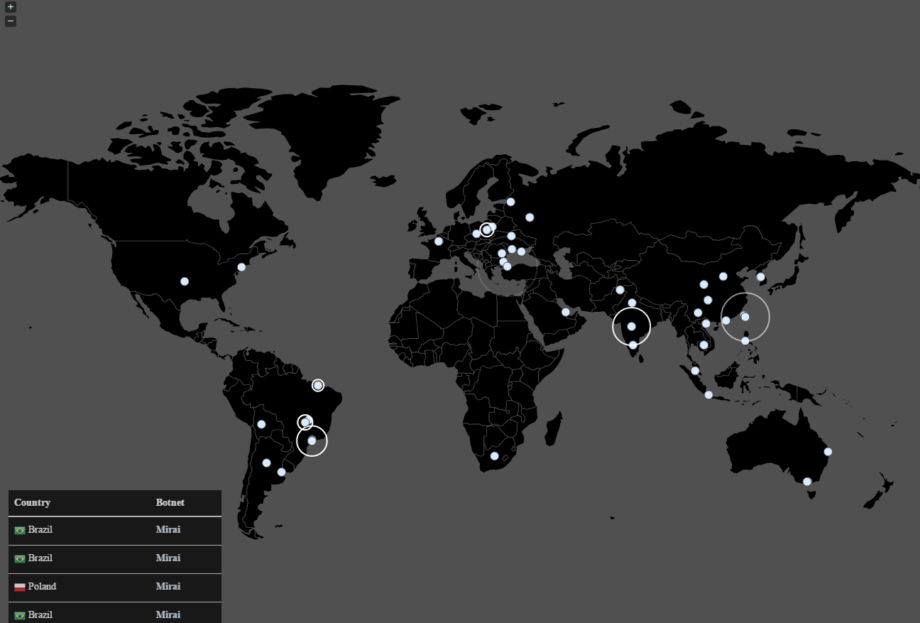

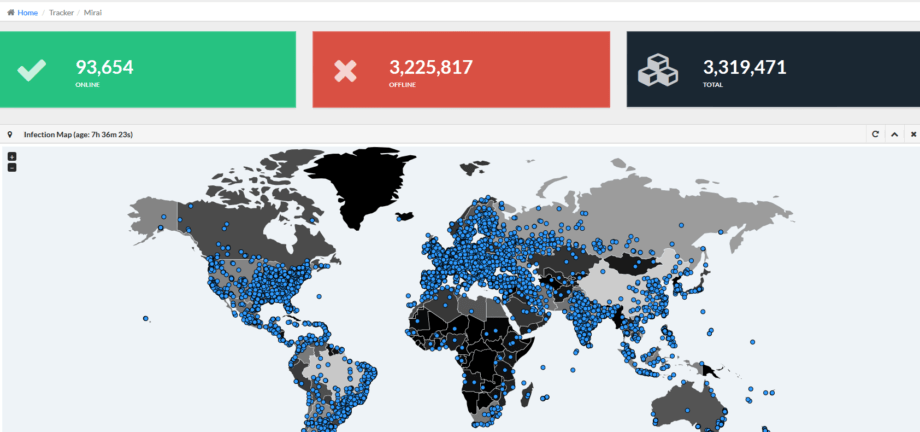

Apropos MalwareTech, es gibt eine Live-Karte der Mirai-Verbindungen: Eine kurze OSINT-Analyse der von MalwareTech bereitgestellten Daten durch den Livetracker mit GEO-Tagging und Zeitfensterfilterung bestätigt erneut, dass das Problem global ist, es gibt über 93.000 aktive (kompromittierte) Geräte.

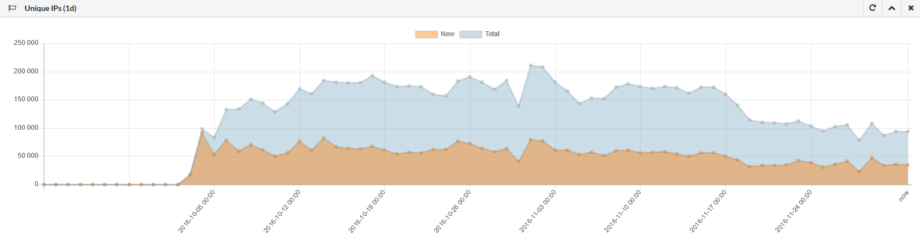

Eine kurze OSINT-Analyse der von MalwareTech bereitgestellten Daten durch den Livetracker mit GEO-Tagging und Zeitfensterfilterung bestätigt erneut, dass das Problem global ist, es gibt über 93.000 aktive (kompromittierte) Geräte. Wenn wir IPs täglich aggregieren, kann man sehen, dass die Gesamtgröße des Botnets derzeit zurückgegangen ist, doch die Geschichte könnte noch lange nicht vorbei sein, da ständig neue Angriffsmethoden auftauchen. Die Menge der „neuen“ IPs ist schwer zu betrachten, da wir den dynamischen Adressraum berücksichtigen müssen (was bei Heim-IoT-Geräten am häufigsten vorkommt).

Wenn wir IPs täglich aggregieren, kann man sehen, dass die Gesamtgröße des Botnets derzeit zurückgegangen ist, doch die Geschichte könnte noch lange nicht vorbei sein, da ständig neue Angriffsmethoden auftauchen. Die Menge der „neuen“ IPs ist schwer zu betrachten, da wir den dynamischen Adressraum berücksichtigen müssen (was bei Heim-IoT-Geräten am häufigsten vorkommt). Am 24. Novemberth haben wir einen ETC (Emergency Threat Counter) SIEM-Anwendungsfall für Mirai-Erkennung für ArcSight, QRadar und Splunk veröffentlicht, basierend auf einer kostenlosen Bedrohungsintelligenzprobe, die von unseren Freunden bei HakDefNet bereitgestellt wurde. Wir stehen ständig in Kontakt mit unseren Kollegen, sie berichten von insgesamt über 1 Million IPs, die entweder bereits als Teil von Mirai entdeckt wurden oder ausnutzbar (kompromittiert?) sind und in zukünftigen Angriffen verwendet werden können.

Am 24. Novemberth haben wir einen ETC (Emergency Threat Counter) SIEM-Anwendungsfall für Mirai-Erkennung für ArcSight, QRadar und Splunk veröffentlicht, basierend auf einer kostenlosen Bedrohungsintelligenzprobe, die von unseren Freunden bei HakDefNet bereitgestellt wurde. Wir stehen ständig in Kontakt mit unseren Kollegen, sie berichten von insgesamt über 1 Million IPs, die entweder bereits als Teil von Mirai entdeckt wurden oder ausnutzbar (kompromittiert?) sind und in zukünftigen Angriffen verwendet werden können.

Erkennungs- & Reaktionsberatung

SOC-Anwendungsfälle. Empfohlen wird die Überwachung der Nutzung von Klartextprotokollen, Traffic-Spitzen pro Port, Port-Scan-Erkennung und Brute-Force-Erkennung über alle Technologiestacks hinweg.Abschwächung für Telekommunikations- und ISP-Unternehmen. Patchen Sie kompromittierte Geräte, die von Ihrer Organisation verwaltet werden; implementieren Sie ACL für den Fernzugriff auf Verwaltungsports (nur Zugriff von den IPs Ihrer Administratoren zulassen), überprüfen Sie dabei die Sicherheit der Administrator-Workstations (wann war der letzte Pentest oder Sicherheitsaudit? Machen Sie einen ungeplanten). Und ein Rat von Captain Obvious: Ändern Sie diese Passwörter!Jede Organisation. Überprüfen Sie, ob Ihr Firmennetzwerk Mirai-infizierte Geräte hat. Sie können ETC zur Mirai-Erkennung verwenden, verfügbar bei https://ucl.socprime.com, oder führen Sie einen Port-Scan in Ihrem eigenen Netzwerk für Port 7547 durch, um ausnutzbare Geräte zu finden. Eine weitere Möglichkeit, kompromittierte Assets zu finden, ist die Nutzung der Shodan-Engine ohne und mit Registrierung (Beispiel ist eine Suche nach IPs mit Port 7547 aus dem Internet erreichbar in Irland).Sicherheitsbewusstsein.Es war noch nie eine bessere Zeit, um die 8 Best Practices zur Sicherung von IoT von Layer3auszuprobieren. Benachrichtigen Sie Endkunden über die Bedrohung und fügen Sie den obigen Link hinzu, da jeder sicherheits- und privatsphärenbewusster und technisch versierter Benutzer seine eigenen IoT-Geräte selbst sichern kann (Firmware aktualisieren, Ports & Dienste schließen). Dies ist eine super einfache & kostengünstige Lösung, die mit jeder dieser E-Mail-Kampagnen-Automatisierungsplattformen dort draußen durchgeführt werden kann.

/Sicher bleiben