Hart auf den Fersen einer neuen Welle von Cyberangriffen durch UAC-0050 unter Einbeziehung von Cyberspionage und Finanzdiebstählen und unter Verwendung einer Vielzahl von Werkzeugen, einschließlich MEDUZASTEALER, rückt eine weitere verdächtige Aktivität in den ukrainischen Cyber-Bedrohungsbereich ins Rampenlicht. CERT-UA hat kürzlich eine neue Warnmeldung herausgegeben über gefälschte Phishing-Angriffe, die MEDUZASTEALER über Telegram verbreiten und sich als Reserve+ technischer Support, die App des Verteidigungsministeriums der Ukraine, ausgeben.

Erkennung von MEDUZASTEALER-Infektionen in der CERT-UA#11603 Warnung

Um mögliche Eindringversuche zu erkennen und proaktiv gegen neuartige bösartige TTPs zu verteidigen, bietet die SOC Prime Plattform für kollektive Cyberverteidigung einen dedizierten Sigma-Regel-Stapel zur Bekämpfung von MEDUZASTEALER-Angriffen. Verlassen Sie sich auf das vollständige Produktpaket von SOC Prime für fortschrittliche Bedrohungserkennung, automatisierte Bedrohungsjagd und KI-gestützte Erkennungstechnik, um potenzielle Eindringversuche in den frühesten Stadien zu erkennen.

Um einen maßgeschneiderten Erkennungsstapel zu entdecken, klicken Sie auf die Erkunden Sie Erkennungen Schaltfläche unten. Alle Sigma-Regeln sind auf das MITRE ATT&CK®-Frameworkabgebildet, erweitert mit maßgeschneiderter Intelligenz und konvertierbar in über 30 Sprachen für SIEM, EDR und Data Lakes.

Cyberverteidiger können ihre Abwehr weiter stärken gegen Cyberangriffe im Zusammenhang mit der erwähnten gegnerischen Aktivität, indem sie zusätzlichen Erkennungsinhalt auf der SOC Prime Plattform nutzen. Um UAC-0050-Angriffe rückblickend zu analysieren, verwenden Sie das „CERT-UA#11603“ Tag basierend auf der entsprechenden CERT-UA-Berichtskennung oder filtern Sie Inhalte mit „MEDUZASTEALER“ für eine gezieltere Suche.

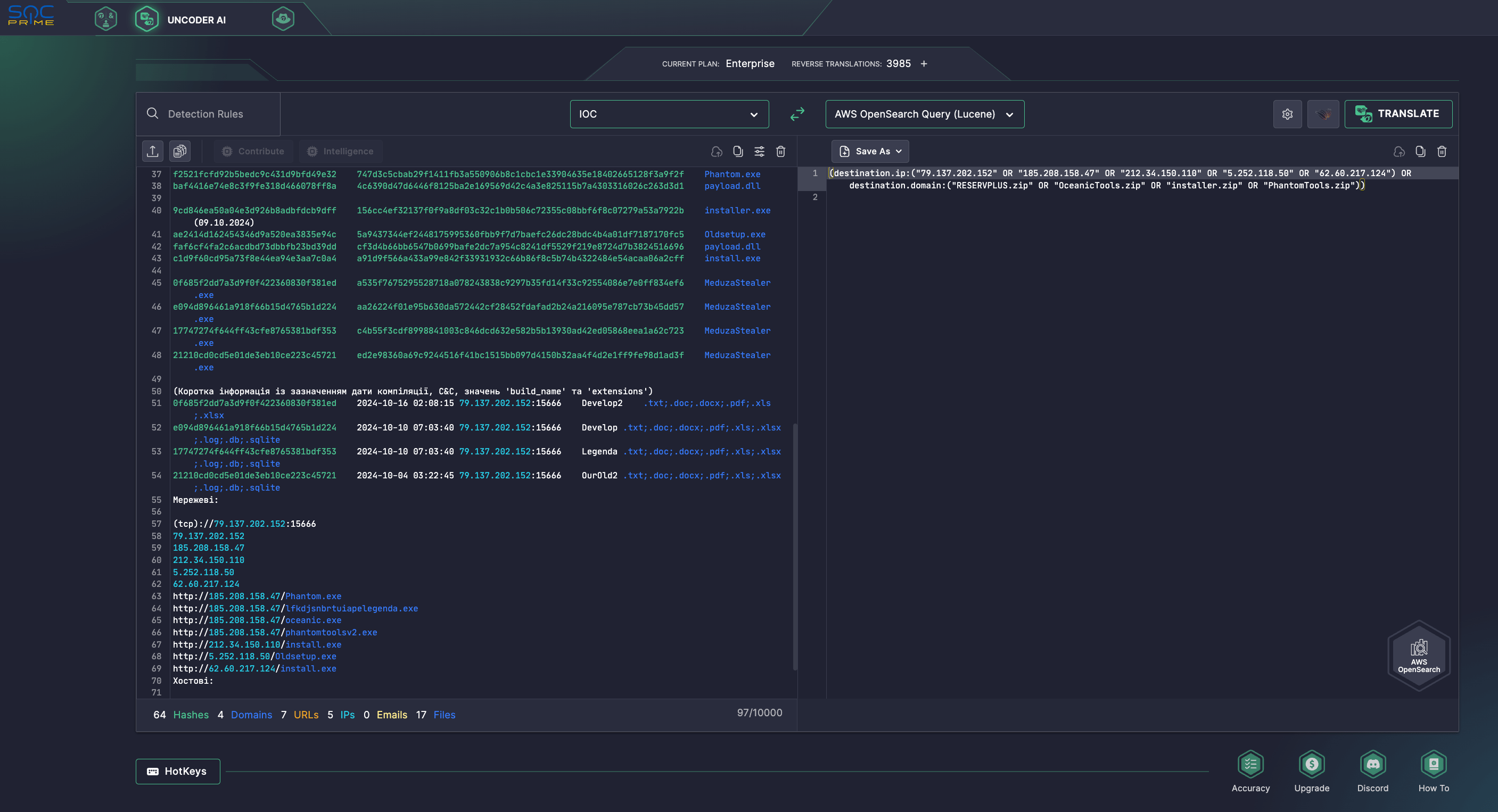

Sicherheitsingenieure können auch Uncoder AI nutzen, um die IOCs-Verpackung und die rückwirkende Jagd nach MEDUZASTEALER-verwandten Bedrohungen mit IOCs aus dem entsprechenden CERT-UA#11603-Alarm zu beschleunigen, indem sie diese sofort in benutzerdefinierte Abfragen umwandeln, die zu spezifischen SIEM-, EDR- und Data Lake-Sprachen passen.

MEDUZASTEALER Malware Beschreibung

CERT-UA hat kürzlich einen neuen Hinweis CERT-UA#11603 herausgegeben, der Cyberverteidiger über laufende Cyberangriffe informiert, die MEDUZASTEALER verbreiten. Am 15. Oktober 2024 erhielt CERT-UA Informationen über die Verbreitung verdächtiger Nachrichten über den Telegram-Account @reserveplusbot, der im Mai 2024 als eine der Kontaktmethoden für das „Reserve+“ technische Support-Team identifiziert wurde.

Bemerkenswerterweise griff die berüchtigte UAC-0050-Gruppe Ende Dezember 2023 ukrainische und polnische Regierungsinstitutionen an und setzte neben Remcos RAT auch MEDUZASTEALER ein.

In den jüngsten Angriffen fordern die bösartigen Nachrichten die gezielten Benutzer auf, „spezielle Software“ zu installieren und enthalten ein Archiv namens „RESERVPLUS.zip“. Das verteilte ZIP-Archiv enthält eine ausführbare Datei, die bei Ausführung eine weitere Datei, „install.exe“, herunterlädt. Letztere infiziert den Computer mit der MEDUZASTEALER-Malware.

Gemäß seiner Konfigurationsdatei war der Stealer so eingerichtet, dass er Dateien mit den Erweiterungen „.txt, .doc, .docx, .pdf, .xls, .xlsx, .log, .db, .sqlite“ exfiltriert und sich dann selbst löscht. Um Sicherheitstools zu umgehen, wurde das Verzeichnis, in dem die Malware gespeichert war, mithilfe eines PowerShell-Cmdlets zur Ausschlussliste von Microsoft Defender hinzugefügt.

Um Angreifern voraus zu sein und das Risiko von MEDUZASTEALER-Infektionen zu minimieren, können Organisationen auf das vollständige Produktpaket von SOC Prime für KI-gestützte Erkennungstechnik, automatisiertes Threat Hunting und fortschrittliche Bedrohungserkennung zurückgreifen, während sie eine zukunftssichere Cybersecurity-Strategie aufbauen.

MITRE ATT&CK Kontext

Die Nutzung von MITRE ATT&CK ermöglicht detaillierte Einblicke in den Kontext der neuesten Offensivoperationen, die die MEDUZASTEALER-Malware nutzen. Sehen Sie sich die Tabelle unten an, um das umfassende Set an dedizierten Sigma-Regeln zu sehen, die die entsprechenden ATT&CK-Taktiken, -Techniken und -Untertechniken abdecken.