CERT-UA-Forscher haben kürzlich eine betrügerische Kopie der englischsprachigen Version der Website des Ukrainischen Weltkongresses entdeckt unter https://www.ukrainianworldcongress.org/. Die gefälschte Webressource enthält ein paar DOCX-Dokumente, die eine Infektionskette auslösen, sobald sie geöffnet werden. Als Ergebnis der Angriffskette können Hacker die MAGICSPELL-Nutzlast einsetzen, die dazu bestimmt ist, einen weiteren Loader herunterzuladen, zu entschlüsseln und die Persistenz sowie den Start aufrechtzuerhalten, um die Infektion weiter zu verbreiten. Die identifizierte bösartige Aktivität wird als UAC-0168 verfolgt.

UAC-0168 Zielgerichtete Angriffsanalyse im CERT-UA#6940 Alarm abgedeckt

Am 5. Juli 2023 haben CERT-UA-Forscher den neuesten CERT-UA#6940 Alarm herausgegeben, der die gezielte feindliche Aktivität beschreibt, die der UAC-0168-Hackergruppe zugeschrieben wird. In dieser bösartigen Kampagne nutzen Bedrohungsakteure die betrügerische Kopie einer legitimen Version der Website des Ukrainischen Weltkongresses, um Opfer dazu zu verleiten, die bösartigen DOCX-Dateien zu öffnen und die Infektion auszulösen. Die gefälschte Webressource umfasst zwei DOCX-Dokumente mit Titeln im Zusammenhang mit dem bevorstehenden NATO-Gipfel und der NATO-Mitgliedschaft der Ukraine, die beide ein RTF-Dokument mit bösartigen URL-Adressen und einem UNC-Pfad enthalten.

Bedrohungsakteure etablieren die Kommunikation über HTTP- und SMB-Protokolle. Das Öffnen der oben genannten DOCX-Dateien und die erfolgreiche Ausnutzung der entsprechenden Schwachstellen führt zum Herunterladen und Starten einer Reihe von bösartigen Dateien, einschließlich einer .chm-Datei mit HTML- und Webarchivdateien zusammen mit einer URL und VBS-Dateien, die die Infektion weiter verbreiten. Letzteres ermöglicht es Hackern, andere Dateien im SMB-Resource in verschiedenen Formaten zu starten, einschließlich EXE und DLL.

Während der Untersuchung enthüllten Cybersicherheitsforscher eine „calc.exe“-Datei, die als MAGICSPELL-Loader identifiziert wurde, welcher dazu in der Lage ist, weitere bösartige ausführbare Dateien auf kompromittierten Systemen zu deployen und deren Persistenz aufrechtzuerhalten.

Die Analyse der von Angreifern genutzten SMB-Ressource hat 195 IP-Adressen aufgedeckt, die über 30 Länder verteilt sind, von denen die meisten zu VPN-Servern und Forschungseinrichtungen gehören.

Laut CERT-UA verbindet die Verwendung des Namens des Ukrainischen Weltkongresses zusammen mit dem Thema der NATO-Mitgliedschaft der Ukraine als Phishing-Köder den neuesten Angriff von UAC-0168 mit dem bevorstehenden NATO-Gipfel, der am 11.-12. Juli in Vilnius, Litauen, stattfinden soll.

Erkennung der neuesten UAC-0168-Angriffe gegen die Ukraine

Um die Bedrohungsuntersuchung zu optimieren und Sicherheitsfachleute bei der Erkennung der neuesten offensiven Operationen im Zusammenhang mit dem zielgerichteten Angriff von UAC-0168 zu unterstützen, bietet die SOC Prime Plattform eine Reihe ausgewählter Sigma-Regeln an. Benutzer können die relevanten Erkennungsalgorithmen durch Filtern der Regeln mit den entsprechenden benutzerdefinierten Tags „CERT-UA#6940“ und „UAC-0168“ basierend auf der CERT-UA-Warnung und der Gruppenkennung suchen.

Drücken Sie den Erkundungs-Erkennungen -Knopf unten, um sofort auf die umfangreiche Liste der dedizierten Sigma-Regeln zur Erkennung von UAC-0168-Angriffen zuzugreifen. Alle Regeln sind der MITRE ATT&CK®-Rahmenwerk v12zugeordnet, bieten umsetzbare Metadaten und relevanten Cyber-Bedrohungskontext und sind mit über 28 SIEM-, EDR- und XDR-Lösungen kompatibel, um organisationsspezifische Sicherheitsbedürfnisse zu erfüllen.

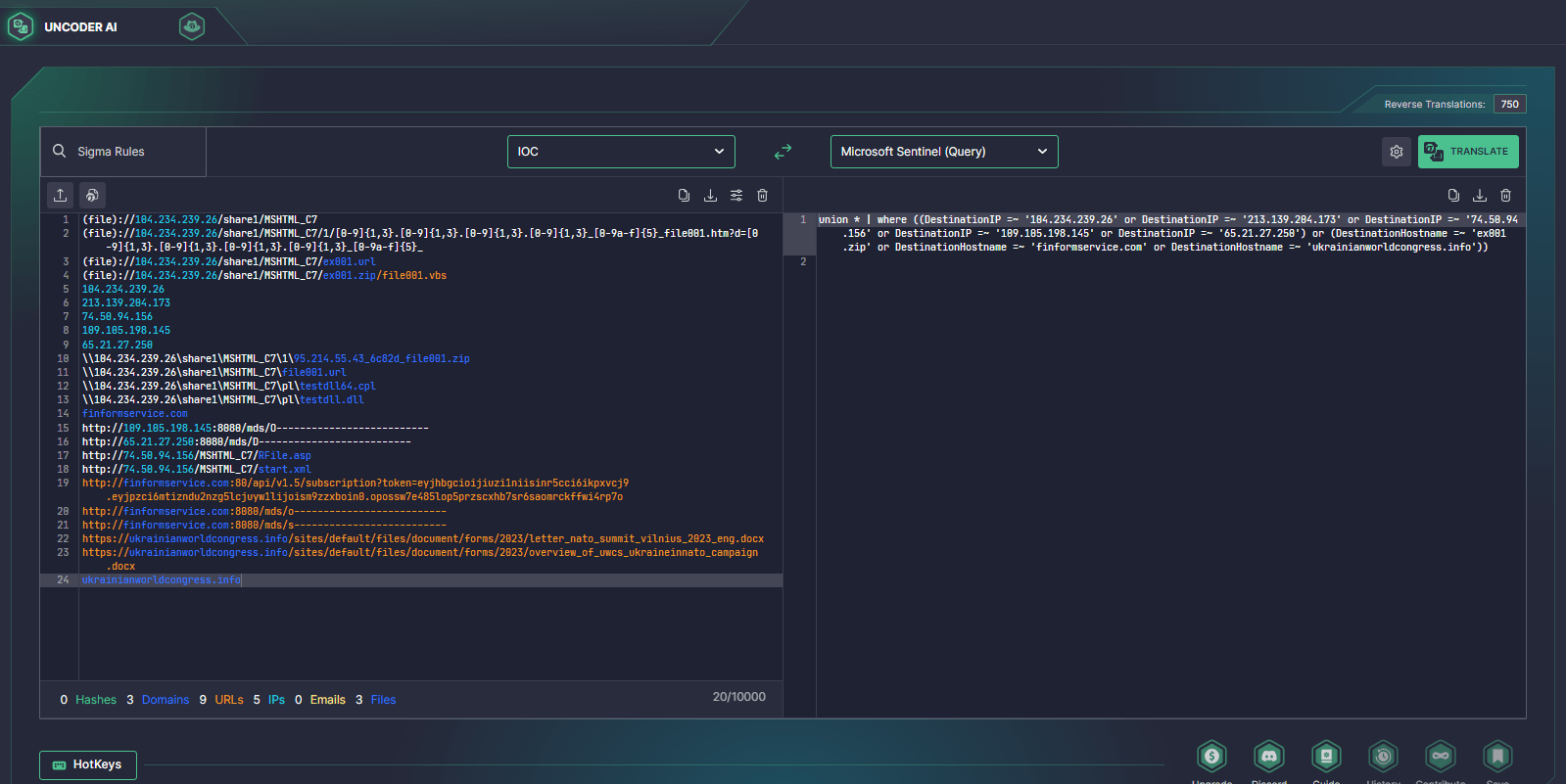

Zusätzlich können Sicherheitsteams ihre Bedrohungsjagdgeschwindigkeit erhöhen, indem sie nach Indikatoren für Kompromisse suchen, die mit dem UAC-0168-Kollektiv in Verbindung stehen, mit Hilfe von Uncoder AI. Einfach die Datei, den Host oder das Netzwerk von CERT-UA im neuesten Alarm gelistete IOCs in das Tool einfügen und den Inhaltstyp der Zielabfrage auswählen, um sofort eine leistungsoptimierte IOC-Abfrage zu erstellen, die auf Ihre Umgebung und aktuellen Sicherheitsbedürfnisse abgestimmt ist.

MITRE ATT&CK Kontext

Um einen umfassenderen Kontext hinter dem neuesten UAC-0168-Angriff zu überprüfen, der im CERT-UA#6940-Alarm abgedeckt wird, sind alle zugehörigen Sigma-Regeln mit ATT&CK v12 getaggert, die die entsprechenden Angreifertaktiken und -techniken adressieren: