Die Cyberrisiken steigen 2025, Daten zeigen einen Anstieg von Schwachstellen, aktiven Exploits und großen Sicherheitsvorfällen. Kürzlich berichtete die CISA, dass Angreifer eine US-Bundesbehörde kompromittierten, indem sie eine ungepatchte GeoServer-Instanz ausnutzten, die von CVE-2024-36401 betroffen war, einer kritischen RCE-Schwachstelle, die im Juni 2024 behoben wurde. Tausende Server blieben jedoch weiterhin exponiert, wobei Angriffe bereits im Juli festgestellt wurden.

Erkennung von TTPs aus CISA’s AA25-266A Warnung

Die Ausnutzung von Software-Schwachstellen bleibt eine der häufigsten und gefährlichsten Methoden für Angreifer, um Zugriff auf Systeme zu erhalten. Besonders kritisch ist dies bei weit verbreiteter Software, auf die große Organisationen, einschließlich Regierungsbehörden und kritische Infrastrukturen, angewiesen sind. Hacker zielen oft auf diese Plattformen, um in Systeme einzudringen und Kontrolle zu übernehmen.

Der 2025 Data Breach Investigations Report (DBIR) von Verizon zeigt, dass die Nutzung von Schwachstellen für Initialzugriffe um 34% gestiegen ist und nun 20% aller Sicherheitsvorfälle ausmacht. Daten von Mandiant bestätigen, dass die Ausnutzung von Schwachstellen das fünfte Jahr in Folge die häufigste Methode für erste Kompromittierungen darstellt. In Fällen, in denen der Einstiegspunkt identifiziert wurde, begannen 33% der Angriffe mit der Ausnutzung einer Software-Schwachstelle.

Ein aktueller Fall, der das Risiko verdeutlicht, betraf die Kompromittierung einer US-Bundesbehörde durch eine ungepatchte GeoServer-Instanz mit CVE-2024-36401. Diese kritische Remote-Code-Execution-Schwachstelle wurde im Juni 2024 gepatcht und später von der CISA in den Katalog der aktiv ausgenutzten Schwachstellen aufgenommen. Dennoch blieben viele Server 2025 weiterhin exponiert, was die fortlaufende Empfehlung der CISA unterstreicht: Priorisierte Patch-Strategien, Überwachung verdächtiger Aktivitäten und gestärkte Incident-Response-Pläne.

Jetzt für die SOC Prime Plattform registrieren, um Zugriff auf eine umfangreiche Bibliothek kontextangereicherter Erkennungsregeln und KI-gestützter Threat Intelligence zu erhalten. Die Plattform bietet kuratierte Detektionen für die in CISA’s AA25-266A Alert beschriebenen TTPs und eine vollständige Produkt-Suite für KI-basierte Detection Engineering, automatisiertes Threat Hunting und erweiterte Bedrohungserkennung. Klicken Sie auf den Button Erkennungen Erkunden unten, um den relevanten Detection-Stack zu öffnen.

Cyber-Defender können den Threat Detection Marketplace auch mit dem Tag “CVE” durchsuchen, um weitere Erkennungsregeln zur Ausnutzung von Schwachstellen zu entdecken.

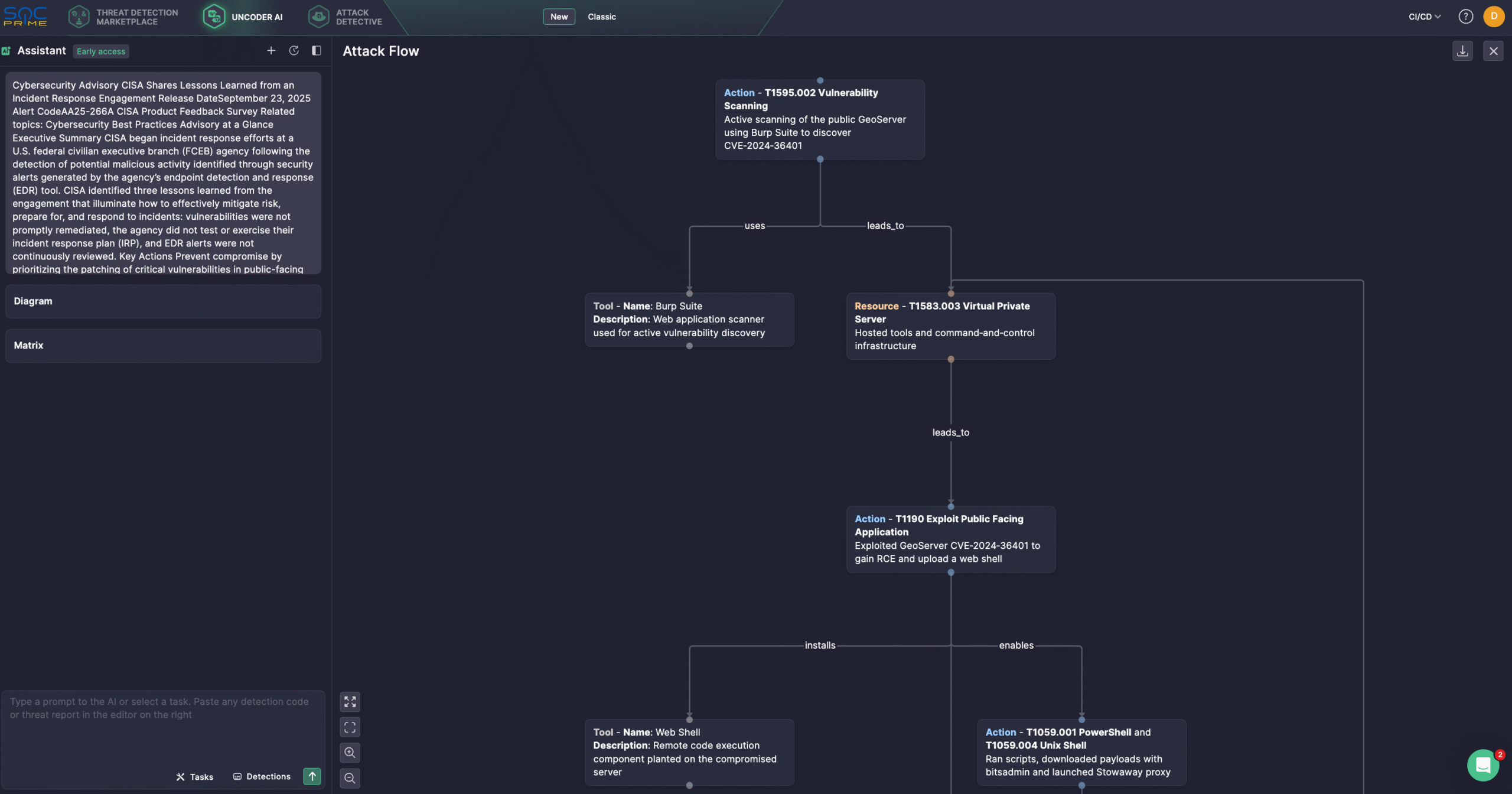

Zusätzlich können Sicherheitsexperten Threat Investigations mit Uncoder AI, einer privaten IDE und Co-Pilot für Threat-Informed Detection Engineering, beschleunigen. Erstellen Sie Erkennungsalgorithmen aus rohen Threat Reports, führen Sie schnelle IOC-Scans aus, prognostizieren ATT&CK-Tags, optimieren Query-Code mit KI-Tipps und übersetzen in mehrere SIEM- & EDR-Sprachen. Sicherheitsprofis können z. B. den AA25-266A Alert nutzen, um in wenigen Klicks ein Attack Flow Diagram zu erstellen.

Analyse des Verstoßes bei einer FCEB-Agentur im AA25-266A Alert

Die CISA begann Incident-Response-Maßnahmen bei einer US Federal Civilian Executive Branch (FCEB)-Agentur, nachdem das EDR-System verdächtige Aktivitäten meldete. Im AA25-266A Alert vom 23. September 2025 teilte die CISA die Erkenntnisse aus der Untersuchung und betonte die Bedeutung von zeitnahen Patches, getesteten Response-Plänen und zentraler Log-Aggregation.

Die Untersuchung ergab, dass Angreifer eine kritische RCE-Schwachstelle, identifiziert als CVE-2024-36401, ungefähr drei Wochen vor dem Alert ausnutzten. Die CISA stellte fest, dass der Angriff am 11. Juli 2024 begann, als die Angreifer CVE-2024-36401 in einem öffentlich zugänglichen GeoServer ausnutzten. Mit dieser Schwachstelle setzten sie Open-Source-Tools und Skripte ein, um Persistenz zu gewährleisten. Die Schwachstelle wurde am 15. Juli 2024 in das CISA KEV Catalog aufgenommen. Am 24. Juli 2024 kompromittierten sie einen zweiten GeoServer mit demselben Exploit und bewegten sich lateral zu einem Webserver und einem SQL-Server. Auf diesen Systemen versuchten Hacker Webshells wie China Chopper zu installieren und setzten Skripte für Remote-Zugriff, Persistenz, Command Execution und Privilege Escalation ein, während sie LOTL-Techniken nutzten.

Angreifer identifizierten CVE-2024-36401 in den öffentlich zugänglichen GeoServern der Agentur mit Burp Suite Burp Scanner. Die CISA beobachtete entsprechende Aktivitäten in Web-Logs, einschließlich Traffic von Burp Collaborator-Domains, die später für Exploits verwendet wurden.

Für den Initialzugang nutzten die Bedrohungsakteure öffentlich verfügbare Tools und einen kommerziellen VPS und exploitten CVE-2024-36401 via eval-Injection auf GeoServern.

Zur Aufrechterhaltung der Persistenz deployten sie Webshells, cron-Jobs und gültige Accounts, obwohl einige Accounts ohne weitere Nutzung gelöscht wurden. Angreifer versuchten auch Privilege Escalation über ein DirtyCow-Utility für CVE-2016-5195 und gelangten erfolgreich von kompromittierten Service-Accounts. Für Defense Evasion nutzten sie indirekte Command Execution via .php und xp_cmdshell, missbrauchten BITS-Jobs und setzten das RingQ Evasion Tool ein. Innerhalb des Netzwerks nutzten sie Brute Force zur Passwortsammlung und missbrauchten Service Accounts. Nach Initialzugang mappten sie das Netzwerk mit Ping Sweeps und Tools wie fscan und linux-exploit-suggester2.pl und hinterließen Spuren der Scans.

In einem Fall bewegten sich Angreifer lateral vom Webserver zum SQL-Server durch Aktivierung von xp_cmdshell auf GeoServer 1, um RCE zu erreichen. Für Command-and-Control luden sie Payloads mit PowerShell und bitsadmin getfile herunter.

Adversaries setzten Stowaway ein, ein Multi-Level Proxy Utility, das auf Disk über ein Tomcat Service-Konto geschrieben wurde, um Traffic vom C2-Server über den Webserver zu tunneln, Intranet-Beschränkungen zu umgehen und interne Ressourcen zu erreichen. Nach Ping Sweeps luden sie eine modifizierte Stowaway-Version via curl herunter und etablierten einen ausgehenden C2-Kanal über HTTP auf TCP/4441. Die CISA fand zudem zahlreiche öffentlich verfügbare Tools und Skripte auf dem C2-Server.

Die Agentur hob drei zentrale Erkenntnisse hervor: verzögerte Patch-Anwendung, ungetestete Incident-Response-Pläne und Lücken beim EDR-Alert-Monitoring. Zur Risikominderung von CVE-2024-36401 empfehlen Experten priorisierte Patches für kritische öffentliche Systeme, regelmäßige Tests von Incident-Response-Plänen sowie detailliertes Logging und zentrale Log-Aggregation. Mit der vollständigen SOC Prime Produkt-Suite können Organisationen ihre Cybersicherheitsstrategie stärken, Zero-Trust-Prinzipien anwenden und mit KI sowie Expertenwissen die Risiken kritischer Bedrohungen minimieren, bevor sie zu Angriffen eskalieren.