Heute möchten wir der SOC Prime-Gemeinschaft ein talentiertes und engagiertes Mitglied des Threat Bounty Programms und Autor von Erkennungsinhalten vorstellen – Phyo Paing Htun, der seit Dezember 2022 Erkennungen auf der SOC Prime-Plattform veröffentlicht.

- Erzählen Sie uns von sich selbst und warum Sie sich entschieden haben, ein Cybersicherheitsspezialist zu werden.

Mein Name ist Phyo Paing Htun, aber Sie können mich Chi Lai nennen. Ich wurde in Myanmar geboren und habe die burmesische Staatsbürgerschaft. Heutzutage bin ich jedoch nach Bangkok, Thailand, umgezogen und arbeite derzeit in Bangkok. Meine derzeitige Position ist Cybersecurity Incident Responder L2 bei einem der Managed Security Service Provider in Thailand. Meine Verantwortung ist es, auf jeden Vorfall und jede Bedrohung zu reagieren, die von SOC-Analysten eskaliert wird, sowie das Verhalten von CVE-Angriffen zu erforschen. Der Hauptfokus liegt darauf, potenzielle Angriffsverhalten mithilfe von Sicherheitsinformations- und Ereignismanagement (SIEM) zu verstehen und abzumildern.

- Was sind Ihre berufliche Ausbildung und Zertifikate, und wie haben Sie sich beruflich entwickelt?

Ich habe bereits das BlueTeam Level 1 (BTL1) von der Security Blue Team erhalten und auch die Threat Hunting Professional Prüfung von INE Security im Jahr 2023 bestanden.

- Wie haben Sie vom Threat Bounty-Programm erfahren? Warum haben Sie sich entschieden teilzunehmen?

Ich habe davon von meinen älteren Freunden (Ko Kyaw Pyiyt Htet, Ko Zaw Min Htun, und Ko Aung Kyaw Min Naing) aus Myanmar erfahren, die ebenfalls Mitglieder des Programms sind. Sie haben Sigma-Regeln zu SOC Prime beigetragen und mich dabei unterstützt, wie man eine Sigma-Regel schreibt, wie man nach Cybersicherheitsnachrichten sucht und ähnliches. Außerdem würde ich gerne Bedrohungserkennungsanfragen in Splunk SPL, Kibana-Anfragen, KQL usw. schreiben, aber es ist schwer, alle Sprachen im Detail zu lernen und zu verstehen. Daher habe ich mich entschieden, die Sigma-Sprache zu lernen. Sigma kann in jede SIEM- oder EDR-Regel mit uncoder.io.

- Ist es jetzt schwierig für Sie, eine Regel zu schreiben?

Ich habe einen Hintergrund als Softwareentwickler und bin mit mehreren Abfragesprachen wie YAML vertraut. Es ist jetzt nicht schwierig für mich. Ich begann mit dem Artikel Sigma Rule für Anfänger von Adam Swan. Er gab mir ein Verständnis für die Grundlagen, wie das Schreiben einer Bedingung, das Identifizieren von Protokollquellen, welche Art von Protokollquellen Sigma unterstützen kann usw.

- Und wenn Sie Regeln für Threat Bounty schreiben, wie lange dauert es von der Idee bis zur Veröffentlichung?

Ich denke, es wird wahrscheinlich bis zu zwei Stunden dauern. Aus Bedrohungsberichten muss ich verstehen, welche Arten von Taktiken und Techniken ich zu Erkennungszwecken schreiben kann. Ich muss die kritischen Artefakte finden, den Bericht lesen und ihn klar verstehen. Danach schreibe ich die Sigma-Regel.

- Können Sie bitte Ihren Regel-Erstellungsprozess anhand eines Ihrer kürzlich veröffentlichten Regeln beschreiben? Von der Forschung bis zur Veröffentlichung einschließlich des Überprüfungsprozesses?

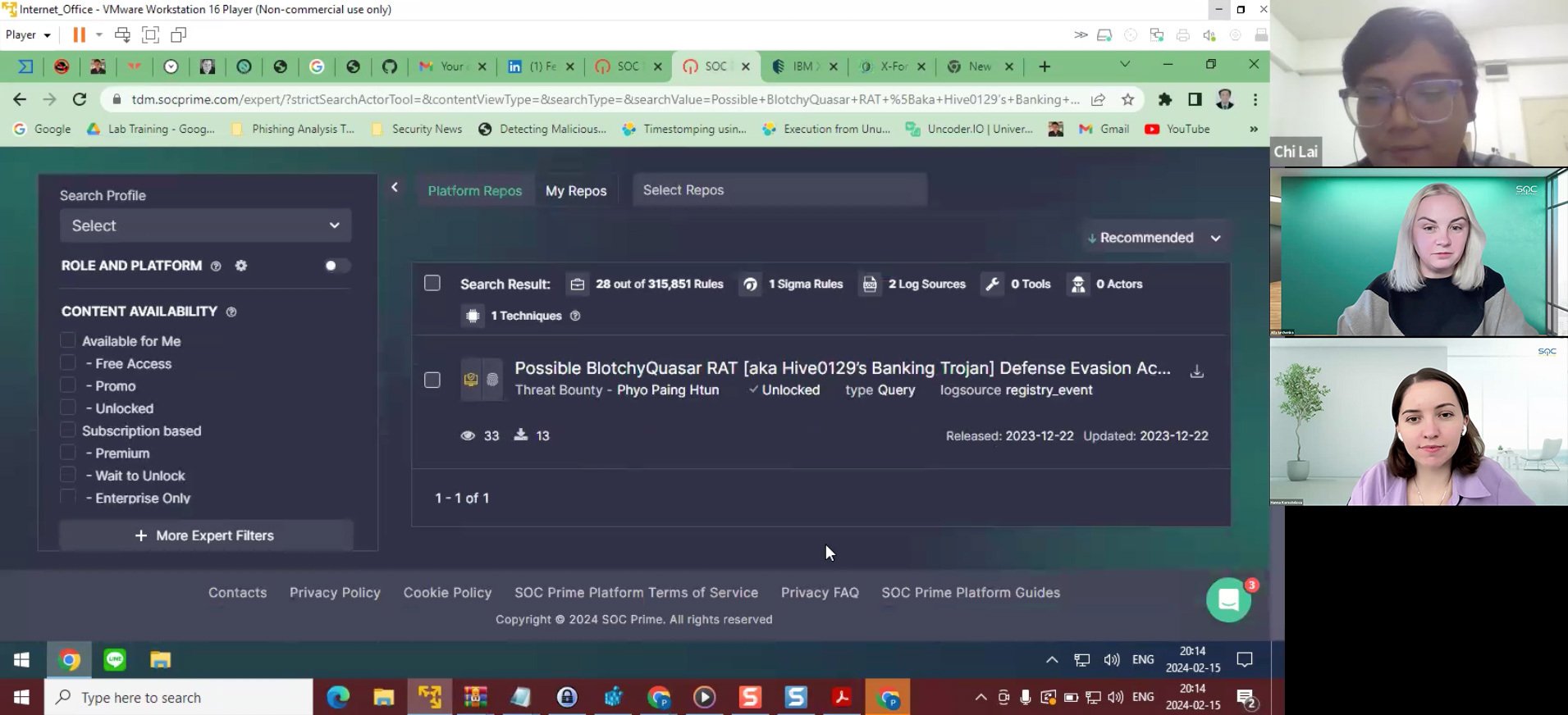

Das ist meine neueste Regel – „Mögliche BlotchyQuasar RAT [aka Hive0129’s Banking Trojan] Verteidigungs-Evasionsaktivitäten, die durch geänderte Registrierungswerte erkannt werden. (via Registry_Event)“. Ich entschied mich, über die Verteidigungs-Evasionsaktivität zu schreiben. Ich begann mit dem Lesen des Berichts. Dieser Bericht handelt von der BlotchyQuasar-Malware, und die Aktivität ist bereits mit der Hive0129 APT-Gruppe verbunden. Der Bericht gab mir mehrere Ideen für das Schreiben der Erkennungskette, wie die Erkennung für den anfänglichen Zugriff, Abwehrvermeidung, C2-Kommunikation und andere.

Ich wählte die Technik der Verteidigungsumgehung für den Prozess des Registrierungswerte-Änderns basierend auf einem der Berichtsteile. Aber bevor ich die Regel schreibe, muss ich nach der bestehenden Regel auf der SOC Prime-Plattform mit der Lucene-Suche suchen. Zuerst muss ich sicherstellen, dass ich keine doppelte Regel schreiben werde. Da meine Suche mit Lucene mehrere Regeln für ‚TamperProtection‘ ergab, entschied ich mich, eine andere zu wählen und eine Regel zu erstellen.

Zuerst wurde meine Regel abgelehnt, weil die Details der Wertteile falsch waren. Aber ich habe schnell die notwendigen Änderungen vorgenommen, und die Regel wurde veröffentlicht.

Ich benutze IBM X-Force Exchange Osint Advisory um nach neuen Bedrohungsberichten zu suchen.

- Was ist der häufigste Grund für die Ablehnung von Inhalten, die Sie persönlich erhalten?

Es ist wahrscheinlich ’niedrige Resilienzregeln‘, weil die Berichte manchmal Verhalten-IOCs haben und wenn ich eine Regel basierend darauf schreibe, wird sie abgelehnt. Wir müssen robuste Erkennungsregeln erstellen, um sie akzeptiert zu bekommen.

- Als Teil der großen professionellen Gemeinschaft, was denken Sie ist der größte Wert der Regeln, die Sie auf der Plattform veröffentlichen?

Wenn sich Organisationen auf SOC Prime für Erkennungsinhalte beziehen, können sie sicher sein, dass die Erkennungsregeln nicht nur ‚irgendwelche‘ Regeln oder IOC-Regeln oder Verhalten-IOC-Regeln sind. Für Organisationen ist es sehr wichtig, eine robuste Erkennung zu haben, wie generische Erkennungsregeln.

- Was ist Ihre Empfehlung für die neuen Mitglieder des Threat Bounty-Programms, neue Inhaltsersteller, die gerade ihren Weg mit dem Programm beginnen?

Ich würde definitiv allen neuen Mitgliedern empfehlen, die SOC Prime-Plattform für den bestehenden Inhalt zu überprüfen. Bitte schreiben Sie auch keine niedrigen IOC-Regeln. Diese Regeln sind nach kurzer Zeit nicht effizient. Außerdem, SigmaHQ könnte eine gute Ressource sein, um einige allgemeine Grundlagen über das Erstellen einer Sigma-Regel zu lernen.

- Was ist Ihre Motivation, am Programm teilzunehmen, nachdem Sie viele Ablehnungen von Inhalten erhalten haben?

Wenn ich zu viele Ablehnungsmitteilungen erhalte, frage ich normalerweise im Discord Kanal für das Threat-Bounty-Programm nach. Zum Beispiel konnte ich nicht verstehen, warum sie meine Regel weiterhin ablehnten und sagten, sie sei von niedriger Resilienz. Im Discord-Kanal bat ich das Team, es mir zu erklären. Es wurde alles sehr klar für mich, und ich musste die Regel einfach neu erstellen. Ich schickte die Regel zur Überprüfung, und sie wurde wieder abgelehnt! Es war eine wirklich schwere Zeit für mich, aber ich nahm mir Zeit, um die Regel zu analysieren, machte einige Änderungen erneut, und nach der Überprüfung wurde meine Regel schließlich veröffentlicht. Es ist sehr hilfreich, wenn das Verifikationsteam einige Details zur Verfügung stellt, wenn eine Regel modifiziert werden kann, um besser zu funktionieren.

- Finden Sie es hilfreich, wenn wir anderen Autoren im Discord antworten? Zum Beispiel, wenn andere Autoren Fragen zu ihren abgelehnten Regeln haben.

Das ist sehr hilfreich für mich. Insbesondere habe ich gelernt, warum Regeln abgelehnt werden aus den Gesprächen im Discord. Diese Gespräche gaben mir auch Verständnis darüber, welche Art von Fehler (niedrige Resilienz) ich vermeiden muss und welche Art von robusten Erkennungsregeln ich erstellen kann.

- Sie haben erwähnt, dass Sie begonnen haben, am Threat Bounty-Programm mit Hilfe Ihrer Freunde teilzunehmen, die zuerst Regeln veröffentlicht haben. Es ist ein großartiges Beispiel für eine lokale professionelle Gemeinschaft, die neue Mitglieder unterstützt, ihr Cyberabwehrpotenzial zu wachsen. Wie haben Sie die Jungs getroffen? Gibt es Wettbewerb zwischen Ihnen?

Wir nutzten Discord und andere Kanäle, um über Bedrohungserkennungs-Ideen zu sprechen, die für uns interessant waren. Wir (Myanmar Threat Detection Developer Community) haben in der Gruppe keinen Wettbewerb, wir helfen und unterstützen uns gegenseitig, und das ist das, was jedem von uns beim Wachsen hilft.

Vielen Dank für Ihre Zeit und ein so aufschlussreiches Gespräch! Wir wünschen Phyo Paing Htun viel Erfolg mit seinen weiteren Inhaltspublikationen!

Möchten Sie dem SOC Prime Threat Bounty-Programmbeitreten? Zögern Sie nicht, jetzt eine Bewerbung einzureichen!