Bedrohungsakteure, die den Interlock‑Ransomware betreiben – bekannt für hochgradig wirkungsvolle Doppel-Erpressungsangriffe in verschiedenen globalen Industrien – sind erneut im Cyber-Bedrohungsumfeld aufgetaucht. In einer jüngsten Großkampagne haben Angreifer eine neue, auf PHP basierende Variante ihres maßgeschneiderten RAT eingesetzt, unterstützt durch eine modifizierte ClickFix‑Version namens FileFix, um gezielt Organisationen in mehreren Branchen anzugreifen.

Interlock‑Ransomware‑Angriffe erkennen

Der Verizon Data Breach Investigations Report (DBIR) 2025 zeigt, dass Ransomware weiterhin eine zentrale Rolle spielt und an 44 % der Sicherheitsverletzungen beteiligt ist – im Vergleich zu 32 % im Vorjahr. Mit durchschnittlichen Lösegeldern von bis zu 2 Millionen USD im Jahr 2024 sind Angreifer jetzt hoch motiviert. Cybersecurity Ventures warnt, dass bis 2031 alle zwei Sekunden ein Ransomware-Angriff stattfinden könnte – eine proaktive Bedrohungserkennung ist daher unerlässlich.

Registrieren Sie sich für die SOC Prime-Plattform, um Interlock‑Ransomware und ähnliche Bedrohungen frühestmöglich zu identifizieren. Die Plattform bietet zeitnahe Threat Intelligence und verwertbaren Detection-Content, unterstützt durch ein umfassendes Produktportfolio für KI-basierte Detection Engineering, automatisiertes Threat Hunting und fortschrittliche Erkennung. Klicken Sie auf den Button Erkennungen Anzeigen, um eine kuratierte Sammlung von Regeln zu sehen, die auf die Erkennung und Reaktion auf Aktivitäten der Interlock‑Gruppe spezialisiert sind.

Alle Regeln in der SOC Prime-Plattform sind kompatibel mit SIEM-, EDR- und Data‑Lake-Lösungen und sind dem MITRE ATT&CK®‑Framework zugeordnet. Jede Regel enthält detaillierte Metadaten, Threat‑Intel-Quellen, Angriffstimetables, Triage-Empfehlungen und zusätzlichen Kontext.

Optional können Cyber-Verteidiger den allgemeineren „Ransomware“-Tag verwenden, um Zugriff auf ein breiteres Spektrum an Erkennungsregeln für globale Ransomware-Kampagnen zu erhalten.

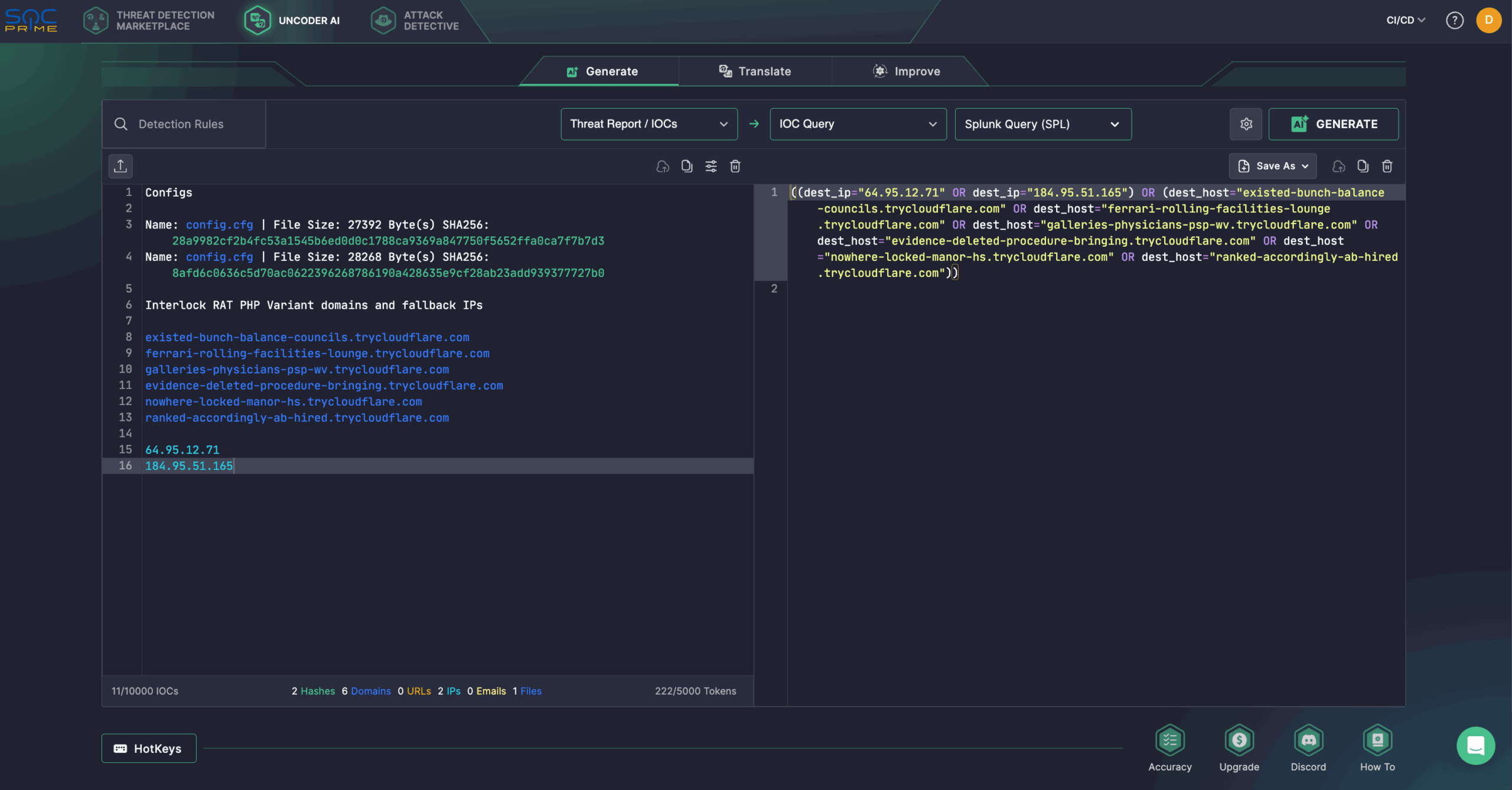

Zudem können Sicherheitsexperten mit Uncoder AI – einem privaten IDE und Co-Piloten für threat-informed Detection Engineering – die Untersuchung beschleunigen. Es wandelt Threat Reports in Detektions‑Algorithmen um, erlaubt schnelle IOC-Suchen, ATT&CK‑Tag‑Vorhersagen, KI-optimierte Code‑Queries und plattformübergreifende Regelkonvertierung. Angenommen, man importiert IOCs aus dem Research der DFIR Report KongTuke-Analyse, lassen sich daraus performance-optimierte Queries für das bevorzugte SIEM oder EDR erzeugen.

Analyse der Interlock‑Ransomware

Die Interlock‑Ransomware‑Gruppe ist eine vergleichsweise neue, aber rasch fortschreitende Bedrohung. Erstmals im September 2024 beobachtet, wird die Variante mit mehreren hochwirksamen Doppel‑Erpressungsangriffen in Verbindung gebracht – unter anderem in den Bereichen Gesundheitswesen, Technologie und im öffentlichen Sektor in den USA sowie bei Herstellern in Europa.

Eine gemeinsame Analyse von The DFIR Report und Proofpoint zeigte, dass die Gruppe eine neue PHP‑Variante ihres maßgeschneiderten RATS „NodeSnake“ entwickelt und eingesetzt hat. Trotz des Namens, der auf eine Node.js-Basis hinweist, markiert diese Ausgabe eine taktische Weiterentwicklung. Seit Mai 2025 wird die PHP-Variante in einer groß angelegten Kampagne im Umfeld des LandUpdate808-Cluster (alias KongTuke) eingesetzt. Angreifer nutzen eine modifizierte ClickFix-Version – namens FileFix – zur Verbreitung des RAT und zur Ausführung bösartiger Payloads in verschiedenen Branchen.

FileFix ist eine Weiterentwicklung von ClickFix, die Social-Engineering-Techniken nutzt, indem sie das Adressleisten-Feature des Windows Explorer ausnutzt. Täter veranlassen Opfer dazu, schädliche Befehle in die Adresszeile zu kopieren und einzufügen – so kann Code ausgeführt werden, ohne dass Dateien klassisch heruntergeladen werden müssen. Dies erhöht sowohl die Tarnung als auch die Effizienz der Auslieferung.

Die Kampagne beginnt mit kompromittierten Websites, die einzeilige JavaScript‑Snippets im HTML verstecken. Dieser Code fungiert als Traffic Distribution System (TDS), leitet nach IP-Filterung Nutzer auf gefälschte CAPTCHA-Seiten um. Dort führt das Opfer ein PowerShell‑Skript aus, das den Interlock‑RAT bereitstellt. Varianten mit Node.js und PHP wurden in freier Wildbahn identifiziert.

Nach der Auslieferung führt der RAT Reconnaissance auf dem erbeuteten System durch, sammelt Host-Daten und exfiltriert sie im JSON‑Format. Er prüft seine Privilegienstufe (USER, ADMIN oder SYSTEM) und verbindet sich mit einem entfernten Server, um weitere Payloads (EXE oder DLL) herunterzuladen und auszuführen.

Zur Persistenzmodifikation ändert der RAT Windows‑Registry‑Einträge. Für laterale Bewegungen nutzt er RDP (Remote Desktop Protocol).

Ein prägnantes Merkmal von NodeSnake ist die Nutzung von Cloudflare‑Tunnel‑Subdomains, um den tatsächlichen Standort der C2-Infrastruktur zu verschleiern. Selbst bei Abschaltung des Tunnels kommuniziert die Malware weiterhin via fest eingebetteter Fallback‑IP‑Adressen im Code.

Die aktuelle Interlock‑Variante unterscheidet sich von der früheren Node.js-Ausgabe durch den Einsatz von PHP – einer weit verbreiteten Web-Skriptsprache – zur Penetration und langfristigen Infiltration der Zielumgebung. Dieser Wandel kennzeichnet die fortlaufende Werkzeugentwicklung und steigende operative Raffinesse der Gruppe, was schnelle und adaptive Verteidigungsmaßnahmen erfordert. Indem Organisationen auf SOC Prime’s Expertise und KI-basierte Technologie setzen – insbesondere über deren komplettes Produkt‑Suite mit fortgeschrittener Detection‑Engineering, Automatisierung & AI‑Threat‑Intel – können sie ihre Abwehrstrategien skalierbar und zukunftsorientiert ausrichten.