Ransomware bleibt eine der größten Bedrohungen für die Cybersicherheit, wobei die Angriffskosten auf 2,73 Millionen US-Dollar pro Vorfall ansteigen, fast 1 Million US-Dollar mehr als 2023, so Sophos. Da Ransomware-Operationen immer komplexer werden, tauchen ständig neue Bedrohungsgruppen auf, die massive finanzielle Gewinne anstreben. Eine solche Gruppe ist Hellcat, eine neu identifizierte Ransomware-as-a-Service (RaaS) Bedrohungsgruppe, die erstmals Ende 2024 gesichtet wurde.

Hellcat hat sich schnell einen Namen gemacht durch hochkarätige Eindringversuche in verschiedenen Industrien, wobei kritische nationale Infrastruktur, große Konzerne und Regierungsstellen ins Visier genommen wurden. Die Gruppe hat bereits die Verantwortung für Angriffe auf Schneider Electric, Telefónica, Pinger und die Knesset in Israel übernommen. Letzte Woche bestätigte die Orange Group einen Sicherheitsverstoß in ihren rumänischen Operationen, nachdem ein Hellcat-Affiliate Tausende interner Dateien, einschließlich Mitarbeiterangaben, geleakt hatte.

Detektion von Hellcat-Ransomware-Gruppenangriffen

Wie von Cybersecurity Ventures prognostiziert, werden bis 2031 alle zwei Sekunden Ransomware-Angriffe stattfinden, was eine proaktive Detektion für Cyberverteidiger unverzichtbar macht. Die neu aufgetauchte Hellcat-Ransomware-Gruppe stellt eine neue Bedrohung dar, die diesen beunruhigenden Trend weiter verstärkt. Um mögliche Eindringversuche in den frühesten Stadien zu erkennen, bietet die SOC Prime Plattform für kollektive Cyberverteidigung einen globalen Feed aktiver Bedrohungen mit Echtzeit-Bedrohungsinformationen und relevanten Detektionsregeln, unterstützt von einer vollständigen Produktsuite für automatisierte Bedrohungsjagd, KI-gestützte Detektionsentwicklung und fortgeschrittene Bedrohungserkennung.

Drücken Sie auf den Entdecken-Detektionen Schaltfläche unten, um sofort zu einem speziellen Regelstapel zu gelangen, der sich mit Hellcat-Ransomware-Angriffen befasst. Alle Regeln sind mit mehreren SIEM-, EDR- und Data-Lake-Lösungen kompatibel und in das MITRE ATT&CK-Frameworkeingebunden. Darüber hinaus ist jede Regel mit umfangreichen Metadaten angereichert, einschließlich Bedrohungsinformationen Referenzen, Angriffschroniken, Triagempfehlungen und mehr.

Sicherheitsexperten, die nach weiteren Erkennungsmaterialien suchen, die Ransomware-Angriffe weltweit abdecken, könnten im Threat Detection Marketplace nach dem „Ransomware“ Tag suchen, um ihre Untersuchung zu unterstützen.

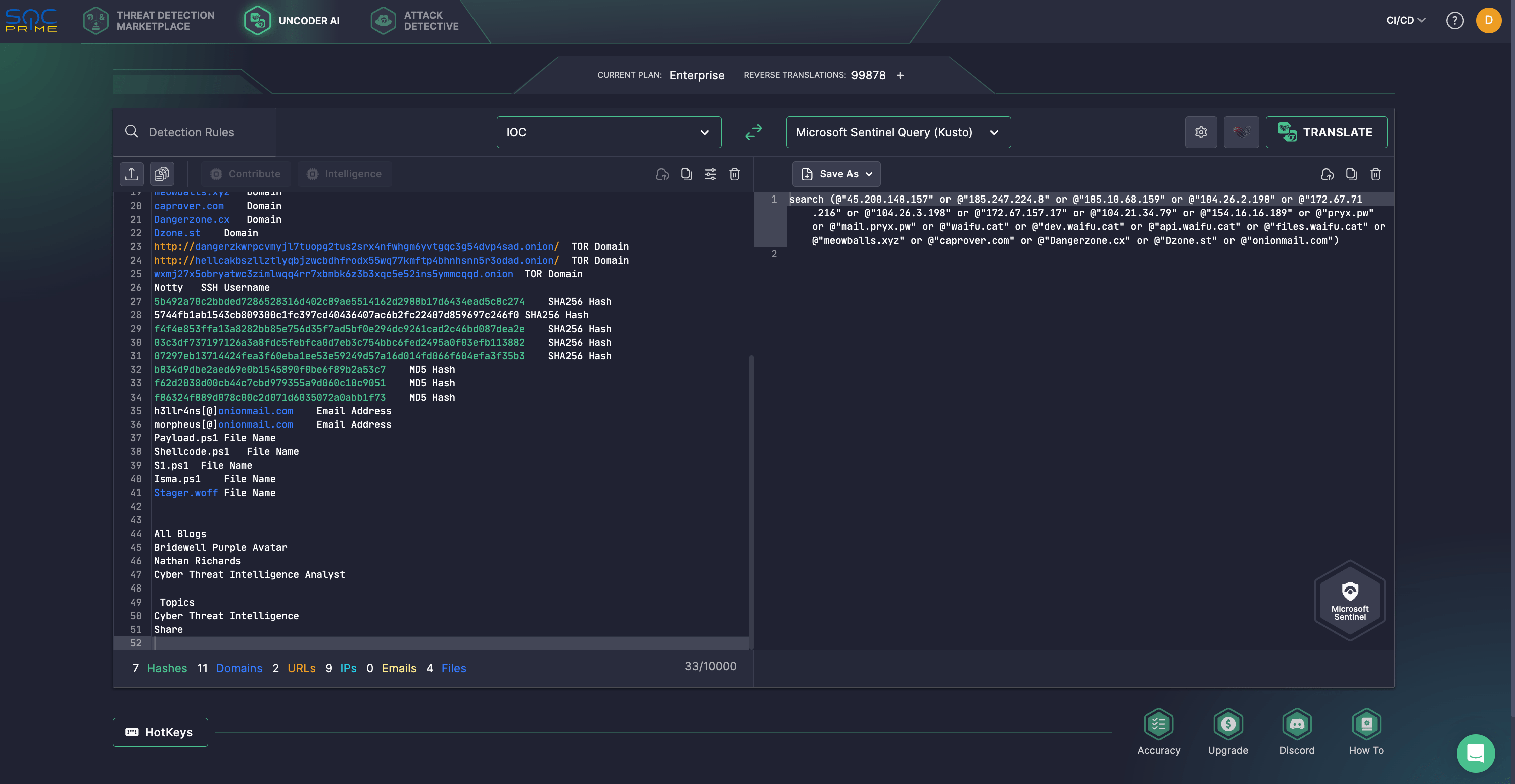

Auch Sicherheitsexperten könnten Uncoder AI, den branchenweit ersten KI-Co-Piloten für Erkennungsentwicklung, verwenden, um sofort nach von Bridewell-Forschung bereitgestellten Indikatoren eines Kompromisses zu suchen. Uncoder AI fungiert als IOC-Paketierer und ermöglicht es Cyberverteidigern, IOCs mühelos zu interpretieren und maßgeschneiderte Suchabfragen zu generieren. Diese Abfragen können dann nahtlos in ihre bevorzugten SIEM- oder EDR-Systeme integriert werden, um sofortige Ausführung zu ermöglichen.

Analyse der Hellcat-Ransomware-Angriffe

Ende Dezember 2024 identifizierten Sicherheitsforscher das Auftauchen eines neuen Ransomware-as-a-Service-Kollektivs mit dem Namen Hellcat. Vor der offiziellen Gründung der Gruppe wurden Hellcat-Mitglieder bei einzelnen Angriffen auf prominente IT-Unternehmen wie Dell und CapGemini beobachtet. Später, im vierten Quartal 2024, begann die Gruppe gemeinsam zu operieren und zielte auf hochkarätige Organisationen wie die Knesset in Israel, Schneider Electric, Telefónica und andere ab.

Hellcat-Betreiber verwenden eine Reihe ausgeklügelter Techniken, um initialen Zugang zu erhalten, insbesondere durch Phishing und die Ausnutzung exponierter öffentlich zugänglicher Anwendungen. Einmal im Inneren implementieren sie komplexe PowerShell-Infektionsketten, um Persistenz aufrechtzuerhalten, Sicherheitsabwehr zu umgehen und Kommando-und-Kontrollkanäle zu etablieren, was die Installation und Ausführung von SliverC2-Malware erleichtert.

Laut der Forschung von Bridewell demonstriert die Hellcat-Gruppe ein hohes Maß an operationeller Sicherheit und verwendet eine Vielzahl sicherer Kommunikationstools wie TOX, Session, verschlüsselte Festplatten, luftgetrennte Systeme, anonyme VPS, MullvadVPN und XMPP, um ihre Aktivitäten zu verschleiern. Während die spezifische Nutzung dieser Methoden innerhalb der Angriffe unklar bleibt, betonen sie die Disziplin und das Fachwissen der Gruppe zur Vermeidung von Detektion. Zusätzlich verwendet Hellcat benutzerdefinierte Ransomware-Payloads zur Verschlüsselung von Daten, zusammen mit benutzerdefinierten Skripten und Living-off-the-Land (LotL)-Binärdateien, um unentdeckt zu bleiben. Ihre einzigartigen Exfiltrationstaktiken nutzen SFTP und Cloud-Dienste und unterstreichen ihren ausgeklügelten Ansatz zu Cyber-Eindringversuchen.

Bemerkenswerterweise offenbarten Sicherheitsexperten eine signifikante Überschneidung zwischen den Ransomware-Payloads, die von Hellcat und Morpheus verwendet werden, wobei ähnliche Lösegeldnoten auch von beiden Gruppen gemeinsam mit dem Underground Team geteilt werden. Während Analysten bei SentinelOne nahezu identischen Code in den Hellcat- und Morpheus-Payloads identifizierten, ist unklar, ob dies auf eine Zusammenarbeit oder eine gemeinsame Quellcodebasis hinweist. Beide Payloads weisen auch ähnliche Merkmale auf VirusTotal auf, aber es gibt keine ausreichenden Beweise, um zu bestätigen, ob diese Überschneidung auf eine Koordination hinweist oder auf die Verwendung gemeinsamer Vorlagen. nearly identical code in the Hellcat and Morpheus payloads, it’s unclear whether this points to collaboration or a shared source code. Both payloads also exhibit similar characteristics on VirusTotal, but there is insufficient evidence to confirm whether this overlap signifies coordination or the use of common templates.

Letzte Woche kündigte ein Mitglied der Hellcat-Ransomware-Gruppe den Diebstahl Tausender interner Dokumente von der Orange Group an, die meist aus der rumänischen Niederlassung von Orange stammen. Orange bestätigte den Sicherheitsverstoß bei einer nicht-kritischen Anwendung und untersucht aktiv, um die Auswirkungen zu minimieren.

Um proaktiv anspruchsvolle Ransomware-Angriffe sowie sich entwickelnde Bedrohungen zu vereiteln, können Sicherheitsteams sich auf SOC Prime Plattform für kollektive Cyberverteidigung verlassen, die eine unternehmenstaugliche Produktsuite für den Aufbau einer zukunftssicheren Cybersicherheitsstrategie anbieten. Einzelne Forscher können auch persönlichen Zugang zur SOC Prime Plattform mit neuen Solo-Abonnements erhalten. Nutzen Sie Threat Detection Marketplace Solo für globale Bedrohungsfeeds, maßgeschneiderte Informationen und eine umfangreiche Sigma-Regel-Bibliothek oder verwenden Sie Uncoder AI Solo als private IDE und Co-Pilot für Detektionstechnik. Jetzt mit 50 % Rabatt auf Jahrespläne über Sofortkauf mit Stripe erhältlich.