Die von Russland unterstützte Gamaredon APT bekannt für eine Vielzahl von cyber-offensiven Operationen gegen die Ukraine, taucht erneut in der Cyberbedrohungsarena auf. Die andauernde Gamaredon-Gegnerkampagne gegen die Ukraine nutzt bösartige LNK-Dateien, die als kriegsbezogene Köder getarnt sind, um die Remcos Backdoor einzusetzen und wendet ausgefeilte Techniken an, wie das DLL-Sideloading.

Erkennen von Gamaredon-Gruppenangriffen

The Russland-affiliierte Hacker-Gruppen bleiben eine anhaltende Bedrohung für Organisationen weltweit, die kontinuierlich ihre Taktiken verfeinern, um der Erkennung zu entgehen. Seit dem Ausbruch des groß angelegten Krieges in der Ukraine haben diese APT-Gruppen ihre Operationen eskaliert, um den Konflikt als Testgelände zu nutzen, um offensive Strategien zu entwickeln und zu skalieren. Sobald diese Methoden verfeinert sind, werden sie auf hochkarätige globale Ziele losgelassen, die mit den strategischen Zielen Moskaus übereinstimmen, und erweitern so die weltweite Cyberbedrohungslandschaft. Diese unnachgiebige Aktivität zwingt Sicherheitsfachleute, zuverlässige Erkennungsinhalte und fortschrittliche Bedrohungsdetektions- und Jagdwerkzeuge zu suchen, um den sich entwickelnden Gegnern voraus zu sein.

Um Angriffe der von Russland unterstützten Gamaredon APT in den frühesten Stadien zu erkennen, könnten Cyberverteidiger auf die SOC Prime Platform zurückgreifen, die eine vollständige Produktsuite für KI-gestütztes Detection Engineering, automatisiertes Bedrohungsjagen und fortschrittliche Erkennung bietet. Drücken Sie einfach den Erkennungen erkunden Knopf unten, um sofort zu einem kuratierten Sigma-Regelsatz zu gelangen, der sich auf die neueste Gamaredon-Kampagne zur Verbreitung von Remcos bezieht.

Alle Regeln sind mit mehreren SIEM-, EDR- und Data-Lake-Technologien kompatibel und auf das MITRE ATT&CK®-Framework abgebildet, um die Bedrohungsuntersuchung zu vereinfachen. Zusätzlich wird jede Regel mit umfangreichen Metadaten angereichert, einschließlich CTI-Links, Angriffstimeline, Triagenempfehlungen und mehr.

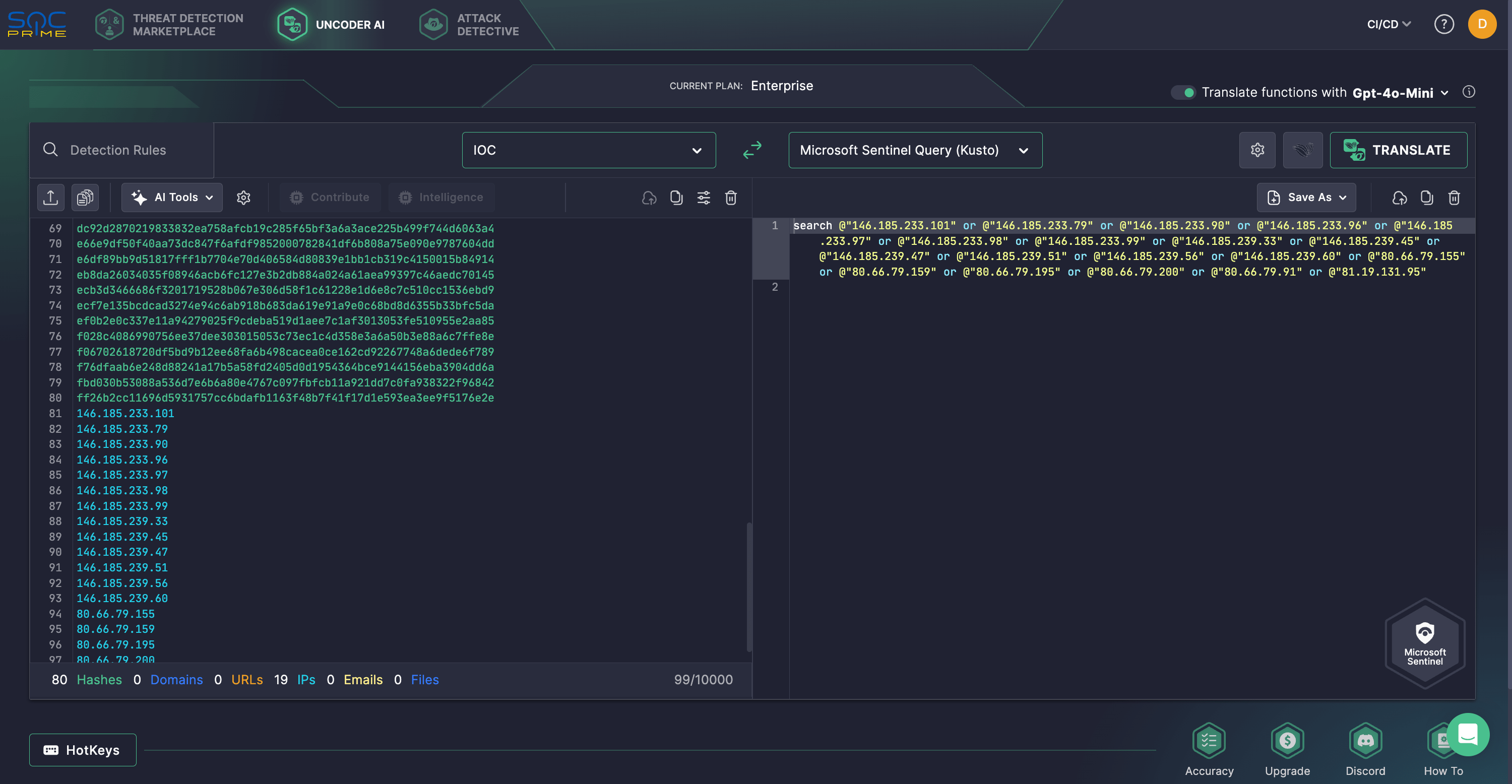

Darüber hinaus können Sicherheitsfachleute nach IOCs aus dem neuesten Cisco Talos-Bericht über die aktuellste Gamaredon-Kampagne suchen. Mit Uncoder AI , das als eine private, nicht-agentische KI für bedrohungsinformiertes Detection Engineering agiert, können Verteidiger schnelle IOC-Scans ermöglichen, indem sie diese IOCs automatisch parsen und in benutzerdefinierte Abfragen umwandeln, die auf die gewählte SIEM- oder EDR-Plattform zugeschnitten sind.

Und es gibt noch viel mehr, das Uncoder AI bieten kann. Im März veröffentlichte SOC Prime ein großes Upgrade für Uncoder AI, das Datenschutz an erster Stelle setzt und unbegrenzte KI-LLM-Fähigkeiten bietet, um immer die Kontrolle über Ihre Interaktion mit KI zu behalten. Erkennen Sie automatisch die Sprache Ihres Codes und erhalten Sie eine prägnante Zusammenfassung oder einen detaillierten Entscheidungsbaum, um Ihre Erkennungsstrategien mit MITRE ATT&CK® ML-gestützter Code-Tagging und unbegrenzter Autovervollständigung zu verstärken und Ihre Abfrage in der Zielsprache mit KI zu optimieren.

Sicherheitsfachleute, die nach weiteren Erkennungsinhalten suchen, um die Gamaredon-TTPs rückblickend zu analysieren, könnten den Threat Detection Marketplace mit den folgenden Tags durchsuchen: „UAC-0010“, „Gamaredon“, „Hive0051“, „ACTINIUM“, „Primitive Bear“, „Armageddon Group“, „Aqua Blizzard“, „WINTERFLOUNDER“, „UNC530“, „Shuckworm“.

Analyse der Gamaredon-Kampagne: Neueste Angriffe verbreiten Remcos

Die von Russland staatlich gesponsorte APT-Gruppe, bekannt als Gamaredon Group (auch bekannt als Hive0051, UAC-0010, oder Armageddon APT), führt seit 2014 Cyber-Spionage-Kampagnen gegen ukrainische Organisationen durch und hat ihre Angriffe nach Russlands großflächiger Invasion der Ukraine am 24. Februar 2022 verstärkt. Trotz des anhaltenden Konflikts hat die Gruppe ein stabiles Aktivitätsniveau gehalten, ihre bösartigen Werkzeuge kontinuierlich eingesetzt und bleibt die hartnäckigste Hacker-Einheit, die die Ukraine anvisiert.

Forscher von Cisco Talos haben eine laufende Gamaredon-Kampagne aufgedeckt, die auf Spear-Phishing setzt, um ukrainische Nutzer mit waffenfähigen LNK-Dateien zu attackieren, die als Office-Dokumente getarnt sind. Seit November 2024 ist die neueste Kampagne der Gruppe aktiv und verwendet kriegsbezogene Themen, um die Remcos-Backdoorauszuliefern. Während die genaue Zustellmethode unklar bleibt, vermuten Forscher, dass Gamaredon weiterhin Phishing-E-Mails verwendet, entweder mit direkter ZIP-Anhang oder einem Link zum Herunterladen von einem Remote-Server.

Bemerkenswerterweise wird das in der neuesten Offensive von Gamaredon eingesetzte Remcos-RAT häufig von Cyberkriminellen für Datendiebstahl und Systemmanipulation missbraucht und gehört seit langem zum Gegner-Werkzeugsatz mehrerer Hacker-Kollektive, die die Ukraine anvisieren. Beispielsweise hat die von Russland unterstützte Hacker-Gruppe UAC-0050 Remcos in Phishing-Angriffen waffenfähig gemacht, hauptsächlich gegen ukrainische Staatseinrichtungen.

Gamaredon ist zuvor dafür bekannt gewesen, das Ukraine-Invasionsthema in seinen Phishing-Kampagnen auszunutzen, und dieser Betrieb folgt demselben Muster. Die Gruppe verteilt bösartige LNK-Dateien innerhalb von ZIP-Archiven, die oft als Office-Dokumente mit invasionsbezogenen Dateinamen getarnt sind.

Die neueste Gamaredon-Kampagne verwendet bösartige LNK-Dateien, die obfuskierte PowerShell-Skripte enthalten, um die Remcos-Backdoor herunterzuladen und auszuführen, während eine Ablenkungsdatei angezeigt wird, um die Infektion zu verschleiern. Diese Skripte verwenden das Get-Command-Cmdlet, um string-basierte Erkennungen zu umgehen. Die Payload-Server, mit Sitz in Deutschland und Russland, beschränken sich auf ukrainische Opfer.

Einmal heruntergeladen, wird die ZIP-Datei in den %TEMP%-Ordner extrahiert, wo eine legitime Anwendung eine bösartige DLL über Sideloading lädt. Diese Technik entschlüsselt und führt die endgültige Remcos-Payload aus und umgeht traditionelle Verteidigungsmechanismen. Die Phishing-E-Mails enthalten wahrscheinlich entweder direkte ZIP-Anhänge oder Links zum Herunterladen.

Die Kampagne nutzt geopolitische Themen aus, und Metadatenanalysen deuten darauf hin, dass nur zwei Maschinen diese LNK-Dateien generiert haben, was mit den bisherigen Taktiken von Gamaredon übereinstimmt.

Der Einsatz fortschrittlicher Gegner-Techniken in der neuesten Gamaredon-Kampagne, wie DLL-Sideloading, Geofencing-Server und themenbezogene Phishing-Köder, weist auf die anhaltenden Bemühungen der Gruppe hin, die Ukraine angesichts geopolitischer Unruhen anzugreifen. Um diesen Bedrohungen entgegenzuwirken, wird den Organisationen empfohlen, ihre Verteidigungen im großen Maßstab zu verstärken. SOC Prime Platform für kollektive Cyberabwehr rüstet Sicherheitsteams mit modernsten Technologien aus, die KI, Automatisierung und Echtzeit-Bedrohungsintelligenz verbinden, um ihnen zu helfen, proaktiv gegen APT-Angriffe und sich entwickelnde Cyberbedrohungen zu verteidigen.