Wesentliche Tipps, um im SOC Prime Threat Bounty Program aufzusteigen

Als Detection Engineer, SOC-Analyst und Threat Hunter bietet Ihnen die Teilnahme am SOC Prime Threat Bounty Program die Möglichkeit zu bedeutendem beruflichen Wachstum innerhalb einer global anerkannten Cybersecurity-Community. Das Programm ist darauf ausgelegt, Fachwissen im Bereich der Detection Engineering zu nutzen, damit Mitglieder hochwertige Inhalte bereitstellen können, die von Sicherheitsteams weltweit eingesetzt werden, während sie von laufenden Belohnungen und Anerkennung profitieren.

Egal, ob Sie Ihre Grundlagen festigen oder Ihre bestehenden Strategien für Beiträge optimieren möchten, diese Einblicke werden Ihnen helfen, mit Ihren Beiträgen einen starken Einfluss auf die globale Cyberabwehr zu erzielen.

Kernrichtlinien für Mitglieder: Was Sie wissen müssen

Das SOC Prime Threat Bounty Program ist für Einzelbeiträge konzipiert, die originale Arbeiten einreichen. Es steht nur unabhängigen Einzeluntersuchernoffen, nicht für Vertreter von Unternehmen oder Geschäftseinheiten. Unser Programm ist kein Bildungskurs, daher wird erwartet, dass alle Teilnehmer bereits über die erforderlichen Fähigkeiten verfügen, um effektive Bedrohungsdetektionsregeln zu erstellen, die in komplexen, realen Infrastrukturen nutzbar sind.

Mitglieder von Threat Bounty sind dafür verantwortlich, sicherzustellen, dass ihre Inhalte originell und frei von Interessenkonflikten sind. Beiträge müssen einzigartig und persönlich erstelltsein, um die Veröffentlichung qualitativ hochwertiger und zuverlässiger Detektionen zu gewährleisten. Das Kopieren oder Wiederverwenden fremder Inhalte für Ihre Beiträge ist strikt untersagt – Ihre Einreichungen sollten Ihre Fähigkeit demonstrieren, anspruchsvolle Cyberbedrohungen als Mitglied des Threat Bounty Programms anzugehen. Dieses Prinzip spiegelt sich im Belohnungssystem wider, das individuellen Professionalismus und die Qualität der Regeln incentiviert. Hochwertige Detektion mit langfristigem Wert und Regeln zur Bekämpfung neu aufkommender Cyberbedrohungen werden mit höheren Belohnungen honoriert, was Sie anspornt, Ihre Fähigkeiten kontinuierlich zu verfeinern.

Erweitern Sie Ihre Erfahrung: Entdecken Sie Uncoder AI

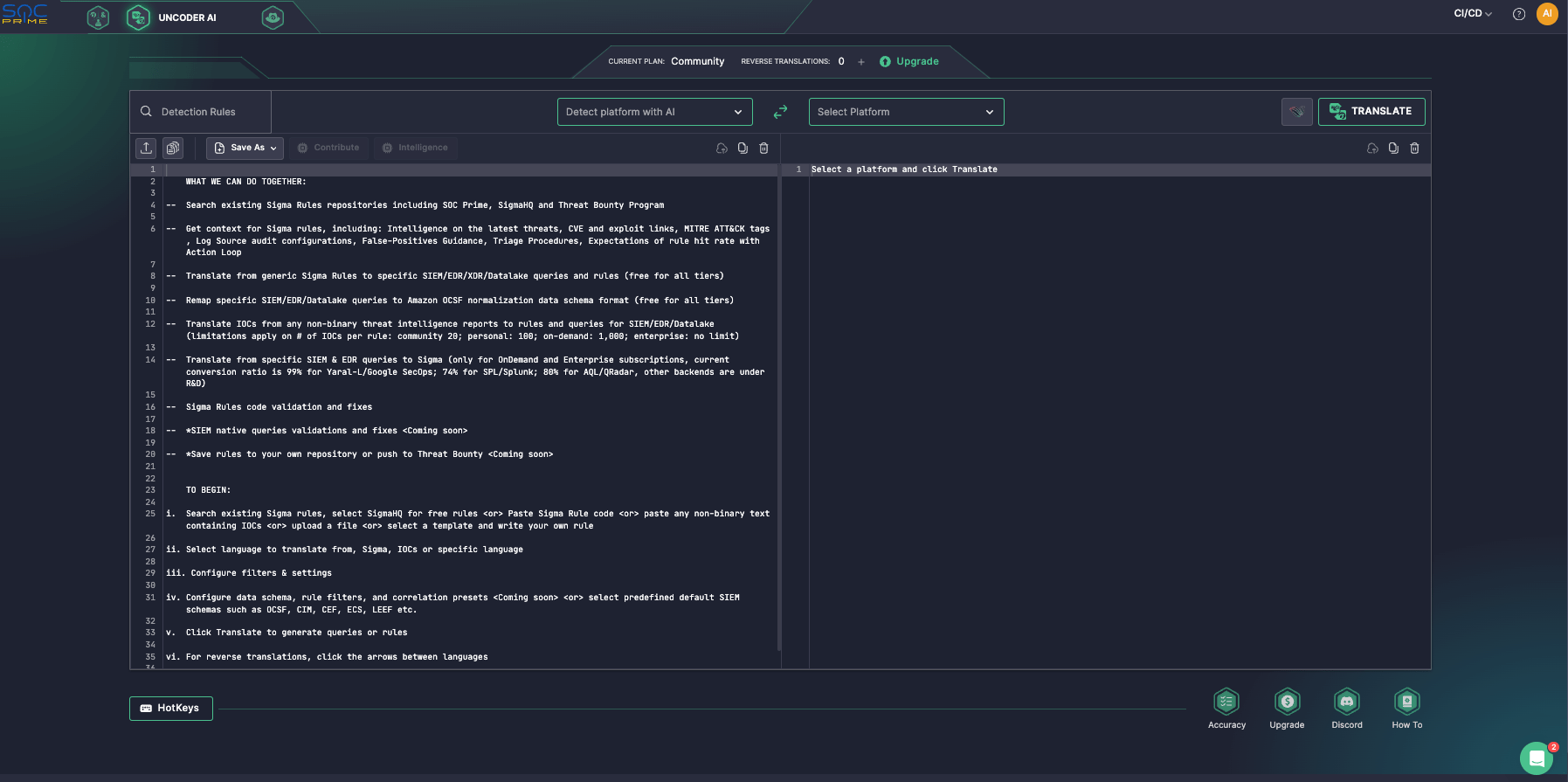

Um eine erfolgreiche Erfahrung im Belohnungsprogramm von SOC Prime zu gewährleisten, ist es wichtig zu verstehen, wie man die Fähigkeiten von Uncoder AI voll ausschöpft. Uncoder AI wurde in das Threat Bounty Program eingeführtund wurde als Co-Pilot für Detection Engineering entwickelt, um den Mitgliedern des Programms die notwendigen Werkzeuge zu bieten, um Beiträge effektiv zu erstellen, zu validieren und zu verfeinern.

Um das meiste aus diesem Tool herauszuholen, nehmen Sie sich die Zeit, um seine gesamte Bandbreite an Fähigkeiten zu erkunden. SOC Prime bietet eine Vielzahl von Ressourcen und Gelegenheiten, einschließlich kostenlosen Zugriff auf Uncoder AI, Anleitungen, Blogbeiträgeund ein Anleitungsvideo um Ihnen zu helfen, sich in Uncoder AI zurechtzufinden und zu verstehen, wie alles speziell für Threat Bounty-Mitglieder funktioniert.

Egal, ob Sie ein neues oder erfahrendes Mitglied sind, das Vertrautmachen mit den Ressourcen von SOC Prime ist entscheidend, um Ihre Produktivität zu maximieren, die Standards des Programms einzuhalten und Ihren Erfolg zu steigern.

Bewährte Praktiken für die Einreichung von Detektionsregeln

Erfolgreiche Veröffentlichungen und die Monetarisierung von Threat Bounty Detection-Regeln erfordern einen strategischen Ansatz und Liebe zum Detail. Hier sind einige wichtige Punkte, die Ihnen helfen können, Ihre Einreichungen zu gestalten, die herausstechen und Ihre Belohnungen maximieren:

- Bleiben Sie über aktuelle Bedrohungen informiert. Erfolgreiche Beitragende reichen Inhalte ein, die sich mit aktuellen, hochwirksamen Bedrohungen befassen. Konzentrieren Sie sich auf hochkarätige Vorfälle, Malware und weit verbreitete Angriffstechniken. Nutzen Sie verfügbare Ressourcen – verwenden Sie Bedrohungsintelligenz-Plattformen, öffentliche Berichte oder private Laborforschung, um sicherzustellen, dass Ihre Beiträge mit aktuellen Bedrohungstrends übereinstimmen.

- Verwenden Sie die empfohlenen Standards und Formate zur Regel-Erstellung. Befolgen Sie das spezifische Format für Ihre Sigma or Roota Beiträge, einschließlich korrekter und zutreffender Feldwerte, relevanter Informationen für den Beschreibungsabschnitt, MITRE-Zuordnungen usw. Halten Sie die Regel-Syntax klar und stellen Sie sicher, dass die Logik der Regel auf Leistung optimiert ist.

- Betonen Sie Genauigkeit, Anwendbarkeit und Leistung. Gehen Sie an die Erstellung Ihrer Regeln, indem Sie auf hochkarätige Einstellungen und Detektionsmethoden achten, die für Organisationen unterschiedlicher Größe und technischer Ausstattung wertvoll sind – Cloud-Infrastrukturen, hybride Netzwerke und Multi-Plattform-Ökosysteme. Priorisieren Sie Regeln, die Muster von böswilligem Verhalten erkennen. Konzentrieren Sie sich auf präzise und umsetzbare Detektionslogik, die realistische Bedrohungsverhalten und neue Bedrohungen mit minimalem Rauschen anvisiert.

- Testen, validieren und iterieren. Um sicherzustellen, dass alle Mitglieder des Programms Zugang zu den neuesten Tools und Updates von SOC Prime haben, werden alle Threat Bounty Einreichungen nur über Uncoder AI akzeptiert. Das Überprüfen Ihres Detektionscodes mit Warden, dem eingebauten Validierungstool, ist ein obligatorischer Schritt für Threat Bounty Einreichungen, und Regeln, die diesen nicht bestehen, können nicht weiterverarbeitet werden.

- Reichen Sie Ihren Inhalt ein und verwalten Sie das Feedback. Darüber hinaus wird das Team von SOC Prime Ihre Einreichung vor der Veröffentlichung überprüfen. Bitte beachten Sie jedoch, dass wir keine individuelle Beratung oder detailliertes Feedback darüber geben, wie Sie Ihre Regel akzeptierbar machen können. Stattdessen empfehlen wir, Ihre Ideen und Herausforderungen mit der Threat Bounty Community auf unserem Discord Server zu diskutieren, die Ihnen möglicherweise zusätzliches Feedback und Ratschläge von den Community-Mitgliedern bietet. Es ist außerdem eine gute Idee, regelmäßig auf die Leitlinien des Threat Bounty Program zu verweisen, um sicherzustellen, dass Ihre Einreichungen allen Anforderungen entsprechen und Ihre Regeln innerhalb nur einer Überprüfungsiteration veröffentlicht werden.

Erreichen Sie größeren Erfolg und maximieren Sie Ihre Belohnungen

Um das Beste aus Ihrer Teilnahme am Threat Bounty Program zu machen, ziehen Sie diese erprobten Ansätze in Betracht, die Ihnen helfen werden, herauszustechen und Erfolg zu haben:

Bieten Sie exklusives Fachwissen. Beachten Sie, dass die von Threat Bounty-Autoren zur Monetarisierung auf der SOC Prime-Plattform veröffentlichten Detektionsregeln exklusive Ergänzungen ausgelagerten kollektiven Fachwissens für die Teams und Organisationen sind, die sich auf die SOC Prime-Plattform verlassen. Das bedeutet, dass Sie keine Lücken füllen – Sie bieten kritische Einblicke und fortschrittliche Lösungen. Behandeln Sie jede Threat Bounty Einreichung als wissenschaftliche Arbeit – originell, gut recherchiert und sorgfältig gestaltet, um der globalen Gemeinschaft zu dienen.

Folgen Sie den Empfehlungen und dem Feedback. Achten Sie auf die Empfehlungen, die in den Programmanleitungen gegeben werden – dies wird Ihre Arbeit in Richtung der Bedürfnisse der Organisationen führen, die die SOC Prime-Plattform nutzen, und die Chancen erhöhen, dass Ihre Einreichungen stark nachgefragt werden. Außerdem, während das Verifikationsteam Ihre Einreichungen überprüft und Feedback gibt, sorgt ein ständiges Reagieren auf deren Empfehlungen dafür, dass Ihre zukünftigen Einreichungen eine höhere Erfolgsquote haben.

Reichen Sie regelmäßig und mit Zweck ein. Das regelmäßige Einreichen hochwertiger Regeln hilft dabei, Ihre individuelle Marke als vertrauenswürdiger Beitragender aufzubauen. Jede eingereichte Detektionsregel sollte zweckmäßig sein, sich auf Bedrohungen mit hoher Priorität konzentrieren, und Ihre hochwertigen Regeln sollten Ihre beste Arbeit widerspiegeln.

Abschließende Einblicke

Threat Bounty Program bietet eine einzigartige und wertvolle Gelegenheit für Detection Engineers, SOC-Analysten und Threat Hunter, einen echten Einfluss auszuüben und ihr Fachwissen zu erweitern, indem sie qualitativ hochwertige, originelle Detektionen in einer Umgebung des gesunden professionellen Wettbewerbs einreichen. Indem Sie sich auf Innovation, Qualität und Konsistenz konzentrieren, können Sie Ihren Erfolg maximieren und eine zusätzliche Einkommensquelle schaffen, indem Sie Ihre Fähigkeiten im Detection Engineering monetarisieren.