Phishing-Angriffe auf ukrainische staatliche Stellen, die diverse Malware-Stämme verbreiten, waren im Jahr 2022 keine Seltenheit. Unmittelbar nach einem Phishing-Cyberangriff gegen die Ukraine, der DolphinCape-Malwareverteilte, sorgt eine weitere Phishing-Kampagne für Aufsehen in der Cyber-Bedrohungslandschaft.

Am 18. Dezember 2022 gaben CERT-UA Forscher die neueste Warnung, verfolgt als CERT-UA#5709, heraus und warnten Cyberverteidiger vor Phishing-Angriffen auf ukrainische staatliche Stellen, die speziell auf DELTA-Systemnutzer abzielen. In dieser laufenden Kampagne erhielten kompromittierte Nutzer eine Benachrichtigung, die sie aufforderte, ihre Zertifikate im DELTA-System, einer Cloud-Lösung für Echtzeit-Lagebewusstsein auf dem Schlachtfeld, zu aktualisieren. Das Öffnen eines als legitimer Digest-Inhalt getarnten PDF-Angriffsanhangs löst eine Infektionskette aus, die die FateGrab/StealDeal-Schadsoftware weiter auf den betroffenen Systemen verbreitet.

Verbreitung von FateGrab/StealDeal Malware: Die von CERT-UA#5709 abgedeckte Phishing-Kampagnenanalyse

Die neueste CERT-UA#5709 Warnung deckt die Details der laufenden Phishing-Angriffe ab, die auf die ukrainischen Nutzer des staatlich basierten Militärsystems DELTA abzielen. Am 18. November 2022 wurden CERT-UA Forscher vom Zentrum für Innovation und Entwicklung von Verteidigungstechnologien des ukrainischen Verteidigungsministeriums über die bösartige Kampagne informiert, die gefälschte Benachrichtigungen über DELTA-Zertifikatsaktualisierungen als Phishing-Köder verwendet.

DELTA (auch Delta) ist die nationale Cloud-Plattform für Lagebewusstsein auf dem Schlachtfeld, die nach NATO-Standards entwickelt wurde. Sie bietet ein umfassendes Verständnis des Kampfgebiets in Echtzeit und integriert alle Daten über den Feind aus mehreren Sensoren und Quellen in eine digitale Karte.

In der laufenden Angreiferkampagne verbreiten Bedrohungsakteure, die als UAC-0142 verfolgt werden, PDF-Anhänge per E-Mail und Messenger, die potenziell eine Infektionskette auslösen und FateGrab/StealDeal-Malware auf die gezielten Computer der DELTA-Nutzer verteilen können. Diese PDF-Anhänge tarnen sich als legitime Digests und verleiten die Opfer dazu, einem Link zu einem bösartigen ZIP-Archiv zu folgen. Das Öffnen dieses Links führt zum Herunterladen des certificates_rootca.zip -Archivs, das eine ausführbare Datei enthält, die auf Basis von Verschleierung durch VMProtect geschützt ist. Das Ausführen dieser Datei löst die Erstellung mehrerer VMProtect-basierter DLL-Dateien und einer weiteren ausführbaren Datei aus, die den Prozess der Zertifikatsinstallation simuliert. Dadurch können die kompromittierten Systeme mit FateGrab infiziert werden, basierend auf der bösartigen FileInfo.dll and ftp_file_graber.dll DLL-Dateien und StealDeal Malware-Proben. Letztere können Daten durch Nutzung mehrerer Internet-Browser exfiltrieren.

Erkennung der UAC-0142 bösartigen Aktivität

Um Cyberverteidigern zu helfen, eine durch die FateGrab/StealDeal-Malware ausgelöste Infektion, die der feindlichen Aktivität der Gruppe UAC-0142 zugeschrieben wird, rechtzeitig zu erkennen, kuratiert die SOC Prime Platform eine Liste spezialisierter Sigma-Regeln. Für eine optimierte Suche nach relevanten Detektionen sind sie anhand des entsprechenden benutzerdefinierten Tags „UAC-0142“ gefiltert, der auf die identifizierte Gruppe basiert. Die oben genannten Sigma-Regeln sind auf das MITRE ATT&CK®-Framework ausgerichtet und lassen sich sofort in die führenden Branchenformate SIEM, EDR und XDR konvertieren.

Klicken Sie auf den Erkunden Sie Detektionen Button, um sofort zur kuratierten Liste der Sigma-Regeln zu gelangen, die mit der feindlichen Aktivität der UAC-0142 Gruppe in Verbindung stehen. Sicherheitstechniker können auch Einblicke in den verständlichen Cyber-Bedrohungskontext gewinnen, der mit MITRE ATT&CK und CTI-Referenzen, Minderung, relevanten ausführbaren Binärdateien und mehr Metadaten angereichert ist, um die Bedrohungsforschung zu beschleunigen.

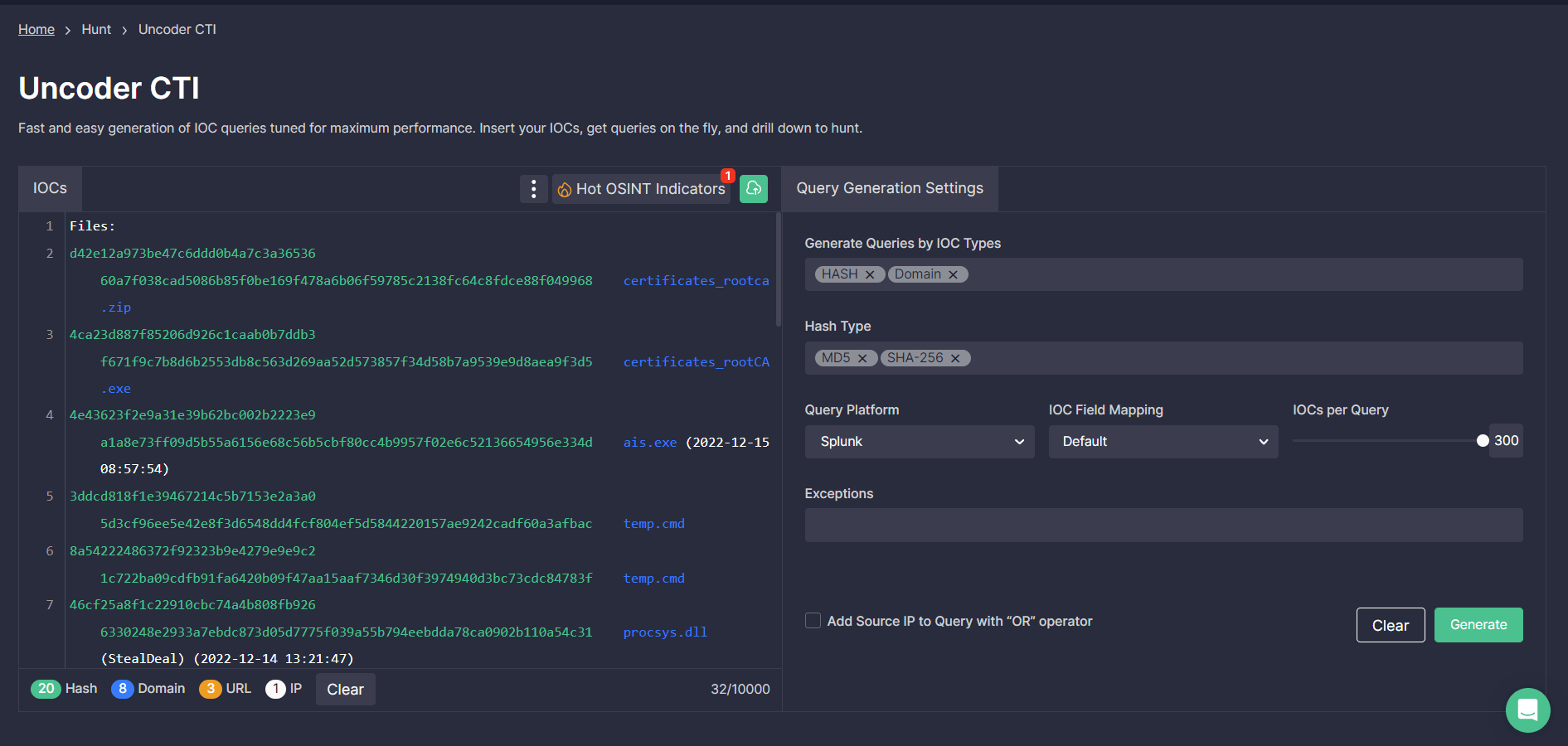

Sicherheitsteams können auch nach relevanten IOCs suchen, die in der neuesten CERT-UA#5709-Warnung behandelt werden, über Uncoder CTI. Nutzen Sie das Tool, um automatisch leistungsoptimierte IOC-Abfragen zu erstellen, die auf Sicherheitsbedürfnisse zugeschnitten sind, und um gezielt nach Bedrohungen zu suchen, die der bösartigen Aktivität der UAC-0142 direkt in Ihrem SIEM- oder XDR-Umfeld zugeschrieben werden.

MITRE ATT&CK®-Kontext

Um den MITRE ATT&CK-Kontext zu erforschen, der mit der bösartigen Aktivität der UAC-0142-Bedrohungsakteure verbunden ist, die ukrainische DELTA-Nutzer ins Visier nehmen und die FateGrab/StealDeal Malware verbreiten, sehen Sie sich die folgende Tabelle an. Die bereitgestellten Sigma-Regeln sind auf ATT&CK v12 abgebildet und adressieren die entsprechenden Taktiken und Techniken: