Erstellen von Regeln in IBM QRadar

Inhaltsverzeichnis:

In meinem vorherigen Artikel schrieb ich über wie man seinen IBM QRadar aktualisiert. Aber die korrekte Funktionsweise eines beliebigen SIEM ist nicht nur die Aktualisierung des Builds oder die Sammlung und Speicherung von Ereignissen aus verschiedenen Datenquellen. Die Hauptaufgabe eines SIEM ist das Erkennen von Sicherheitsvorfällen. Der Anbieter stellt vorkonfigurierte Erkennungsregeln für IBM QRadar zur Verfügung, aber meist sind diese Regeln Templates, die Sie für Ihre Infrastruktur, Sicherheitsrichtlinien und Reaktionsprozeduren auf Vorfälle anpassen müssen.

Bevor Sie die Regeln für die Erkennung von Sicherheitsvorfällen in der Infrastruktur des Unternehmens schreiben, müssen Sie Ihr SIEM erfolgreich konfigurieren, alle Datenquellen anbinden und Parsing-Fehler beheben. Andernfalls müssen Sie sie neu schreiben.

Es ist notwendig zu verstehen, was Sie entdecken wollen und welches die Kriterien für die Regelveröffentlichung sind.

Die Regeln können in fünf Kategorien unterteilt werden:

1. Regeln basierend auf Ereignissen.

2. Regeln basierend auf Datenströmen.

3. Regeln basierend auf Ereignissen und Datenströmen.

4. Regeln basierend auf Vorfällen.

5. Auffinden von Abweichungen vom normalen Verhalten.

Erstellung von Regeln basierend auf Ereignissen

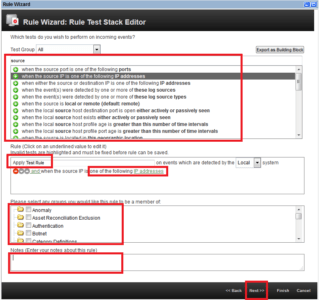

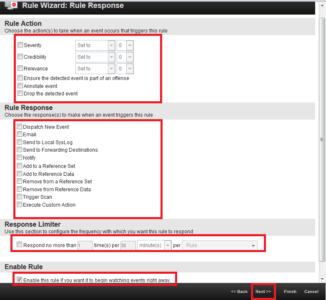

Solche Regeln ermöglichen es, dass Ihr QRadar Felder mit verschiedenen Arten von Datenquellen korreliert, Ereignisse mit anderen Ereignissen korreliert und bestimmte Regelmäßigkeiten identifiziert.

Um eine Regel zu erstellen, müssen Sie:

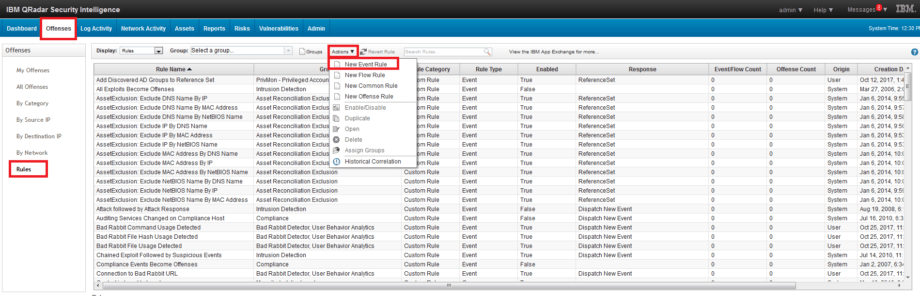

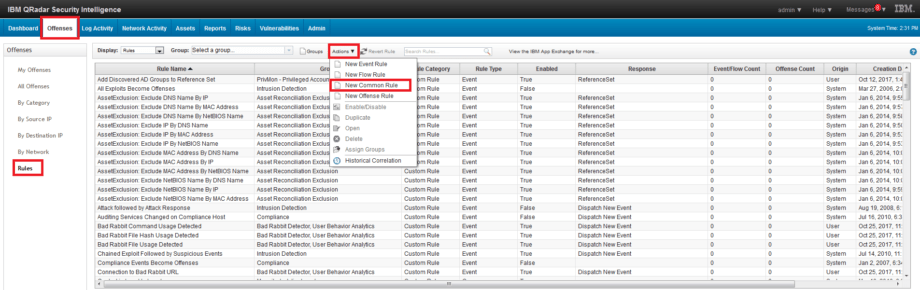

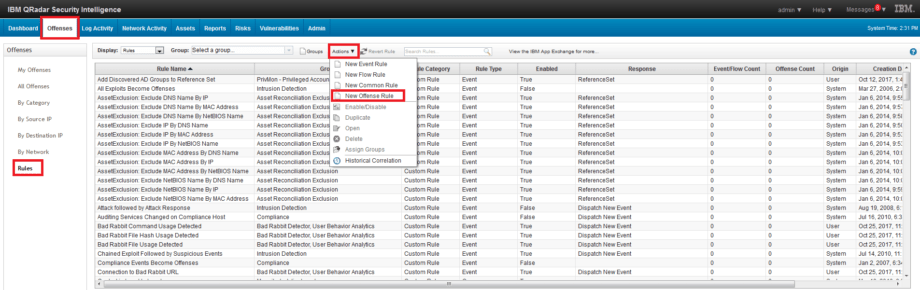

1. Gehen Sie zu Vorfälle – Regeln – Aktionen – Neue Ereignisregel Reiter.

Erstellung von Regeln basierend auf Datenströmen

Diese Art von Regeln ermöglicht es Ihnen, Netzwerkereignisse zu analysieren und zu korrelieren.

Um eine solche Regel zu erstellen, müssen Sie:

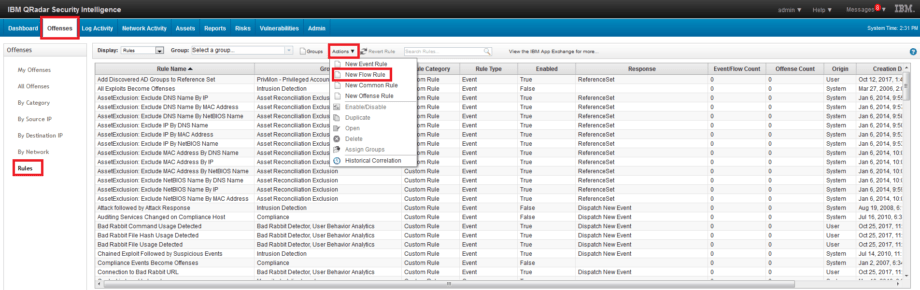

1. Gehen Sie zu Vorfälle – Regeln – Aktionen – Neue Flussregel Reiter.

Erstellung von Regeln basierend auf Ereignissen und Datenströmen.

Regeln basierend auf Ereignissen und Netzwerkdatenströmen ermöglichen es Ihnen, Felder aus verschiedenen Arten von Datenquellen mit ähnlichen Feldern in Datenströmen zu korrelieren.

Um eine Regel zu erstellen, müssen Sie:

1. Gehen Sie zu Vorfälle – Regeln – Aktionen – Neue gemeinsame Regel Reiter.

Erstellung von Regeln basierend auf Vorfällen

Regeln, die auf den bereits bestehenden Vorfällen basieren (abhängig von deren Auslösebedingungen und Quellen), ermöglichen es Ihnen, einige zusätzliche Aktionen durchzuführen.

Um eine Regel zu erstellen, müssen Sie:

1. Gehen Sie zu Vorfälle – Regeln – Aktionen – Neue Vorfallsregel Reiter.

Erkennung von Abweichungen vom normalen Verhalten

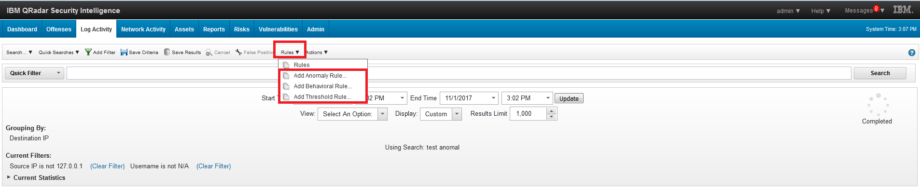

Regeln zur Erkennung von Abweichungen vom normalen Verhalten basieren auf Suchanfragen. Die Anfrage muss einem bestimmten Format entsprechen und beschreiben, was das normale Verhalten ist.

Um eine solche Regel zu erstellen, müssen Sie eine Suche erstellen, die das normale Verhalten beschreibt. Ein zwingendes Kriterium für die Erstellung einer Suche ist die Aggregation über ein oder mehrere Felder. (Hinweis: Vergessen Sie nicht, die erstellte Suche zu speichern).

Dann müssen Sie sie ausführen.

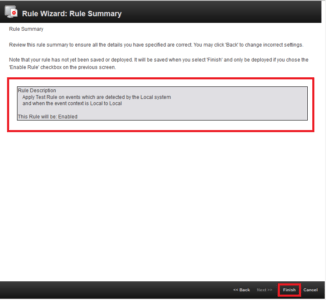

Danach klicken Sie auf Regel Reiter und wählen Sie einen der Regeltypen aus, wie im untenstehenden Bild gezeigt.

Der Einsatz von Regeln ermöglicht es Ihrem SIEM, automatisch Anomalien im Benutzerverhalten aufzudecken und spezifische Sicherheitsvorfälle zu erkennen. Die Verarbeitung der Ergebnisse der Regelauslösung reduziert die Belastung des SIEM-Administrators und ermöglicht eine Erhöhung des Sicherheitsniveaus innerhalb der Organisation.

Sparen Sie Stunden bei der Bedrohungssuche und Inhaltsentwicklung und steigern Sie Ihre Sicherheitseffektivität, indem Sie die aktuellsten Erkennungen nutzen, die mit CTI angereichert und an MITRE ATT&CK® auf der SOC Prime Plattform ausgerichtet sind.