Unmittelbar nachdem Microsoft eine aktiv ausgenutzte Office-Zero-Day-Schwachstelle (CVE-2026-21509) am 26. Januar 2026 bekanntgegeben hatte, meldete CERT-UA, dass UAC-0001 (APT28) die Schwachstelle in freier Wildbahn ausnutzte. Der von Russland unterstützte Bedrohungsakteur zielte auf Organisationen in der Ukraine und der EU mit bösartigen Office-Dokumenten ab, und Metadaten zeigen, dass ein Beispiel am 27. Januar um 07:43 UTC erstellt wurde, was die schnelle Waffenfähigkeit von CVE-2026-21509 illustriert.

Erkennung von UAC-0001 aka APT28-Aktivitäten basierend auf dem CERT-UA#19542-Alarm

APT28 (UAC-0001) hat eine lange Geschichte von Cyber-Operationen im Einklang mit den Interessen des russischen Staates mit einem beharrlichen Fokus auf die Ukraine und ihre verbündeten Partner. Die Ukraine dient häufig als initialer Testumgebung für neu entwickelte Taktiken, Techniken und Verfahren, die später auf breitere internationale Ziele ausgeweitet werden.

Die jüngste UAC-0001-Kampagne im Rampenlicht folgt dem gleichen Muster. Laut CERT-UA#19542zielte UAC-0001 auf ukrainische staatliche Stellen mit bösartigen Office-Dokumenten ab, die CVE-2026-21509 ausnutzten, um das COVENANT-Framework zu implementieren. Das gleiche Angriffsmuster wurde später auch gegen EU-Organisationen beobachtet, was eine schnelle operationale Expansion über die Ukraine hinaus demonstriert.

Melden Sie sich bei der SOC Prime Plattform an um Ihr Unternehmen proaktiv gegen UAC-0001 (APT28)-Angriffe zu verteidigen, die CVE-2026-21509 ausnutzen. Drücken Sie einfach Erkennungen erkunden unten, um auf einen relevanten Erkennungsregel-Stack zuzugreifen, der mit KI-native angereichert ist CTI, abgebildet auf das MITRE ATT&CK® Frameworkund kompatibel mit einer Vielzahl von SIEM-, EDR- und Data-Lake-Technologien.

Sicherheitsexperten können auch das „CERT-UA#19542” Tag basierend auf der relevanten CERT-UA-Alarmkennung verwenden, um den Erkennungs-Stack direkt zu durchsuchen und Änderungen des Inhalts zu verfolgen. Für weitere Regeln zur Erkennung von Angriffen im Zusammenhang mit der UAC-0001-Gegner-Aktivität können Sicherheitsteams in der Threat Detection Marketplace-Bibliothek nach den „UAC-0001“ oder „APT28” Tags basierend auf der Gruppenkennung sowie nach dem relevanten „CVE-2026-21509“ Tag suchen, das die Microsoft Office-Zero-Day-Ausbeutung anspricht.

Benutzer können sich auch auf ein dediziertes Element Aktive Bedrohungen zu den neuesten Angriffen von UAC-0001 (APT28) beziehen, um auf die KI-Zusammenfassung, zugehörige Erkennungsregeln, Simulationen und den Angriffsablauf an einem Ort zuzugreifen.

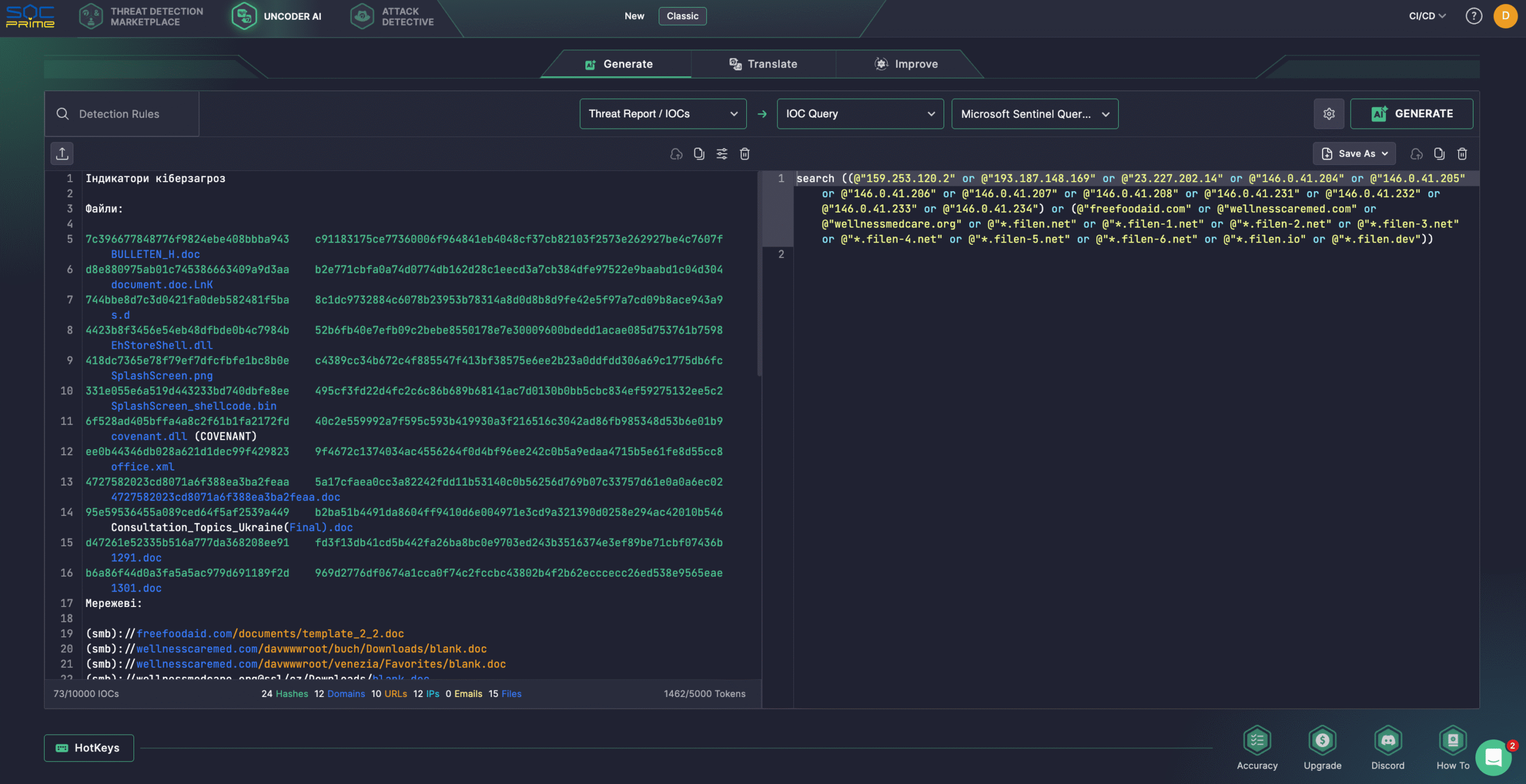

Sicherheitsteams können sich auch auf Uncoder AI verlassen, um Erkennungen aus Rohbedrohungsberichten zu erstellen, Code zu dokumentieren und zu optimieren und Angriffsabläufe zu generieren. Darüber hinaus können Cyber-Verteidiger IOCs aus dem neuesten CERT-UA#19542 Alarm problemlos in leistungsoptimierte Abfragen konvertieren, die mit Ihrer Sicherheitsarchitektur kompatibel sind.

Analyse von UAC-0001 (APT28)-Angriffen, die CVE-2026-21509 ausnutzen

Ende Januar 2026 beobachtete CERT-UA eine Reihe gezielter Cyberangriffe, die UAC-0001 (APT28) zugeschrieben werden und eine aktiv ausgenutzte Microsoft Office-Schwachstelle verwendeten, die als CVE-2026-21509 verfolgt wird. Die bösartige Aktivität trat kurz nachdem Microsoft die Schwachstelle öffentlich bekanntgegeben hatte auf und richtete sich zunächst gegen ukrainische Regierungseinrichtungen, bevor sie sich auf Organisationen in der gesamten Europäischen Union ausweitete.

Um initialen Zugriff zu erhalten, verteilten die Angreifer speziell angefertigte Microsoft Word-Dokumente, die CVE-2026-21509 ausnutzten. Ein Dokument mit dem Titel „Consultation_Topics_Ukraine(Final).doc,“ bezog sich auf COREPER, das Komitee der Ständigen Vertreter der EU, das Entscheidungen vorbereitet und Richtlinien unter den EU-Mitgliedsstaaten koordiniert. Obwohl die Datei am 29. Januar öffentlich zugänglich wurde, zeigte eine Metadatenanalyse, dass sie am 27. Januar erstellt wurde (einen Tag nach Microsofts Warnung), was auf eine schnelle Waffenfähigkeit der Schwachstelle hinweist.

Parallel dazu erhielt CERT-UA Berichte über Phishing-E-Mails, die offizielle Korrespondenz des Ukrainischen Hydrometeorologischen Zentrums imitierten. Diese Nachrichten, die an mehr als 60 Empfänger innerhalb der zentralen Exekutivbehörden der Ukraine gesendet wurden, enthielten bösartige DOC-Anhänge. Beim Öffnen in Microsoft Office stellten die Dokumente eine Netzwerkverbindung zu einer externen Ressource über WebDAV her und luden eine Verknüpfungsdatei herunter, die Code enthielt, um eine ausführbare Datei abzurufen und zu starten.

Der erfolgreiche Ausführung der heruntergeladenen Nutzlast führt zur Erstellung einer bösartigen DLL-Datei, EhStoreShell.dll, die als legitime Enhanced Storage Shell Extension Bibliothek getarnt und einer Bilddatei (SplashScreen.png) enthält Shellcode. Der Angriff modifiziert auch den Windows-Registrierungspfad für CLSID {D9144DCD-E998-4ECA-AB6A-DCD83CCBA16D}, implementiert COM-Entführung und erstellt eine geplante Aufgabe namens OneDriveHealth.

Die geplante Ausführung der Aufgabe führt dazu, dass der explorer.exe Prozess beendet und neu gestartet wird, was (aufgrund der COM-Entführung) das Laden von EhStoreShell.dllsicherstellt. Die DLL führt Shellcode aus der Bilddatei aus, was letztendlich zur Ausführung des COVENANT Frameworks führt. Die Befehls- und Kontrollkommunikationen für COVENANT basierten auf einer legitimen Cloud-Speicherinfrastruktur, die von Filen (filen.io) bereitgestellt wurde.

Gegen Ende Januar 2026 identifizierte CERT-UA weitere Dokumente, die die gleiche Exploit-Kette und Bereitstellungsmechanismen in Angriffen gegen EU-Organisationen nutzten. Technische Überschneidungen in der Dokumentenstruktur, eingebettete URLs und unterstützende Infrastruktur deuten darauf hin, dass diese Vorfälle Teil einer koordinierten UAC-0001 (APT28)-Kampagne waren, die die schnelle Skalierung der Operation über ihre ursprünglichen ukrainischen Ziele hinaus demonstriert.

Angesichts der aktiven Ausnutzung einer Microsoft Office Zero-Day-Schwachstelle und der Herausforderungen, denen sich viele Organisationen bei der zeitnahen Anwendung von Patches oder Minderungsmaßnahmen gegenübersehen, wird ein weiterer Missbrauch von CVE-2026-21509 in naher Zukunft erwartet.

Um die Angriffsfläche zu reduzieren, sollten Organisationen die von Microsoft beschriebenen Minderungsmaßnahmen implementieren, Warnungeinschließlich der empfohlenen Windows-Registrierungskonfigurationen. Zudem, da UAC-0001 (APT28) legitime Filen-Cloud-Infrastruktur für COVENANT-Befehls- und Kontrolloperationen nutzt, sollten Netzwerkinteraktionen mit Filen-bezogenen Domains und IP-Adressen eingeschränkt oder unter verstärkte Überwachung gestellt werden.

Zusätzlich können sich Sicherheitsexperten auf SOC Primes AI-Native Detection Intelligence Platformverlassen, die SOC-Teams mit modernster Technologie und führendem Cybersecurity-Wissen ausstattet, um APT28-Angriffe vorauszubleiben und gleichzeitig die betriebliche Effektivität aufrechtzuerhalten.

MITRE ATT&CK-Kontext

Die Nutzung von MITRE ATT&CK bietet tiefgründige Einblicke in die neuesten UAC-0001 (APT28) Angriffe, die den CVE-2026-21509 Exploit verwenden, um ukrainische und EU-Entitäten zu attackieren. Die folgende Tabelle zeigt alle relevanten Sigma-Regeln, die den zugehörigen ATT&CK-Taktiken, Techniken und Subtechniken zugeordnet sind. Tactics Techniques Sigma Rule Persistence Scheduled Task/Job: Scheduled Task (T1053.005) Event Triggered Execution: Component Object Model Hijacking (T1546.015) Defense Evasion Masquerading: Match Legitimate Resource Name or Location (T1036.005) Command and Control Application Layer Protocol: Web Protocols (T1071.001) Ingress Tool Transfer (T1105) Impact Service Stop (T1489)