Nach Berichten über die aktive Ausnutzung von CVE-2025-61882, einer Sicherheitslücke in der Oracle E-Business Suite, die bei den jüngsten Cl0p-Datenraubangriffen ausgenutzt wurde, ist ein weiteres kritisches Problem in der Fortra GoAnywhere-Software aufgetaucht. Die neu offengelegte Schwachstelle, die als CVE-2025-10035 verfolgt wird, ermöglicht eine nicht authentifizierte Befehlsinjektion und RCE und wurde bereits von der Bedrohungsgruppe Storm-1175 genutzt, um die Medusa-Ransomware zu verbreiten.

Erkennung von Ausnutzungsversuchen von CVE-2025-10035 im Zusammenhang mit Storm-1175

Mit mehr als 35.000 neuen Schwachstellen, die 2025 von NIST erfasst wurden, stehen Cybersicherheitsteams vor einem intensiven Wettlauf gegen die Zeit. Da die Ausnutzung von Schwachstellen weiterhin den primären Angriffsvektor dominiert und Bedrohungen immer fortschrittlicher werden, ist proaktive Erkennung von größter Bedeutung, um mit dem Tempo der Angreifer Schritt zu halten.

Jetzt für die SOC Prime Plattform registrieren um auf eine umfangreiche Sammlung kuratierter Erkennungsinhalte und native KI-Bedrohungsinformationen zuzugreifen, die Ihrem Team helfen, ausgefeilte offensive Kampagnen, die Schwachstellenausnutzungen verwenden, um Systeme zu kompromittieren, zu überbieten. Das SOC Prime-Team hat kürzlich eine neue Sigma-Regel veröffentlicht, die die neuesten Ausnutzungsversuche von CVE-2025-10035 im Zusammenhang mit der Storm-1175-Aktivität adressiert.

Mögliche Ausnutzungsmuster von GoAnywhere Managed File Transfer CVE-2025-10035 (via cmdline)

Diese Sigma-Regel ist mit dem MITRE ATT&CK®-Frameworkabgestimmt und adressiert die Taktik des anfänglichen Zugriffs und die Technik der Ausnutzung öffentlich zugänglicher Anwendungen (T1190). Die Regel kann über 30+ SIEM-, EDR- und Data-Lake-Plattformen hinweg eingesetzt werden, um Detektion-Engineering-Prozesse in mehreren Umgebungen zu beschleunigen.

Um auf den umfassenden Erkennungsstack zuzugreifen, der diese Bedrohung adressiert und Ihrem Unternehmen hilft, das Risiko einer Gefährdung zu reduzieren, klicken Sie auf den Erkunden Sie Erkennungen Button:

Für eine breitere Palette von SOC-Inhalten zur Erkennung von Schwachstellenausnutzungen können Sicherheitstechniker auch das TAG „CVE“ anwenden.

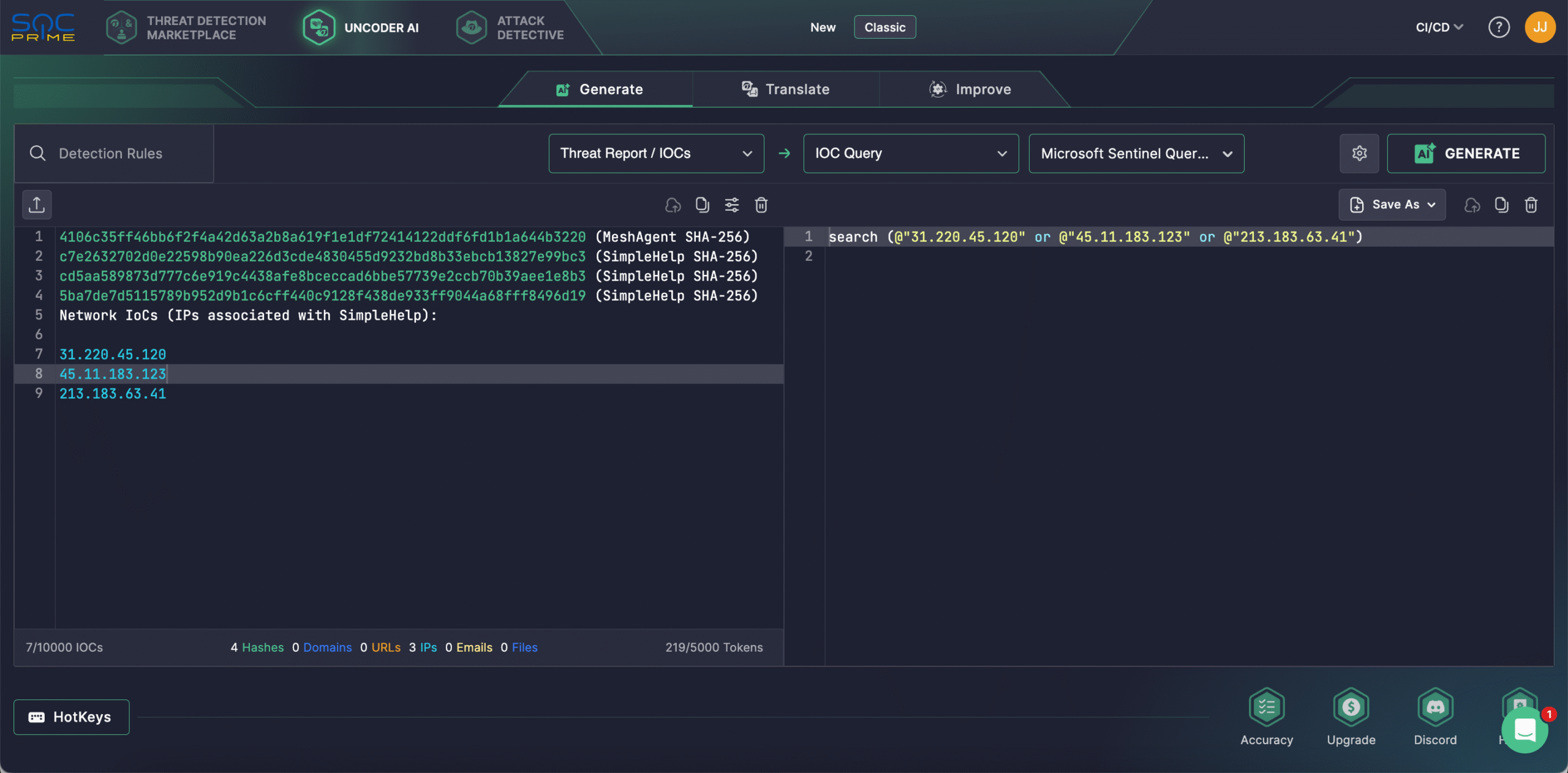

Sicherheitstechniker können auch Uncoder AInutzen, ein IDE und Co-Pilot für Detektion-Engineering. Mit Uncoder können Verteidiger IOCs sofort in benutzerdefinierte Jagdabfragen umwandeln, Erkennungscode aus Roh-Bedrohungsberichten generieren, Angriffflussdiagramme erstellen, ATT&CK-Tag-Vorhersagen aktivieren, KI-gestützte Abfrageoptimierung nutzen und Erkennungsinhalte über mehrere Plattformen hinweg übersetzen. Beispielsweise können Cyberverteidiger IOCs aus dem neuesten Microsoft Threat Intelligence Team Bericht in benutzerdefinierte IOC-Abfragen umwandeln, die in der gewählten SIEM- oder EDR-Umgebung ausgeführt werden sollen.

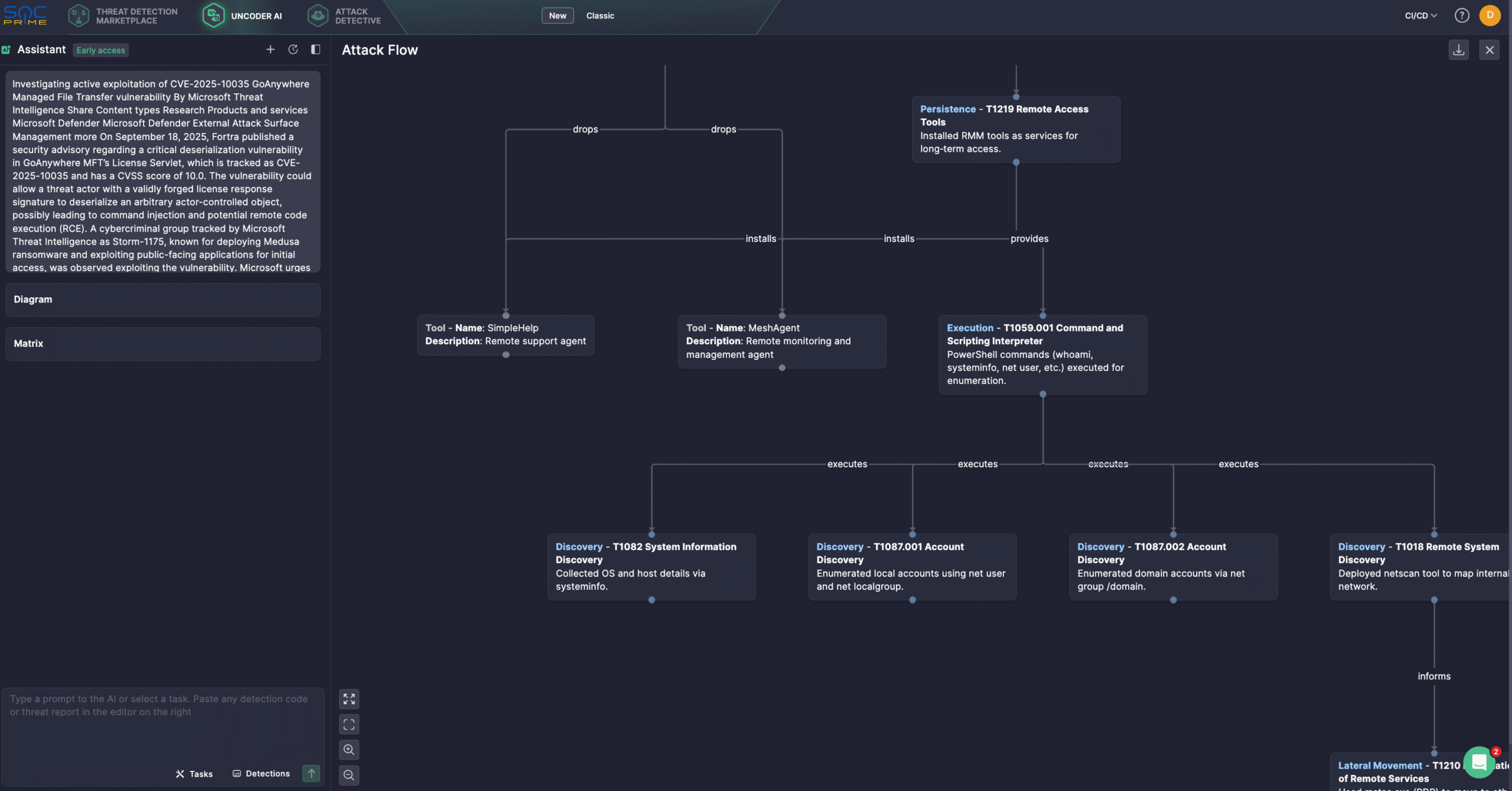

Alternativ können Sicherheitsexperten den neuen Uncoder AI-Modus nutzen, der mit Chat-Bot-Funktionalität und MCP-Tools-Unterstützungerweitert wurde, um ein Angriffflussdiagramm mit nur wenigen Klicks zu erstellen.

Analyse von CVE-2025-10035

Am 18. September 2025 veröffentlichte Fortra eine Sicherheitswarnung in der eine kritische Schwachstelle im GoAnywhere Managed File Transfer (MFT) License Servlet beschrieben wird, die als CVE-2025-10035 verfolgt wird und die höchste CVSS-Bewertung von 10.0 hat. Die Schwachstelle ermöglicht es einem Angreifer, eine gefälschte Lizenzantwortsignatur zu erstellen, die die Deserialisierung beliebiger, vom Angreifer kontrollierter Objekte erlaubt, die zu einer Befehlsinjektion und möglicherweise zu RCE führen könnten.

Microsoft Threat Intelligence Team hat die aktive Ausnutzung dieser Schwachstelle der Gruppe Storm-1175 zugeschrieben, die für die Verbreitung von Medusa-Ransomware bekannt ist und öffentlich zugängliche Anwendungen für den anfänglichen Zugriff ausnutzt. Die Schwachstelle betrifft Softwareversionen bis 7.8.3, bei denen Angreifer die Signaturüberprüfung umgehen können, indem sie den Lizenzantwortmechanismus manipulieren.

Forscher haben Ausnutzungsaktivitäten in mehreren Organisationen beobachtet, wobei die frühesten Vorfälle auf den 11. September 2025 datieren. Die mehrstufige Angriffskette von Storm-1175 begann mit der Ausnutzung der Zero-Day-Schwachstelle für den anfänglichen Zugriff, gefolgt von Persistenz durch SimpleHelp- und MeshAgent-Remote-RMM-Tools, die unter dem GoAnywhere MFT-Prozess abgelegt wurden. Die Angreifer erstellten auch .jsp-Webshells innerhalb der MFT-Verzeichnisse neben diesen RMM-Nutzlasten.

Nachfolgende Aktivitäten umfassten Benutzer- und Systemerkundung, Netzwerkscans mit netscan und seitliche Bewegungen über mstsc.exe. Für C2 nutzten die Gegner die bereitgestellten RMM-Tools und richteten Cloudflare-Tunnel für verschlüsselte Kommunikation ein. In der Exfiltrationsphase wurde Rclone ausgeführt, um Daten zu extrahieren, wobei mindestens ein Fall der Medusa-Ransomware-Bereitstellung bestätigt wurde.

Ein erfolgreicher Angriff könnte es nicht authentifizierten Angreifern ermöglichen, wenn sie in der Lage sind, gültige Lizenzantworten zu erstellen oder abzufangen, Befehlsinjektionen und RCE auf verwundbaren Systemen zu erreichen, was dieses Problem für internet-exponierte GoAnywhere-Instanzen äußerst gefährlich macht. Nach einer Kompromittierung können Angreifer System- und Benutzererkundungen durchführen, Persistenz aufrechterhalten und zusätzliche Werkzeuge für seitliche Bewegungen und Ransomware-Nutzlasten einsetzen.

Mögliche Minderungsmaßnahmen für CVE-2025-10035 zur Minimierung der Ausnutzungsrisiken umfassen das sofortige Anwenden von Patches entsprechend den Empfehlungen von Fortra. Dennoch behebt ein Upgrade keine früheren Ausnutzungsaktivitäten, und eine Überprüfung des betroffenen Systems kann erforderlich sein. Dies umfasst die Prüfung der Lizenzverifikationsmechanismen und die genaue Überwachung der GoAnywhere-Umgebungen auf ungewöhnliche Aktivitäten, um die Gefährdung durch die Bedrohung zu verringern.

Die eskalierende Bedrohung durch die Ausnutzung von CVE-2025-10035, zusammen mit dem monatelangen Vorsprung der Angreifer und bestätigten Ransomware-Bereitstellungen, unterstreicht die dringende Notwendigkeit erhöhter Cybersicherheitsvigilanz und proaktiver Abwehrmaßnahmen. SOC Prime kuratiert ein komplettes Produktsortiment unterstützt von KI, automatisierten Fähigkeiten und Echtzeit-Bedrohungsinformationen, die Verteidiger mit hochmodernen Technologien ausstatten, um Cyberangriffe in ihren frühesten Stadien zu verhindern und gleichzeitig die Betriebskosten zu optimieren und die Skalierbarkeit zu verbessern.