Unmittelbar nach den Interlock-Ransomware-Angriffen, bei denen ein neuer, maßgeschneiderter RAT über eine modifizierte ClickFix-Variante namens FileFix verteilt wurde, ist eine neue bösartige Kampagne aufgetaucht, die ebenfalls eine ClickFix-inspirierte Malware-Auslieferungswebseite nutzt. Sicherheitsexperten haben eine neuartige globale Epsilon Red Ransomware-Operation entdeckt, die im Juli 2025 begann. Dabei verwenden Angreifer gefälschte ClickFix-Verifizierungsseiten und geben sich als mehrere populäre Plattformen aus, um Nutzer zu täuschen. Die Kampagne basiert auf Social-Engineering-Taktiken, um Opfer dazu zu bringen, bösartige HTA-Dateien über ActiveX auszuführen, was eine verdeckte Payload-Auslieferung und die Ausführung der Ransomware auslöst.

Erkennung von Epsilon Red Ransomware-Angriffen

Im ersten Quartal 2025 verzeichnete Check Point einen Anstieg der Ransomware-Angriffe um 126 %, wobei die durchschnittliche Anzahl der täglichen Vorfälle 275 erreichte – ein Plus von 47 % im Jahresvergleich. Erkenntnisse aus dem Bericht „The State of Ransomware 2025“ von Symantec heben mehrere operationelle Schwachstellen hervor, die Organisationen verwundbar machen. Die am häufigsten genannte Problematik war mangelnde interne Expertise, die von 40,2 % der betroffenen Organisationen angegeben wurde. Knapp dahinter lagen unbekannte Sicherheitslücken mit 40,1 %. Den dritten Platz belegten unzureichende personelle Ressourcen oder Kapazitäten, die 39,4 % der erfolgreichen Angriffe ermöglichten.

Während weiterhin neue Ransomware-Varianten auftauchen und Angreifer neue Auslieferungstechniken wie die ClickFix-Methode bei Epsilon Red einsetzen, müssen Cyberabwehrteams auf zeitnahe, hochwertige Erkennungsinhalte und fortschrittliche Cybersecurity-Werkzeuge vertrauen, um mit dem sich schnell entwickelnden Bedrohungsumfeld Schritt zu halten.

Registrieren Sie sich für die SOC Prime Plattform, um potenzielle Bedrohungen wie die Epsilon Red Ransomware so früh wie möglich zu erkennen. Die Plattform liefert zeitnahe Bedrohungsinformationen und umsetzbare Erkennungsinhalte, unterstützt durch eine vollständige Produktpalette für KI-gestützte Detection Engineering, automatisierte Threat Hunting und fortschrittliche Bedrohungserkennung. Klicken Sie auf den Erkennungen erkunden-Button unten, um auf eine kuratierte Sammlung von Erkennungsregeln zuzugreifen, die darauf ausgelegt sind, Aktivitäten der Epsilon Red Ransomware zu identifizieren und darauf zu reagieren.

Alle Regeln auf der SOC Prime Plattform sind kompatibel mit verschiedenen SIEM-, EDR- und Data-Lake-Lösungen und sind an das MITRE ATT&CK®-Framework angebunden. Darüber hinaus enthält jede Regel ausführliche Metadaten, darunter Threat Intel-Referenzen, Zeitachsen der Angriffe, Triage-Empfehlungen und mehr.

Optional können Cyberabwehrteams den übergeordneten „Ransomware“-Tag verwenden, um auf eine breitere Palette von Erkennungsregeln zuzugreifen, die weltweit Ransomware-Angriffe abdecken.

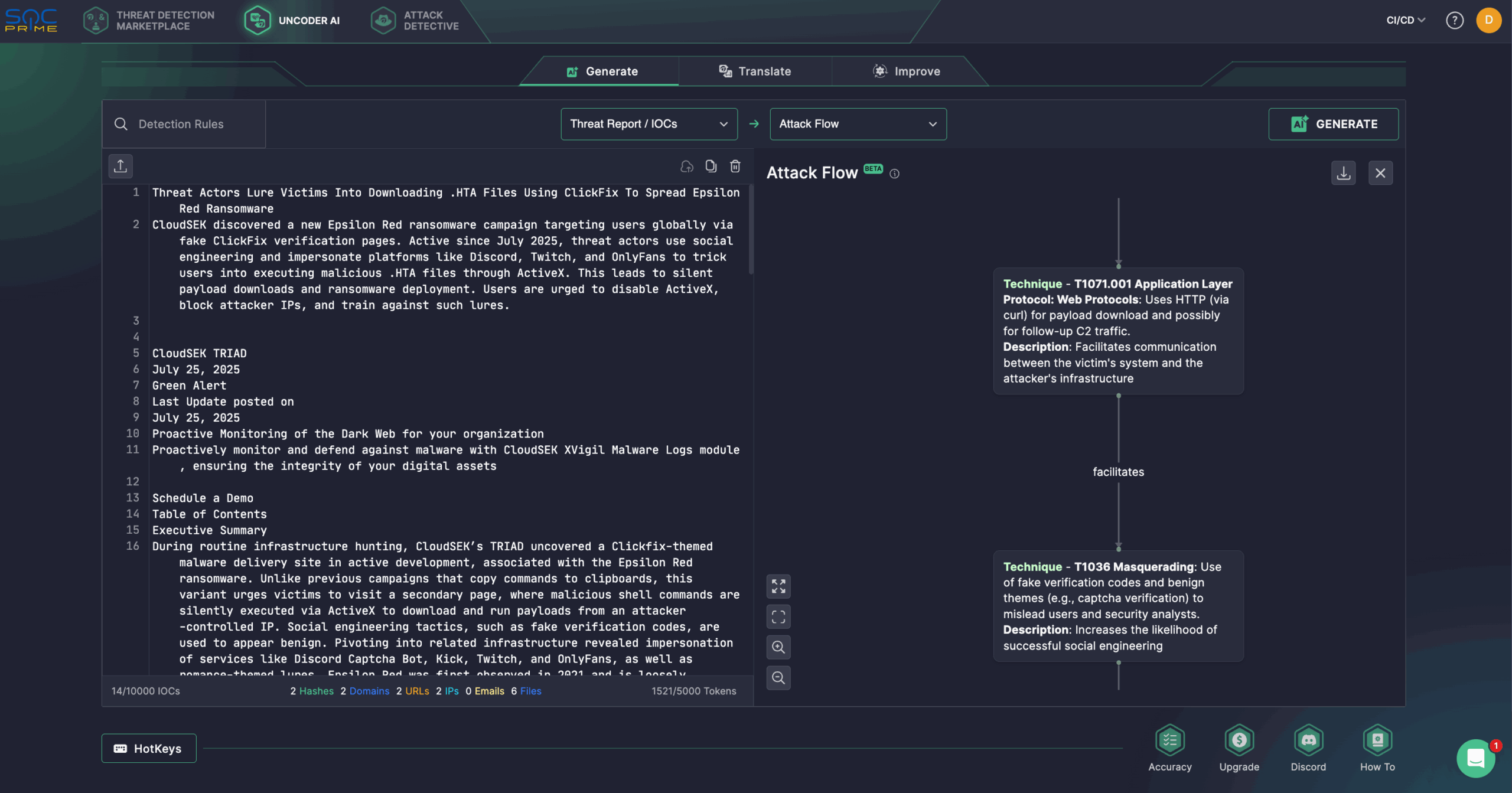

Zusätzlich können Sicherheitsexperten die Bedrohungsuntersuchung mithilfe von Uncoder AI vereinfachen – einer privaten IDE und einem Co-Piloten für threat-informed Detection Engineering. Generieren Sie Erkennungsalgorithmen aus rohen Bedrohungsberichten, führen Sie schnelle IOC-Suchen durch, prognostizieren Sie ATT&CK-Tags, optimieren Sie Abfragecode mit KI-Tipps und übersetzen Sie diesen in verschiedene SIEM-, EDR- und Data-Lake-Sprachen. Beispielsweise können Sicherheitsexperten die Forschungen des TRIAD-Teams von CloudSEK nutzen, um mit wenigen Klicks ein Attack Flow-Diagramm zu erstellen.

Analyse des Epsilon Red Ransomware-Angriffs

Im Mai 2021 identifizierten Sophos-Forscher eine neue Ransomware-Variante namens Epsilon Red im Zusammenhang mit einem Vorfall bei einem US-amerikanischen Unternehmen aus der Hospitality-Branche. Die Malware, in Go entwickelt und als 64-Bit-Windows-Binärdatei kompiliert, konzentrierte sich ausschließlich auf die Dateiverschlüsselung. Alle anderen Angriffsschritte – wie Systemvorbereitung und Ausführung – wurden von über einem Dutzend PowerShell-Skripten übernommen. Trotz ihrer vergleichsweise einfachen Verschleierung konnten diese Skripte die Erkennung durch die meisten gängigen Antivirenlösungen umgehen. Die Lösegeldforderung weist auffällige stilistische und grammatikalische Ähnlichkeiten zu den Forderungen der REvil-Gruppe auf, was auf eine mögliche Verbindung hindeutet. Die Techniken und die operative Infrastruktur der Malware sind jedoch einzigartig.

Das TRIAD-Team von CloudSEK hat kürzlich eine ClickFix-artige Malware-Verteilseite entdeckt, die mit der Epsilon Red Ransomware verbunden ist und sich noch in aktiver Entwicklung befindet. Im Gegensatz zu früheren Varianten, die auf die Ausführung von Payloads über die Zwischenablage setzten, leitet diese Kampagne Nutzer auf eine zweite Seite, auf der schädliche Shell-Befehle heimlich über ActiveX ausgeführt werden. So können Payloads von angreiferkontrollierten IP-Adressen heruntergeladen und ausgeführt werden. Die Kampagne nutzt täuschende Methoden wie gefälschte Verifizierungsaufforderungen, um legitim zu wirken. Weitere Infrastruktur-Analysen zeigten gefälschte Dienste wie Discord Captcha Bot, Kick, Twitch und OnlyFans sowie social-engineering-Locks mit Romance-Themen.

Die Kampagne stellt erhebliche Risiken dar, angefangen bei der Kompromittierung von Endpunkten über Webbrowser. Durch die Ausnutzung der ActiveXObject-Schnittstelle können Angreifer während der Browser-Sitzung des Nutzers schädlichen Code ausführen und so herkömmliche Download-Schutzmechanismen umgehen. Diese Technik ebnet den Weg für tiefere Systeminfiltrationen, einschließlich lateraler Bewegungen und letztlicher Ransomware-Installation.

Die Bedrohung wird durch Marken-Imitation verstärkt, indem vertraute Dienste wie Discord CAPTCHA und populäre Streaming-Plattformen nachgeahmt werden, um das Misstrauen der Nutzer zu senken und die Effektivität des Social Engineering zu steigern. Die wiederkehrende Nutzung von themenbezogenen Malware-Auslieferungsseiten, wie ClickFix-Klonen und Romance-Locks, zeigt eine gezielte Strategie und eine nachhaltige Infrastruktur – ein Hinweis auf eine gut geplante und andauernde Bedrohungsoperation.

Als mögliche Maßnahmen zur Eindämmung von Epsilon Red sollten Organisationen veraltete Skripting-Schnittstellen wie ActiveX und Windows Script Host mittels Gruppenrichtlinien auf allen Systemen deaktivieren. Die Integration von Echtzeit-Bedrohungsdatenfeeds ist entscheidend, um bekannte angreiferkontrollierte IP-Adressen, Domains und IOCs im Zusammenhang mit ClickFix-Operationen zu blockieren. Zudem sollten regelmäßige Security-Awareness-Schulungen durchgeführt werden, die Impersonations-Szenarien mit populären Plattformen wie Discord und Twitch simulieren, um Nutzer auf gefälschte Verifizierungsseiten und Social-Engineering-Locks vorzubereiten. Um Ransomware-Angriffen und anderen neu auftretenden Bedrohungen jeglicher Größe und Komplexität einen Schritt voraus zu sein, können Organisationen auf das komplette Produktportfolio von SOC Prime zurückgreifen, das durch KI, Automatisierung und Echtzeit-CTI unterstützt wird und so die Verteidigung in großem Maßstab stärkt.