Heiß auf den Fersen des Wiederauftauchens einer fortschrittlicheren NonEuclid RAT Variante in der Cyber-Bedrohungsarena stellt eine neuartige Malware-Iteration, bekannt als die Eagerbee-Backdoor, eine zunehmende Bedrohung für Organisationen im Nahen Osten dar, insbesondere für Internetdienstanbieter (ISPs) und staatliche Stellen. Die verbesserte EAGERBEE-Backdoor-Variante kann Nutzlasten bereitstellen, Dateisysteme scannen und Kommandozeilen ausführen, was eine signifikante Weiterentwicklung ihrer offensiven Fähigkeiten zeigt.

Erkennung von EAGERBEE-Malware-Infektionen

Im Jahr 2024 stiegen die Cyberangriffe weltweit stark an, wobei Organisationen durchschnittlich 1.308 Angriffe pro Woche erlebten. Darüber hinaus wächst die Vielfalt der Malware-Varianten und Angriffstechniken weiter, wobei Forscher einen Anstieg des weltweiten Malware-Volumens um 30 % im Vergleich zu 2023 verzeichnen. Da sich die Angriffsfläche erweitert und die Infiltrationsmethoden immer ausgefeilter werden, ist die proaktive Erkennung potenzieller Eindringlinge zu einer zunehmend schwierigen Herausforderung geworden.

Um Cyber-Verteidigern zu helfen, die Eindringung in den frühesten Stadien zu erkennen, bietet die SOC Prime Plattform für kollektive Cyberverteidigung die weltweit größte Sammlung von Erkennungsalgorithmen zu aufkommenden Bedrohungen, unterstützt durch ein fortschrittliches Toolset für Bedrohungserkennung und -jagd.

Drücken Sie den Erkennung erkunden Button unten, um auf eine kuratierte Sammlung von Sigma-Regeln zuzugreifen, die EAGERBEE-Infektionen adressieren. Alle Regeln sind auf das MITRE ATT&CK-Rahmenwerk abgebildet und mit über 30 SIEM-, EDR- und Data-Lake-Lösungen kompatibel. Außerdem sind die Erkennungen mit detaillierten Metadaten angereichert, einschließlich CTI Referenzen, Angriffstimmen, Prüfkonfigurationen und mehr.

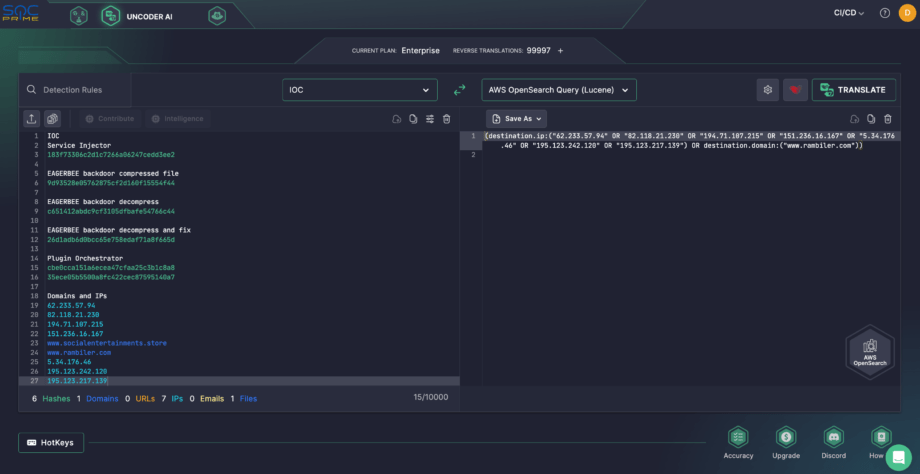

Sicherheitsingenieure können auch Uncoder AI nutzen, um die IOC-Verpackung und die retrospektive Analyse der in EAGERBEE-Angriffen beobachteten TTPs der Gegner zu vereinfachen. Wandeln Sie IOCs sofort in maßgeschneiderte Abfragen um, die mit verschiedenen SIEM-, EDR- und Data-Lake-Sprachen kompatibel sind.

EAGERBEE-Malware-Analyse

Cybersicherheitsforscher haben eine neue Iteration des EAGERBEE-Malware-Frameworks entdeckt, die von Angreifern genutzt wird, um ISPs und Regierungsstellen im Nahen Osten ins Visier zu nehmen. Die neueste Version der EAGERBEE-Backdoor (auch bekannt als Thumtais) verfügt über noch ausgefeiltere Fähigkeiten, wie z.B. einen Dienstinjektor für die Backdoor-Bereitstellung und Plugins für die Nutzlastbereitstellung, den Dateizugriff und die Fernsteuerung, was einen bemerkenswerten Fortschritt darstellt.

Der Einsatz der neuesten Malware-Iteration wird mit mittlerer Sicherheit einer Hackergruppe zugeschrieben, die unter dem Namen CoughingDown verfolgt wird. EAGERBEE wurde ursprünglich von Elastic Security Labsidentifiziert, das mit einer staatlich geförderten Cyber-Spionage-Gruppe unter dem Namen REF5961 in Verbindung steht. Es wurde bei Cyber-Spionage-Angriffen gegen Regierungseinrichtungen in Südostasien beobachtet und mit dem staatlich unterstützten chinesischen Hacker-Kollektiv in Verbindung gebracht, das von Sophos als ‚Crimson Palace‘verfolgt wurde. EAGERBEE wurde auch in mehreren Organisationen in Ostasien eingesetzt, von denen zwei über die berüchtigte ProxyLogon-Schwachstelle (CVE-2021-26855) in Exchange-Servern kompromittiert wurden. Nach dem Schachzug wurden bösartige Webshells hochgeladen und verwendet, um Befehle auf den betroffenen Servern auszuführen.

In der neuesten offensiven Operation, die EAGERBEE verwendet, startet eine Injector-DLL die Backdoor, um Systemdaten zu sammeln und sie über eine TCP-Socket an einen Remote-Server zu exfiltrieren. Dennoch bleibt der genaue Einstiegspunkt unklar. Der Server antwortet dann mit einem Plugin-Orchestrator, der Systemdaten meldet und laufende Prozesse verwaltet. Er injiziert, entlädt und verwaltet auch Plugins, die Befehle für Dateioperationen, Prozessmanagement, Fernverbindungen und Systemdienste ausführen.

EAGERBEE passt sich ständig an, um seine Tarnung zu stärken, was ihm ermöglicht, traditionellen Sicherheitsmaßnahmen zu entgehen. Indem es bösartigen Code in legitime Prozesse einbettet, hält es seine üblichen Shell-Aktivitäten unter dem Radar, was die Erkennung erschwert. Die fortlaufende Entwicklung der Malware unterstreicht die dringende Notwendigkeit für erhöhte Cybersicherheitsbewusstheit und proaktive Verteidigung. SOC Prime Plattform für kollektive Cyberverteidigung stattet Organisationen über mehrere Industrievektoren hinweg und individuelle Forscher mit hochmodernen Lösungen aus, um Cyberbedrohungen, einschließlich aufkommender Malware-Varianten und stark zunehmender APT-Angriffe, zu übertreffen.